微软工具包 的目录

2011-08-15 15:12 <DIR> .

2011-08-15 15:12 <DIR> ..

2008-12-17 22:11 313,200 accesschk.exe

2006-11-01 14:06 174,968 AccessEnum.exe

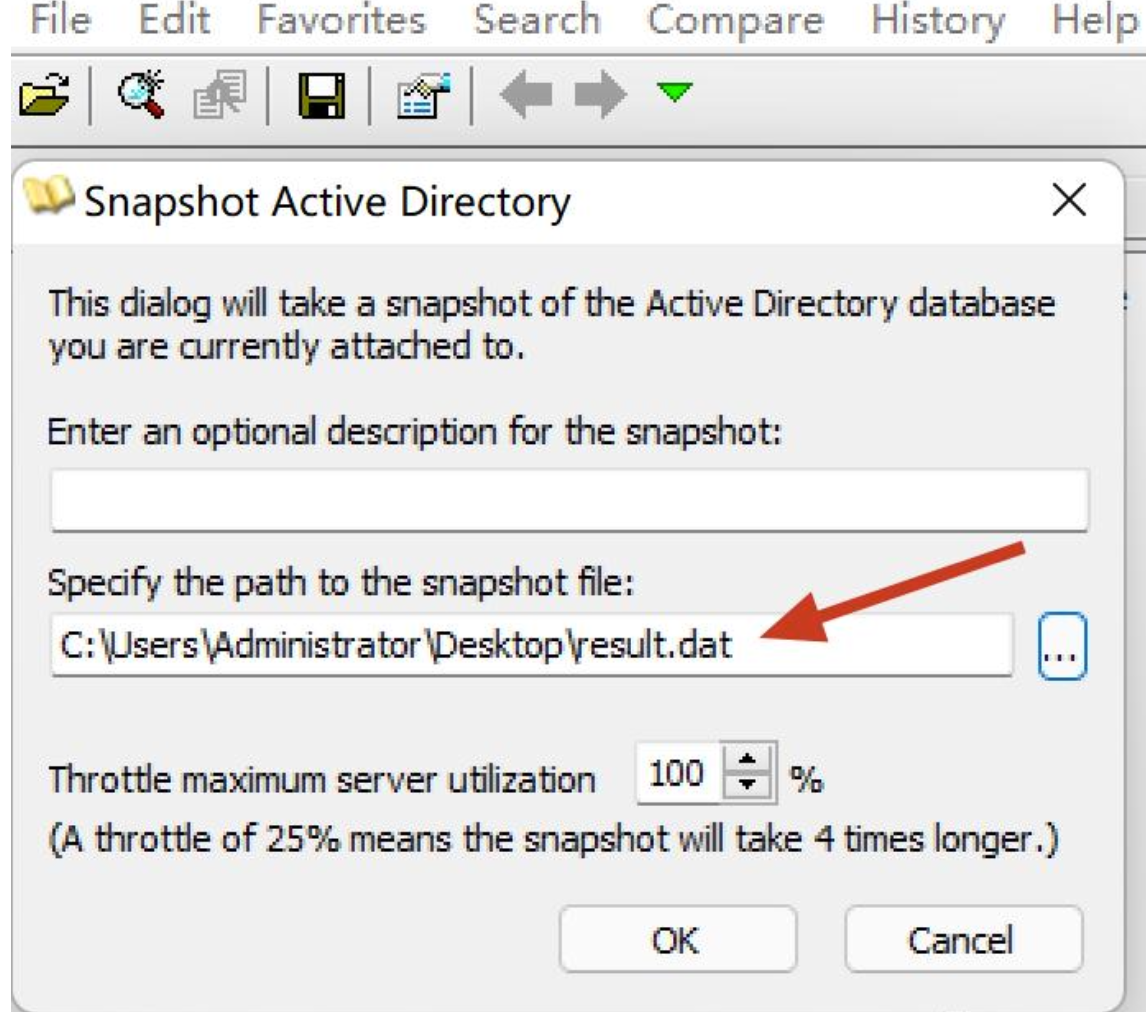

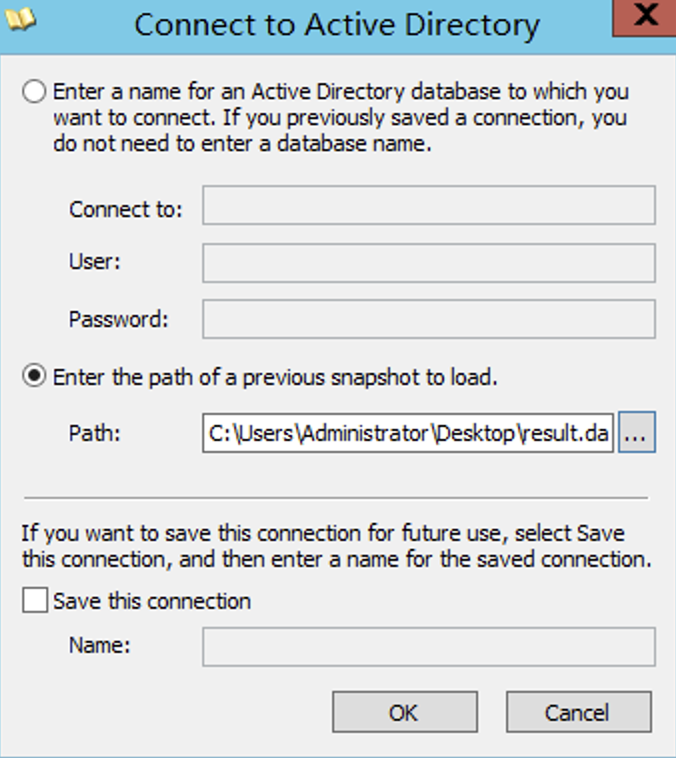

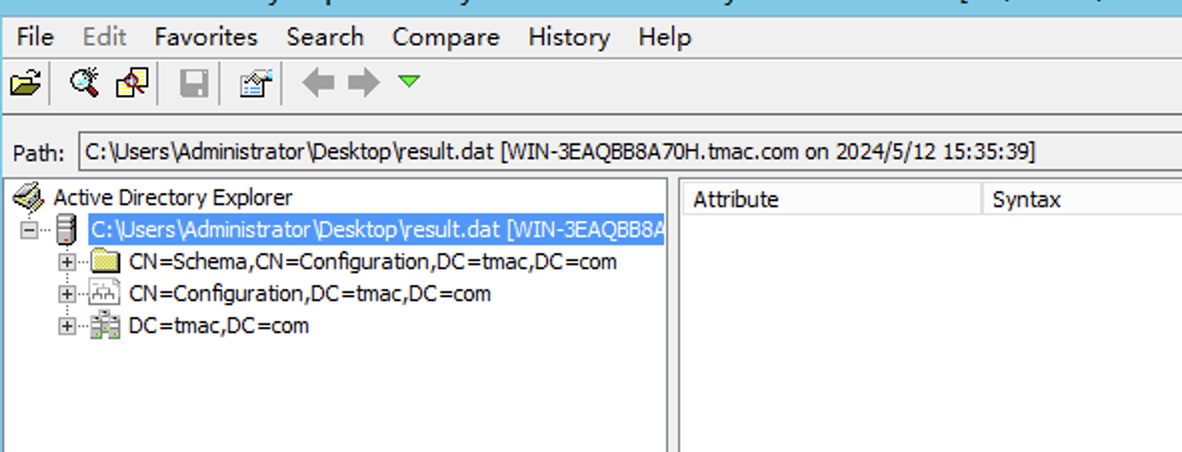

2007-07-12 06:26 50,379 AdExplorer.chm

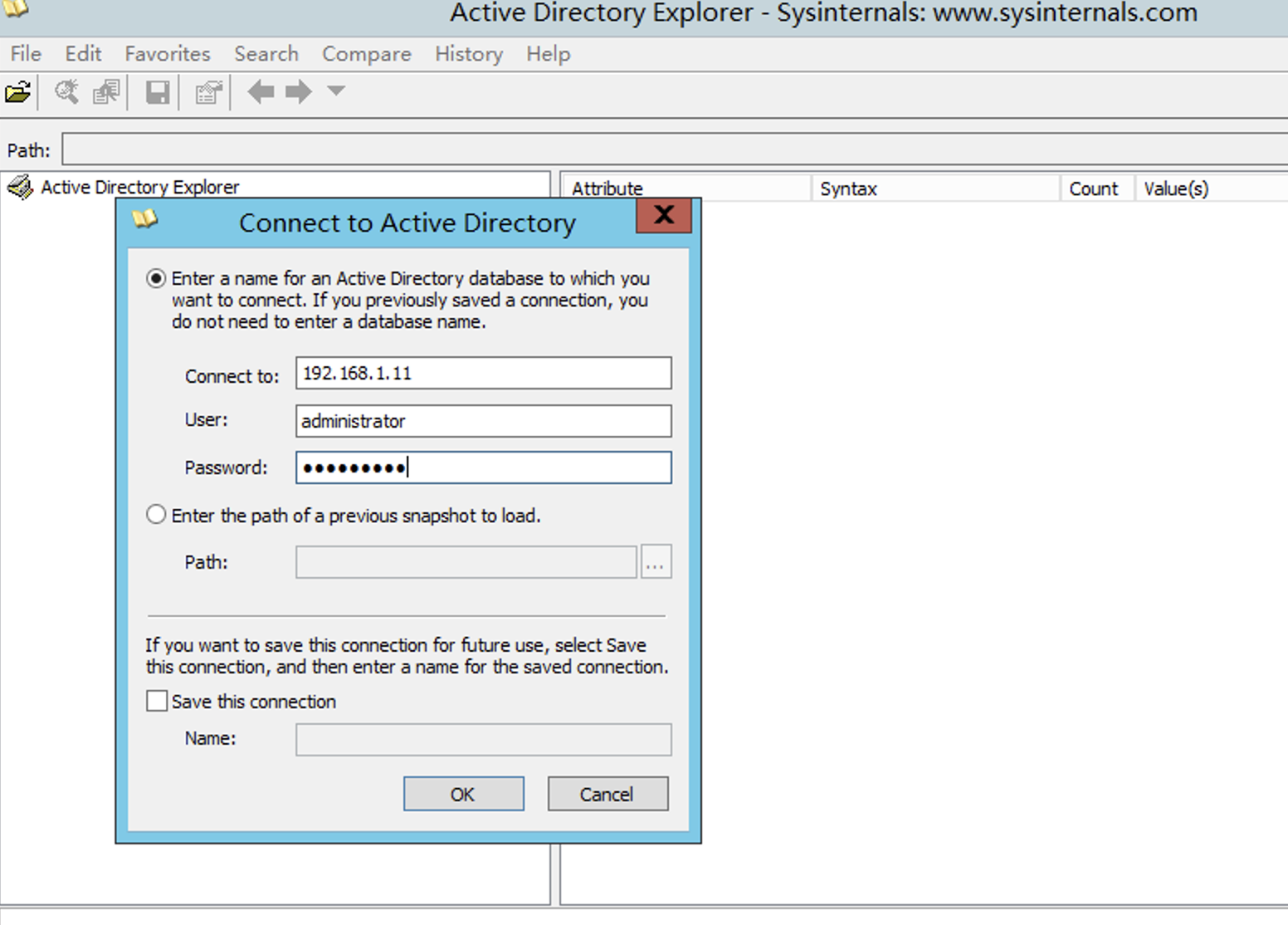

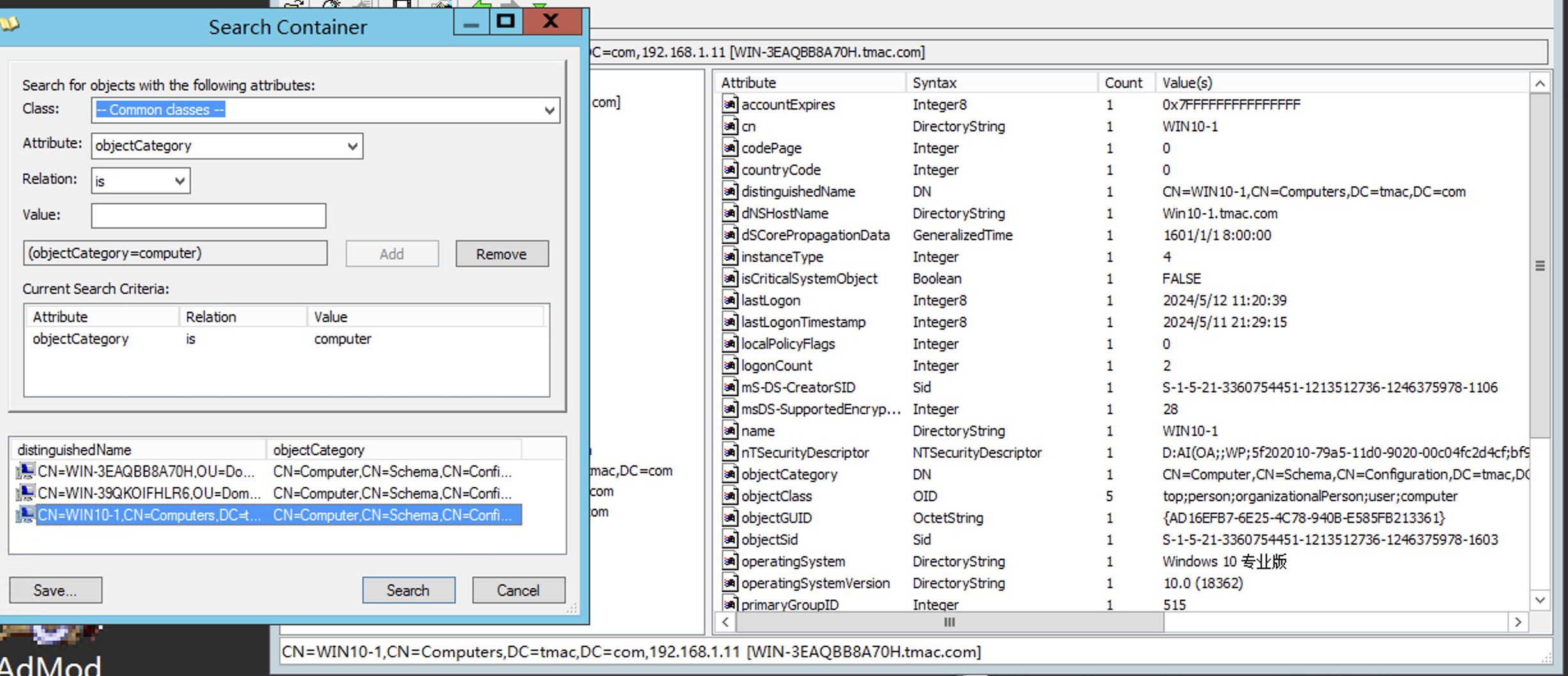

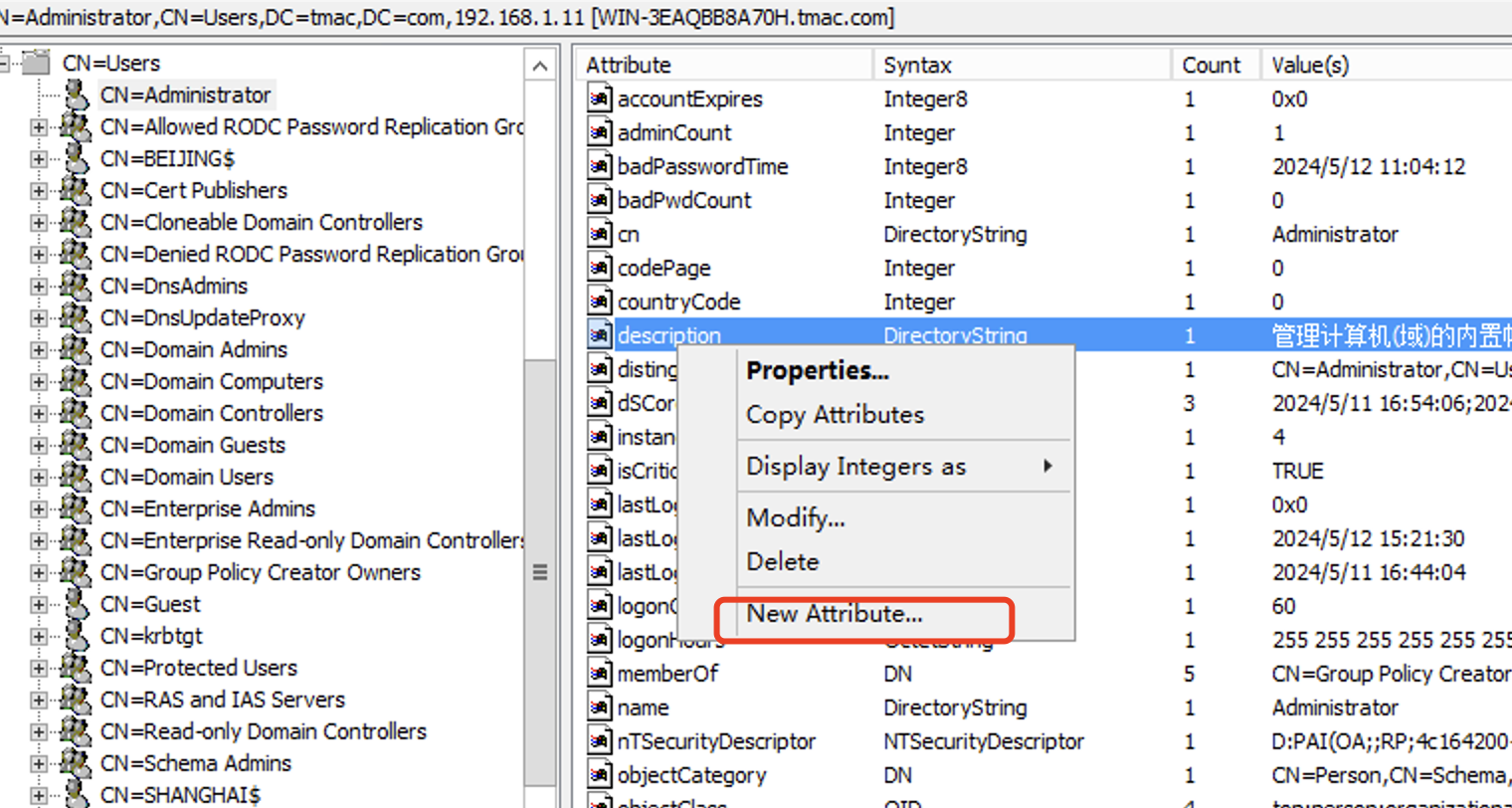

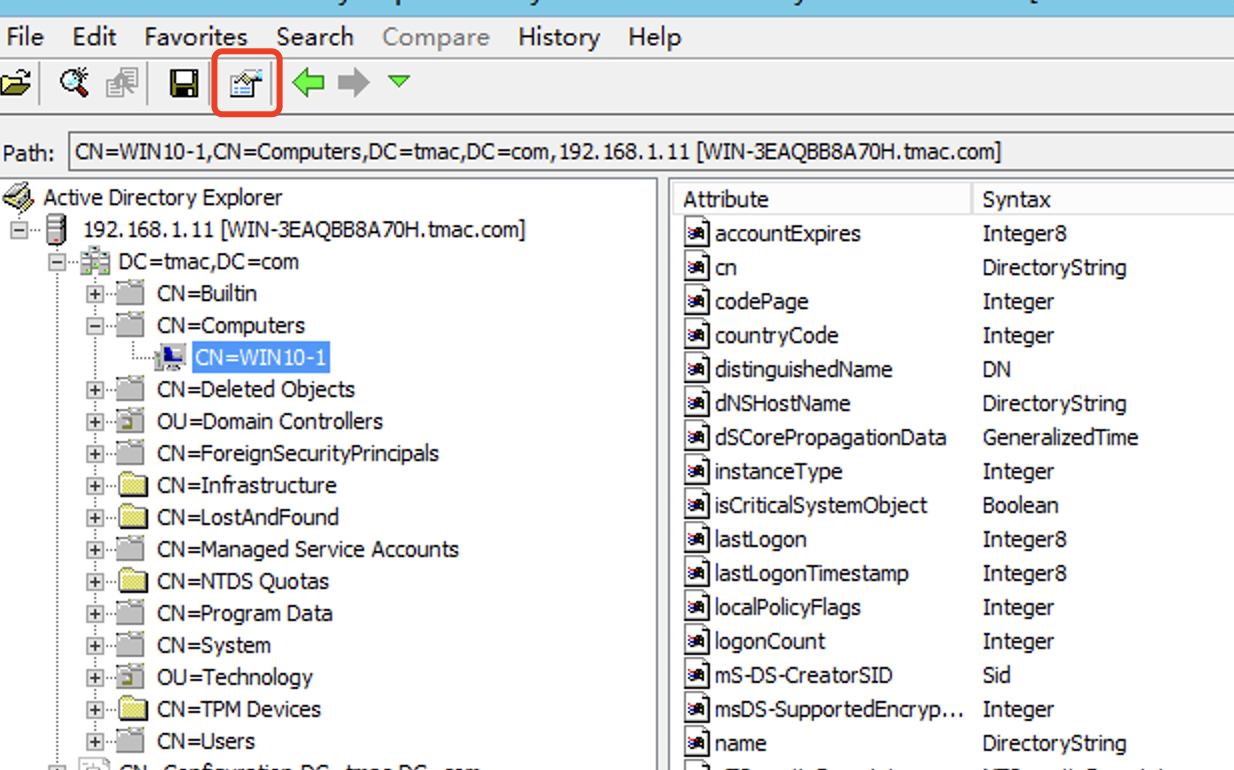

2009-04-21 11:36 475,024 ADExplorer.exe

2007-11-07 10:13 401,616 ADInsight.chm

2007-11-20 13:25 1,049,640 ADInsight.exe

2006-11-01 14:05 150,328 adrestore.exe

2006-11-01 14:06 154,424 Autologon.exe

2009-08-30 20:17 48,904 autoruns.chm

2009-10-13 10:20 669,032 autoruns.exe

2009-10-13 10:20 559,976 autorunsc.exe

2009-09-30 01:31 844,648 Bginfo.exe

2006-11-01 14:06 154,424 Cacheset.exe

2009-06-03 22:36 151,936 Clockres.exe

2008-09-30 20:33 198,184 Contig.exe

2008-09-03 13:08 185,896 Coreinfo.exe

2006-09-27 18:04 10,104 ctrl2cap.amd.sys

2006-11-01 14:05 150,328 ctrl2cap.exe

1999-11-21 18:20 2,864 ctrl2cap.nt4.sys

1999-11-21 19:46 2,832 ctrl2cap.nt5.sys

2005-09-15 09:49 68,539 dbgview.chm

2008-10-15 09:25 461,680 Dbgview.exe

2008-08-21 09:30 118,824 Desktops.exe

2009-10-04 15:40 40,261 Disk2vhd.chm

2009-10-06 14:57 1,529,192 disk2vhd.exe

2007-05-14 08:42 87,424 diskext.exe

2006-11-01 14:06 224,056 Diskmon.exe

2003-12-08 10:40 9,519 DISKMON.HLP

2006-11-01 14:06 236,400 DiskView.exe

1999-10-14 13:45 11,728 DMON.SYS

2008-12-10 15:40 221,040 du.exe

2006-11-01 14:05 146,232 efsdump.exe

2006-07-28 09:32 7,005 Eula.txt

2008-11-18 14:15 417,136 handle.exe

2006-11-01 14:05 150,328 hex2dec.exe

2007-07-24 15:58 95,616 junction.exe

2006-11-01 14:06 154,424 ldmdump.exe

2006-11-01 14:06 170,808 Listdlls.exe

2009-09-30 01:31 358,248 livekd.exe

2006-11-01 14:06 154,424 LoadOrd.exe

2006-11-01 14:06 195,384 logonsessions.exe

2006-11-01 14:05 146,232 movefile.exe

2006-11-01 14:06 228,152 newsid.exe

2006-11-01 14:05 122,680 ntfsinfo.exe

2006-11-01 14:06 215,928 pagedfrg.exe

2000-07-23 19:58 8,419 pagedfrg.hlp

2008-08-29 15:10 155,960 pdh.dll

2006-11-01 14:05 150,328 pendmoves.exe

2006-11-01 14:05 150,328 pipelist.exe

1999-07-30 16:28 422 PORTMON.CNT

2006-11-01 14:07 363,320 portmon.exe

2000-01-31 09:20 43,428 PORTMON.HLP

2009-09-30 01:31 280,424 procdump.exe

2007-08-31 06:36 72,138 procexp.chm

2009-02-03 11:32 3,550,592 procexp.exe

2006-11-01 14:05 150,328 ProcFeatures.exe

2009-07-22 09:29 60,652 procmon.chm

2009-09-15 17:09 2,987,368 Procmon.exe

2009-06-29 15:16 380,792 psexec.exe

2006-12-04 17:53 105,264 psfile.exe

2006-12-04 17:53 187,184 psgetsid.exe

2007-07-09 11:23 243,072 Psinfo.exe

2006-12-04 17:53 187,184 pskill.exe

2006-12-04 17:53 125,744 pslist.exe

2006-12-04 17:53 105,264 psloggedon.exe

2009-05-07 01:25 177,024 psloglist.exe

2006-12-04 17:53 105,264 pspasswd.exe

2008-01-09 16:36 107,560 psservice.exe

2006-12-04 17:53 207,664 psshutdown.exe

2006-12-04 17:53 187,184 pssuspend.exe

2007-02-10 09:46 64,126 Pstools.chm

2007-11-06 09:17 39 psversion.txt

2006-11-01 14:06 162,616 RegDelNull.exe

2006-11-01 14:05 150,328 regjump.exe

2005-12-07 15:19 102,160 RootkitRevealer.chm

2006-11-01 14:07 334,720 RootkitRevealer.exe

2006-11-01 14:06 166,712 sdelete.exe

2006-11-01 14:07 260,976 ShareEnum.exe

2008-02-27 18:51 103,464 ShellRunas.exe

2009-02-27 17:22 220,560 sigcheck.exe

2007-04-27 10:17 87,424 streams.exe

2009-02-27 17:22 136,592 strings.exe

2006-11-01 14:05 150,328 sync.exe

2009-03-16 12:16 150,888 tcpvcon.exe

2006-10-30 10:32 40,016 tcpview.chm

2009-03-16 12:16 198,504 Tcpview.exe

2002-09-02 13:13 7,983 TCPVIEW.HLP

2009-06-29 07:54 49,773 Vmmap.chm

2009-09-15 17:09 611,688 vmmap.exe

2006-11-01 14:05 154,424 Volumeid.exe

2011-08-15 15:12 0 weiruan

2006-11-01 14:06 158,520 whois.exe

2006-11-01 14:06 207,672 Winobj.exe

1999-12-30 11:26 7,653 WINOBJ.HLP

2009-08-04 09:51 548,696 ZoomIt.exe

95 个文件 25,488,736 字节

5294

5294

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?