Windows防火墙-白名单访问规则

环境搭建与模拟

- 在本地使用Python 搭建一个http服务,开放9000端口,模拟漏洞程序与漏洞端口。

- 本地IP:195.81.46.6

- 白名单访问IP: 10.112.6.210

- 实验目的:只允许10.112.6.210访问195.81.46.6的9000端口,拒绝其他IP访问。

Windows防火墙配置

打开 Windows 防火墙高级安全管理器

点击“开始”菜单,输入“wf.msc”并按回车,打开“Windows 防火墙高级安全”。

创建新的入站规则

在左侧选择“入站规则”。

在右侧点击“新建规则…”,打开规则向导。

指定规则类型

选择“端口”,点击“下一步”。

设置协议和端口

选择协议(一般选择 TCP,除非你使用 UDP)。

在“特定的本地端口”中输入 9000,然后点击“下一步”。

(这里以tcp协议、9000端口为例,同样适用于其他端口规则)

设置允许的操作

选择“允许连接”,点击“下一步”。

选择适用的配置文件

根据网络环境(域、私有、公用)勾选合适的选项,通常全部选中,点击“下一步”。

命名规则

为该规则起个名字,如“仅允许x.x.x.x访问9000”,点击“完成”。

配置远程 IP 范围

找到刚才创建的规则,右键点击它,选择“属性”。

切换到“作用域”选项卡。

在“远程 IP 地址”部分,选择“这些 IP 地址”,然后点击“添加…”。

输入 10.112.6.210,点击“确定”后保存设置。

完成以上设置后,该规则只会允许来自 10.112.6.210 的连接访问端口 9000,其它 IP 地址的连接请求将不符合规则,从而被阻止。

注意事项

如果系统中已经存在允许端口 9000 的其它规则,建议先检查并修改,避免冲突。

默认情况下,Windows 防火墙对于未明确允许的入站连接是阻止的,如果你没有额外的允许规则,则只有该规则允许的 IP 才能访问。

测试规则

但此时使用白名单和非白名单ip都能够访问目标的9000端口。

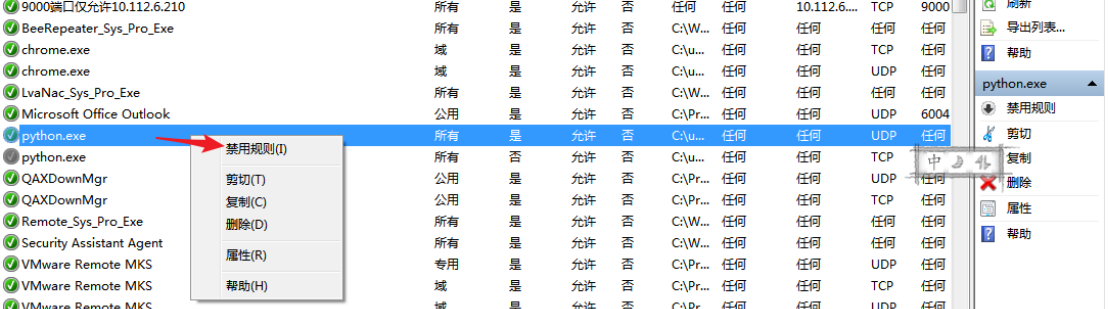

排查与优化

第一次运行python开放端口,会请求用户获取的防火墙策略,用户一般会点击同意,放行规则,导致与现在配置的白名单规则冲突失效。

解决方法一:

直接禁用默认的python规则

再次测试:

10.112.6.210白名单IP访问成功

非白名单访问失败,达到实验目的

解决方法二:

不需要新建规则策略,直接在原有规则上面直接添加白名单。

再次测试,依旧可以达到本次实验目的

以上模拟实验的配置是以python程序和9000漏洞端口为例,可根据实际具体情况进行选择与配置。

2795

2795

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?