提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

文章目录

实验目标

①操作 Nmap、AWVS、Nessus 等工具进行漏洞扫描;

②通过whois 查询、Layer 子域名挖掘机等工具等查询关键信息,生成暴力破解字典;

③如何绕过 CDN 找 DNS历史记录、邮件原文、子域名等信息;

④旁站和C段的信息。

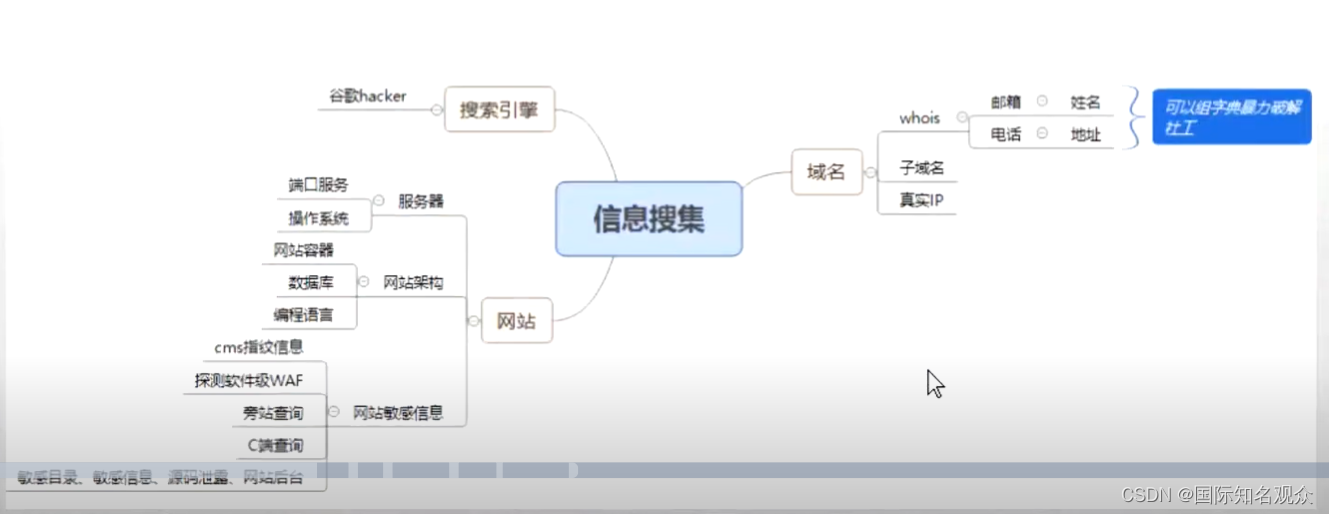

(一)信息收集

一、搜索引擎

利用google hacking可以快速的对目标进行信息收集。

1. Intext:

查找网页中含有x关键字的网站

例: Intext:管理 员登录

2. Intitle:

查找某个标题

例: intitle:后台登录

3. Filetype:查找某个文件类型的文件

例: filetype:doc

4. Inurl:

查找ur中带有某字段的网站

例: inurl:php?id=

5. Site:

在某域名中查找信息

例: Site:目标站点

例: site:baidu.com -www就能查看除www外的子域名

6.查找后台地址: site:域名

inur:loginladminlmanagelmember|adminloginlloginadminlsystemlloginluserlmain|cms

7.查找文本内容: site:域名 intext:管理|后台|登陆|用户名|密码|验证码|系统|帐号

|adminlogin|syslmanagetem|passwordlusemname

8.查找可注入点: site:域名 inurl:aspxljsplphplasp

9.查找上传漏洞: site:域名 nflfielloadleditorlFiles找eweb

10.编辑器: site:域名 inurl:ewebeditorleditorluploadflelewebledit

11.存在的数据库: site:域名 filetype:mdb|asp|#

12.查看脚本类型: site:域名 filetype:asp/aspx/php/jsp

还有,常见的Sadan(被阉割), fofa,zoomeye搜索。 以fofa为例,只需输入: title: "网站的ile关键字"或者body:"网站的Dody特征"就可以找出fofa收录的有这些关键字的ip域名,有时能获取网站的真实ip。

例如:https://www.zoomeye.org/(缺点是 限制很多 很麻烦

二、域名

1.whois 查询

https://whois.chinaz.com/: 获取邮箱姓名电话地址,生成字典进行暴力破解

2.子域名查询

3.真实ip

有时服务器挂载cdn会导致无法找到真实ip

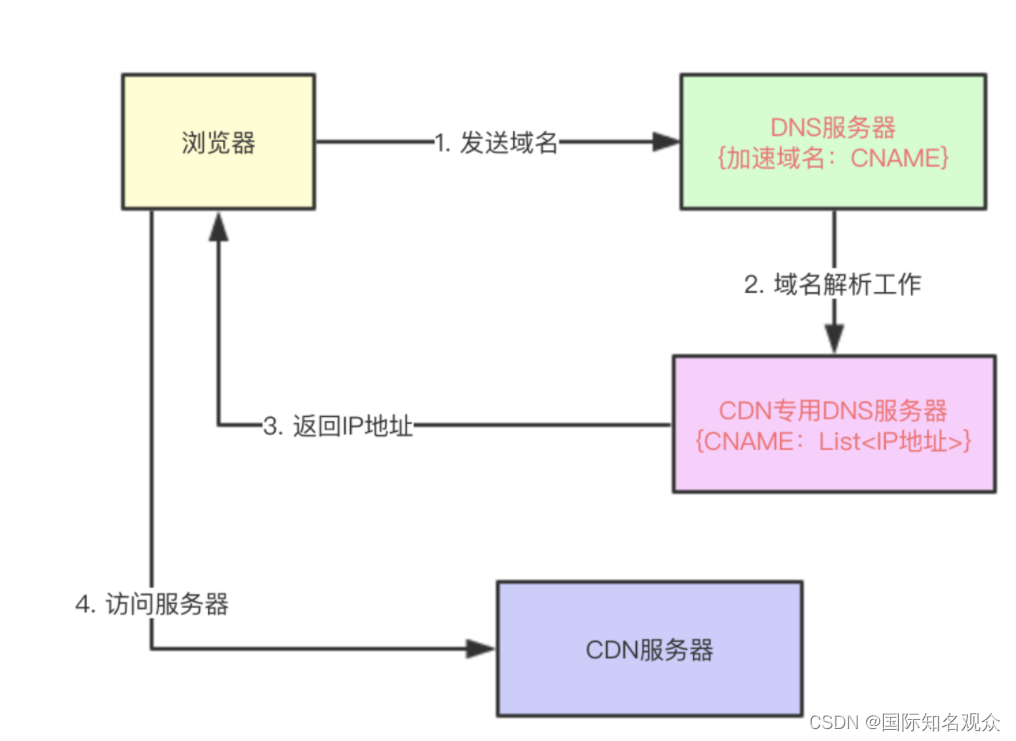

(1)什么是cdn?

CDN(Content Delivery Network),即内容分发网络。其基本思路是:在各地放置节点服务器,实时地将用户的请求导向离用户最近的服务节点上,优势是隐藏源主机ip,降低延迟,提高服务响应速度,增加网络冗余,减小主机服务器压力。

具体的实现方法可以参考:你知道CDN是什么吗?本文带你搞明白CDN

(2) 如何验证目标服务器是否挂载cdn?

通过每个地区ping服务器的结果得到IP,看这些IP是否一致,如果都是一样的,极大可能不存在cdn。如果IP大多都不太一样或者规律性很强基本就是挂载CDN。比如:ping 百度

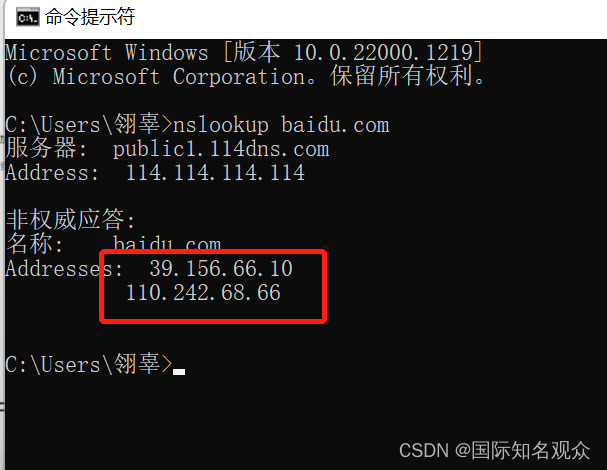

再比如,用windows的cmd的nslookup进行检测,出现了多个ip

(3) 绕过cdn获取真实ip

①与服务器数据库交互

比如获取注册邮件,点击“显示邮件原文”查看邮件全文源代码或者邮件标头可以获取服务器ip

②网站漏洞查找

1)目标敏感文件泄露,例如: phpinfo之类的探针、GitHub信息泄露等。

2) XSS盲打,命令执行反弹shell, SSRF等。(网址:xss8.cc/)

3)社工或者其他手段,拿到了目标网站管理员在CDN的账号从CDN的配置中找到网站的真实IP。

③子域名

由于目标服务可能在主站上做好了相应的CDN,但是由于种种原因二级域名没有做,这时可以从这个方面入手进行查询。

C:\Windows\System32\drivers\etc\hosts 格式=[IP] [域名]

④App

如果目标网络站有自己的App,可以尝试通过利用fiddler或Burp Suite抓取App的请求,从里面找到目标的真实ip。

(分析请求行和响应数据)

⑤查询历史DNS记录: .

通过查看IP与域名绑定的历史记录,可能因为网站之前没有使用CDN,历史IP地址的解析记录(A记录)存在真实服务器的IP。

相关查询网站.:

https://dnsdb.io/zh-cn/

https://x.threatbook.cn/

http://toolbar.netcraft.com/site_ report?url=

http://iewdns .info/

三、网站

1.服务器

(1)端口服务(nmap和awvs一定要多练习)

通过端口扫描可以判断出网站开启的服务。端口号对应的服务一定要记住,形成肌肉记忆

21,22,23, 80-90,443,445, 1433,1521 ,3306, 3389, 5432, 6379,7001-7010,7778,8080-8090

如果开放了端口,就可以用相应的办法暴破(也就是说要有威胁建模的意识),这些有名的漏洞都需要重点看

①21端口

(1)基础爆破: ftp爆破工具很多,推hydra以及msf中的tp爆破模块。

(2) ftp匿名访问:用户名: anonymous密码:为空或者任意邮箱

(3)后门vsftpd : version 2到2.3.4存在后门漏洞,攻击者可以通过该漏洞获取root权限。

(4)嗅探: ftp使用明文传输技术,使用Cain进行渗透。

(5) ftp远程代码溢出。(ProFTPD1 .3.3c)

②22端口

(1)弱口令,可使用工具hydra, msf中的ssh爆破模块。

(2) bpenssh 用户枚举CVE-2018-15473。

(3) SSH隧道及内网代理转发

③23端口

(1)暴力破解技术是常用的技术.使用hydra, msf中爆破模块。

(2)嗅探

④139/445端口(很常用 可以偷偷乐呵哈哈哈哈)

(1) MS17010永恒之蓝。 虽然是07年曝出来,但目前仍有很多单位没有修复,自己做着试一试

(2) MS06040或MS08067

(3)内网IPC$进行渗透。

⑤3306/1 433/1 521/5432/6379

(1)注入、提权、弱口令、反弹shell、 未授权

(2) CVE-2014-2669 postgresql

⑥3389端口

(1)查看前人shif后门(需要windows sever 2003以吓的系统)

(2)爆破

(3) MS12_ 020蓝屏

⑦7001/7002端口

(1)弱口令爆破,weblogic/Oracle@123 or weblogic

(2) CVE-2014- 4210/ CVE-2017-10271/CVE-2018-2628/CVE-2019-2725等些列CVE

⑧8080端口

(1) Tomcat任意文件上传CVE-2017-12615

(2) Tomcat远程代码执行&信息泄露CVE-2017-12615&CVE-2017-12616

(3) Tomcat幽灵猫

(4) Jboss远程代码执行&反序列化漏洞CVE- 2017-12149&CVE-2017-7504

(5) JBoss远程部署漏洞

(6) Struts2- 系列

(2)操作系统

通过修改将首页或者其他页面输入框的大小写,辨别网站所使用的系统:

区分大小写(页面报错) -Linux

不区分大小写(页面正常) --Windows

2.网站架构

(1)网站容器、数据库

Apache、Nginx、 Tomcat 还是IIS。知道了web服务器是哪种类型后,我们还要探测web服务器具体的版本。比如Ngnix版本<0. 88会有解析漏洞,II6.0会有文件名解析漏洞、IIS7.0会有畸形解析漏洞等。不同的web服务器版本, 存在着不同漏洞。

用kali的whatweb工具(whatweb +网址)可以查到服务器版本、数据库(access、sqlsever、mysql、oracle)

(2)编程语言

通过查看首页文件后缀、通过爬虫工具爬取网站目录判断网站脚本类型

3.网站敏感信息

(1)cms指纹信息

(2)探测软件级WAF

(绕waf 不太好绕 需要很长时间

(3)旁站查询

旁站:同服务器其他站点;

C段:同一网段其他服务器

http://www.webscan.cc/ 都可以

http://s.tool.chinaz.com/same 旁站

htp://ww.114best.comlip/114.aspx?w= 旁站

(4)敏感目录(御剑)、文件

后台目录:弱口令,万能密码,爆破;

数据库配置文件:获取数据库IP、用户以及密码;

安装文件:可以二次安装进而绕过;

phpinfo文件:配置信息暴露出来;

编辑器目录: fck、 kind、robots.txt 文件

147

147

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?