唉,我可算直到值守每天12小时看警报是多么怨种的一工作,本以为该结束了,结果又加了一天!!!!

还好我没放弃自己,一直在自学东西(也不是我愿意的,这也不是没有办法嘛,大家都太卷了)

那就自学了学应急响应。不得不说,大佬们是真好呀,我才在日报里说我刚过完应急响应的知识,梳理出流程,就有大佬给我发来了——三个靶场,够我挺过这难熬的两天了。

嘿嘿不能辜负大佬的期望,咱就好好表现吧

目录

先搭个靶场

不得不说一体机就是快:

说一下环境配置的问题呀

就是刚安装的一体机,去看网络连接是这样的

192.168.266.131只有一条,没有靶场上说的SYN_SENT

这是因为网络没有打开,先把网络连接打开再操作,后面还有ssh要外联取文件

应急响应的过程

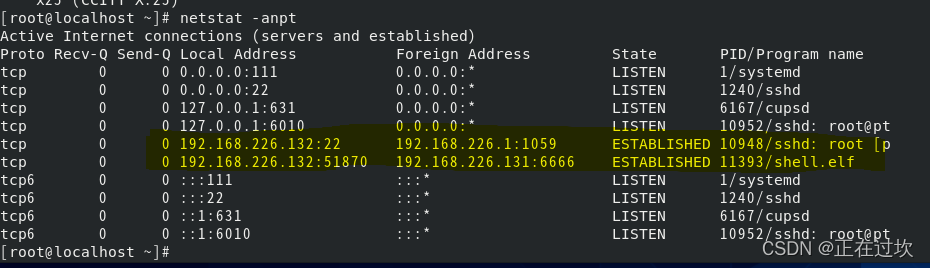

排查网络连接

netstat -anpt

查看服务器的网络连接,发现服务器192.168.226.132一直与恶意IP:192.168.226.131的6666端口连接,并且程序名为:shell.elf

PID:11393,15634,

根据PID号查找程序位置: /root/shell.elf

lsof -p 11393

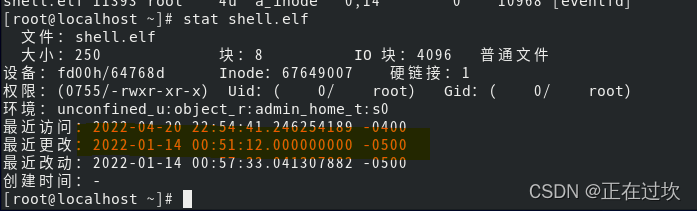

查看 shell.elf 文件的创建时间为:2022-01-14 00:51:12

弱弱的问一句不会头秃嘛,都这个点了

stat shell.elf

然后我用的是Xshell去取shell.elf放到微步检测里去跑一跑

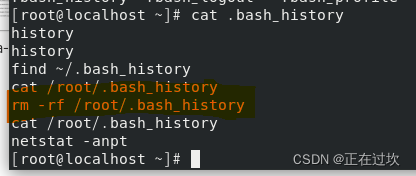

排查历史命令

查看是否有黑客执行的命令

history

在 root账户下排查是否有黑客执行的命令

cd /root

cat .bash_history

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?