概述

运行环境检测机制是常见的APP防护策略之一,一些安全防护水平较高的APP会禁止在模拟器、云手机、Hook框架、Root设备等风险环境运行,然而我们日常工作中安全测试、漏洞挖掘等往往又需要依赖这些环境。前段时间在分析某大型APP的时候发现其禁止在Root设备运行,并且采用了企业版梆梆加固,逆向破解的难度相对较高。我们想在Root设备运行该APP,就难免要进行机制的绕过,本文主要阐述在不对抗加固的前提下,绕过目标APP的运行环境检测机制。

绕过分析

常规思路

常规破解Root检测的思路主要有四种:

1.隐藏特征,对Root相关特征进行隐藏,比如修改su的名字和路径、魔改Magisk、MagiskHide等;

2.降维打击,通过定制操作系统or内核实现对目标APP的降维打击,比如使用KernelSU从内核空间直接赋予目标Root权限或者自己编译一个带Root后门的操作系统;

3.漏洞提权,漏洞具备极高的隐蔽性,故可利用提权类0Day或者历史已经披露的NDay漏洞获取Root权限;

4.对抗检测,反编译目标APP后逆向分析定位关键的检测函数,然后通过Hook、二次打包等手段实现对抗。

不同玩法

前面提到的四种常规破解思路其实都存在一定的技术门槛和攻击成本,对于隐藏特征和降维打击可能需要开发知识储备,漏洞提权则需要掌握相关的漏洞利用,对抗检测可能是最常规的一种思路了。

下面我们来看,不对抗加固的前提下进行绕过的思路:

破解环境:Magisk+EdXposed,Magisk用于获取Root权限,EdXposed用于破解环境检测;

破解思路:根据目标APP的处置情况,配合方法调用堆栈的分析逆向推断关键函数后尝试破解。将目标APP安装至破解环境后启动运行,发现其会弹窗提示,经过一定时间延迟后自动退出,所以我们可以对弹窗和退出相关的系统API进行Hook,打印方法调用堆栈,假设一个函数targetFunc同时调用了弹窗和退出的相关API,那么targetFunc大概率就是一个突破口。另外该APP在启动后会白屏显示,所以可能需要进一步的分析界面布局,从而恢复正常的展示效果。

破解流程:关键函数定位—检测机制破解—界面展示恢复三步曲。

第一步,首先定位同时调用弹窗和退出API的关键函数,常用的API是Dialog.show()和System.exit(),因此可尝试Hook这两个函数并打印方法调用堆栈。

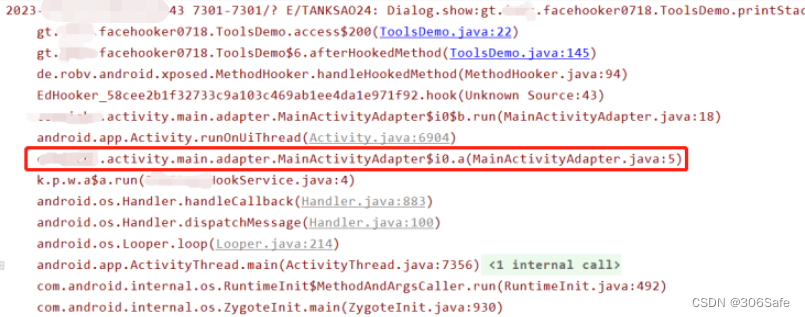

可以看到成功打印了弹窗,同步打印System.exit()的方法调用堆栈,如下图所示:

似乎并没有找到同时调用Dialog.show()和System.exit()的函数,不要慌,其实这是因为System.exit()是在子线程中被调用导致无法打印完整的方法调用堆栈,针对这种情况我们可以对Handler进一步Hook跟踪分析,打印sendMessage的时间戳及Handler的名字辅助分析,如下图所示:

接下来的操作非常简单,我们只需要打印Handler相关的方法调用堆栈基本就可以定位目标函数了。

所以我们可看到是MainActivityAdapter的子类i0中定义的a函数同时调用了Dialog.show()和System.exit(),也就是说a函数大概率就是我们要破解的关键函数。

第二步,可Hook前面定位的a函数,替换其代码逻辑,让它直接返回,不再去调用Dialog.show()和System.exit()实现环境检测机制的破解。而我们想要Hook函数,需要知道目标函数的参数及返回值信息,于是利用Java的反射机制打印,相关信息如下所示:

知道了a函数的参数为一个ArrayList,返回值为void,破解方法也很简单编写Hook模块直接让a函数返回null即可。

其实到这里已经完成了该APP环境检测机制的破解,但这个APP还有一个比较恶心的操作就是白屏,如果不能恢复正常界面展示的话,破解环境检测机制就变得毫无意义了。

第三步,从目标APP的表现来看,在检测进入到检测逻辑时会将APP首页白屏显示,检测完成环境无异常后再恢复正常的界面布局,所以我们只要定位到当前界面对应的Activity然后找到布局文件后,分析布局文件找到控制白屏显示的View组件,最后通过调用View的setVisibility函数即可恢复正常的显示。

ok,搞定!

总结

根据目标APP的处置(弹窗、自动退出)配合方法调用堆栈逆向推断同时调用了ialog.show()和System.exit()的关键函数成功突破目标APP的环境检测机制,然后定位布局文件恢复界面的正常显示。因为整个破解过程无需对抗加固,也不需要去反编译后静态分析代码,效率提高了很多,可能常规仅仅脱壳修复可能都超过半小时。

当然本文只是分享一种思路,毕竟适合自己的才是最优解,也希望大家能够明白对于APP而言并没有绝对的安全,百密终有一疏,不要过度依赖客户端自身的防护,应该将重心放在业务自身的安全性提升。随着攻防对抗的持续演进,未来绝不是单点作战而是全面对抗,建议采用动态的对抗手段替代环境检测等静态防护手段。感谢!

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?