一)针对asp+access网站进行SQL注入利用

1)asp+access网站技术介绍

2)web漏洞扫描

3)漏洞分析

4)SQL注入点利用

————————————————————————————————————————————————

一)针对asp+access网站进行SQL注入利用

1)asp+access网站技术介绍

asp(active server pages)是微软公司开发的服务器端脚本环境,它可以用来创建动态交互式网页并建立强大的web应用程序。当服务器接收到对asp文件的请求时,它会将服务器中对应请求的页面资源转换为用户端浏览器可以显示的HTML文件返回给用户。asp除了可以实现服务器端脚本代码外,还包含文本、HTML、com组件调用。

经常和asp搭配使用的是access数据库,它是由微软发布的数据库管理系统,它只有表这个概念,也就是说,在mysql中可以有多库,每个库中可以有多张表,但是在access中只有一个库,其他的数据全都以表的形式存储,也正因为如此access数据库是用于中小型程序。

2)web漏洞扫描

其实在前面的文章中我们已经讲过针对web应用程序的扫描工具有很多,例如:awvs、appscan、owasp zap等。下面我们利用owasp zap进行探测:

kali中打开owasp zap:

对我们自己已经在win2003(192.168.1.105:8082)中搭建好的asp网站进行探测:

此时就会在“spider”中显示爬取的过程内容:

当完成了“spider”之后就会自动主动扫描,可以点击下面的小按钮以查看可以探测的漏洞类型:

因为我们本文是要探测利用SQL注入漏洞,所以我们将探测到的其他漏洞后的按钮点击进行暂停,只探测SQL:

此时如果探测到了某些页面存在SQL注入漏洞,那么就会在

3)漏洞分析

当我们完成了漏洞扫描之后就要开始对漏洞进行分析了,此时点击扫描到的SQL注入漏洞中的链接我们将它copy:

之后在浏览器中访问这个链接就会打开网站中存在SQL注入漏洞的页面:

通过 and 1=1和and 1=2等的页面效果(万能钥匙)手工再次确定是否存在SQL注入。

4)SQL注入点利用(利用sqlmap)

确定存在SQL注入漏洞后就要开始对它进行利用了,利用sqlmap:

结果(探测出是access数据库,并且存在两种类型的SQL注入漏洞):

爆表:

结果有4个表:

爆字段:

结果有4个字段:

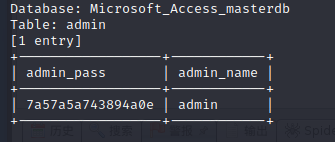

dump数据:

结果:

1027

1027

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?