0x00 信息收集

nmap -sS -sV -Pn -T 4 -A 10.10.10.84

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.2 (FreeBSD 20161230; protocol 2.0)

80/tcp open http Apache httpd 2.4.29 ((FreeBSD) PHP/5.6.32)

Service Info: OS: FreeBSD; CPE: cpe:/o:freebsd:freebsd

打开80端口,发现测试php脚本的页面

通过提示的几个php脚本,得到一个密码提示

根据提示,通过13次base64解码得到密码

Charix!2#4%6&8(0

通常file这类路径有文件包含的漏洞,尝试查看/etc/passwd

可以得到一个用户charix,尝试ssh登录

0x01 权限提升

在进来的目录下发现secret.zip文件

下载至本地

解压发现需要密码,同样通过base64得到的密码解压成功

但是打开文件发现是经过加密的乱码

通过wget上环LinEnum.sh文件至/tmp目录内

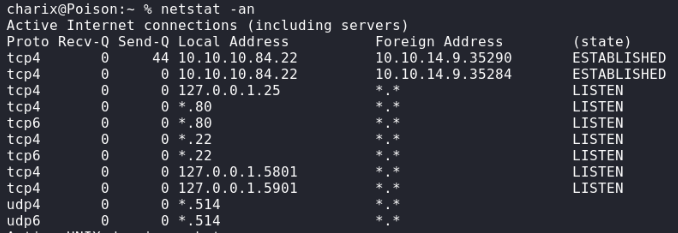

运行脚本发现一个运行了Xvnc服务

vnc是基于UNIX和Linux操作系统的免费的远程控制工具。

通常该服务是开放在5901端口

先进行本地端口转发

ssh -L 2223:127.0.0.1:5901 charix@10.10.10.84 -N

使用vncviewer连接发现需要使用密码,联想到刚刚的secret文件

vncviewer 127.0.0.1::2223 -passwd secret

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?