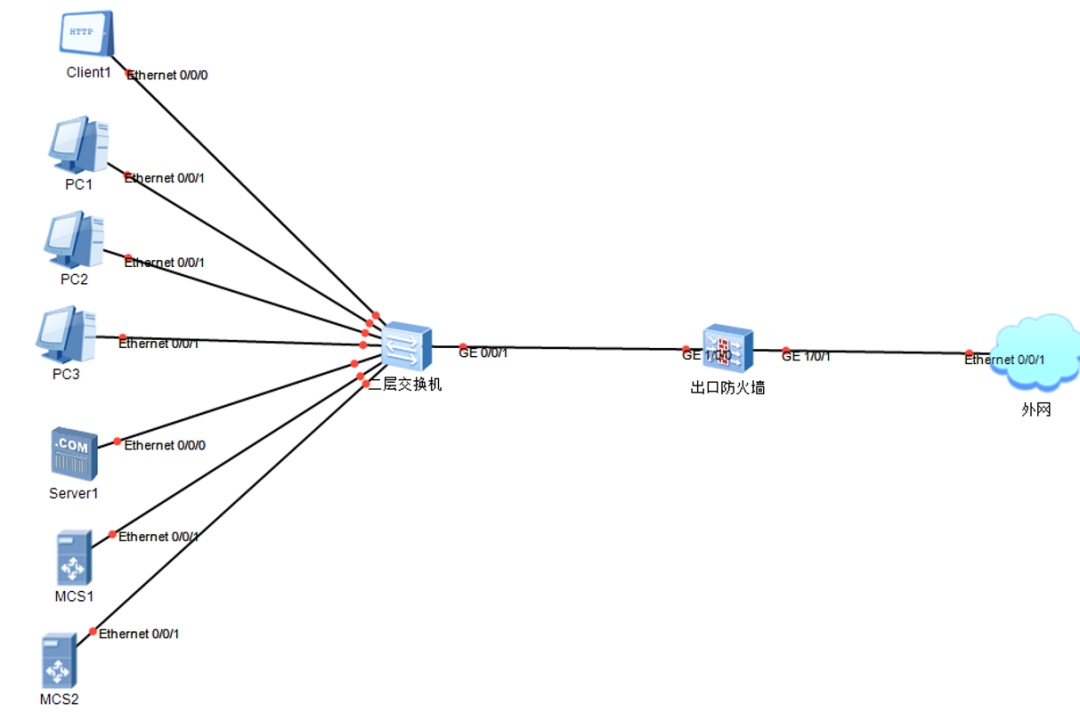

案例二:防火墙充当三层交换机与路由器角色功能进行组网

拿到这样的拓扑后,首先要了解好客户的需求,然后根据需求进行划分

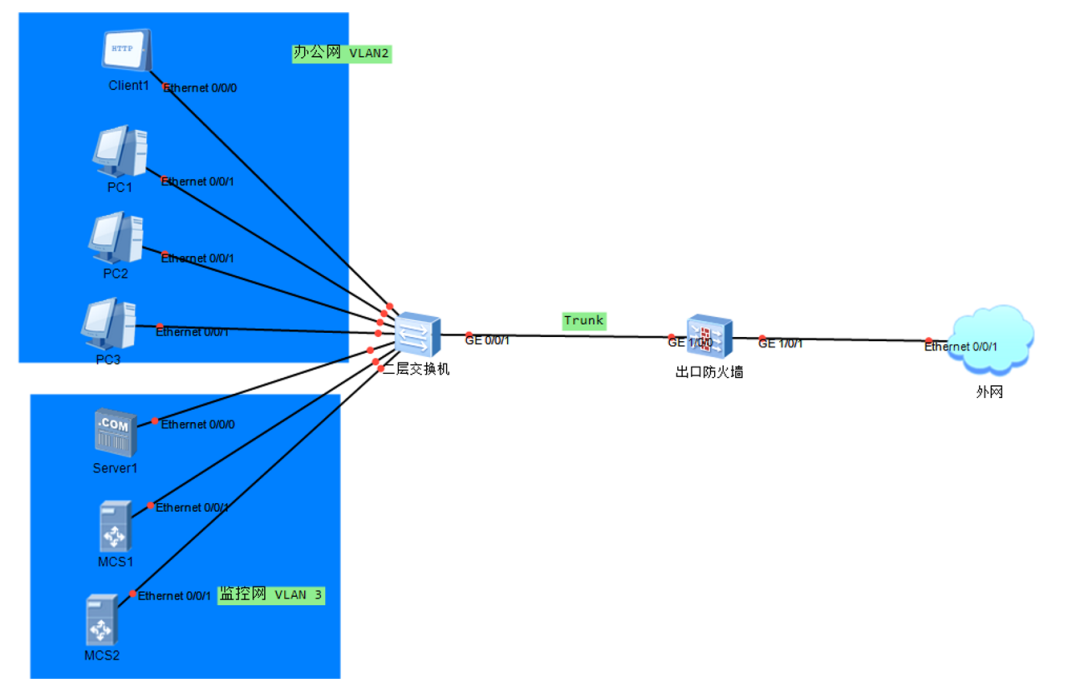

比如客户那边有监控跟办公网络,可以通过VLAN划分不同的区域,然后二层交换机对接终端的口划入到对应的VLAN,与防火墙的口配置成Trunk,防火墙上面创建VLANIF以及安全策略、NAT策略,最后对接外网。

采用正常配置模式的步骤与思路

(1)确认好内外网接口,然后根据规划来对接口进行配置(外网采用什么方式对接,内网采用什么方式对接)

比如这个拓扑外网采用DHCP,内网需要把G1/0/0切换成二层口配置trunk允许VLAN 2跟3通过,并且配置VLANIF2与3的网关地址,根据实际规划加入到不同的安全区域(也可以在同一个安全区域,建议是不同安全其余,方便做策略控制。)

(2)根据需求开办公网的DHCP(监控一般不开)

(3)安全策略,根据客户实际需求来决定,办公网是否允许访问监控网,或者只允许办公网某个主机访问,以及办公网跟监控网都需要上网做策略方向,最后建议做一个防火墙到任何区域都可以通的安全策略,方便排错。

(4)NAT策略,根据客户需求来允许对应的安全区域上网。

(5)二层交换机的配置有几个部分:1、创建对应VLAN 2、确定好上行口与对接办公跟监控的口,上行口配置trunk允许vlan 2 3通过,对接办公的划入到VLAN2,对接监控的划分到VLAN3,建议开快速端口。

命令行相关流程展示

#vlan batch 2 to 3#dhcp enable#interfaceGigabitEthernet1/0/1undo shutdownip address dhcp-alloc#interfaceGigabitEthernet1/0/0portswitchundo shutdownport link-type trunkport trunk allow-pass vlan 2 to 3#interface Vlanif2ip address 192.168.102.254 255.255.255.0alias officeservice-manage http permitservice-manage https permitservice-manage ping permitservice-manage ssh permitservice-manage telnet permitdhcp select interfacedhcp server ip-range 192.168.102.1192.168.102.254dhcp server gateway-list 192.168.102.254dhcp server static-bind ip-address192.168.102.250 mac-address 5489-986a-21fbdhcp server dns-list 223.5.5.5 114.114.114.114#interface Vlanif3ip address 192.168.103.254 255.255.255.0alias jiankongservice-manage http permitservice-manage https permitservice-manage ping permitservice-manage ssh permitservice-manage telnet permit#firewall zone nameoffice id 4set priority 66add interface Vlanif2#firewall zone namejiankong id 5set priority 49add interface Vlanif3#firewall zone untrustset priority 5add interface GigabitEthernet1/0/1##ip address-set 允许访问监控type objectaddress 0 192.168.102.250 mask 32#ip address-set 允许上网type objectaddress 0 192.168.102.0 mask 24address 1 192.168.103.0 mask 24#security-policyrule name office_jiankongsource-zone officedestination-zone jiankongsource-address address-set 允许访问监控action permitrule name 允许上网source-zone jiankongsource-zone officedestination-zone untrustsource-address address-set 允许上网action permitrule name local_anysource-zone localaction permit#nat-policyrule name 允许上网source-zone jiankongsource-zone officedestination-zone untrustaction source-nat easy-ip

(1)创建对应需要的VLAN,以及开DHCP服务(VLAN如果内网是对接的二层口则必须)

(2)把对应的接口按规划进行配置,包括DHCP、对接外网的方式以及内网的方式

(3)创建新的安全区域(如果需要的话)并且把接口加入到安全区域里面来

(4)配置安全策略

(5)配置NAT策略

交换机的配置

#

vlan batch 2 to 3#interface Vlanif1#interface MEth0/0/1#interface Ethernet0/0/1port link-type accessport default vlan 2stp edged-port enable#interface Ethernet0/0/2port link-type accessport default vlan 2stp edged-port enable#interface Ethernet0/0/3port link-type accessport default vlan 2stp edged-port enable#interface Ethernet0/0/4port link-type accessport default vlan 2stp edged-port enable#interface Ethernet0/0/5port link-type accessport default vlan 3stp edged-port enable#interface Ethernet0/0/6port link-type accessport default vlan 3stp edged-port enable#interface Ethernet0/0/7port link-type accessport default vlan 3stp edged-port enable#interface Ethernet0/0/8port link-type accessport default vlan 3stp edged-port enable#interfaceGigabitEthernet0/0/1port link-type trunkport trunk allow-pass vlan 2 to 3

#

容易忽略以及出现的问题总结

(1)外网对接这一块,如果是DHCP方式对接(内网建议不要使用192.168.0.0/1.0/31.0这些),可以使用10.X.X.X或者172.16开头以及192.168.100往后,避免跟外网分配的网段冲突

(2)外网对接如果是PPPOE或者是固定IP,一定要写默认路由,这个是容易被忽略,如果是PPPOE拨号,注意修改下MTU跟MSS

(3)内网DHCP服务器配置的时候,注意网关 以及分配范围(是否需要保留一些地址给打印机跟服务器)以及DNS,如果有需要某个客户端要固定某个IP地址,可以进行静态绑定,这样不管怎么分配客户端的地址都是这个,方便做策略。

(4)安全策略这一块只要注意源目区域跟源地址条件是否正常匹配就行

(5)NAT策略这一块建议配置使用源目区域,不要使用接口形式

排错的思路

如果内外网都配置好,安全策略以及NAT策略也配置好后,客户端上不了网

(1)从内外网检测,查看内外网是否配置正常,正常的情况下,可以建立一个安全策略 从Local到any,然后在诊断里面ping外网,看外网是否通,先确保外网线路没有问题。如果外网通,那么说明线路没问题,如果外网不通,则检查线路。

(2)如果涉及到了VLAN以及trunk的配置,一定要检查好对应接口的模式跟允许VLAN通过是否正确。

(3)当检测外网没问题后,检查内网的客户端的IP、网关、掩码、DNS是否正确,并且ping防火墙是否通(防火墙记得开ping功能),通的情况下说明内网到防火墙之间的链路是没有问题的,接下来从会话表下手。

(4)可以长ping对方,然后看防火墙的会话表是否有该主机的会话,没有则检测安全策略是否正确,如果有的话,查看会话表的内容是否正常(从是否转换了源地址,以及匹配了哪个安全策略。正反向数据包是否有统计观察)

(5)如果没有发现源地址,可以从NAT策略下手排查。

(6)整个里面容易出现的点 外网对接的时候默认路由忘记写,其次就是NAT跟安全策略这块,包括防火墙与二层交换机之间对接可能会由于疏忽导致VLAN放行不正确。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?