文章目录

一、信息收集

nmap信息收集一下,发现存在域名解析协议,把圈起来的红色部分中的域名添加进/etc/hosts文件,然后去搜一下服务的漏洞,没有什么收获,访问一下各个端口,也没有什么收获,收集一下udp的协议的信息

发现开放了161端口,使用snmp协议,通常管理员的安全意识不够强的话, 我们是可以从这个端口获取很多信息的,这个协议叫简单网络管理协议,使用github中下载下来的snmp扫描工具扫描一下,连接地址:https://github.com/dheiland-r7/snmp

扫描结束后会有一个文件,里面保存了扫描的结果,打开检查一下(顺便说一下,使用snmpwalk,snmp-check是扫不出来什么东西的,或者扫不全,所以我才使用github的扫描工具),检查发现了一个目录如下:

去访问看看

发现存在登录界面,尝试弱口令,发现行不通,也不是行不通,就是简单的手动尝试了一下,发现不行就放弃弱口令登录了

再去看看扫描的文件,发现了一个michelle的账号

二、getshell

经过测试,发现michelle既是账号,也是密码,成功登录

搜索一下seedDMS的漏洞

发现存在远程命令执行漏洞,上传phpshell

点击下图红色的部分,也就是上传后的文件名

查看文档的id是多少,记下来

访问特定的url,成功执行命令执行,获取/etc/passwd 文件

文档过段时间就会删除,所以无法反弹shell,寻找其他的方法

利用漏洞,查看都有哪些文件

查看conf文件的时候,发现页面一片空白

查看一下源码

发现了一个数据库的账号密码

尝试在9090端口登录

最后发现账号是michelle,密码是数据的密码,账号不是数据库的账号,成功登录

突然发现一个终端,那就不用反弹shell了

成功获取user.txt文件的内容

三、提权

发现无法使用sudo命令,又回去查找snmp文件,发现一个二进制文件,

查看一下

发现它在另外的位置执行,看一下,我们对monitoring目录具有写执行的权限

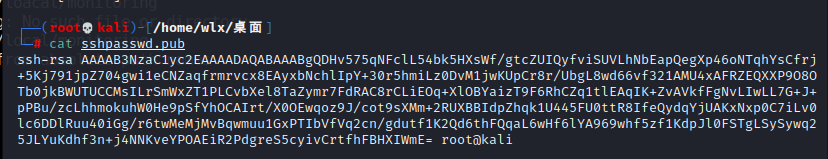

接下来尝试制作一个ssh文件,并填入公钥,上传到服务器

制作一个简单的脚本

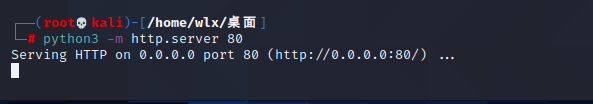

开启服务器

下载并且cp到monitoring目录下

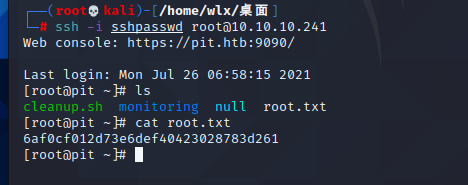

接着在本机执行如下命令

成功获取root权限

# 总结 声明:hackthebox系列的文章,均是本人根据真实做题经历,并参考国内或国外文章制作而成,如有冒犯之处,请联系我进行修改

3344

3344

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?