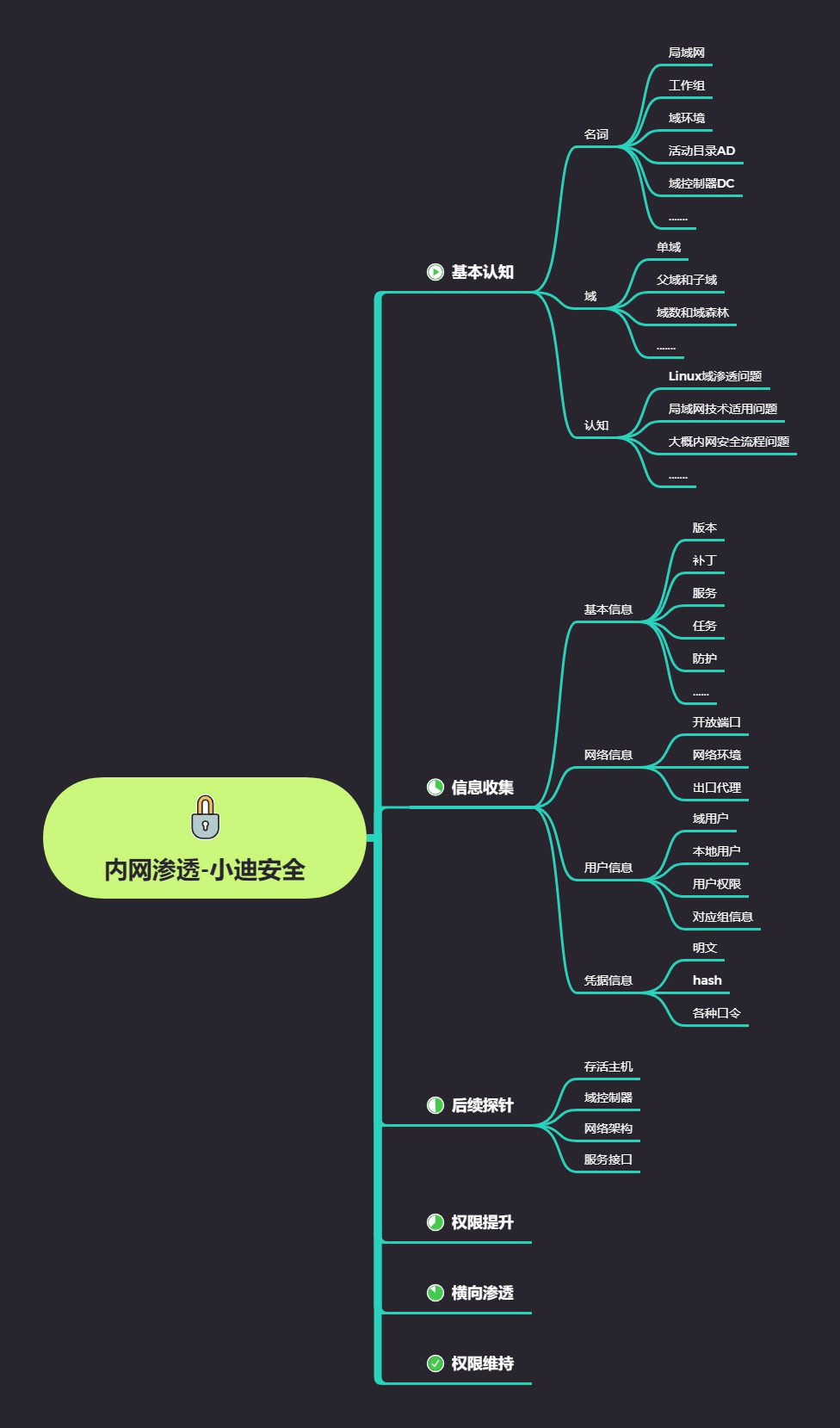

0x00 概念

1.1 工作组

在局域网里,范围小的计算机 可操作ARP欺骗,DNS劫持等等。

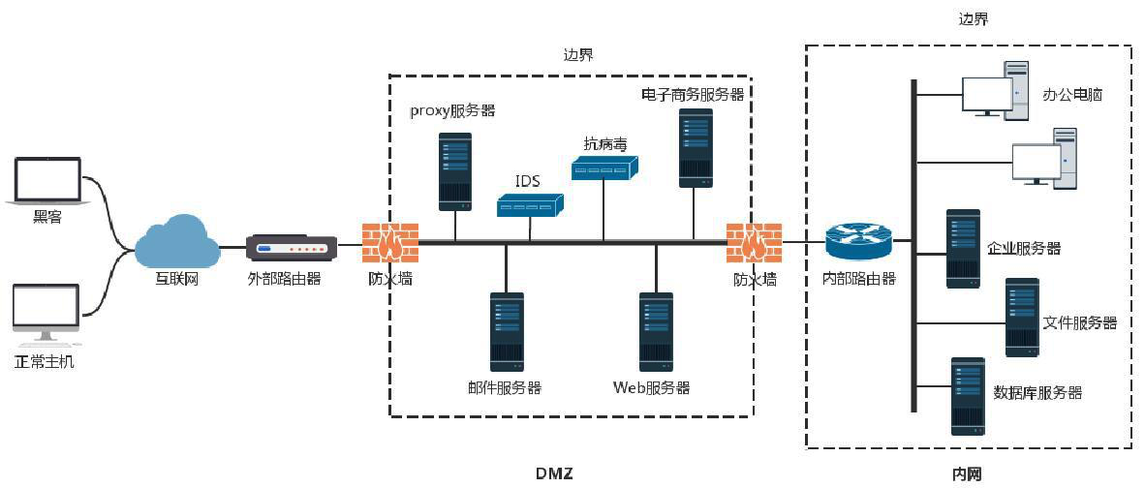

1.2 DMZ

两个防火墙之间的空间

1.3 域环境

存在一台主机管理计算机。大部门都是windows,也有linux。LINUX下需要安装LDAP环境,功能上没有windows域强大,用linux管理技术人员门槛比较高。

1.4 域控制器DC

域里的管理者,域的最高权限。

1.5 活动目录AD

网络基本概况

0x01 信息收集

2.1 基本信息收集

systeminfo 详细信息

net start 启动服务

tasklist 进程列表

schtasks 计划任务 #遇到加载不出来的情况可能时权限不够

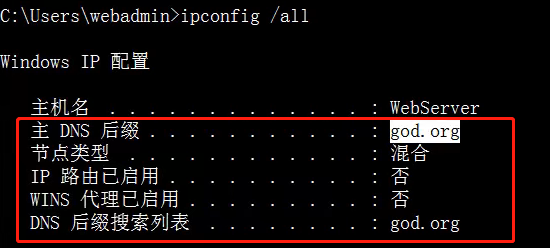

2.2 网络信息收集

了解当前服务器的网络接口信息,判断当前角色、功能等等

- ipconfig /all 当前所在域

- net view /domain 判断存在域

- net time /domain 判断主域

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-hmcMtYZt-1645168675466)(C:\Users\13308\AppData\Roaming\Typora\typora-user-images\image-20220214095408112.png)]](https://img-blog.csdnimg.cn/5f1643ed0e504e7a8552243719152221.png)

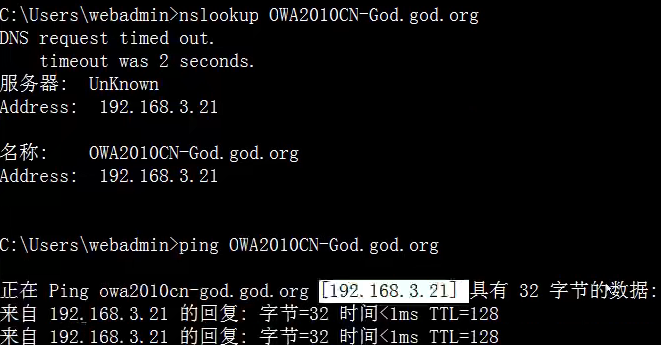

- 使用Ping命令或者nslookup得到域控ip地址

- netstat -ano 查看网络端口开放

2.3 用户信息收集

系统默认常见用户身份:

Domain Admins 域管理员(默认对域控制器有完全控制权)

Enterprise Admins 企业系统管理员用户(默认对域控制器有完全控制权)

Domain Computers 域内机器

Domain Controllers 域控制器

Domain Guest 域访客、权限低

Domain Users 域用户

相关命令:

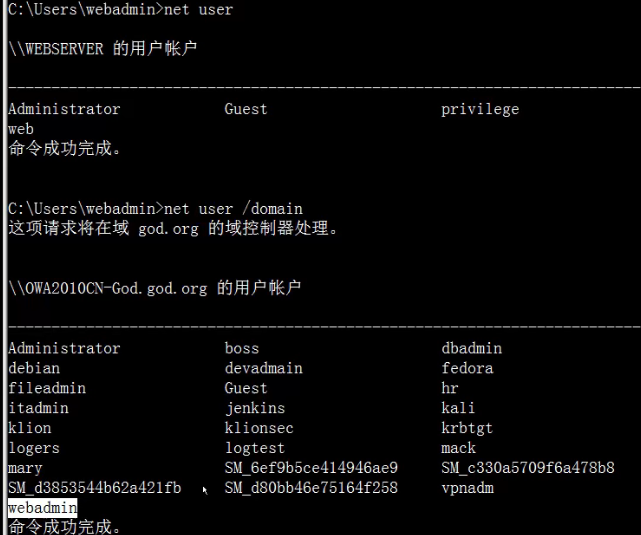

net user 本地用户

net user /domain 查看域用户

目前是域用户webadmin,当访问计算机管理时需要输入账号密码进行验证。当是本地用户如Administrator时,可直接进入,二者有区别。

net localgroup 查看本地组

net group /domain 查看域的组

wmic useraccount get /all 涉及域用户详细信息

net group “Domain Admins” /domain 查村域管理员账户

net group “Enterprise Admins” /domain 查询管理员用户组

2.4 凭据信息收集

收集各种密文,明文,口令等,为后续横向渗透测试准备。

2.4.1 用户HASH,明文获取

mimikatz(windows) mimipenguin(linux)

mimikatz mimipenguin 下载链接

https://github.com/samratashok/nishang

https://github.com/AlessandroZ/LaZagne

https://github.com/gentilkiwi/mimikatz/releases

https://github.com/huntergregal/mimipenguin/releases/

https://nagareshwar.securityxploded.com/download-softwares/

https://xenarmor.com/allinone-password-recovery-pro-software/

https://pan.baidu.com/s/14eVDglqba1aRXi9BGcBbug提取码: taqu

以mimikatz为例,需要在本地管理组下操作

必须去验证密码,否则无法查看密码

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-6k3Qjo5G-1645168675469)(C:\Users\13308\AppData\Roaming\Typora\typora-user-images\image-20220218104328983.png)]](https://img-blog.csdnimg.cn/e8ffbe60aa7b456aada188c654b270b0.png)

打开REAIME.md文件 ,查看命令

privilege::debug #启动命令

sekurlsa::logonpasswords #查看用户密码

以mimipenguin为例,基本上支持ubuntu

./mimipenguin.sh #获取明文密码,root权限

2.4.2 协议服务口令获取

LaZagne(all)所有系统均适用

XenArmor(win) 有钱直接买,大概2,300

1.站点源码备份文件、数据库备份文件等

2.各类数据库web管理入口,如PHPMYAdmin

3.浏览器保存密码、浏览器cookies

4.其他用户会话、3389和ipc$连接记录、回收站内容

5.windows保存的WIFI密码

6.网络内部的各种账号和密码,如Email、VPN、OA等

LaZagne下载地址

https://github.com/AlessanfroZ/LaZagne

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-RPef0xe3-1645168675469)(C:\Users\13308\AppData\Roaming\Typora\typora-user-images\image-20220218110351055.png)]](https://img-blog.csdnimg.cn/68382cbfa4884d4f9647aa55083a0f6b.png)

2.5 探针主机域控架构服务

- 探针域控制器名及地址信息

net time /domain nelookup ping

- 探针域内存活主机地址信息

nbtscan 192.168.3.0/24第三方工具

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Im5MpYoA-1645168675470)(C:\Users\13308\AppData\Roaming\Typora\typora-user-images\image-20220218113137953.png)]](https://img-blog.csdnimg.cn/c9ebe47c3400471aba2c149b13bf4feb.png)

- 系统自带命令

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.3.%I | findstr "TTL="

不会被杀毒软件拦截

- nmap masscan 第三方PowerShell脚本nishang empire等

Import-Module .\nishang.psml #导入nishang模块

Set-ExecutionPolicy RemoteSigned #设置执行策略,初次运行需执行

Get-Command -Module nishang #获取模块 nishang 的命令函数

Get-Information #获取常规计算机信息

Invoke-PortScan -StartAddress 192.168.229.0 -EndAddress 192.168.229.255 -ResolveHost -ScanPort #端口扫描(查看目录对应文件有演示语法,其他同理)

#其他功能:删除补丁,反弹 Shell,凭据获取等

2.6 探针域内主机角色及服务信息

利用开放端口服务及计算机名判断

核心业务机器:

1.高级管理人员、系统管理员、财务/人事/业务人员的个人计算机

2.产品管理系统服务器

3.办公系统服务器

4.财务应用系统服务器

5.核心产品源码服务器(自建SVN、GIT)

6.数据库服务器

7.文件或网盘服务器、共享服务器

8.电子邮件服务器

9.网络监控系统服务器

10.其他服务器(内部技术文档服务器、其他监控服务器等)

3096

3096

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?