小白自学,仅做学习使用

游戏地址

http://www.fj543.com/hack/

第1关

http://www.fj543.com/hack/?level=1

方法1:F12查看源码,可以看见pwd,直接输入go7251

方法2:不用输直接看跳转地址,把http://www.fj543.com/hack/?level=1后面的1改成代码里的222。

function gogogo(){

var pwd=document.getElementById("pass").value;

if (pwd=="go7251") {alert("OK,过关了!");window.location="./?level=222";} else {alert("Error:密码错误!");document.getElementById("pass").focus();}

}

第2关

http://www.fj543.com/hack/?level=222

F12查看源码,根据提示无论输入不输入都不能提交

function chkPassword(){

var pwd=document.getElementById("pass").value;

if (pwd=="") {alert("Error:密码不能为空!(Input password please)");}else{alert("Error:密码不能填东西!(Don't input password please)");} //无论输入什么内容,就是不让你提交!

return false;

}

方法1:删除验证节点

<input type="password" name="pass" id="pass" value="">

方法2:post方法,使用hackbar提交隐藏表单的值

<input type="hidden" name="act" id="act" value="pass2">

方法3:修改onsubmit的返回值为true

<form action="./" method="post" οnsubmit="return chkPassword()">

输入密码进入下一关 (Input password please)<br>

<input type="password" name="pass" id="pass" value=""><input type="hidden" name="act" id="act" value="pass2"><input type="submit" value="Go">

</form>

第3关

http://www.fj543.com/hack/?level=3login

源码没有价值,篡改cookie,在edge浏览器页面,将login的值改为yes,然后刷新页面

第4关

http://www.fj543.com/hack/?level=4ditdah

一看就是摩斯密码

方法1:根据提示输入摩斯:morse

方法2:解码:iamok

. .:i

. _:a

_ _:m

_ _ _:o

_ . _:k

第5关

http://www.fj543.com/hack/?level=5crack

根据提示:

用流行的加密算法把密码加密成YmFzZTY0aXNvaw==或ad93c1d102ae60f4的形式并不可靠

方法1:base64解码YmFzZTY0aXNvaw==

https://base64.us/

base64isok

方法2:md5解密ad93c1d102ae60f4,有点难没解出来

第6关

http://www.fj543.com/hack/?level=6por

根据提示:

mstsc 默认端口:3389

vnc 默认端口:5901

3389 + 5901 = 9290

所以密码:

MSSQL 默认端口:1433

MySQL 默认端口:3306

Oracle 默认端口:1521

password=1433+3306+1521=6260

第7关

http://www.fj543.com/hack/?level=75901

下载这个gif图像到本地

方法1:Photoshop打开,按顺序分别查看六个图层

根据大写

IGNORE UPPERCASE WORDS

忽略大小写,剩余

8bwmqne

方法2:使用Stegsolve打开gif图像,也是查看六个图层,只不过使用的工具不一样

工具链接及提取码:

链接:https://pan.baidu.com/s/1mUuxByLBriEnljWrz1oWvw

提取码:eosr

第8关

http://www.fj543.com/hack/?level=8bwmqne

方法1:点击右上角作者主页,弟弟叫吴其昌,根据作者的主页网址http://www.fj543.com吴世昌为fj543,推断吴其昌为fj573,密码正确

方法2:主页里边的照片分享是作者的qq空间,有大佬找到了弟弟的QQ空间,查看相册名,找到了弟弟喜欢的歌手组合tara

有大佬会找希望评论教我一下,不胜感激

第9关

http://www.fj543.com/hack/?level=91ie543

根据提示使用IE 5.43版本浏览器,使用burp suite抓包,修改User-Agent的值为IE 5.43,Forward得到tokenlevel9341004

第10关

http://www.fj543.com/hack/?level=g1028341004

下载该压缩包,解压要密码,根据提示使用archpr进行暴力破解,复杂但不长,设置密码长度在1-6位,范围都勾选得到解压密码o0_O

下载该压缩包,解压要密码,根据提示使用archpr进行暴力破解,复杂但不长,设置密码长度在1-6位,范围都勾选得到解压密码o0_O

解压后运行生成令牌文件,根据路径查看

但是提示打不开

根据\.\提示使用命令行type打开常规方法无法打开的文件,这里的路径改为自己的

type \\.\F:\系统缓存\360zip$Temp\360$0\aux.10.txt

得到令牌key103410041

第11关

http://www.fj543.com/hack/?level=lv11

下载该表情文件,使用notepad打开utf-8编码

根据RIFF WAVEfmt知道这个文件的正确格式是.wav音频文件,图片+音频组合,头文件是RIFF,所以将RIFF之前的数据全部移除,保存文件为.wav格式,使用播放器打开,有语音提示:表情加上4444

我是哭的表情,所以是cry4444

(你的是什么表情什么提示就组合成什么)

第12关

http://www.fj543.com/hack/?level=g1228341004

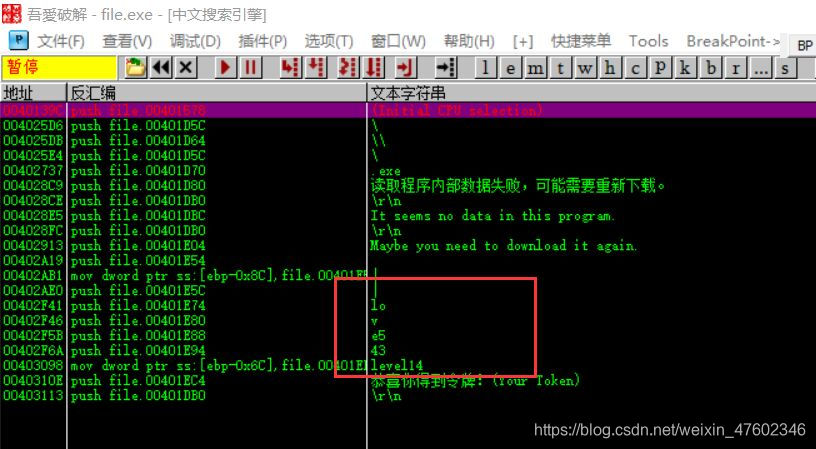

根据提示需要两个临时ID,我们已经拥有了一个,下载认证软件,使用od逆向分析,搜索所有文本字符串

可知

ip:http://www.fj543.com/hack/

User-Agent:'Mozilla/4.0 (compatible: HackersGameBrower)'

认证分为两个step,url构造为

http://www.fj543.com/hack/?act=step1&code=xxx

http://www.fj543.com/hack/?act=step2&code=xxx

第一个step的code值为网页给的,我这里是608

使用Burp Suite暴力破解step2的code的值,推断也是三位数

爆破纯数字方法可参考https://www.cnblogs.com/pshell/p/7979653.html

爆破的时候可以开很多个页面,看见长度200的时候就接近了,返回的是认证失败,长度175返回的都是bad code,可以一百一百的爆,看见长度200的就把别的页面关了,在长度200的数据前后爆比较快,然后输入破解后的值685通过本关

http://www.fj543.com/hack/?act=step2&code=685

第13关

http://www.fj543.com/hack/?level=13sql

根据提示进入http://www.fj543.com/hack/13sql.asp

经过测试,是sql布尔类型盲注

根据页面代码猜测密码字段为pwd

<input type="password" name="pwd13" id="pwd13" value="">

然后使用SQL语句,进行burp suite关键字抓包

872 and pwd like '%%'

设置好后,右上角start attack开始爆破,结果如下

还有一行Z就不截图了

可以看出是一个只有五位字母efjnz,但是不知道大小写的密码(每个人不一样)

然后再回到原始页面抓包爆破

我个人不会写这个字典生成代码,参照「浅零半泣」的文章https://blog.csdn.net/sinat_34200786/article/details/77950031

import itertools

f = open("level13.txt", "w")

for i in itertools.permutations('efjnz', 5):

c = ''.join(i)

f.write(c+'\n')

f.close()

python文件,运行在当前目录下生成level13.txt字典,导入burp suite进行爆破

扫的挺慢的,要有耐心,在扫描的时候也有迷惑性的数据长度,查看他的response响应进行辨别,得到密码fzjen,进入下一关

第14关

http://www.fj543.com/hack/?level=14crack

下载该软件,运行,小软件逆向,首先使用peid查壳,VB语言编写

放入od中查找字符串,我使用的是吾爱破解版od,peid这些网上都有资源,但也不敢乱下载,我的是乱下载的,就不往出分享了

可以看到密码love543,输入密码得到token:level1483328072970268

至此全部通关

总结

虽然步骤不复杂,但是都需要思路,要扩宽学习思路,经过这次,反正我对burp suite爆破有了一定的熟悉,学习不易,望多多鼓励

CSDN附注:

图片居中:`#pic_center`

图片大小:`空格=100×100`

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?