在做这一道题的时候发现当我们把两个变量从命名后就可以bypass了,如下图所示

但是不知道原理是什么,所以从github下载源码,来审计一下。

https://github.com/WebGoat/WebGoat/releases/tag/v8.2.1

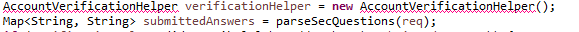

定位到该模块的位置,第一个是账号验证功能模块,第三个是验证账号模块,我们打开第三个,定位到收到请求后的响应模块

首先创建了AccountVerificationHelper对象,接下来调用了parseSecQuestions方法

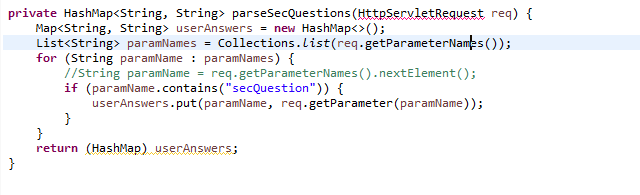

可以看到parseSecQuestions方法主要是提取请求参数中包含secQuestion的参数名,并把该参数名做为键,参数名的值作为值,然后返回。HashMap是散列表,由键和值组成,具体参考下方链接

https://www.runoob.com/java/java-hashmap.html

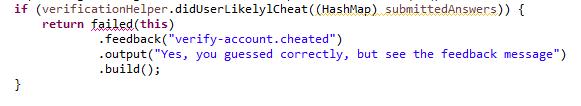

接下来到了第一个if,为条件为true的话就faile了

条件调用了AccountVerificationHelper的didUserLikelylCheat方法,所以我们定位到该模块

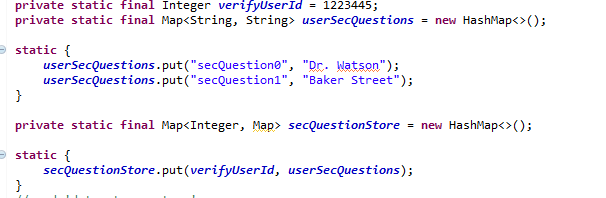

该模块所调用的参数

可以看到该模块的主要功能是判断传入的HashMap是否和userSecQuestions的键值对数量一致,并且键值也是否一致,是的话为true,否为false。可以看到第一个if的主要功能是防止暴力破解。

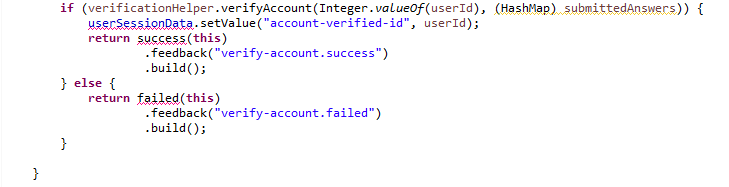

接下来看第二个if,可以看到我们要使条件为true

条件调用了AccountVerificationHelper的verifyAccount的方法

该方法有三个if,第一个if判断键值数量是否同userSecQuestions相同,第二个if判断当键secQuestion0存在时其值是否和userSecQuestions的一致,第三个if判断当键secQuestion1存在时其值是否和userSecQuestions的一致,但是它三个if为false时,它返回是true,这也导致漏洞的产生。

那么我问一下,我们发出请求的secQuestion0,secQuestion1是否可以随意重命名呢?

答案是不行的,如果随意重命名parseSecQuestions方法就提取不到键值了,变量必须包含secQuestion

最后,现实中真有重置密码功能像verifyAccount这么写的吗

360

360

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?