开篇引题,此篇文章为入门入门文章,里面的内容为后续软件安全分析铺垫,有点东西,但是不多,所以大家觉得有用就看一眼,觉得无用就不看哈,别喷;此类应用场景呢,其实就是恶意样本行为分析、在遇到后门、应急响应后将恶意样本拷贝走之后去做一个初步的排查,能发现样本做了些什么,他有哪些功能等等

前言:

此篇文章简单运用了三款工具

RegShot(注册表对比工具)

进程监控工具Procmon.exe

火绒剑

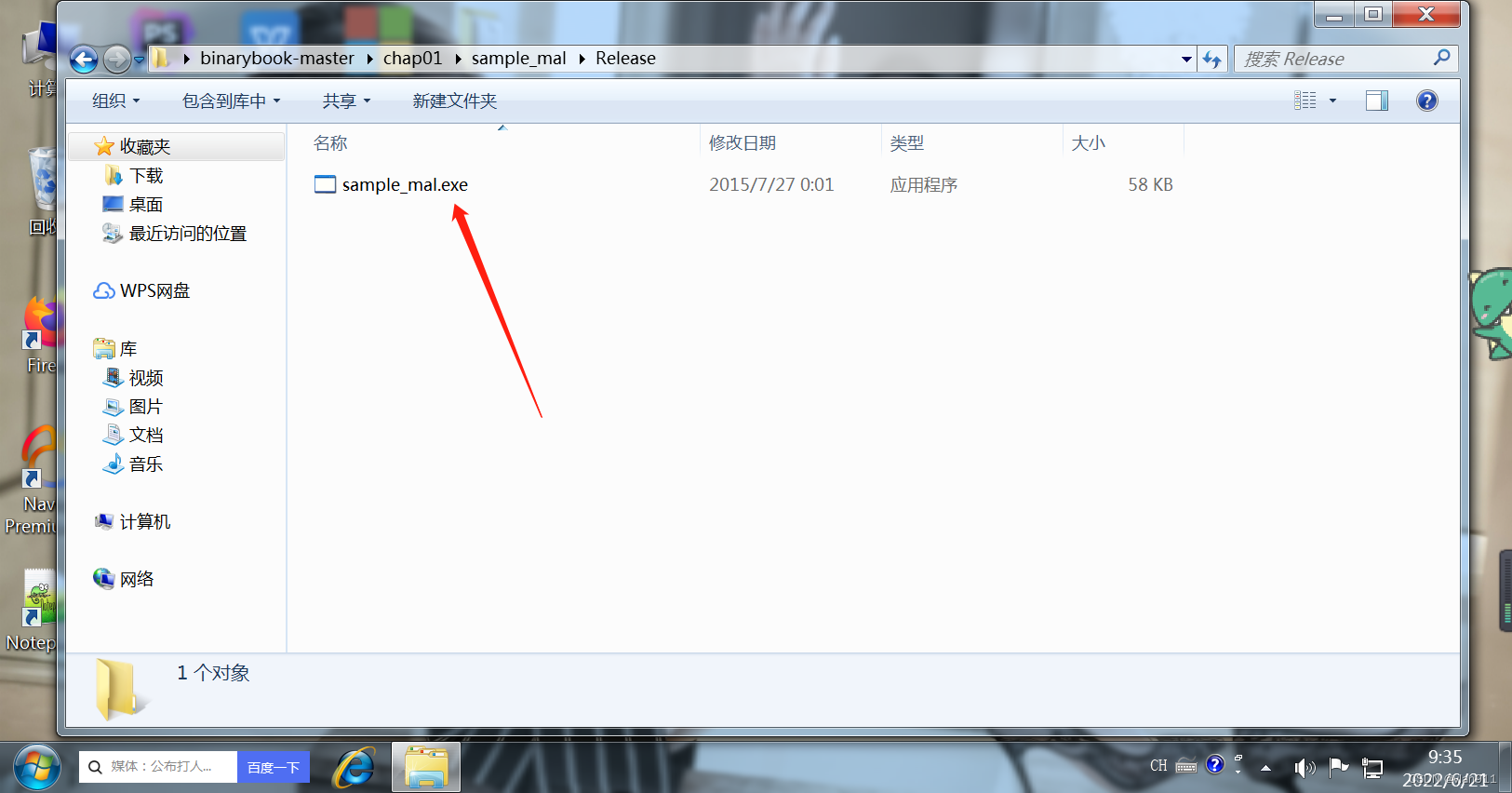

下载此次使用的 样本,此样本非木马后门,但是也建议大家放在虚拟机里进行分析,下载地址如下:

https://github.com/Shyujikou/binarybook/tree/master/chap01/sample_mal/Release

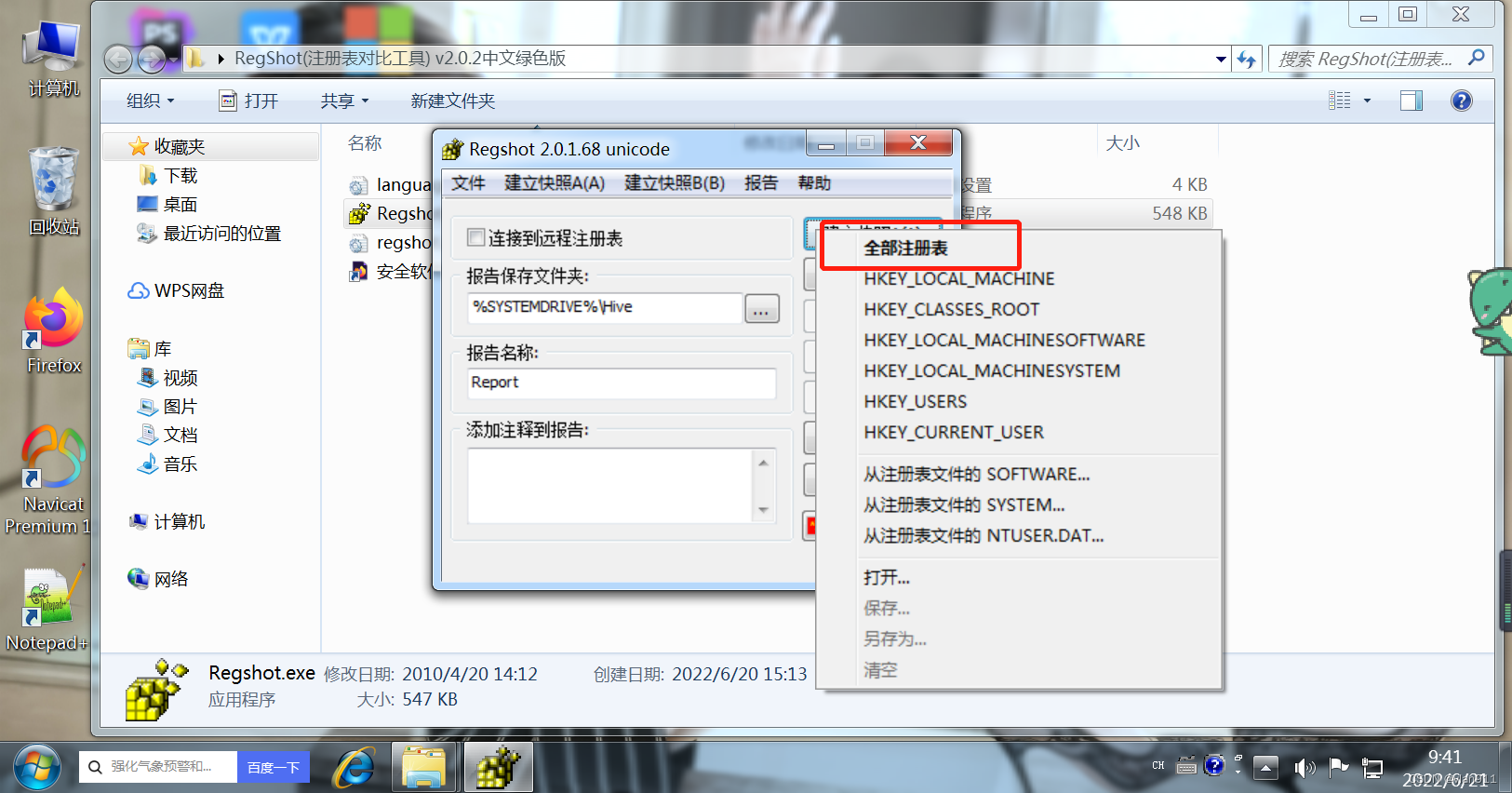

首先我们使用的工具是注册表对比工具,它的作用是将注册表进行快照,而后运行程序后注册表再次进行快照,若是注册表发生了“增删改查”后,就会被侦测到,快速的进行对比并明示给我们,方便我们排查注册表的变化。

我们选择报告保存到 位置,我这里选择的是桌面,然后建立快照A;进行全盘快照

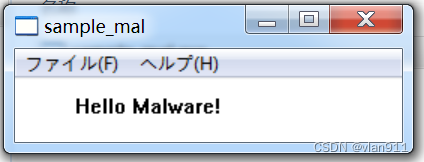

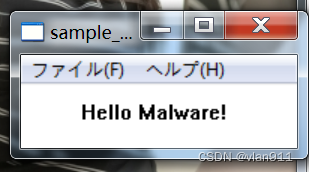

此时我们双击sample_mal.exe ,但是不要退出程序

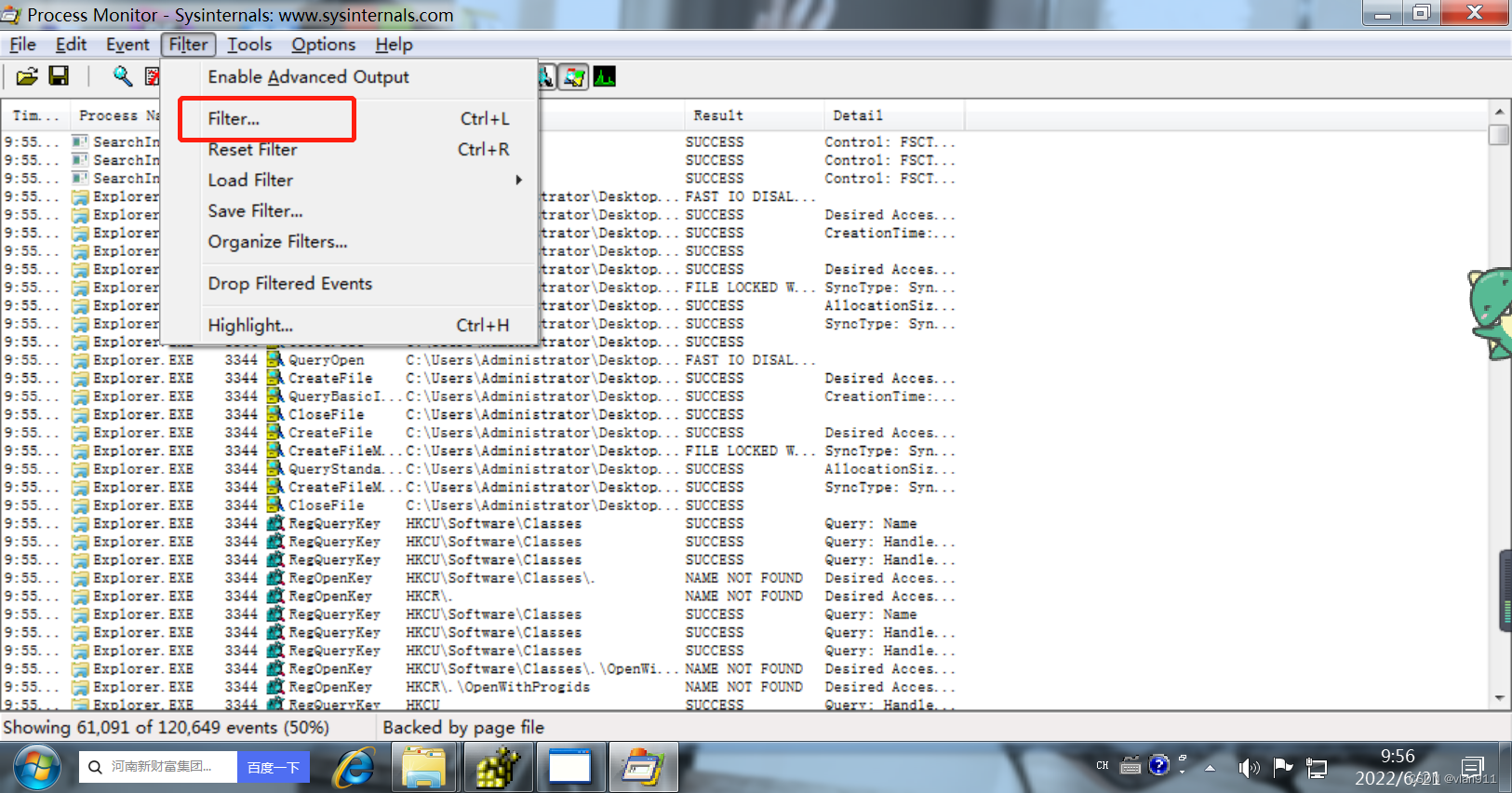

此时我们打开进程监控工具Procmon.exe

我们筛选我们指定的进程进行分析

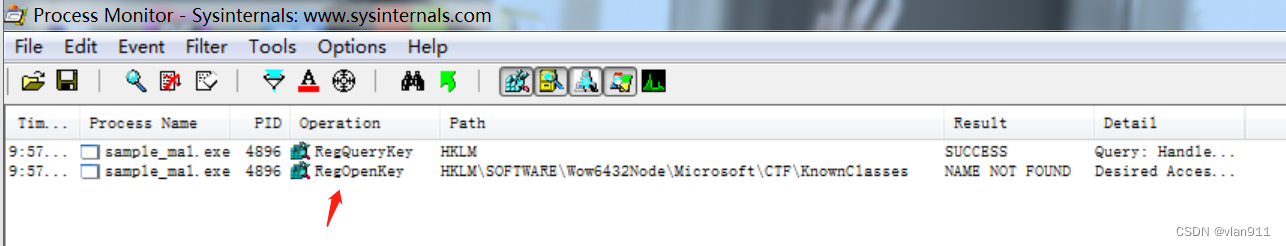

此时筛选完毕后,其实我们已经可以发现,sample_mal.exe做了一个打开注册表的操作

此时我们退出sample_mal.exe,以观察他具体要做什么,我们发现他做了很多操作

乱七八糟的,没有什么可读行,但是也没办法,还是要去翻垃圾去看,这里介绍一下Procmon的各个项目的含义

CloseFile 文件-关闭

CreateFile 文件-创建

CreateMailSlot 创建邮件位

CreatePipe 创建管道

DeviceChange 设备改变

DeviceIoControl 设备输入/输出控制

FileStreamInformation 文件流信息

FileSystemControl 文件系统控制

FlushBuffersFile 清空缓冲文件

InternalDeviceIoControl 内部设备IO控制

Load Image 装载映像

LockFile 文件-锁定

NotifyChangeDirectory 提示改变目录

PlugAndPlay 即插即用

Power 电源

Process Create 进程-创建

Process Defined 进程-定义

Process Exit 进程-关闭

Profiling interrupt 配置中断?

ReadFile 文件-读取

RegCloseKey 注册表-关闭键

RegCreateKey 注册表-创建键

RegDeleteKey 注册表-删除键

RegDeleteValue 注册表-删除值

RegEnumKey 注册表-枚举键

RegEnumValue 注册表-枚举值

RegFlushKey 注册表-清空键

RegLoadKey 注册表-读取键

RegOpenKey 注册表-打开键

RegQueryKey 注册表-查询键

RegQueryKeySecurity 注册表-查询键安全性

RegQueryMultipleValueKey 查询多值键

RegQueryValue 注册表-查询值

RegRenameKey 注册表-重命名键

RegSetInfoKey 设置信息键

RegSetKeySecurity 注册表-设置键安全性

RegSetValue 注册表-设置值

RegUnloadKey 卸载键

Thread Create 线程-创建

Thread Exit 线程-关闭

UnlockFileAll 文件解锁全部 | |

|-QueryAllInformationFile 查询所有信息文件

QueryAttribbuteTagFile 查询属性标签文件

QueryAttributeInformationVolume 查询属性信息卷

QueryBasicInformationFile 查询基本信息文件

QueryCompressionInformationFile 查询压缩信息文件

QueryControlInformationVolume 查询控制信息卷

QueryDeviceInformationVolume 查询设备信息卷

QueryDirectory 查询-目录

QueryFileInternalInformationFile 查询文件内部信息文件

QueryFileQuota 查询文件配额

QueryFullSizeInformationVolume 查询全尺寸信息卷

QueryInformationVolume 查询信息卷

QueryLabelInformationVolume 查询标签信息卷

QueryMinorCode49> 查询副编码

QueryMoveClusterInformationFile 查询移动簇信息文件

QueryNameInformationFile 查询名字信息文件

QueryNetworkOpenInformationFile 查询网络开启信息文件

QueryObjectIdInformationVolume 查询对象Id信息卷

QueryOpen 查询-打开

QueryPositionInformationFile 查询位置信息文件

QuerySecurityFile 查询安全文件

QuerySizeInformationVolume 查询尺寸信息卷

QueryStandardInformationFile 查询标准信息文件

QueryStreamInformationFile 查询流信息文件

SetAllInformationFile 设置全信息文件

SetBasicInformationFile 设置基本信息文件

SetDispositionInformationFile 设置部署信息文件

SetEndOfFileInformationFile 设置文件结尾信息文件

SetFileQuota 设置文件配额

SetLinkInformationFile 设置连接信息文件

SetPipeInformation 设置管道信息

SetPositionInformationFile 设置位置信息文件

SetRenameInformationFile 设置重命名信息文件

SetSecurityFile 设置安全文件

SetShortNameInformation 设置短名称信息

SetValidDataLengthInformationFile 设置合法数据长度信息文件

SetVolumeInformation 设置卷信息

Shutdown 关闭

SystemControl 系统控制

Thread Pro 线程

WriteFile 文件-写入

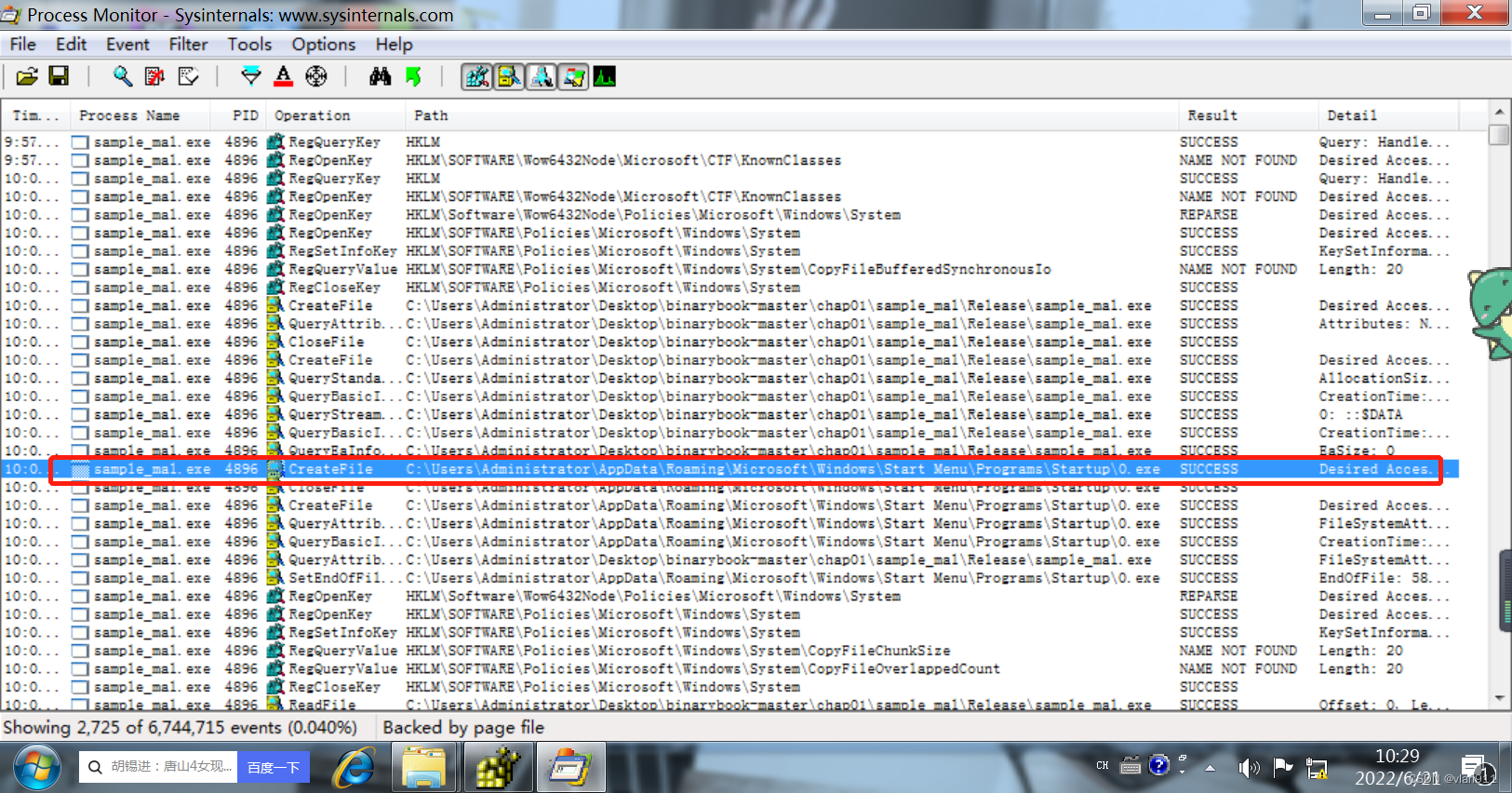

而后我们再看他,将重要的信息摘选出来

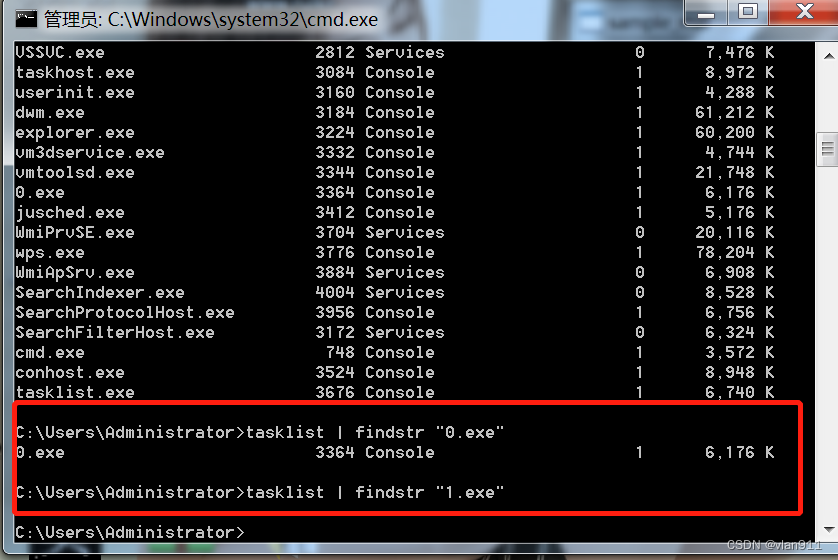

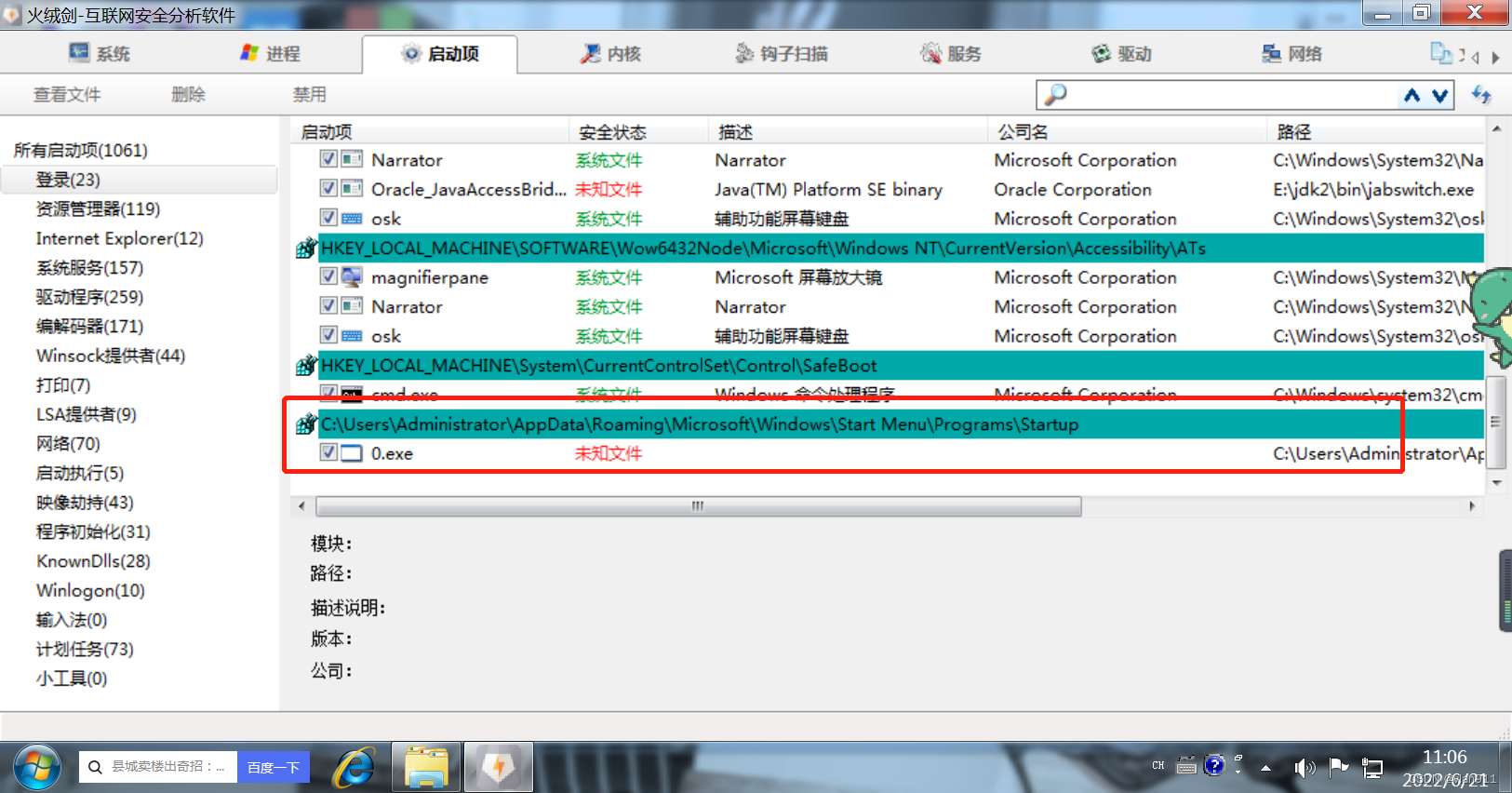

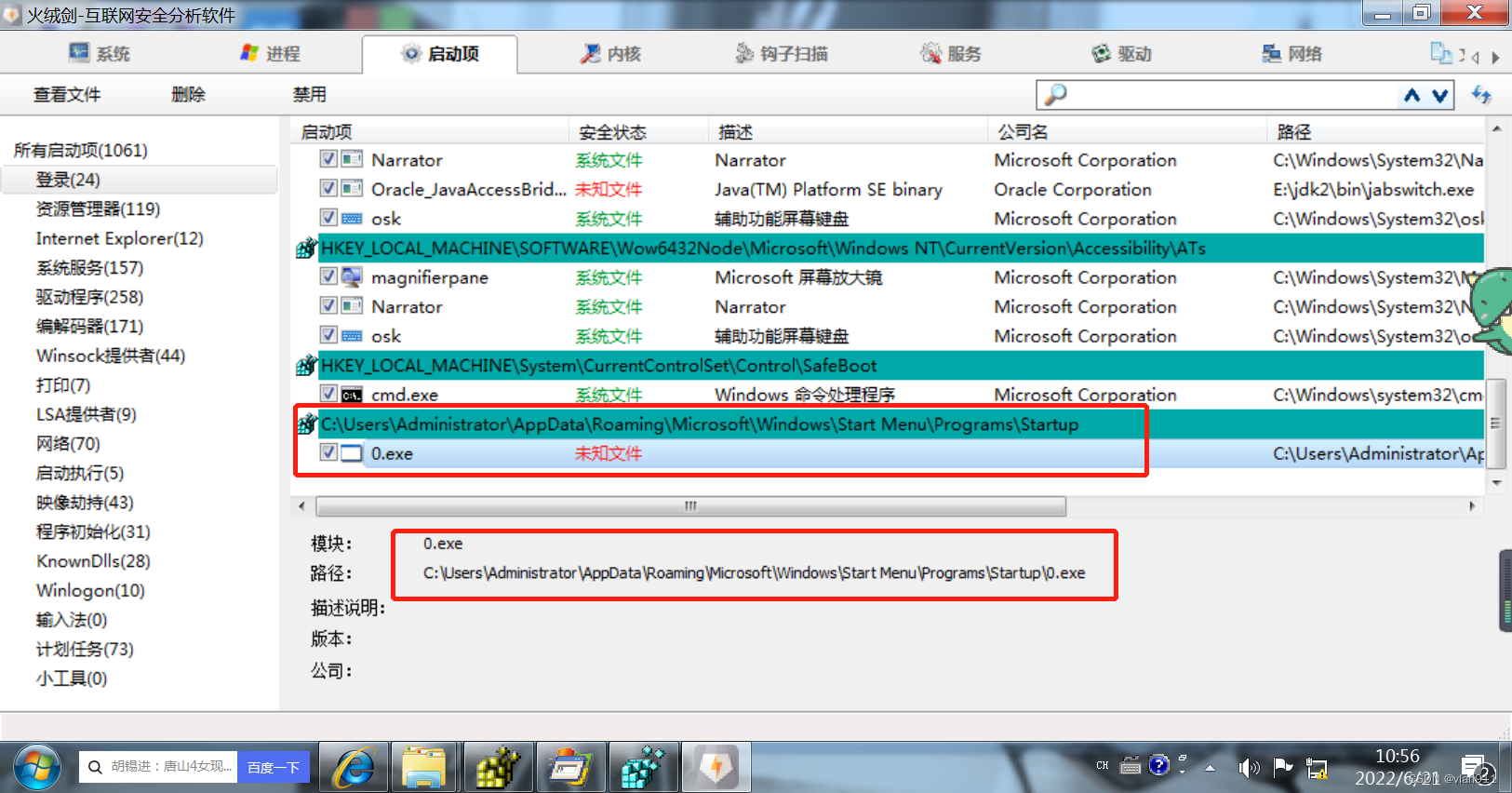

创建文件 C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\0.exe

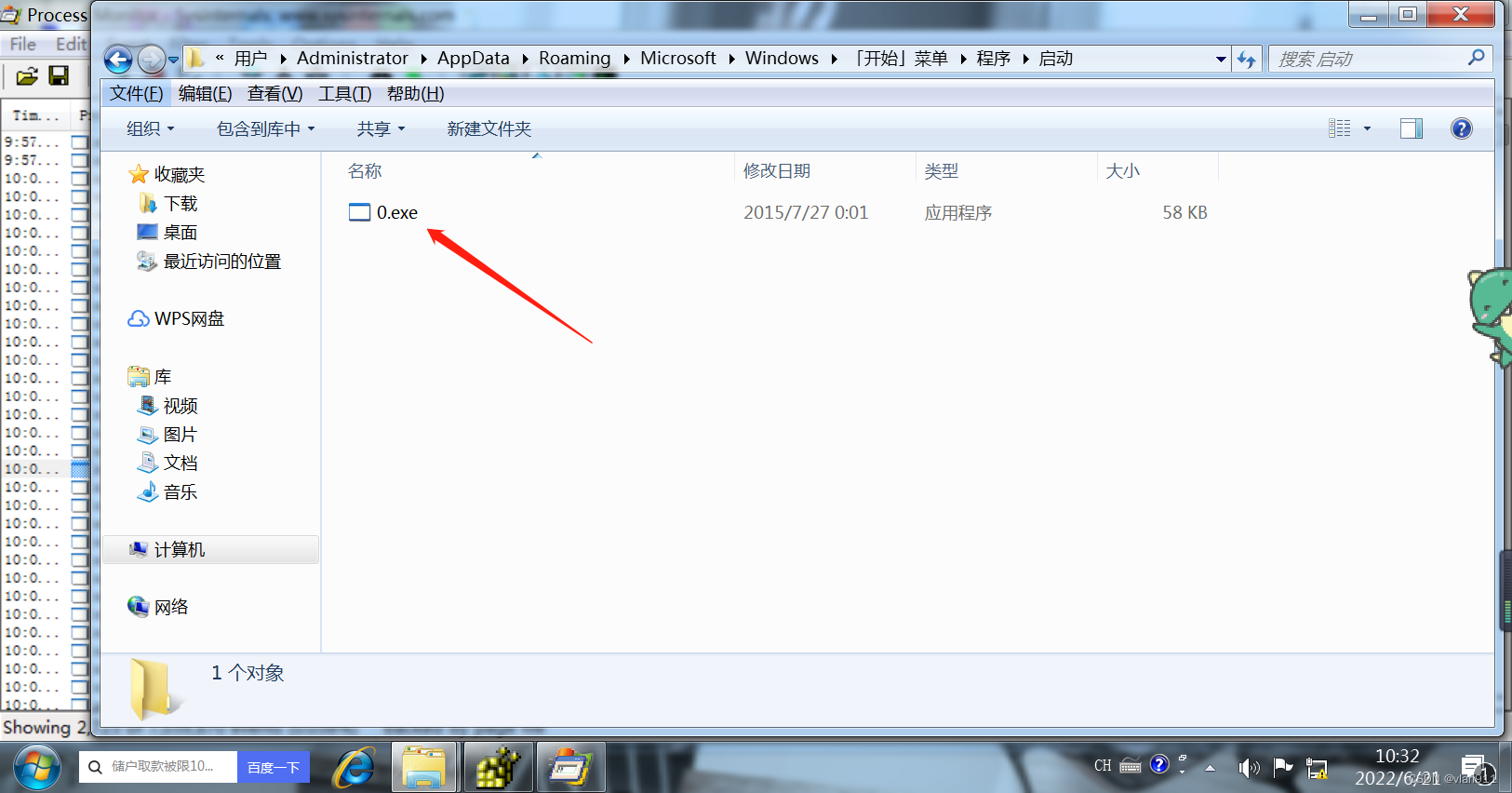

我们在他所提示的目录下确实是看到了这个0.exe文件,实际上这个文件的内容与sample_mal.exe是一模一样的,只不过是复制过去的罢了

此文件夹有一个特性,他会随着计算器自启而自启;也就是说,0.exe会在计算器重启之后自动自动,并不会因为你重启计算机进程就没了。

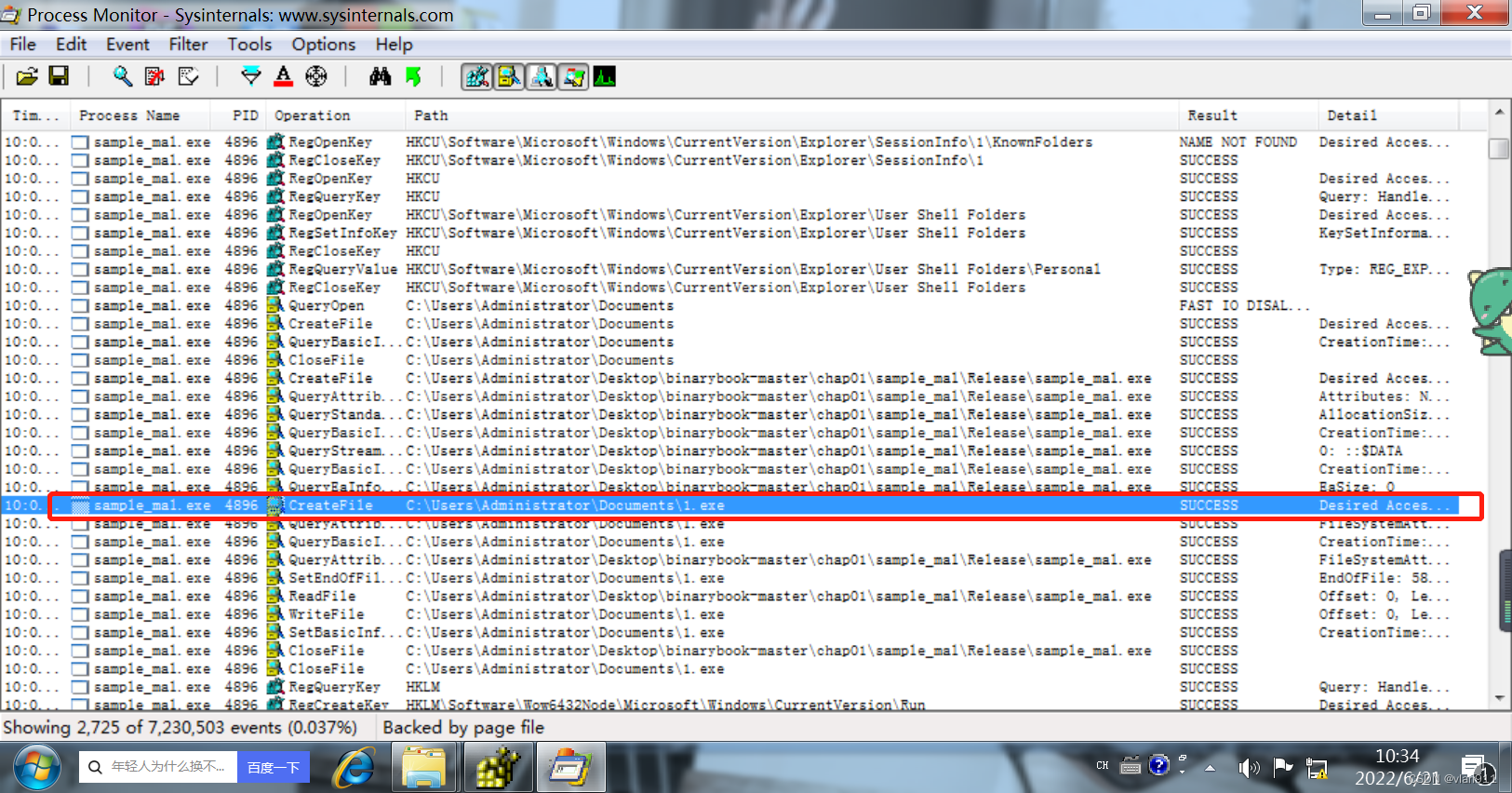

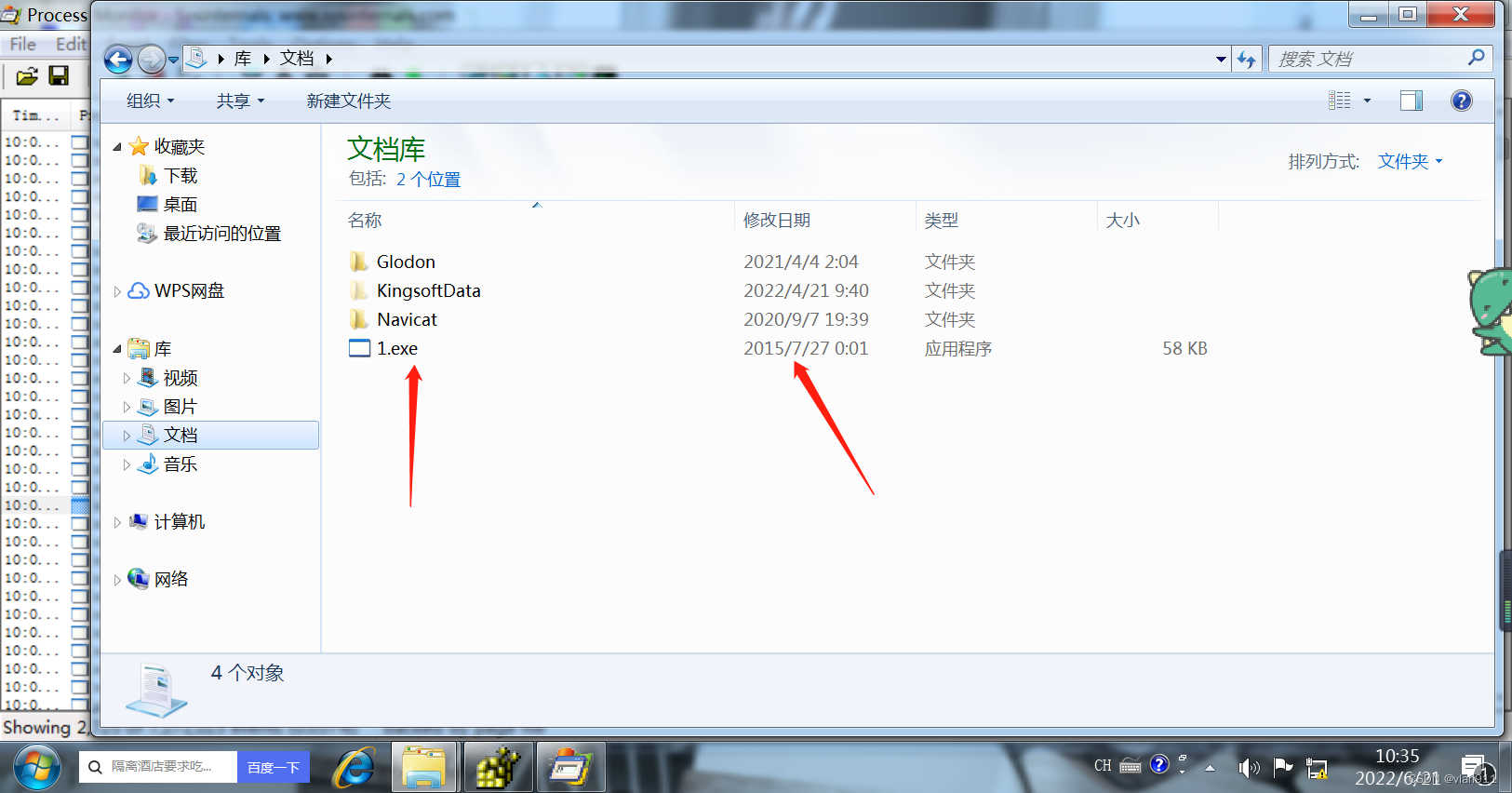

而后他在另一个文件夹创建了一个名字为1.exe的文件,经过比对,他和0.exe的内容是一样的

并且注意看,他们的日期都是2015年,而不是文件实际上被改变的时间

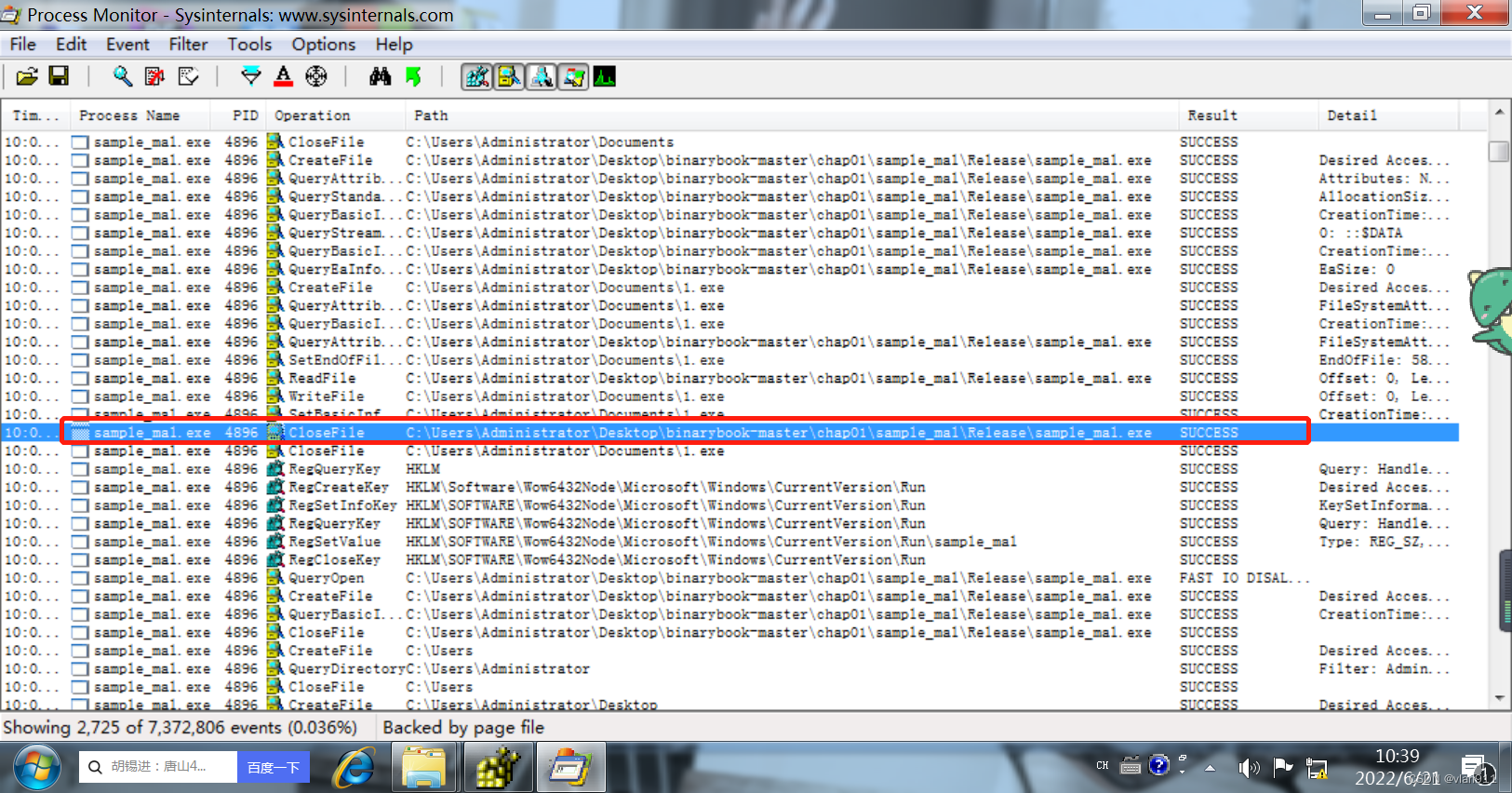

并且他关闭了sample_mal.exe 进程,所以进程是查不到了,同时文件也被移除掉了,只是我没找找到他移除的操作

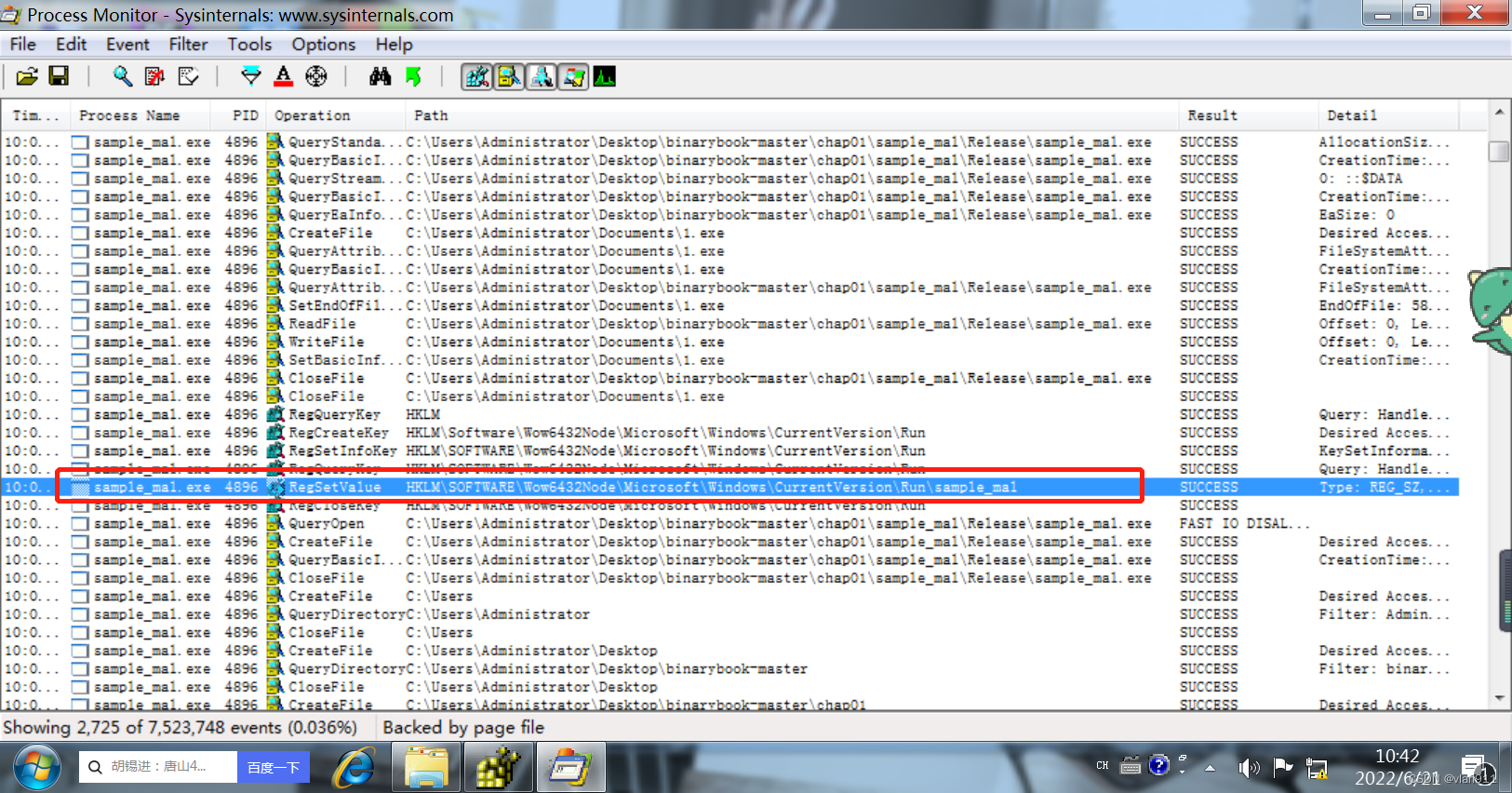

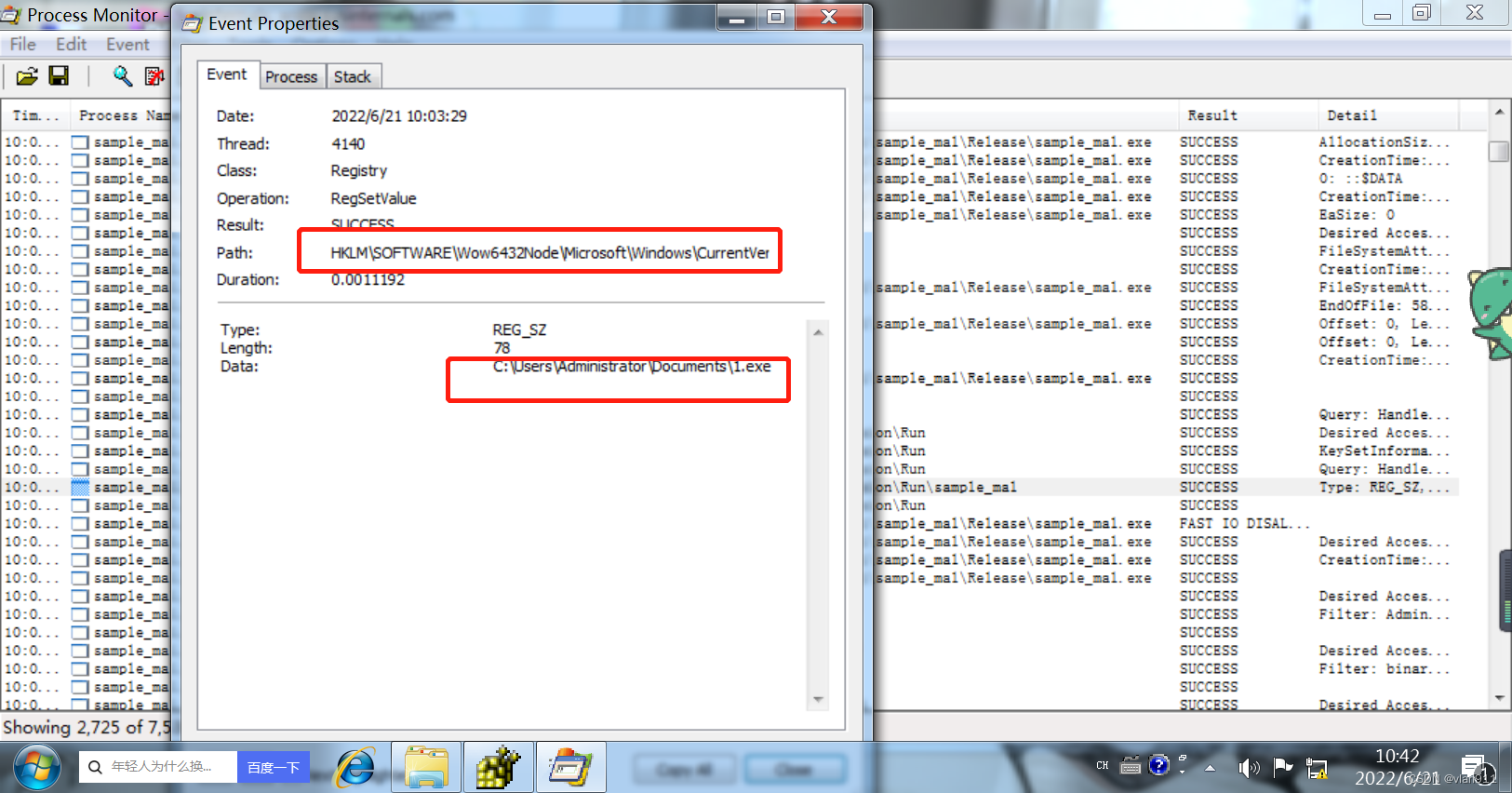

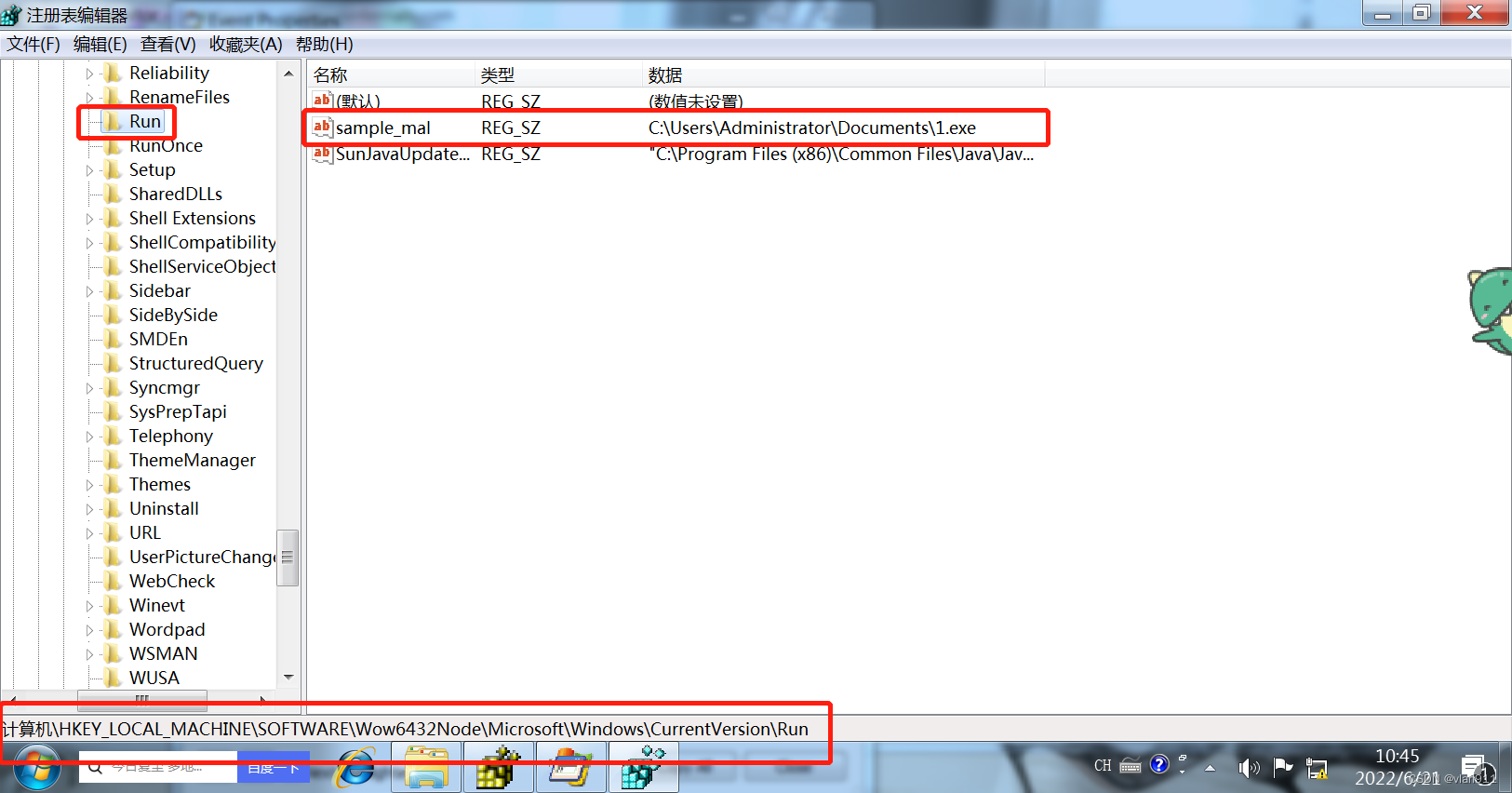

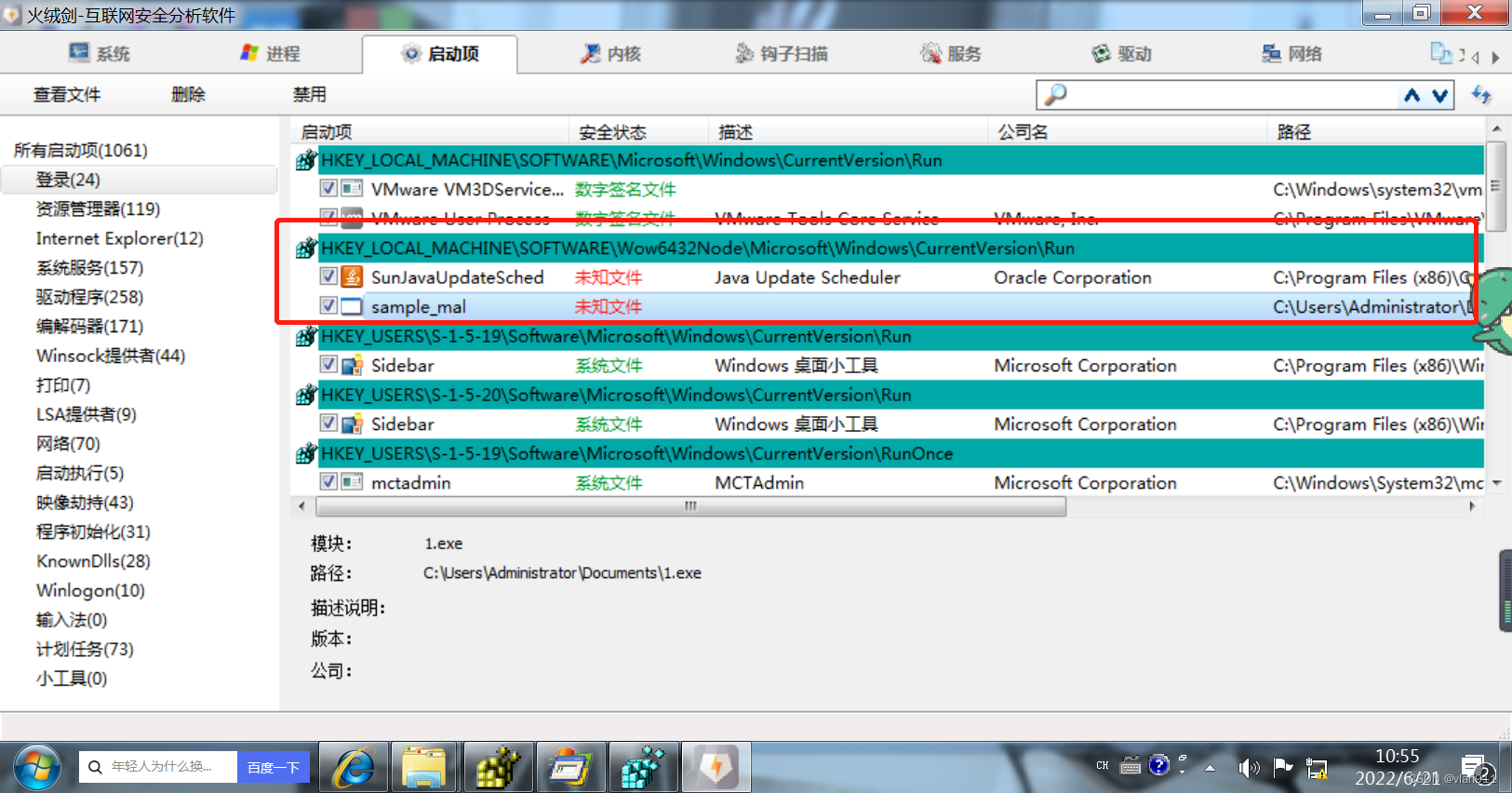

好一个天道酬勤!接下来还发发现了什么呢?那就是注册表也被加入了新的内容,目的方然也是计算器重启后样本文件跟着重启,只不过这一次跟着重启的是1.exe,也就是说在文档里面生成的1.exe其实是配合注册表用的

我们查看注册表

win+r regedit

的确如此,应证了我们的猜想;但是如果我们没有这个process工具,那么应该怎么去知道注册表的改动呢?所以我们又回到了一开始说的–

RegShot(注册表对比工具)

此时样本该做的都做完了,我们直接继续对注册表工具进行注册表快照B

老生常谈了,我们稍等片刻,它会自动弹出结果,我们直接打开html文件就可以

只不过坑爹的是,他这里显示的注册表变动项和实际上的居然有偏差

笔者当初按照这个找了半天都没找到,还在寻思为啥呢

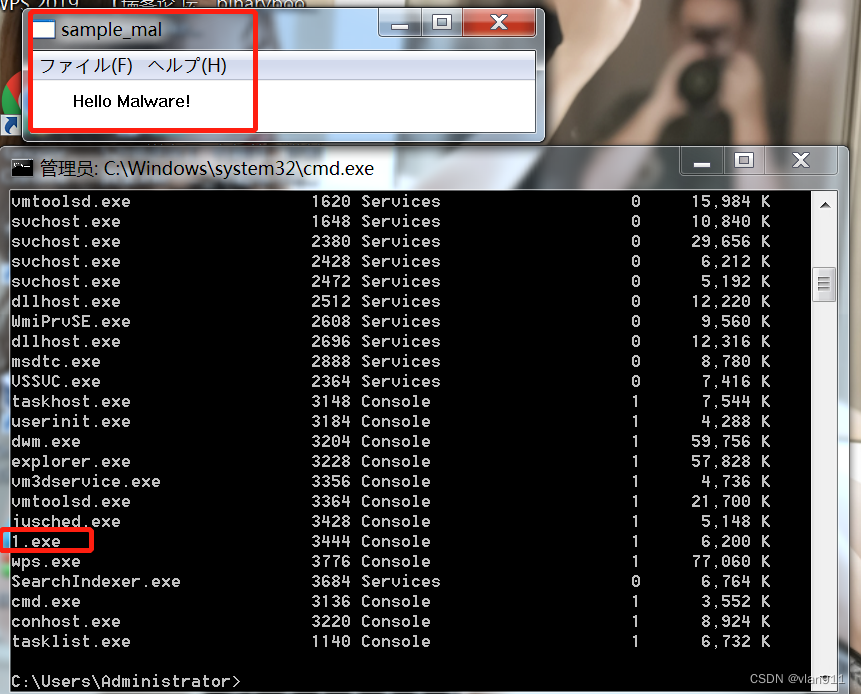

其实有一个地方是我口误了,sample_mal.exe样本和生成的0.exe、1.exe还是有区别的,他们的弹出来的内容是一样的,但是功能还是有点差异的,那就是0.exe和1.exe有一个执行顺序,0.exe的优先等级高,0.exe运行后,1.exe就不会运行;其次就是他们运行后都会自身移除,但是不会再次进行复制

我们可以先看一下什么也不做,如果重启计算器会怎么样

此时其实开始文件夹下的0.exe以及被移除掉了,我们直接重启计算机

嗷,失算了,0.exe不见了,但是1.exe执行后,1.exe与注册表同时被删除,但是实际上0.exe又会再次被生成,这是一个套娃,所以我们想消除影响,需要同时移除0.exe以及1.exe并清除对应的注册表内容

当然了,这是后话了,如我我们有火绒剑的话,可以直接查看启动项

结语:

没啥用,大家看个乐呵得了

5712

5712

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?