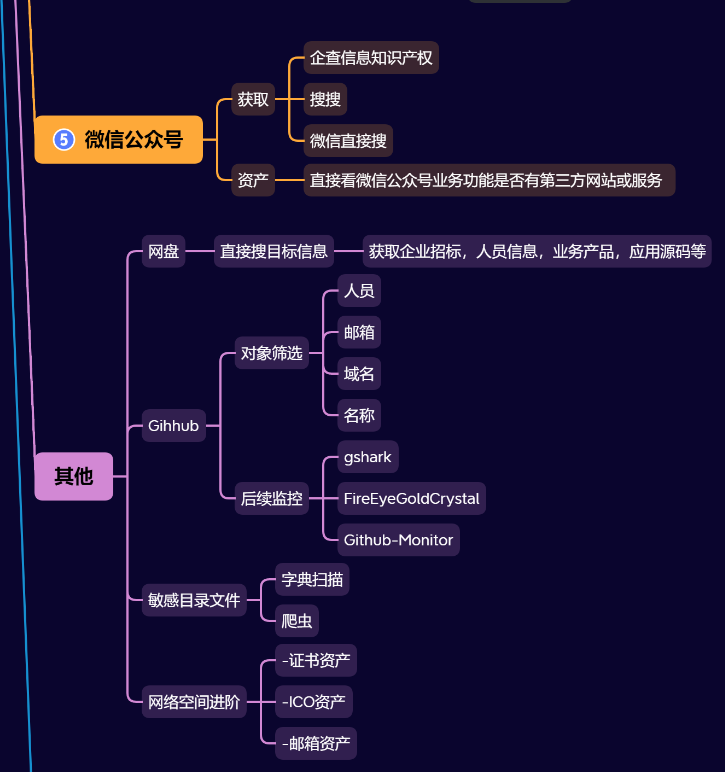

第二十一天

一、开发泄漏-Github监控

1.短期查看

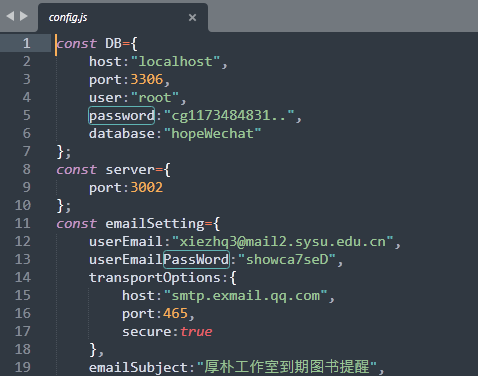

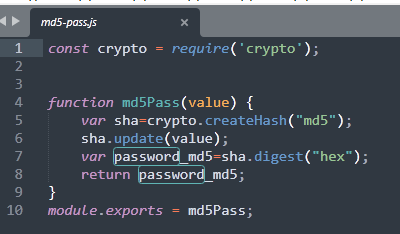

1.密码搜索

根据攻击目标的域名在GitHub上进行搜索密码,如果目标网站的文件与搜索到的源码相关,那就可以联想目标网站是否使用这套源码进行开发

- 原理就是开发者在上传文件的时候忘记更改敏感文件或者打包上传的时候没有修改敏感信息

1.将可能包含源码的项目下载使用code软件打开

2.对关键词敏感词进行搜索

域名+password+in:file //in:file是为了控制搜索类型

baidu.com password in:file //例子

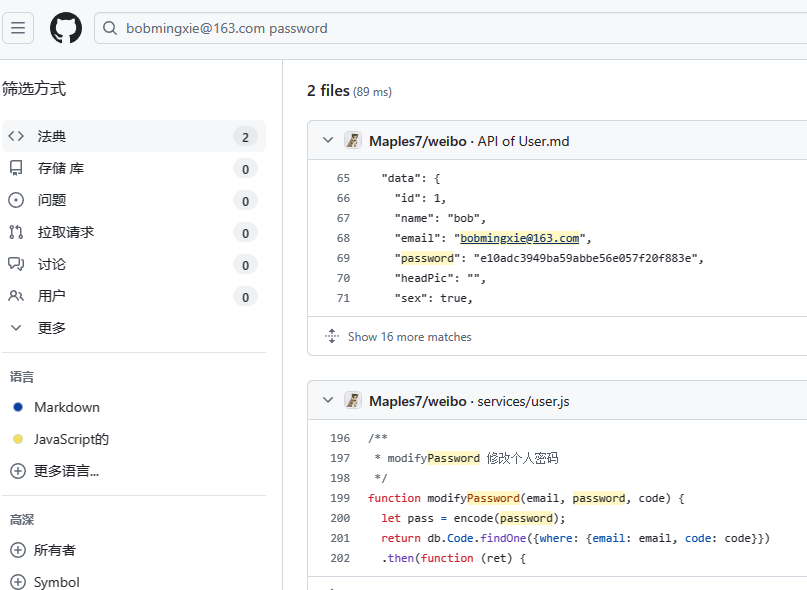

2.邮箱搜索

根据攻击目标官网披露的邮箱在GitHub上进行搜索密码,如果目标网站的文件与搜索到的源码相关,那就可以联想目标网站是否使用这套源码进行开发

1.将可能包含源码的项目下载使用code软件打开

邮箱+password in:file //in:file是为了控制搜索类型

IceCream@162.com password in:file //例子

3.关键字配合谷歌搜索

site:Github.com smtp

site:Github.com smtp @qq.com

site:Github.com smtp @126.com

site:Github.com smtp @163.com

site:Github.com smtp @sina.com.cn

site:Github.com smtp password

site:Github.com String password smtp

2.语法固定长期后续监控新泄露

- 原理:基于关键字监控、基于项目规则监控

1.项目一

项目地址:https://github.com/Explorer1092/Github-Monitor

1.搭建环境

2.新建任务,输入关键词语法

3.选择匹配模式和爬取时间设置

4.配置这个项目之后,只要系统一直开机联网就能一直爬取数据,能够一直监控GitHub上的项目

2.项目二

项目地址:https://github.com/madneal/gshark 特点:可以针对一个或者多个项目进行监控

1.搭建环境

3.项目三

项目地址:https://github.com/NHPT/FireEyeGoldCrystal

3.GITHUB资源搜索

in:name test //仓库标题搜索含有关键字

in:descripton test //仓库描述搜索含有关键字

in:readme test //Readme文件搜素含有关键字

stars:>3000 test //stars数量大于3000的搜索关键字

stars:1000…3000 test //stars数量大于1000小于3000的搜索关键字

forks:>1000 test //forks数量大于1000的搜索关键字

forks:1000…3000 test //forks数量大于1000小于3000的搜索关键字

size:>=5000 test //指定仓库大于5000k(5M)的搜索关键字

pushed:>2019-02-12 test //发布时间大于2019-02-12的搜索关键字

created:>2019-02-12 test //创建时间大于2019-02-12的搜索关键字

user:test //用户名搜素

license:apache-2.0 test //明确仓库的 LICENSE 搜索关键字

language:java test //在java语言的代码中搜索关键字

user:test in:name test //组合搜索,用户名test的标题含有test的

二、文件泄漏-网盘全局搜索

没有办法的办法,纯属碰运气

主要就是查看网盘中是否存有目标的敏感文件

如:企业招标,人员信息,业务产品,应用源码等

APP:深度搜索

EXE:百度搜索还在维护的软件

三、架构泄漏-目录扫码&爬虫

网站目录扫描,有路由的扫描不了,手法太老容易被阻断

四、其他泄漏-公众号服务资产

1.通过爱企查去搜索目标的知识产权查看名下是否有公开的公众号

2.通过搜狗搜索去看目标是否开了公众号

3.有些公众号的服务是具有跳转性质的,跳转到的第三方服务的网址就是需要收集的资产

五、收集进阶-证书&图标&邮箱

1.证书收集

1.FOFA搜索

cert="域名"

cert="sziit.edu.cn" //例子

2.Quake

cert="域名"

cert="sziit.edu.cn" //例子

3.Hunter

cert="域名"

cert="sziit.edu.cn" //例子

这种搜索方法的目的就是搜索出使用相同证书的网站,这样扩大信息收集网站的面积

2.ICO图标收集

一般直接使用F12在源码中下载

1.FOFA搜索

下载完ICO文件之后直接在FOFA中上传进行搜索

2.Quake

下载完ICO文件之后直接在Quake中上传进行搜索

3.Hunter

下载完ICO文件之后直接在Hunter中上传进行搜索

这种搜索方法的目的就是搜索出使用图标的网站,这样扩大信息收集网站的面积

3.邮箱资产收集

网址:https://hunter.io/

通过域名和邮箱去发现,邮箱可以尝试使用弱口令爆破进行登陆

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?