1.实验内容

(1)使用tcpdump开源软件对在本机上访问www.tianya.cn网站过程进行嗅探并确认该浏览器将访问多少个Web服务器以及他们的IP地址

(2)使用Wireshark开源软件对在本机上以TELNET方式登录BBS进行嗅探与协议分析

(3)取证分析实践,解码网络扫描器(listen.cap)

2.实验过程

2.1动手实践tcpdump

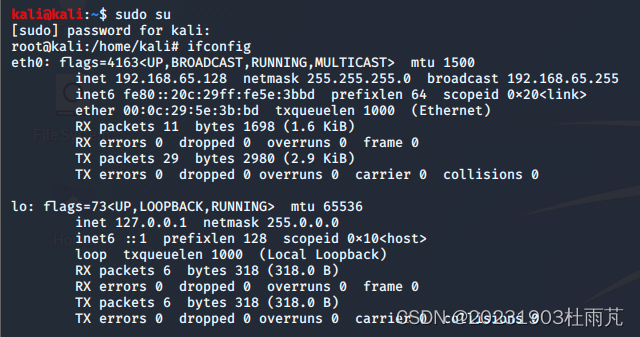

打开kali,键入sudo su进行提权后使用ifconfig命令查看本机IP地址。

使用tcpdump对本机向外的通信进行抓包,然后在浏览器中访问http://www.tianya.cn./

键入sudo tcpdump -n src 192.168.200.5 and tcp port 80 and “tcp[13]&18=2”

可以看到访问 http://www.tianya.cn/ 过程中访问问了多个服务器

2.2 动手实践Wireshark

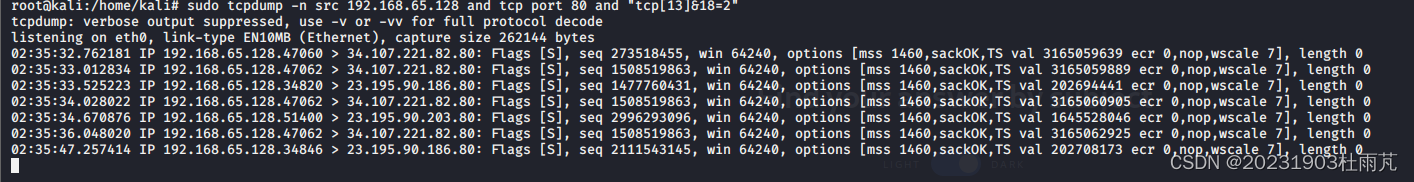

首先登录清华的水木社区 水木社区-源于清华的高知社群 先注册。我的用户名为dyp2000,密码为dyp123456!

然后,在kali上输入luit -encoding gbk telnet 水木社区-源于清华的高知社群命令访问水木社区BBS服务器

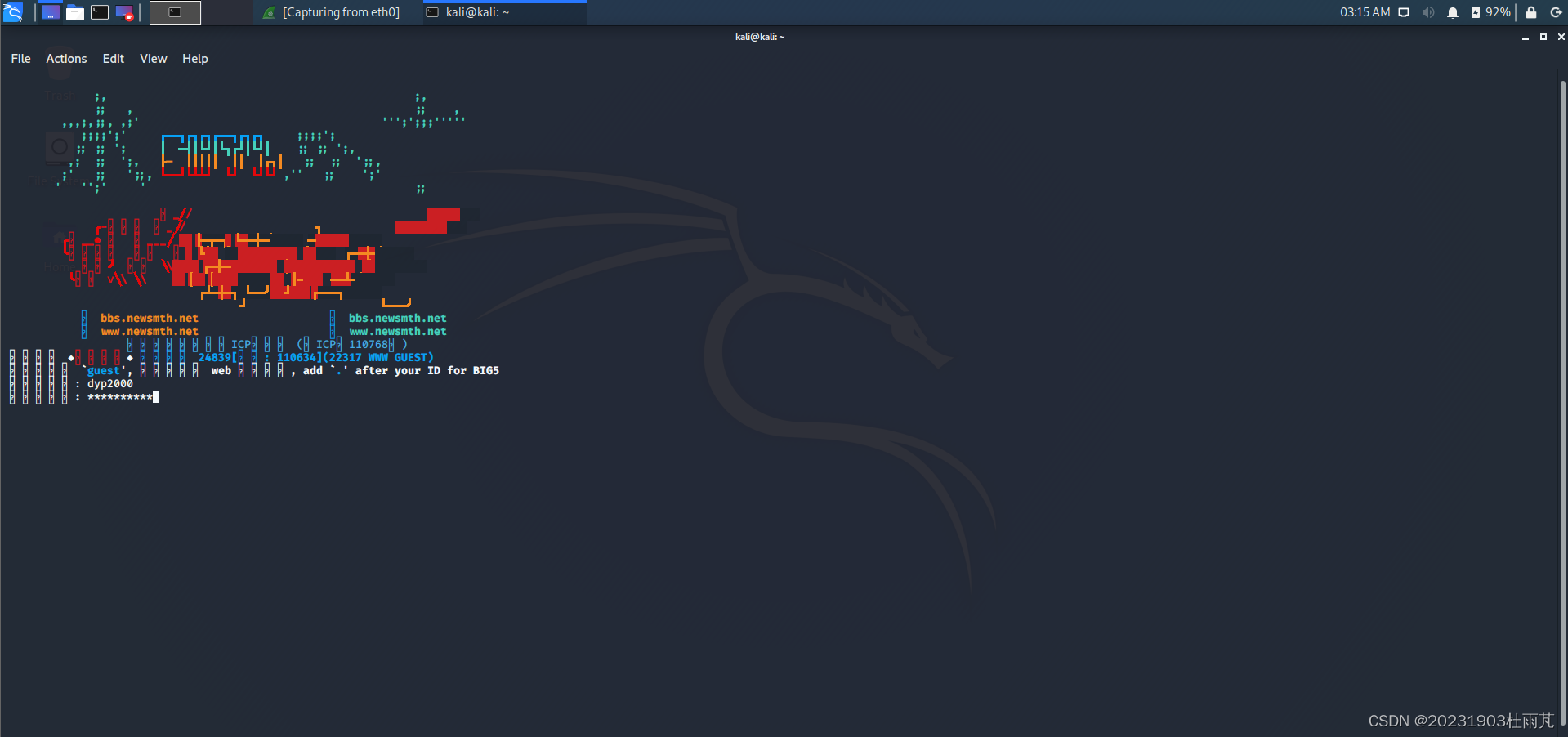

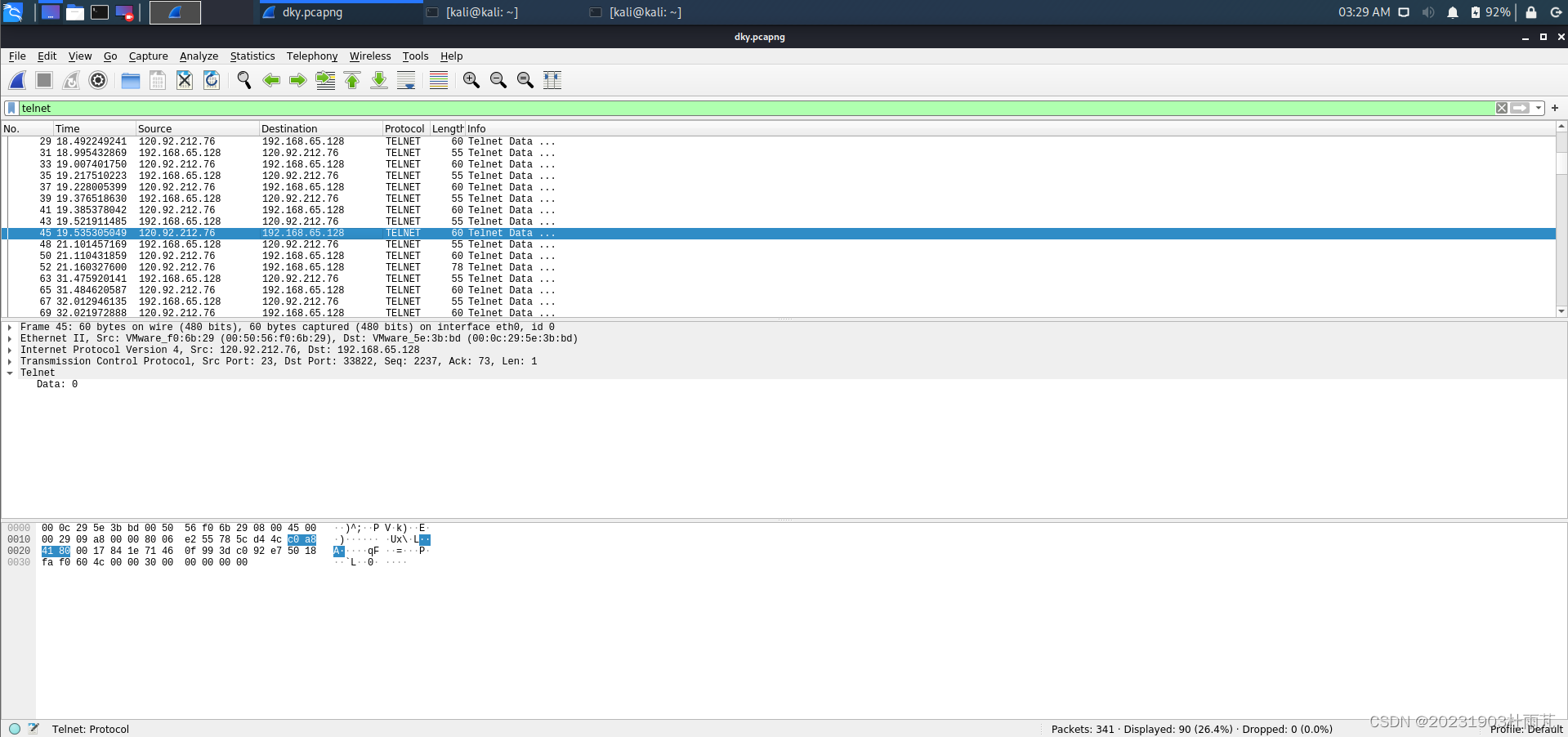

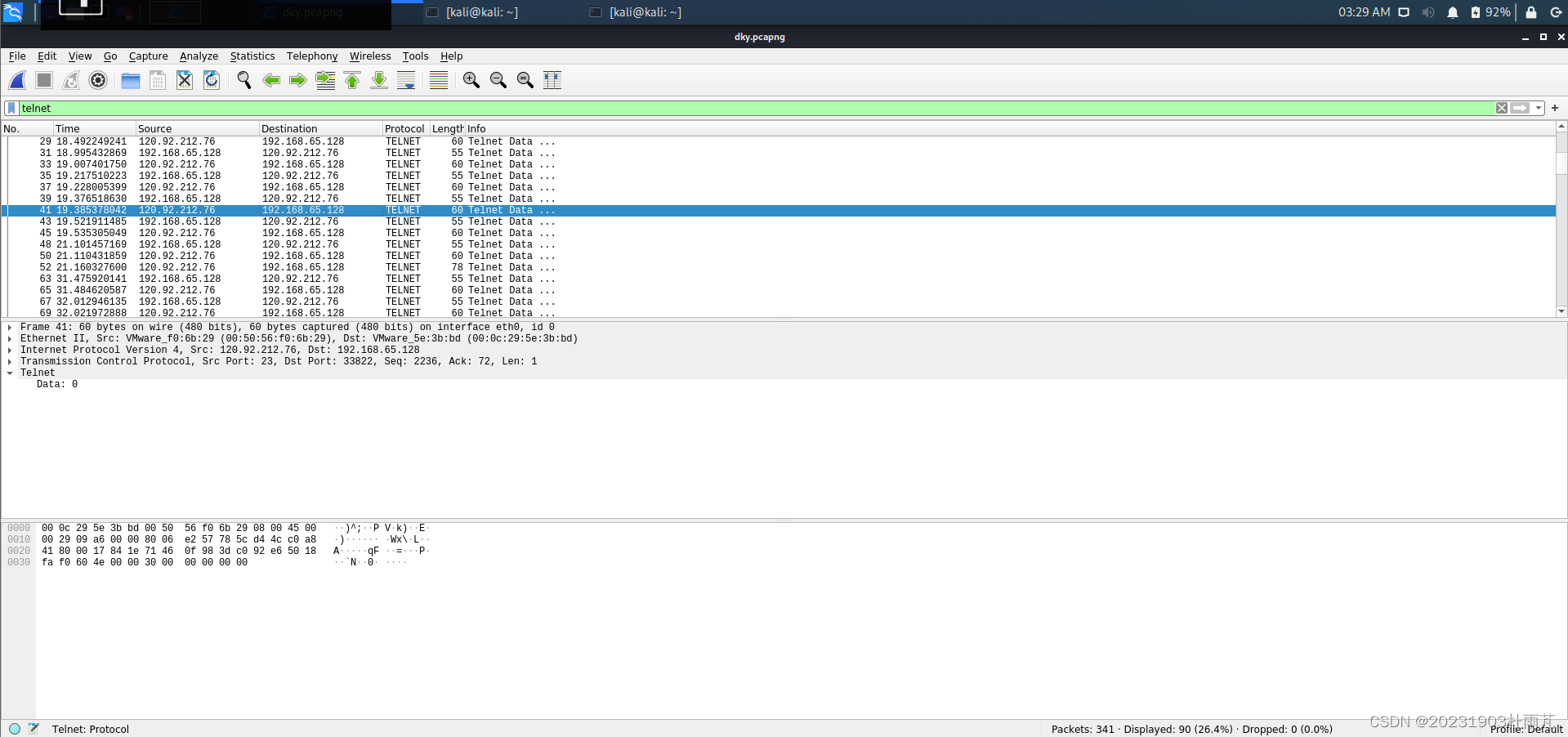

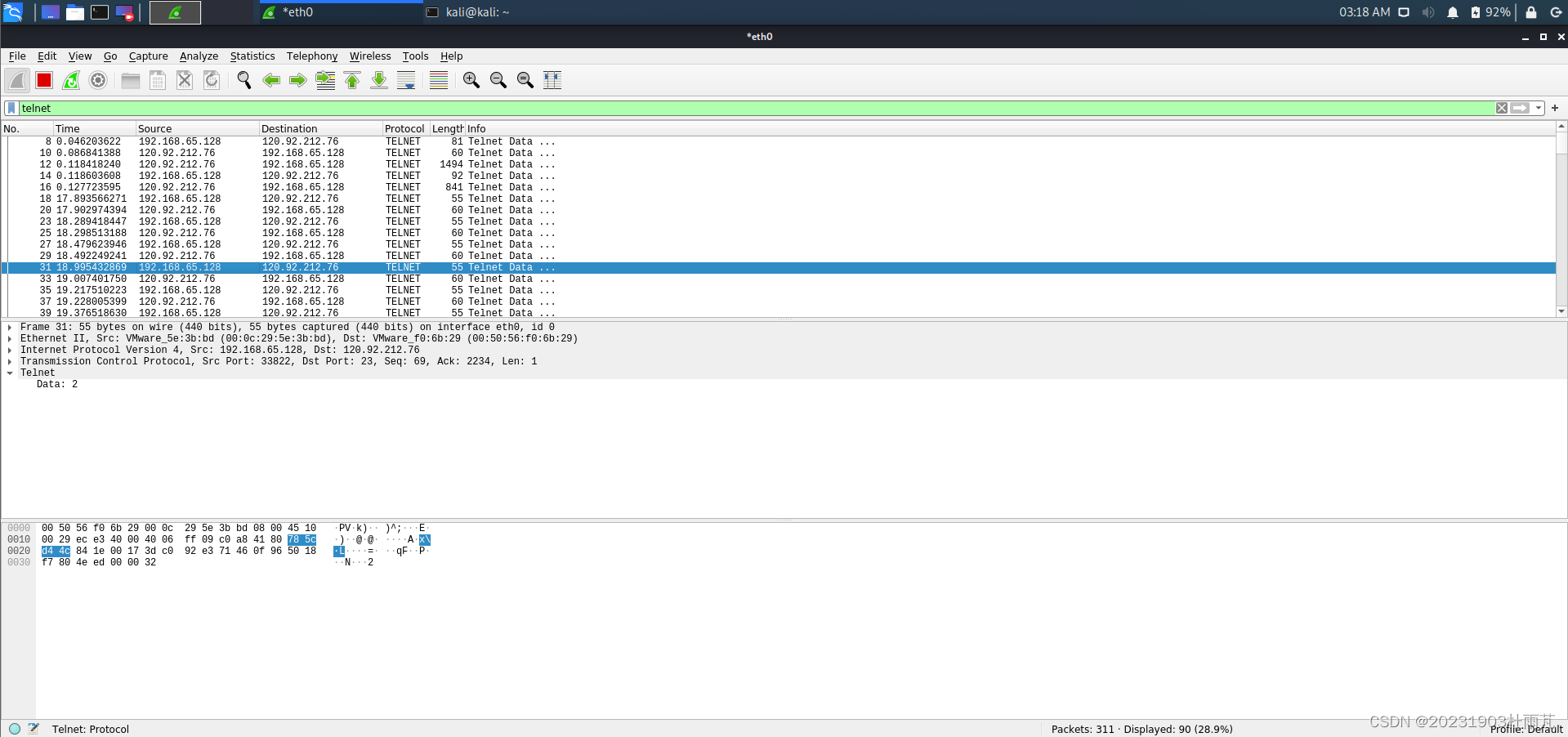

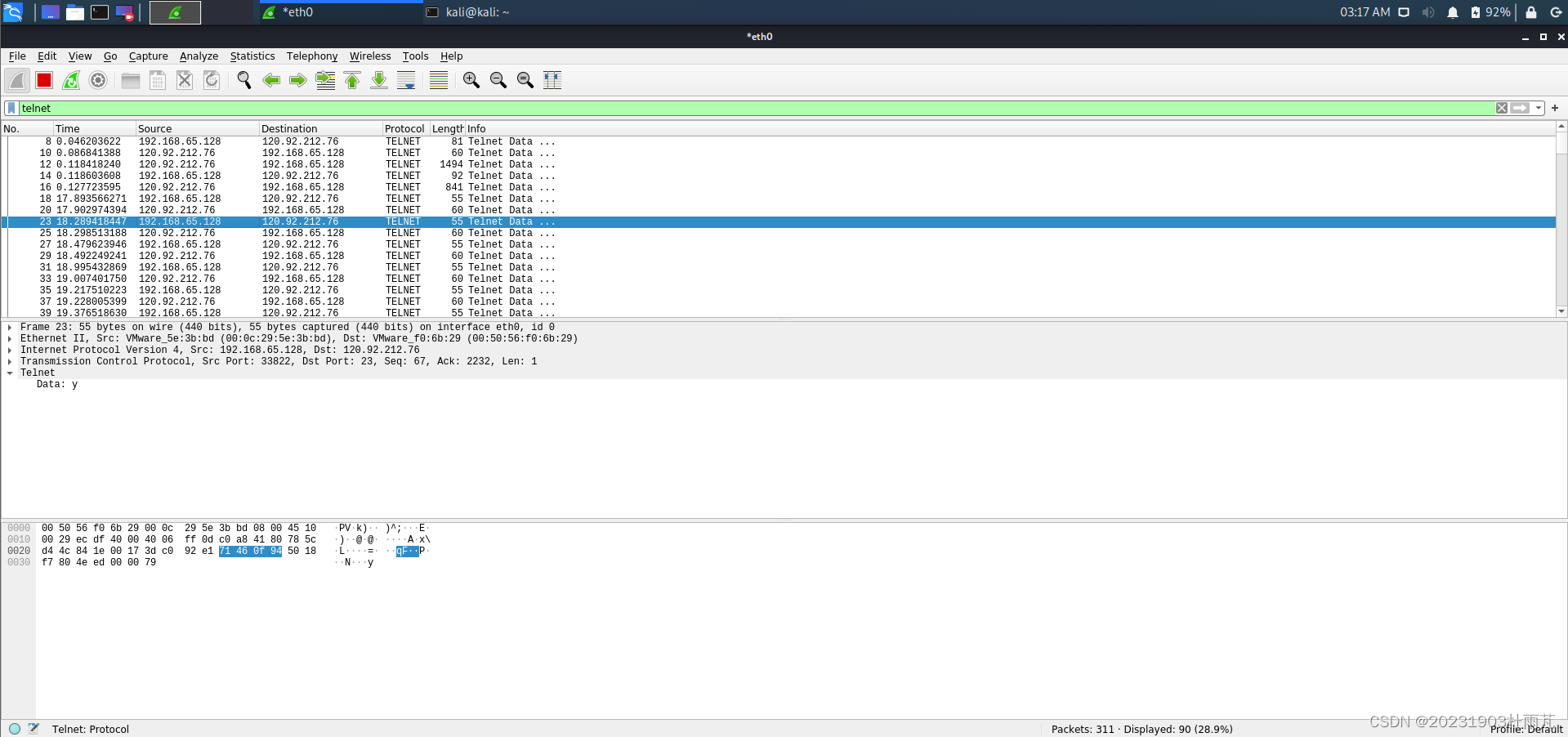

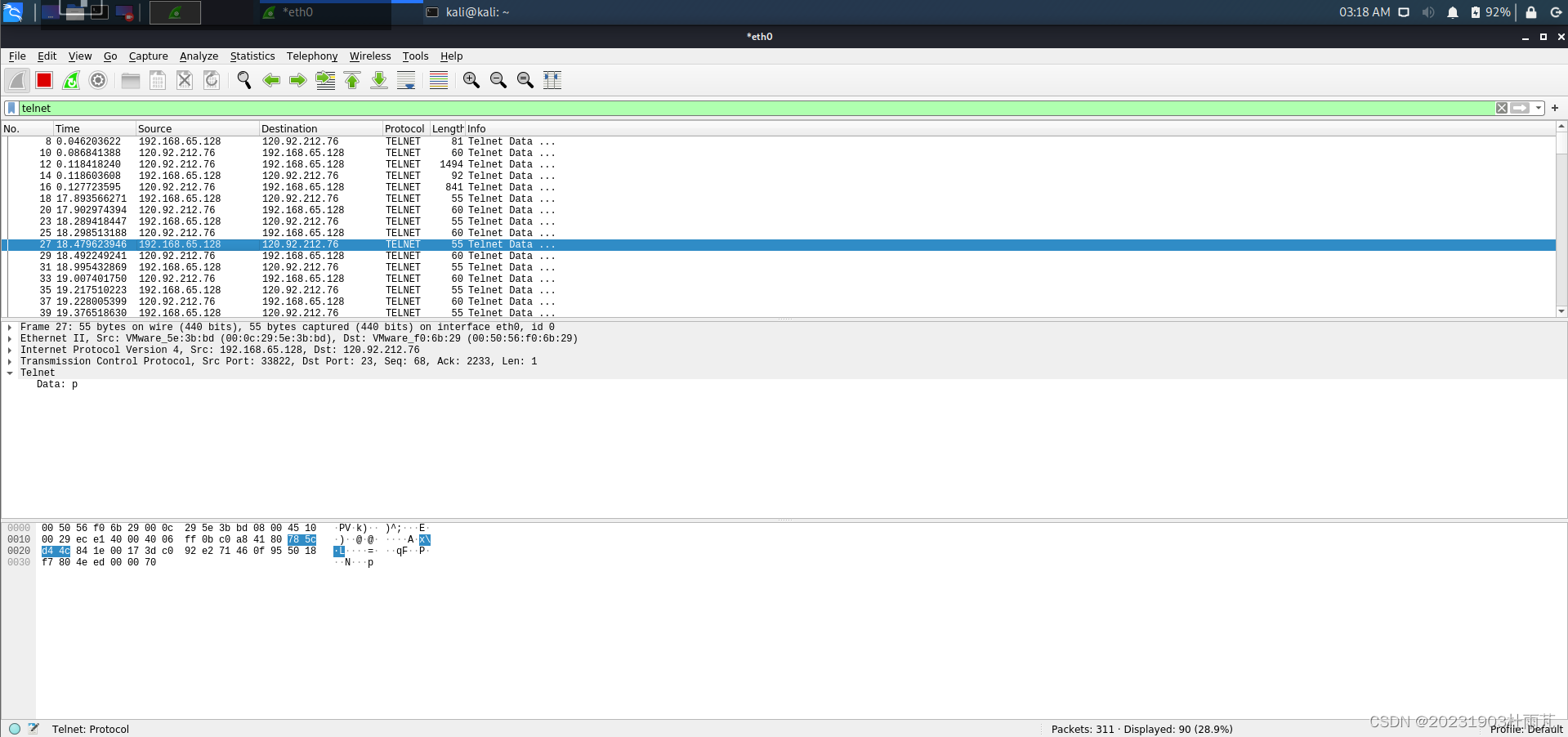

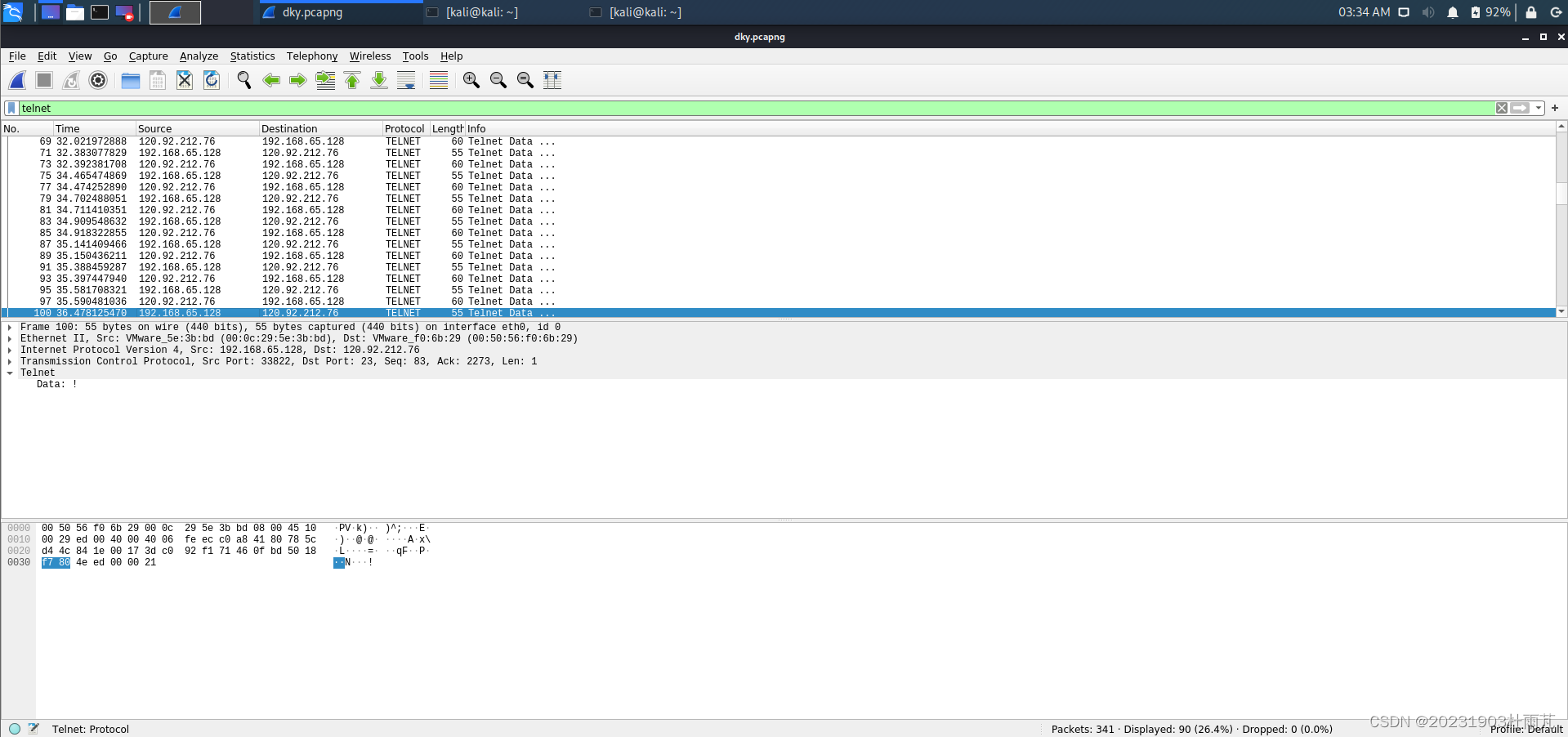

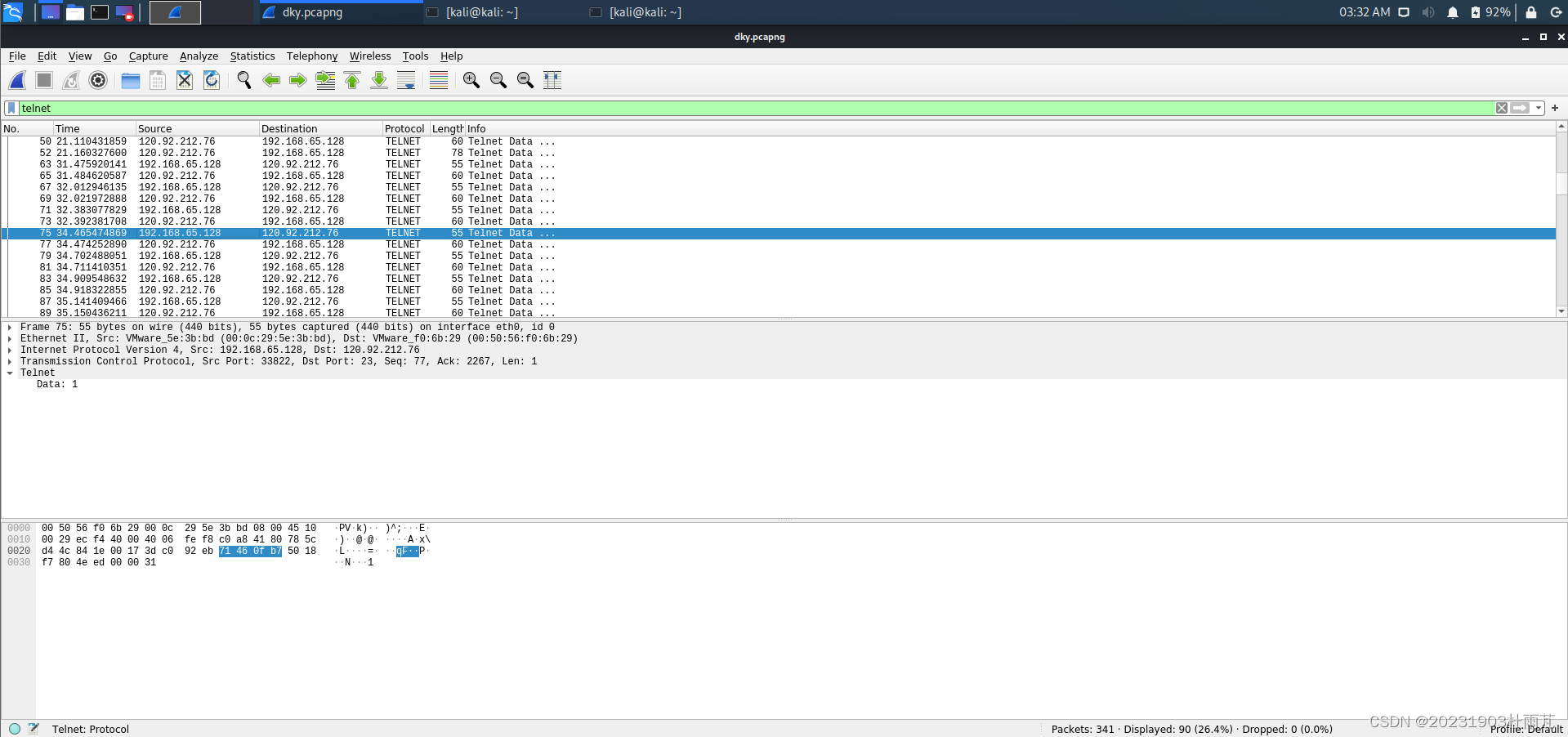

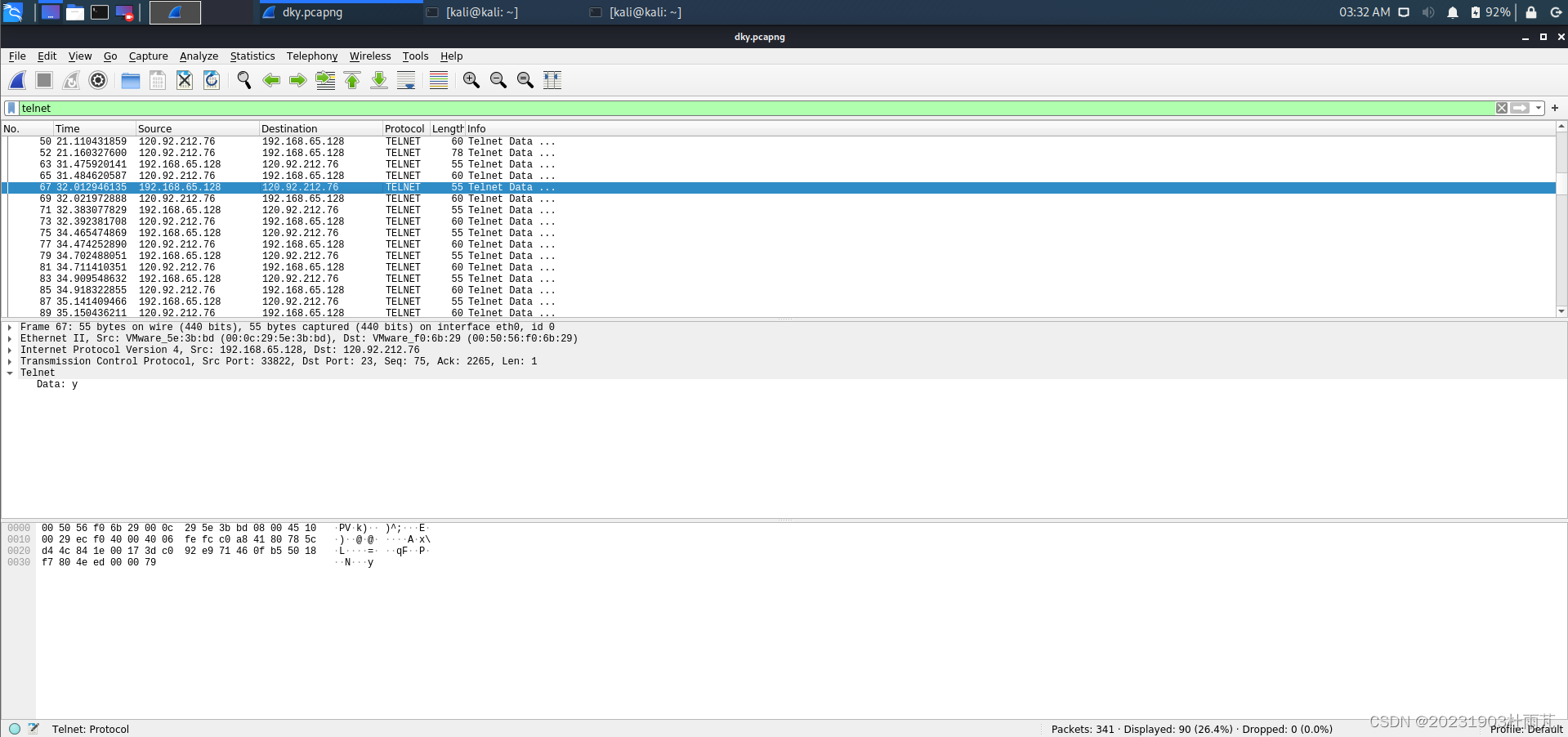

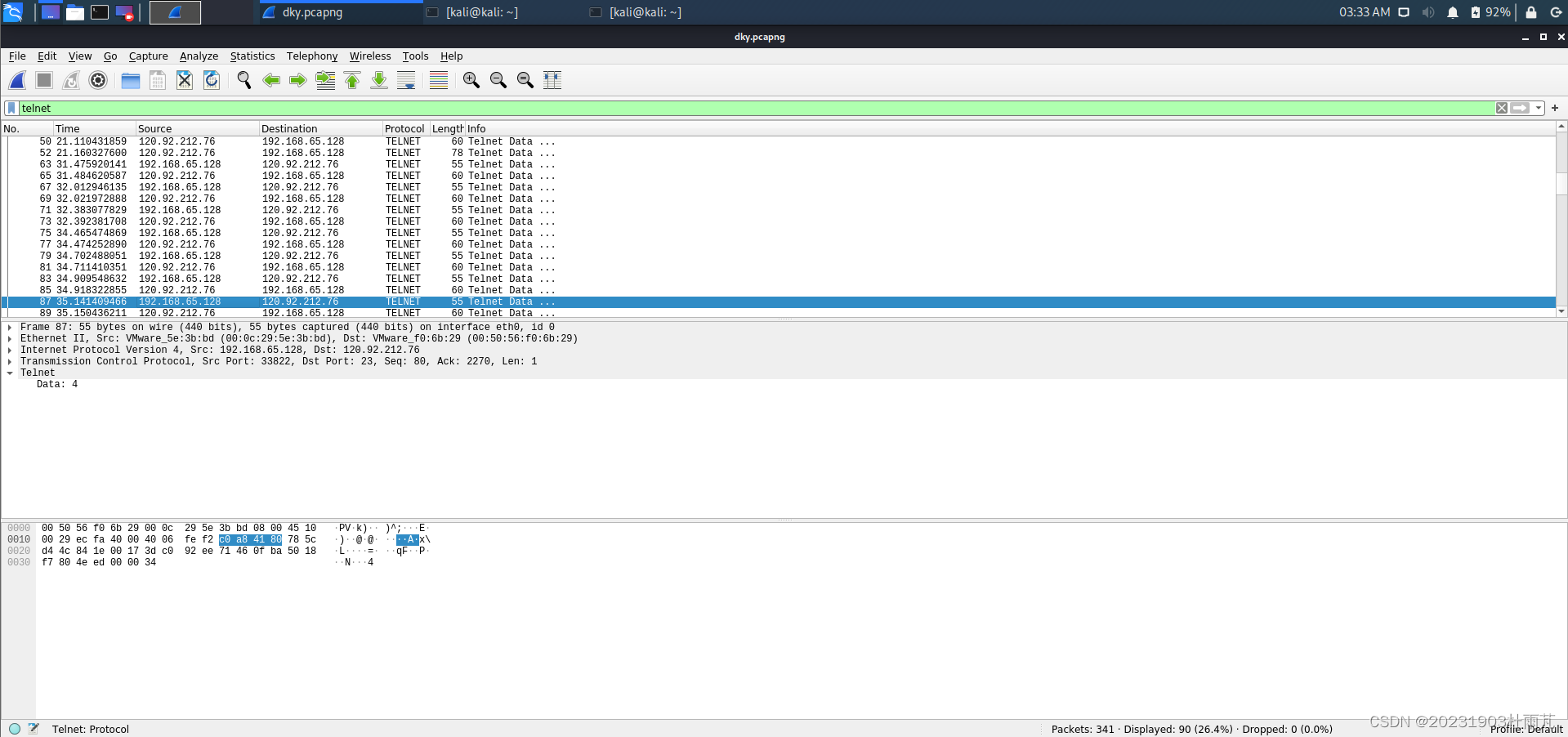

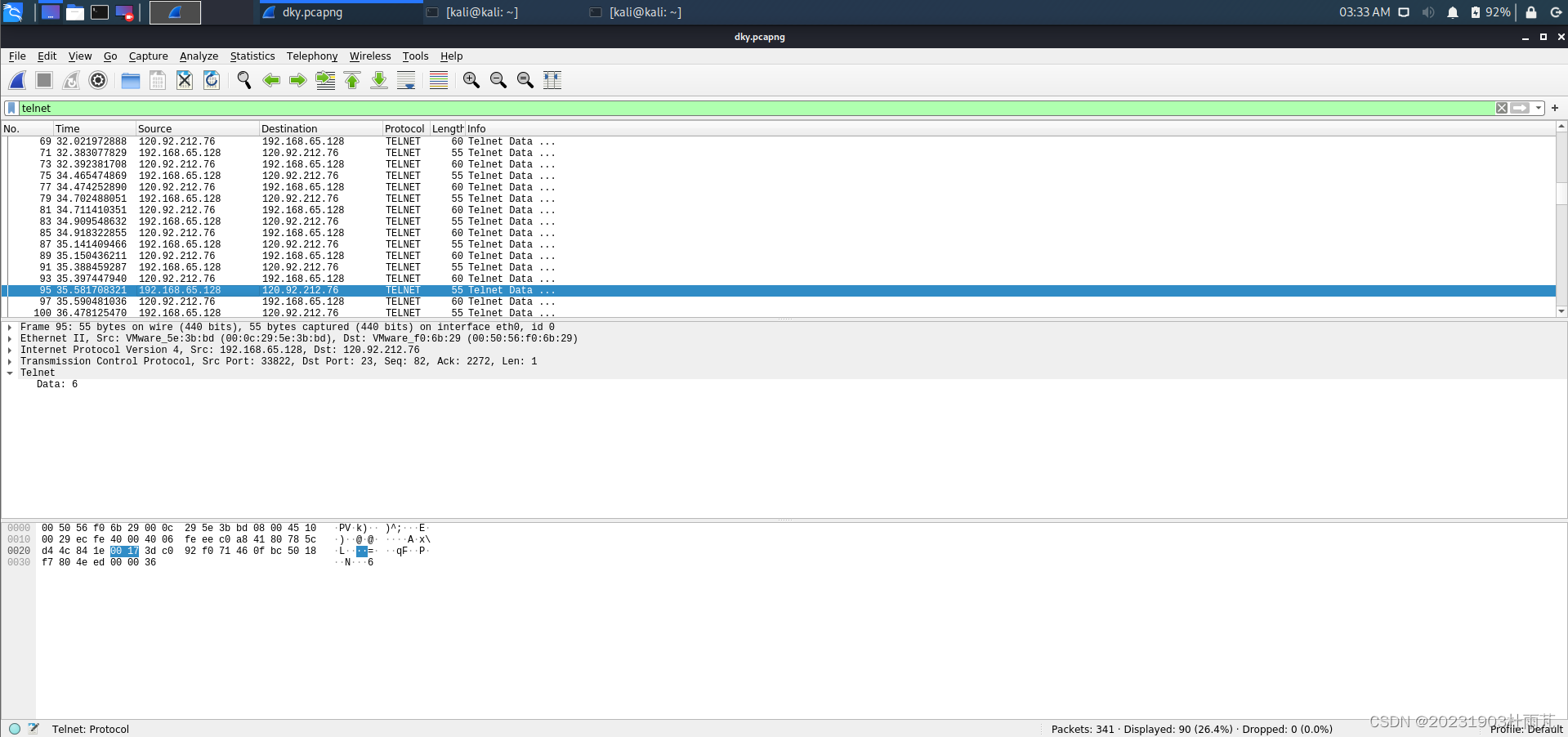

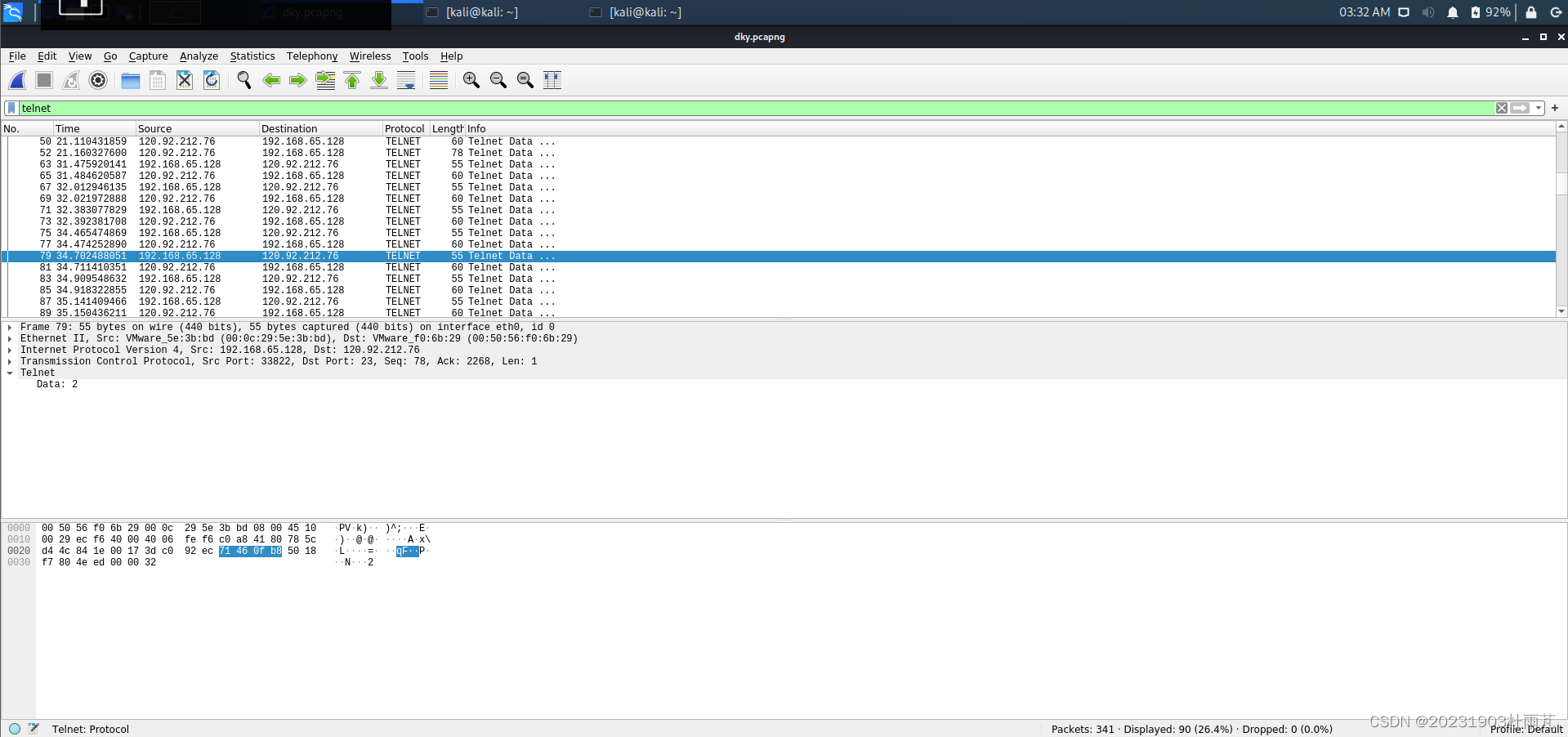

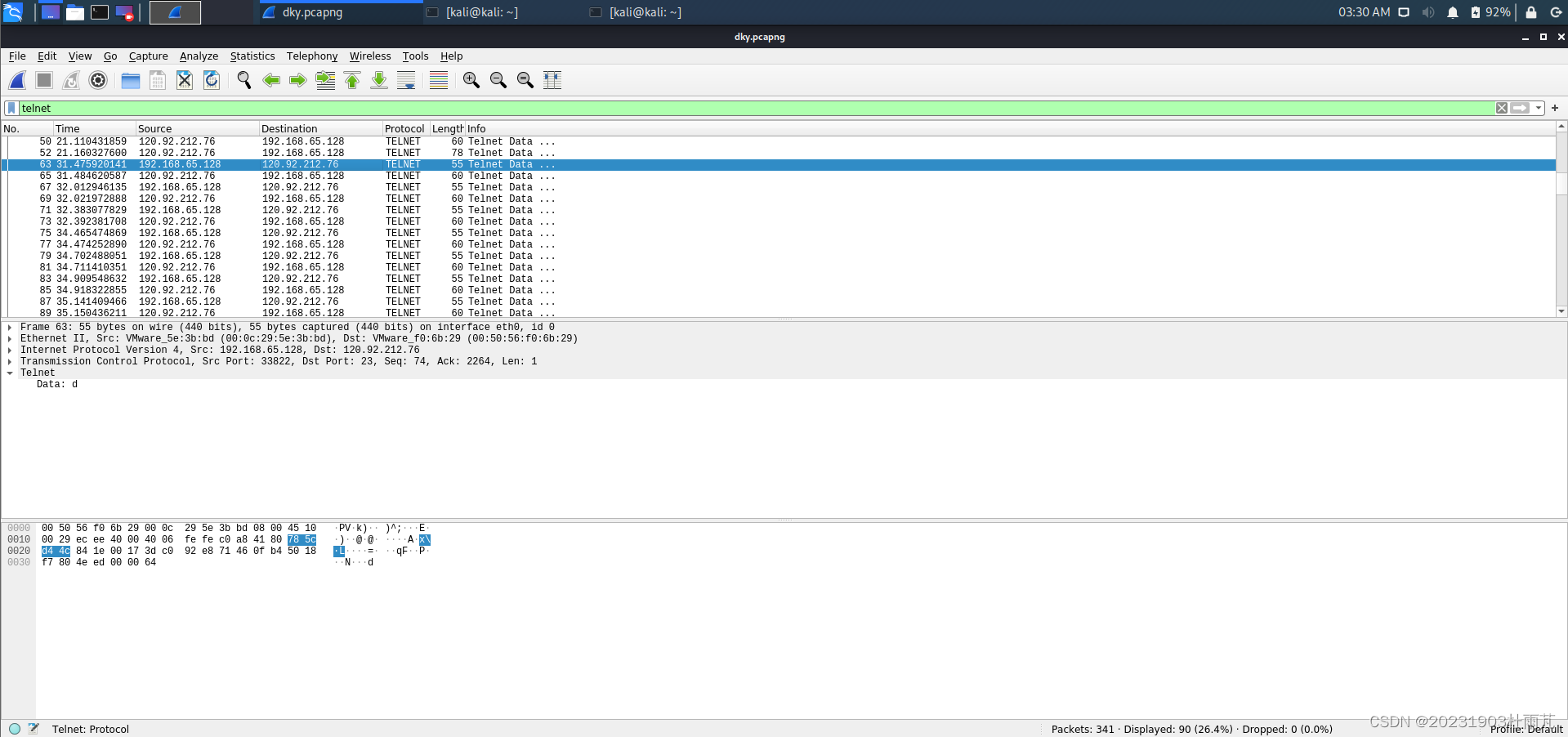

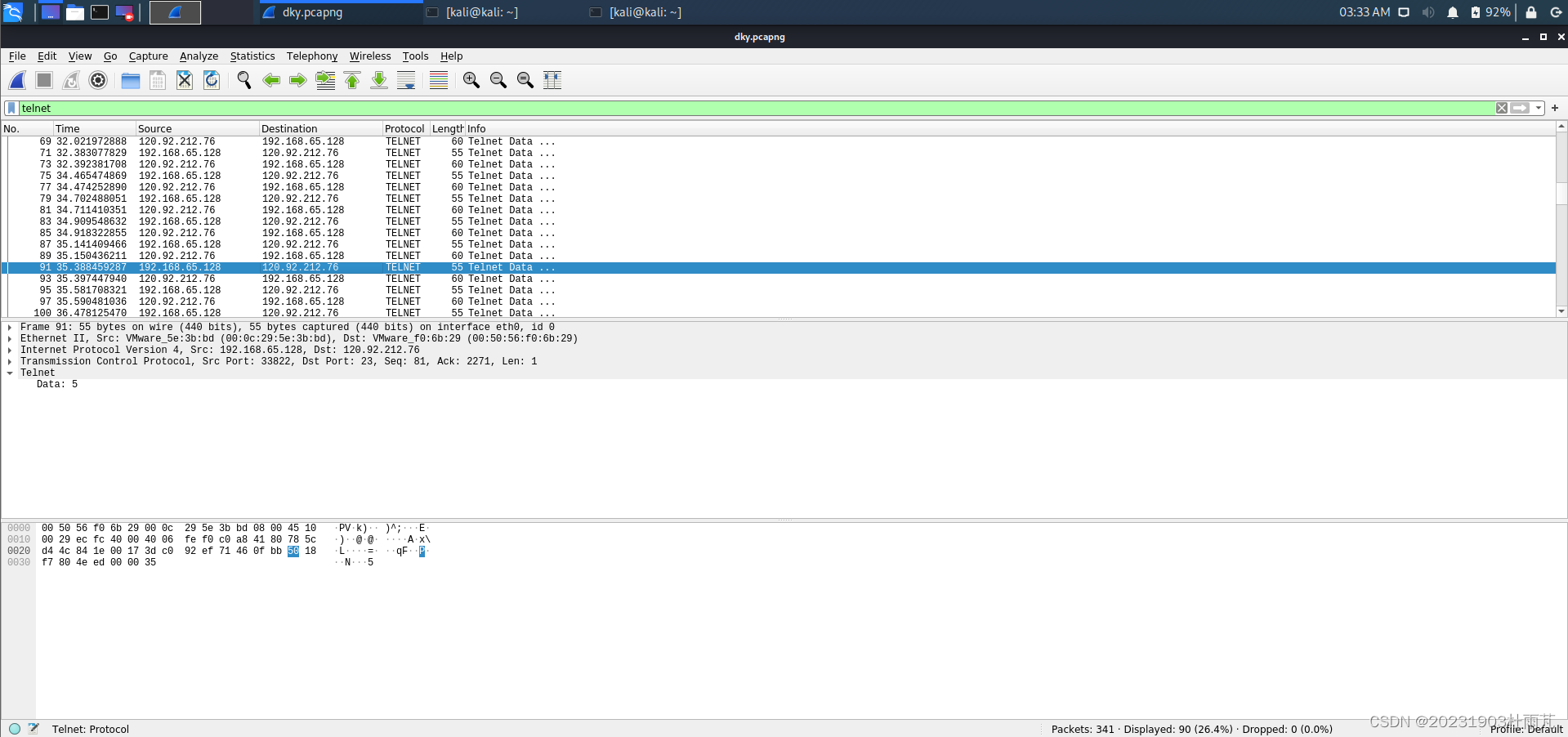

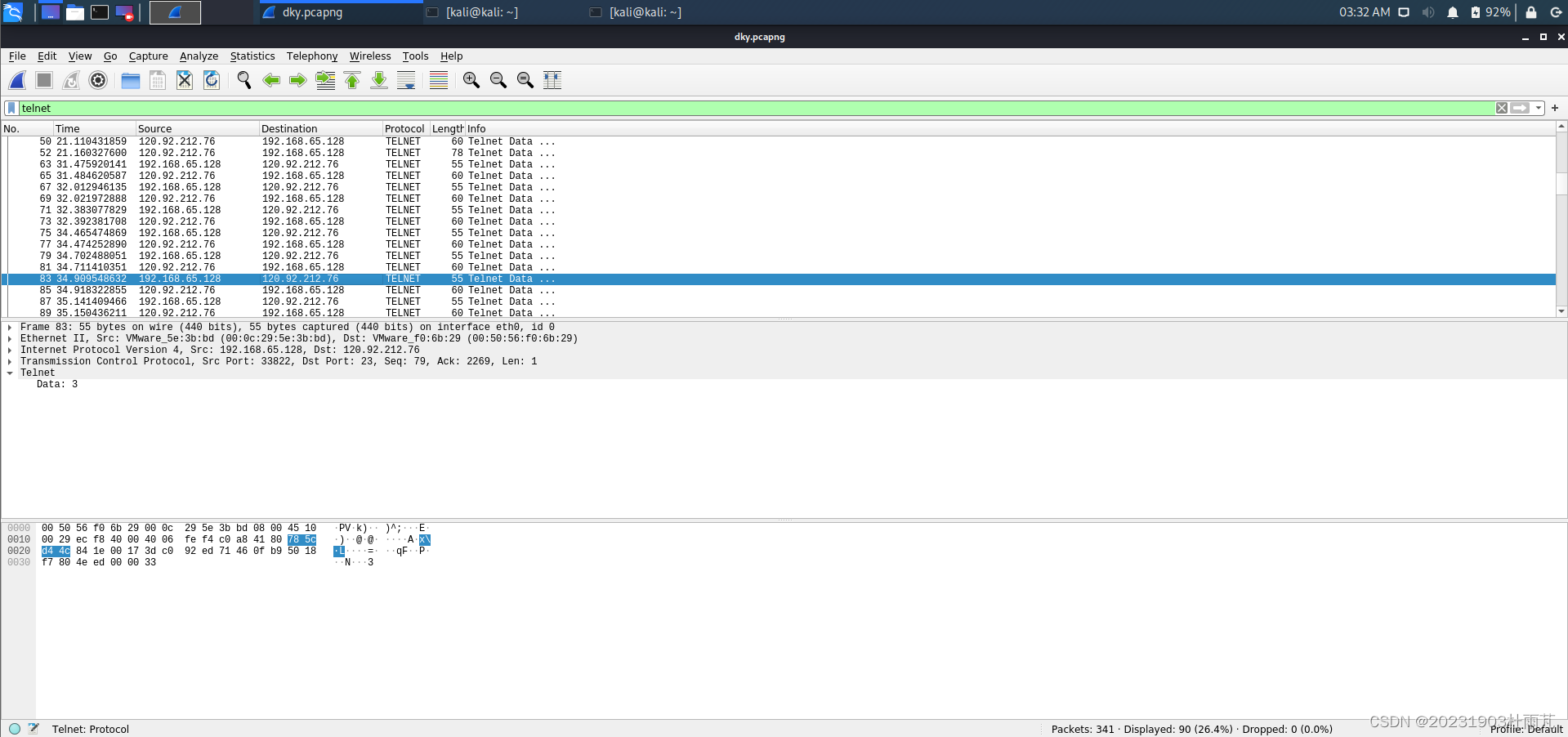

接下来打开wireshark,在过滤器中直接输入 telnet

分析telnet服务过滤结果可知水木社区的BBS服务器IP地址为120.92.212.76,端口为23

最后,通过查看数据包可知,该服务器是以单个明文形式传送输入的用户名及登录口令。

我们可以很容易从其中找出用户名dyp2000,密码dyp123456!

用户名dyp2000

密码dyp123456!

(3)取证分析实践,解码网络扫描器(listen.cap)

(3)取证分析实践,解码网络扫描器(listen.cap)

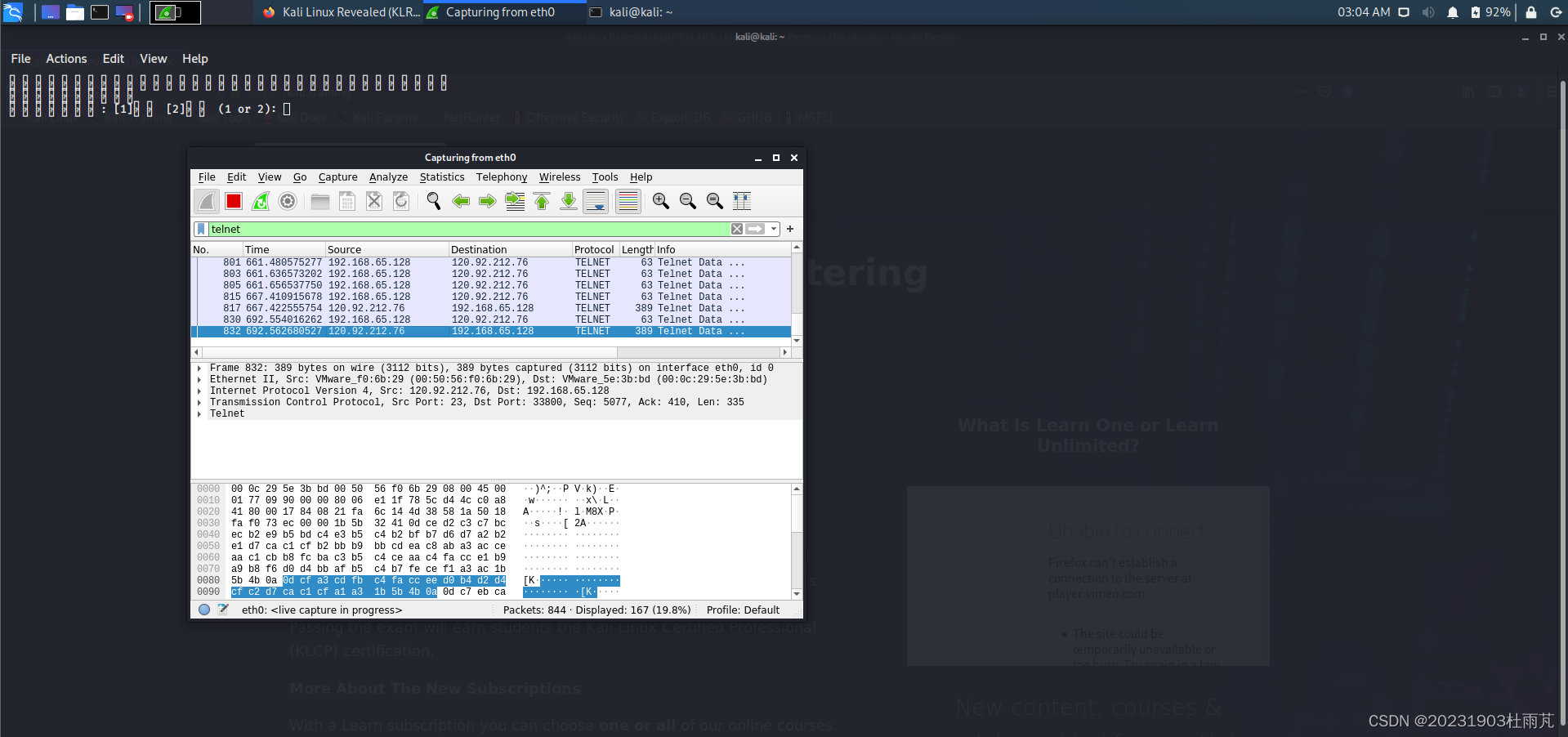

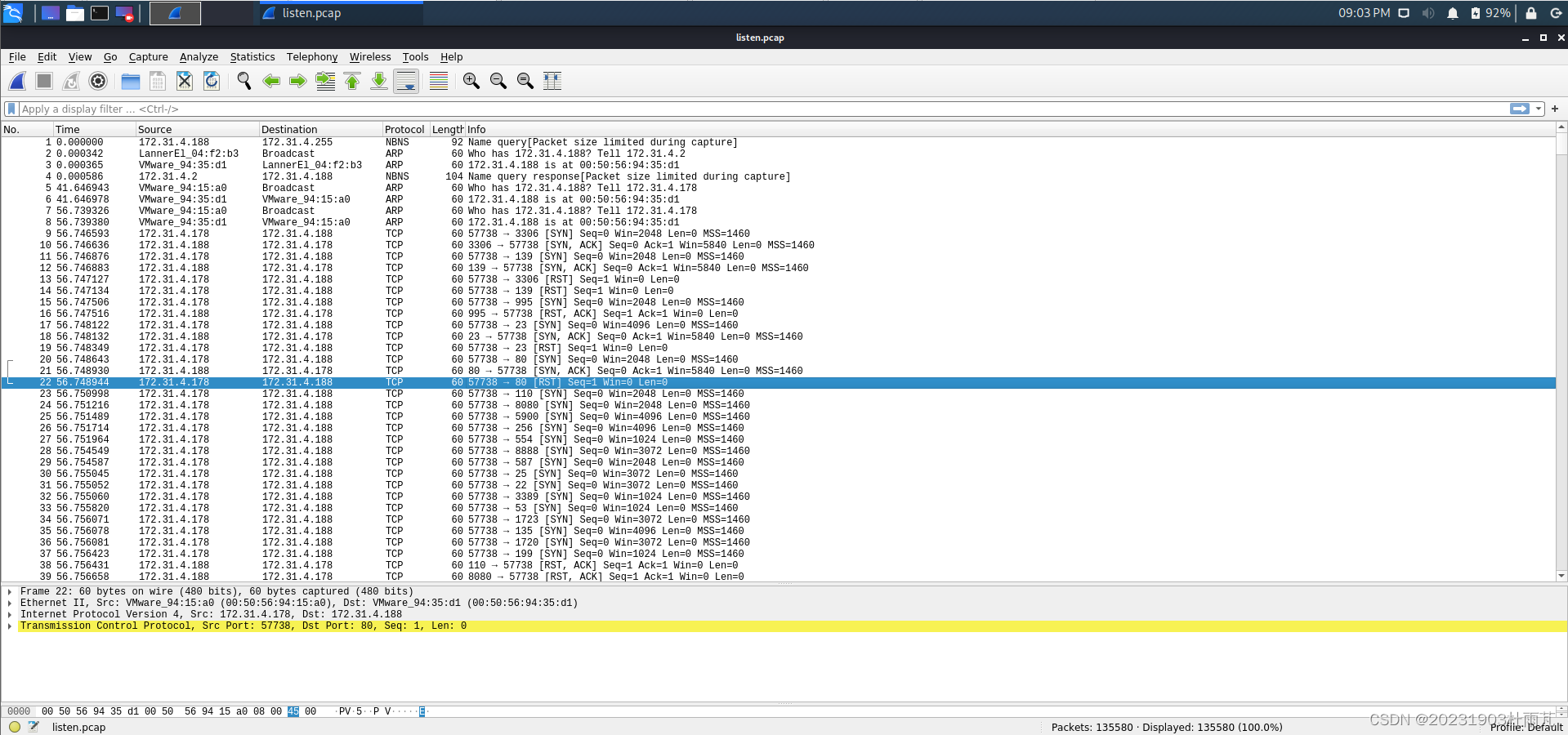

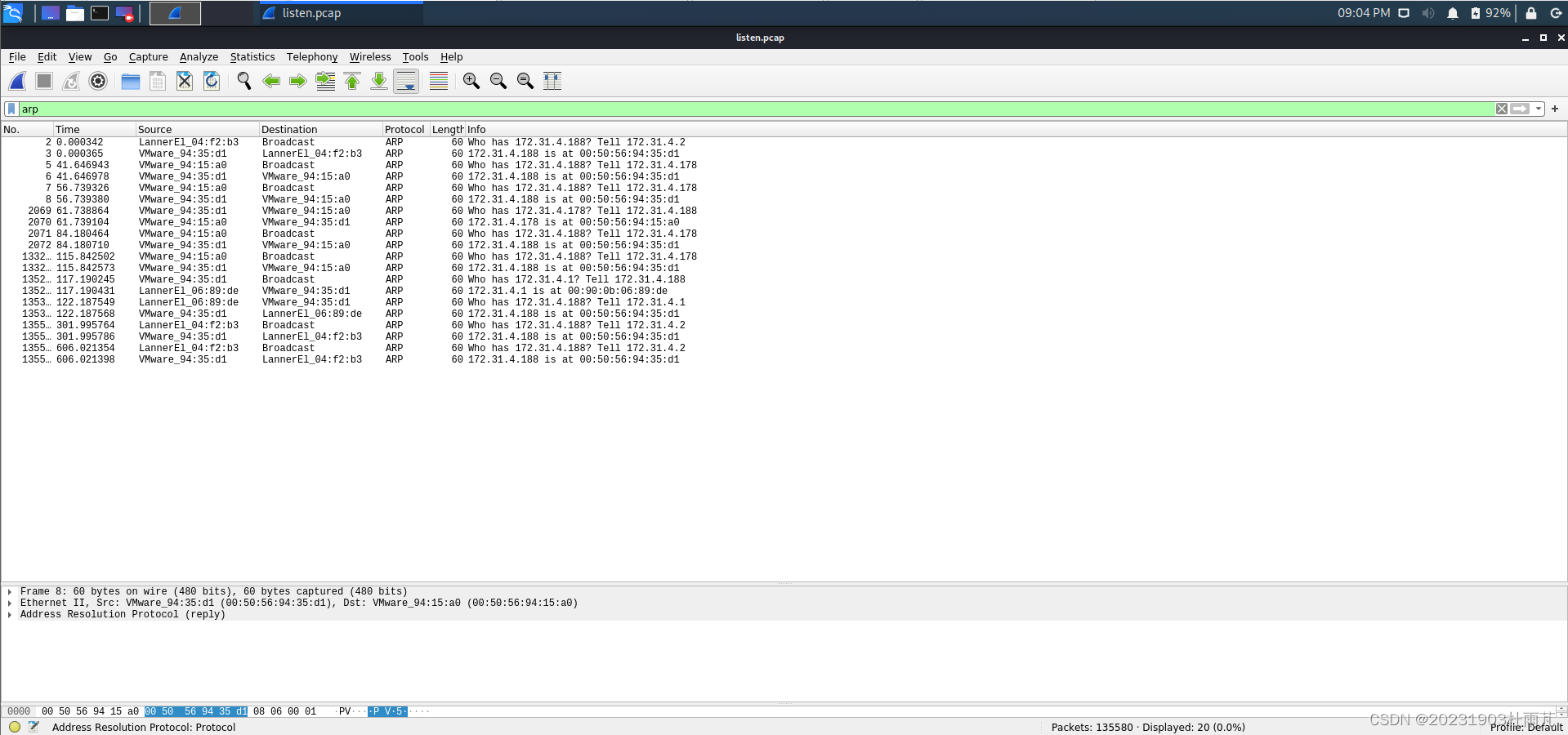

下载资源文件listen.pcap,并将 listen.pcap 复制到kali虚拟机中,然后用wireshark打开该文件,发现172.31.4.178和172.31.4.188之间有大量的双向数据包,由此可知确定两者为攻击主机IP为172.31.4.178和目标主机IP为172.31.4.188

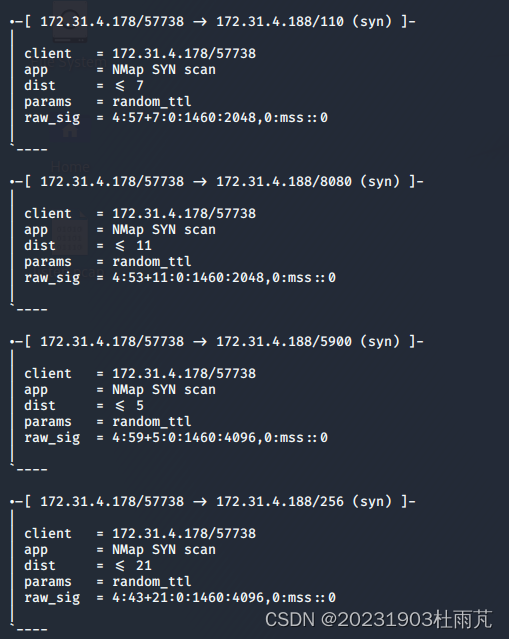

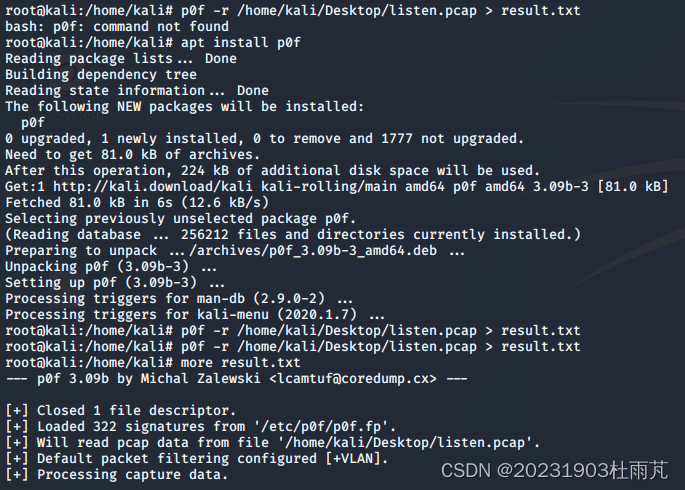

输入apt install p0f安装p0f,等待安装完成后输入p0f -r /home/wzh/Desktop/listen.pcap > result.txt,完成后输入more result.txt在其中键入/app发现使用了Nmap扫描工具

输入apt install p0f安装p0f,等待安装完成后输入p0f -r /home/wzh/Desktop/listen.pcap > result.txt,完成后输入more result.txt在其中键入/app发现使用了Nmap扫描工具

以arp作为过滤条件,找出目标IP地址为172.31.4.188的主机的MAC地址

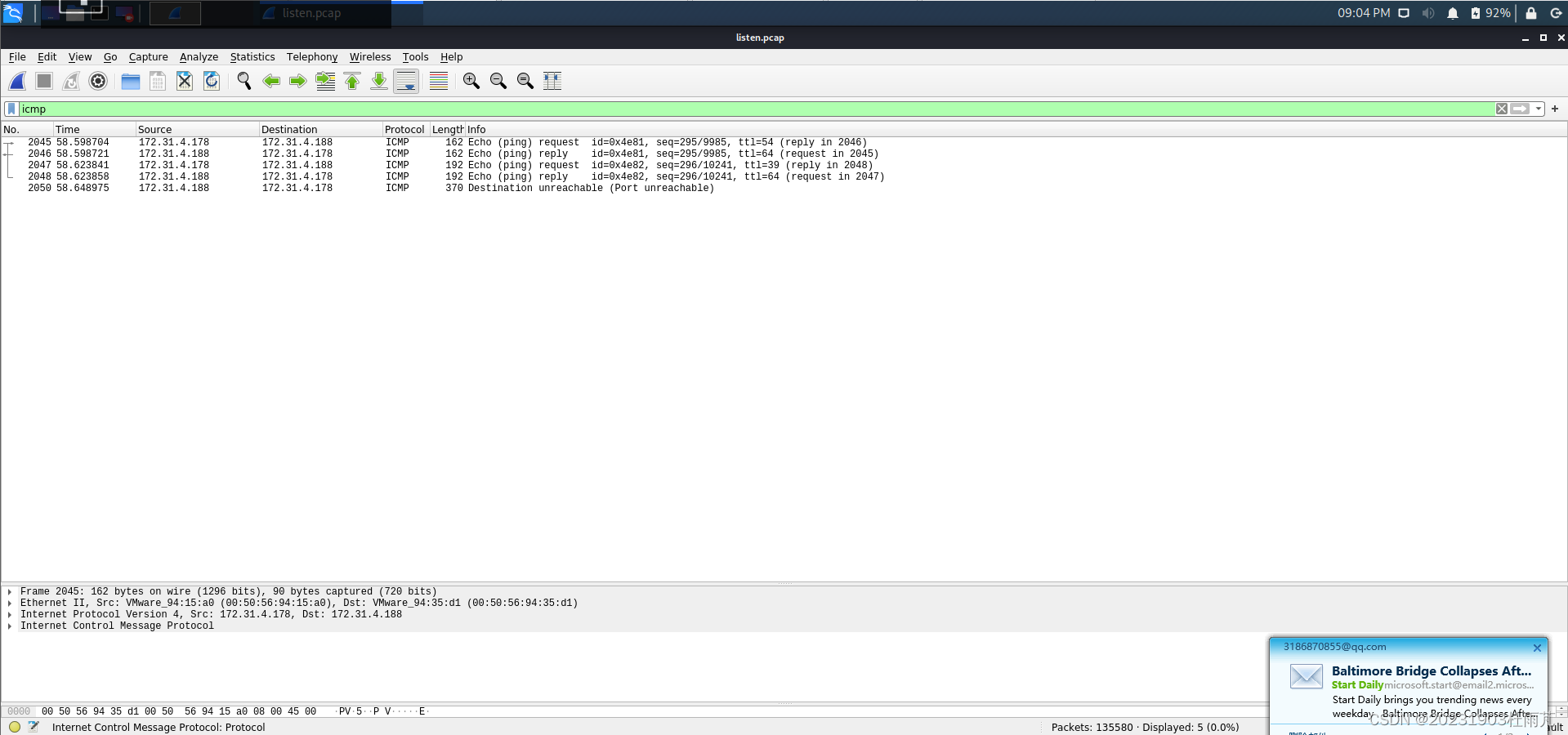

以icmp作为过滤条件,找出了两组ICMP request包和ICMP replay包,这就说明使用了ICMP ping扫描,确定了目标主机是活跃的。

以tcp作为过滤条件,找出了大量的TCP扫描,如图可以看到攻击机向靶机发送SYN请求包,靶机返回SYN以及ACK确认连接,最后攻击机响应,这就说明该端口开放,因此攻击机进行了nmap -sS 172.31.4.188 扫描。

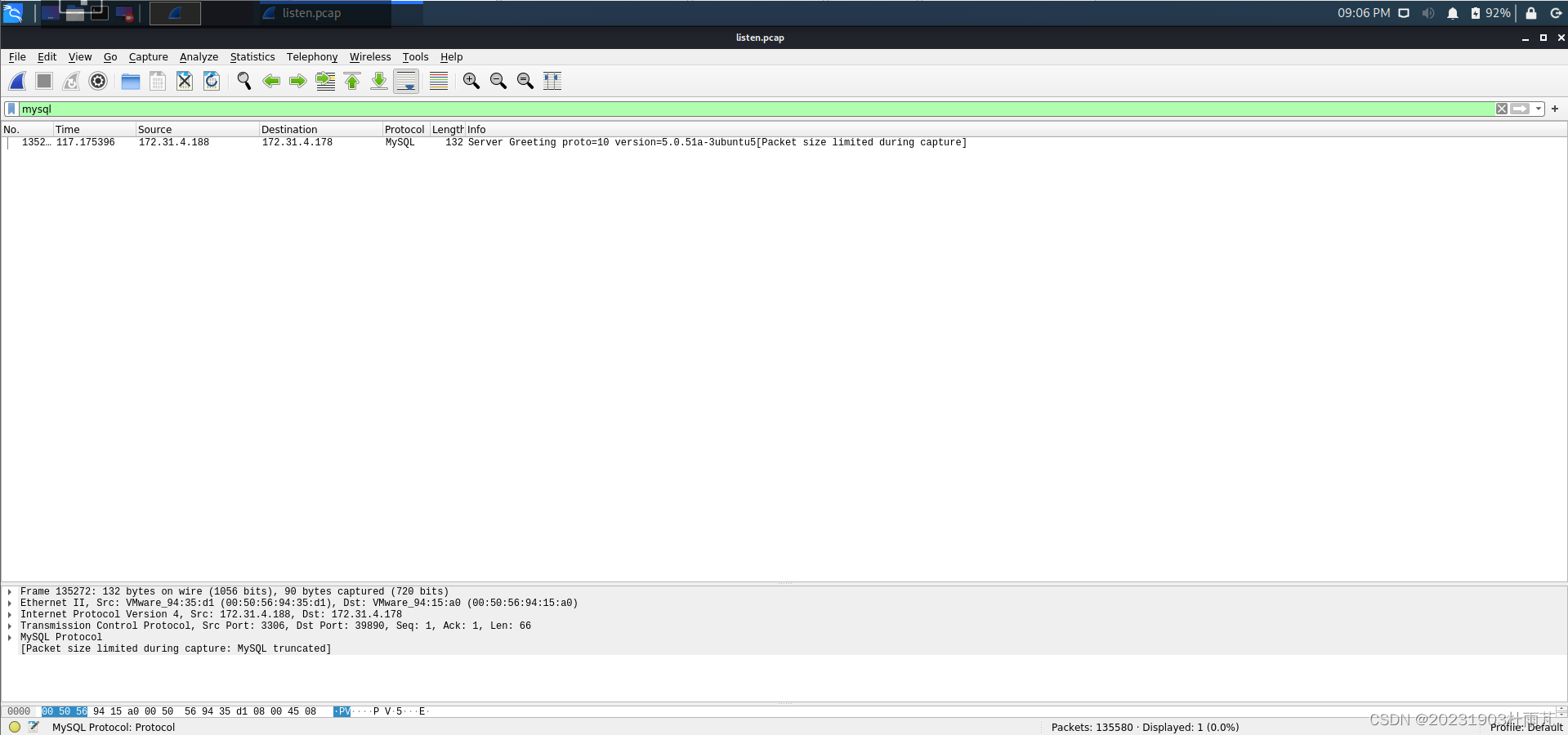

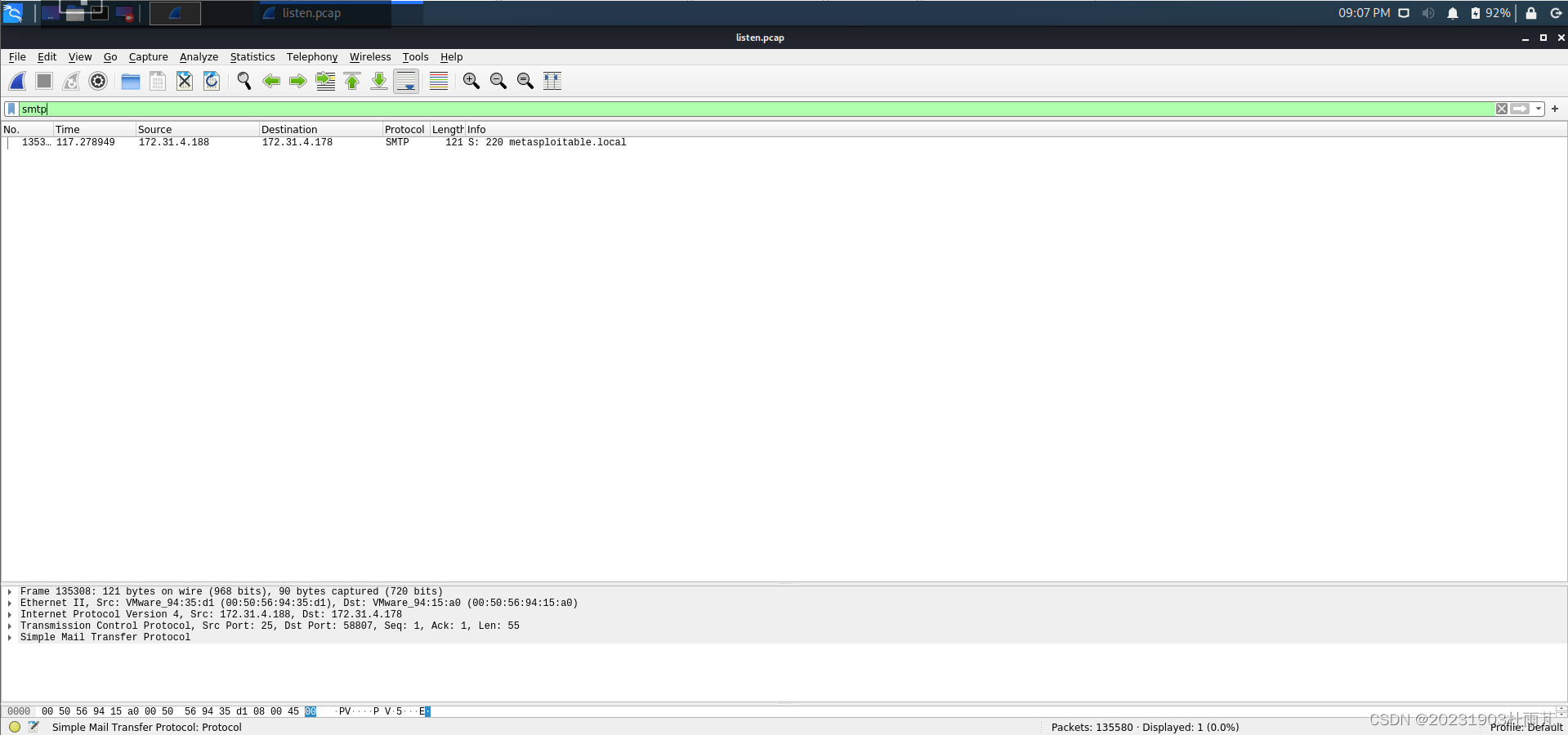

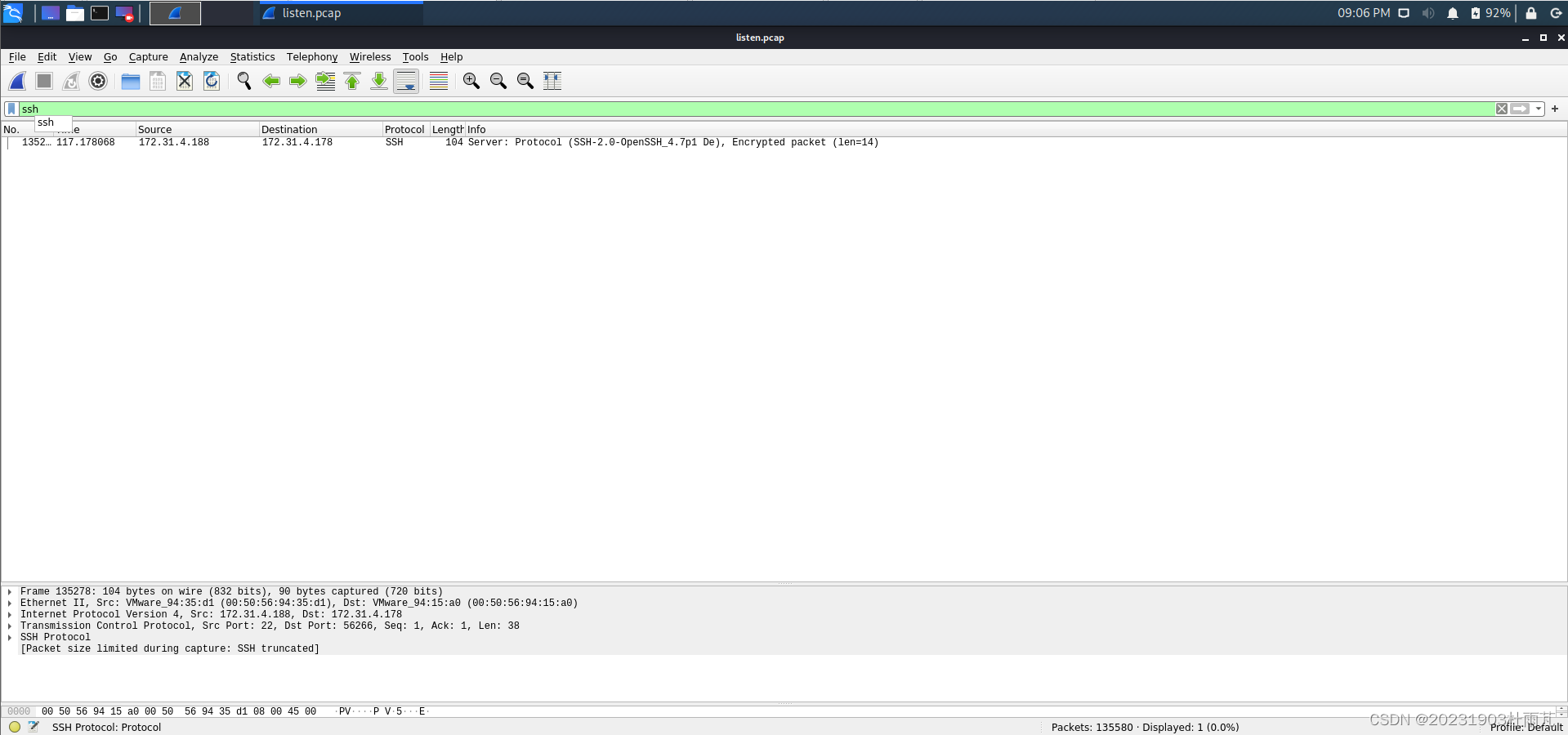

最后使用“ssh”、“mysql”、“smtp”等作为过滤条件,我们可以发现都有对应的包,这就说明使用了nmap的-sV扫描探测端口开启的服务以及版本信息

3.学习中遇到的问题及解决

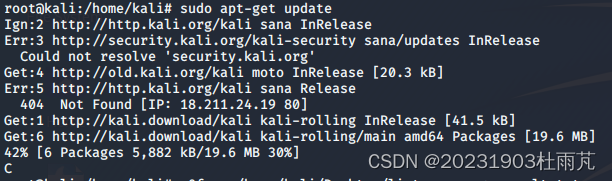

问题1:kali无法访问www.tianya.com网站

问题1解决方案:网卡eth0未启用,启用后即可正常访问

4.学习感悟

通过本次网络嗅探实验,让我学会了使用p0f、wireshark等工具进行数据包的分析。

1627

1627

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?