实验二 网络嗅探与身份认证

实验目的:

1、通过使用Wireshark软件掌握Sniffer(嗅探器)工具的使用方法,实现捕捉HTTP等协议的数据包,以理解TCP/IP协议中多种协议的数据结构、通过实验了解HTTP等协议明文传输的特性。

2、研究交换环境下的网络嗅探实现及防范方法,研究并利用ARP协议的安全漏洞,通过Arpspoof实现ARP欺骗以捕获内网其他用户数据。

3、能利用BrupSuite实现网站登录暴力破解获得登录密码。

4、能实现ZIP密码破解,理解安全密码的概念和设置。

系统环境:Kali Linux 2、Windows

网络环境:交换网络结构

实验工具:Arpspoof、WireShark、BurpSuite、fcrackzip(用于zip密码破解)。

实验步骤和内容:

网络嗅探部分:

网络嗅探:Wireshark 监听网络流量,抓包。

ARP欺骗: ArpSpoof,实施ARP欺骗。

防范: 防范arp欺骗。

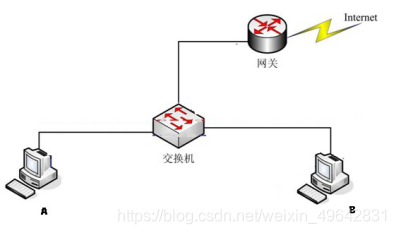

**实验网络拓扑**

1、A主机上外网,B运行sinffer(Wireshark)选定只抓源为A的数据。

1.1 写出以上过滤语句。

ip.src==192.168.**.***

相关链接:

Wireshark过滤规则及使用方法

1.2 B是否能看到A和外网的通信(A刚输入的帐户和口令)?为什么?

不能。因为B对数据包的处理是直接丢掉,而不会进行处理。

2.1 为了捕获A到外网的数据,B实施ARP欺骗攻击,B将冒充该子网的什么实体?

网关

2.2 写出arpspoof命令格式。

arpspoof -i -eth0 -t 被欺骗ip 要冒充的网关ip

(arpspooef -i 网卡 -t 目标ip 默认网关)

2.3 B是否能看到A和外网的通信(A刚输入的帐户和口令)?

能。

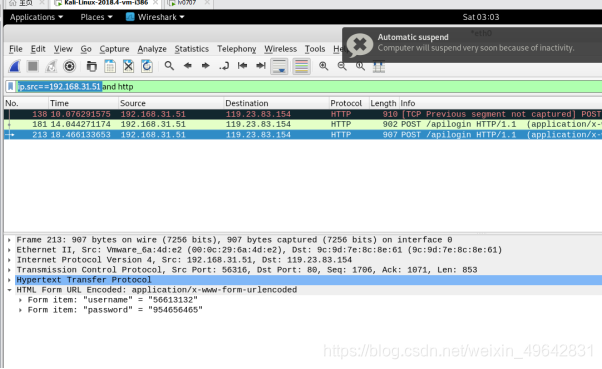

2.4 在互联网上找到任意一个以明文方式传递用户帐号、密码的网站,截图Wireshark中显示的明文信息。

这里我选择的是桂林生活网。

从“usrname”及“password”可得账号密码明文信息

3. FTP数据还原部分:利用WireShark打开实验实验数据data.pcapng。

3.1 FTP服务器的IP地址是多少?你是如何发现其为FTP服务器的?

192.168.182.1。在InFo列里能看到登录FTP服务器的用户名、密码和传输文件等。在图中,Response是FTP服务器回应,由此可判断。

3.2客户端登录FTP服务器的账号和密码分别是什么?

student

sN46i5y

3.3 客户端从FTP下载或查看了2个文件,一个为ZIP文件,一个为TXT文件,文件名分别是什么?提示:文件名有可能是中文。

1.zip

复习题.txt

3.4 还原ZIP文件并打开(ZIP有解压密码,试图破解,提示:密码全为数字,并为6位)。截图破解过程。

通过对题目所给提示和fcrackzip的利用,输入指令fcrackzip -b -c '1' -l 1-6 -u 1.zip

获得密码:123456

打开后图片为:

相关链接:fcrackzip使用

3.5 TXT文件的内容是什么?

PETS

Nmap

网站密码破解部分:

利用人们平时常用的词、句破译,如果说暴力破解是一个一个的尝试那么字典破译就是利用人们习惯用人名、地名或者常见的词语设置成密码的习惯进行破译。字典破译速度比暴力破译更快但是有时候密码设置中包含了没有字典库中的词句就无法破解出来了,因此有好的字典是关键。

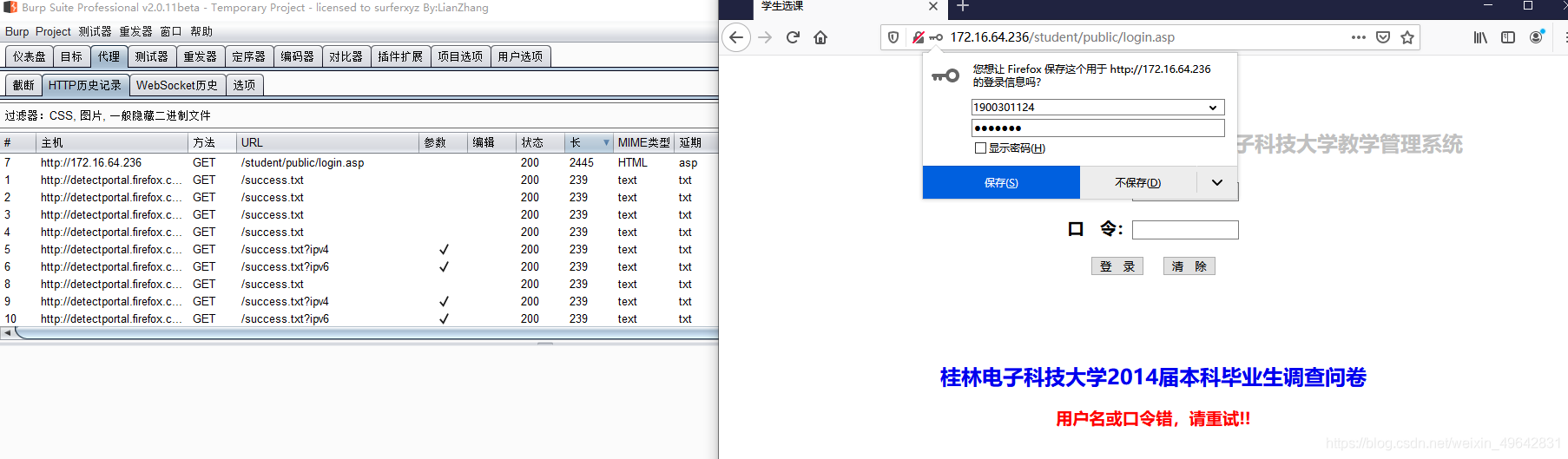

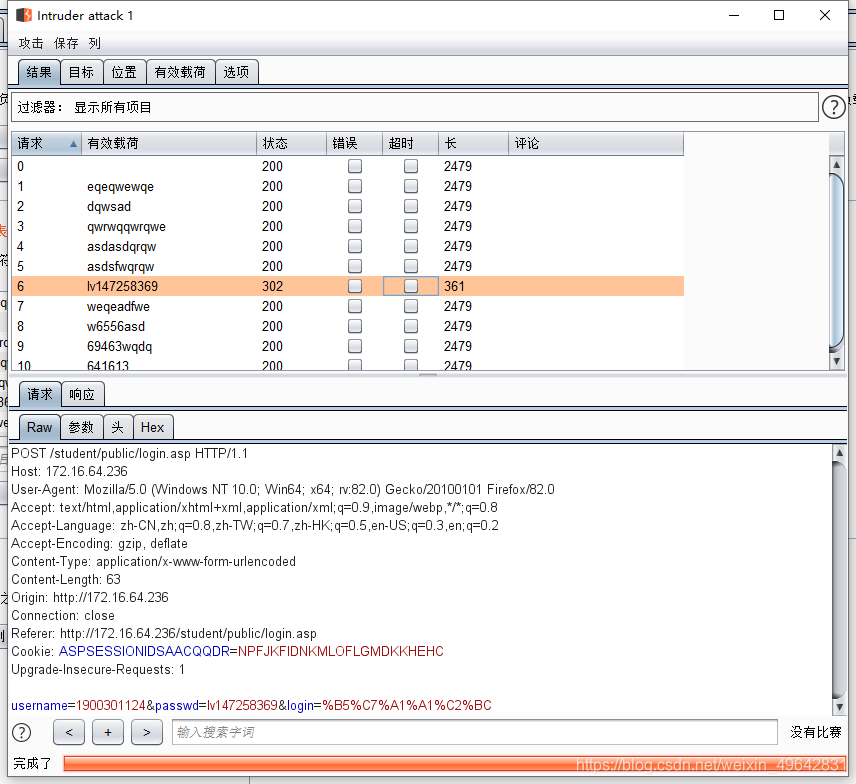

以*****为目标网站,构造字典(wordlist),其中包含你的正确密码,利用burpsuite进行字典攻击,实施字典攻击,你是如何判断某个密码为破解得到的正确密码,截图。

我是以我们教务系统作为对象的(因为他的安全性很差),如图

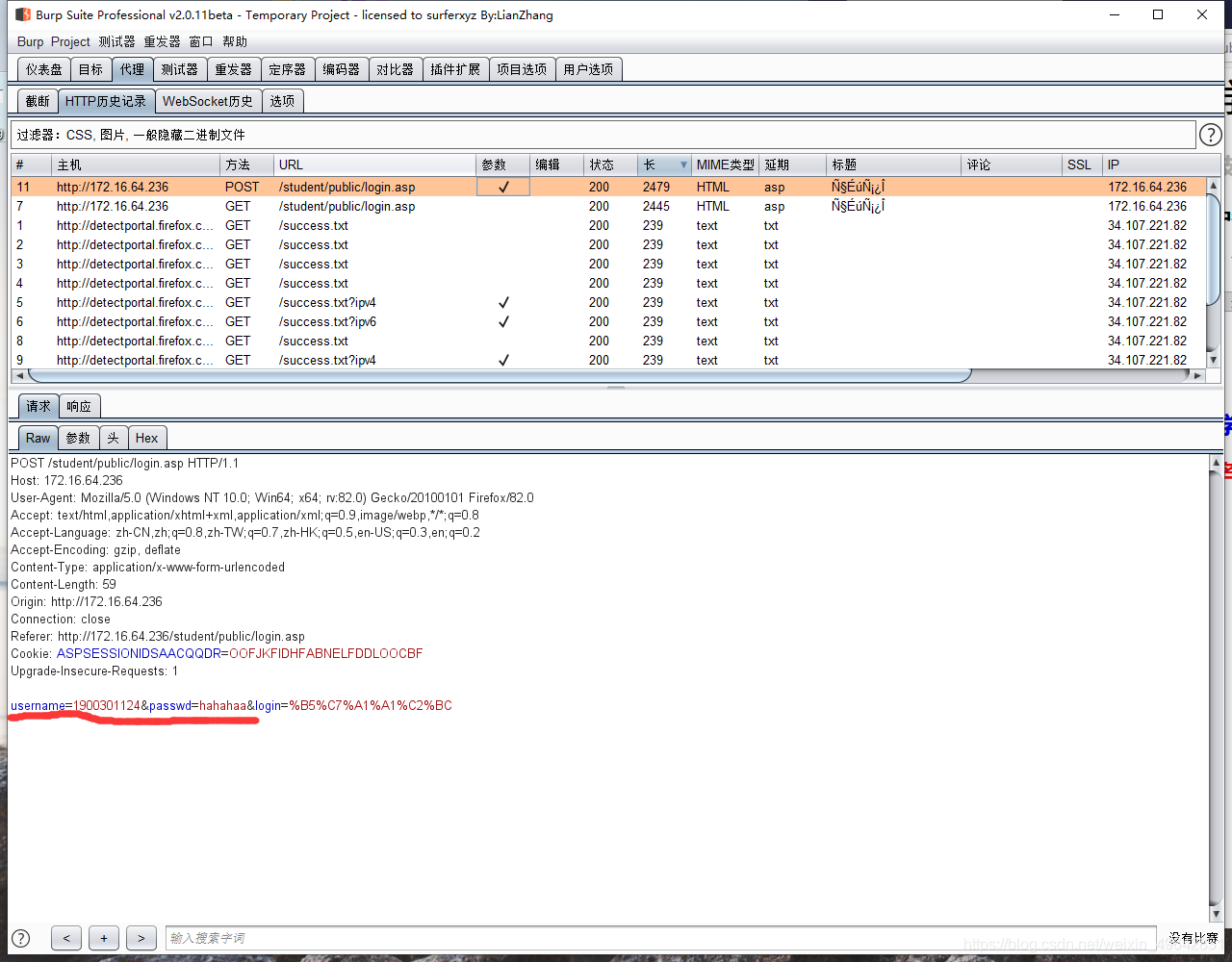

第一步,打开burpsuite利用已经设置过代理的浏览器登录教务系统,抓包

第二步,找到登录信息的报文,右键选择它将其加入测试器

第三步,加载自己编写的字典

第四步,分析结果,可看到只有一处测试返回长度明显不同,经测试,即为密码

4、MD5破解

SqlMap得到某数据库用户表信息,用户口令的MD5值为7282C5050CFE7DF5E09A33CA456B94AE。那么,口令的明文是什么?(提示:MD5值破解)

明文为:iampotato(在线MD5破解网站所得结果)

5、John the Ripper的作用是什么?

John the Ripper,是一个快速的密码破解工具,用于在已知密文的情况下尝试破解出明文的破解密码软件,支持目前大多数的加密算法。

思考问题:

一.谈谈如何防止ARP攻击。

1.静态绑定

因为ARP欺骗是通过ARP的动态实时的规则欺骗内网机器,所以我们把ARP全部设置为静态便可以解决对内网PC的欺骗,同时在网关也要进行IP和MAC的静态绑定,这样更稳。

2.使用防护软件

目前相关专业防护软件已经可以做到解决大部分欺骗、ARP攻击带来的问题,从而保证通讯安全(保障通讯数据不被网管软件/恶意软件监听和控制)、保证网络畅通。

二、安全的密码(口令)应遵循的原则。

首先我们在设置我们的密码前应当了解,若有他人企图我们的密码,会采用哪些手段:

1.字典破解

2.暴力破解

字典破解是指通过破解者对管理员的了解,猜测其可能使用某些信息作为密码,例如其姓名、生日、电话号码等,同时结合对密码长度的猜测,利用工具来生成密码破解字典。字典破解的效率取决于我们日常生活个人信息的泄漏情况,所以我们在设置密码时,应当减少或避免使用个人信息作为密码的组成部分;

暴力破解是指对密码可能使用的字符和长度进行设定后(例如限定为所有英文字母和所有数字,长度不超过8),对所有可能的密码组合逐个实验。针对这种无脑的破解方式,我们能做的应该是尝试各种字符的组合形式(例如标点+数字+大写字母+小写字母),这样会使得破解者的破解成本增大。

综上:1.在设置密码时,应当减少或避免使用个人信息作为密码的组成部分;

2.在设置密码时,尝试各种字符的组合形式(例如标点+数字+大写字母+小写字母)。

三、谈谈字典攻击中字典的重要性。

字典破解的原理就是利用人们平时常用的词、句破译,如果说暴力破解是一个一个的尝试那么字典破译就是利用人们习惯用人名、地名或者常见的词语设置成密码的习惯进行破译。字典破译速度比暴力破译更快但是有时候密码设置中包含了没有字典库中的词句就无法破解出来了,因此有好的字典是关键。(非法收集个人信息将受到法律制裁!)

实验小结。

很多东西都是一知半解,基本上都是跟着论坛里的前辈的操作的复制、粘贴来完成的,但我收获了学习本专业和解决问题的方法,首先还是得看自己自学能力,要学会自己去摸索,需懂得查阅资料、请教他人,网上的大佬对对待我这种菜鸟是十分友好的,挺幸运。这次实验内容,主要是了解以及初步掌握了APR的原理及如何去利用其原理漏洞来实现“欺骗”来达到网络嗅探获得想得到的信息,我也对防范ARP欺骗有了意识;同时我也理解了身份认证攻击的两种基础方式:对密码的字典破解和暴力破解。体会到了它们运作机理和优缺点。这在我对自己的个人信息保护方面更加注意,在设置密码时也会选择更优的密码设置。

420

420

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?