1.1 实验名称

恶意软件样本行为分析

1) 熟悉 Process Moniter 的使用

2) 熟悉抓包工具 Wireshark 的使用

3) VMware 的熟悉和使用

4) 灰鸽子木马的行为分析

第一阶段:熟悉 Process Moniter 的使用

利用 Process Moniter 监视 WinRAR 的解压缩过程。

利用 Process Moniter 分析 WinRAR 的临时文件存放在哪个文件夹中。

WinRAR 压缩包内文件直接打开后,有两种关闭方式:先关闭打开的文件,再关闭

打开的压缩包。另外一种方式是先关闭打开的压缩包,再关闭打开的文件。利用 Process Moniter 分析上述两种方式的异同点。

第二阶段:熟悉抓包工具 Wireshark 的使用

熟悉 Wireshark 软件的使用,着重掌握 Wireshark 的过滤器使用。

使用 Wireshark 抓取登录珞珈山水 BBS 的数据包,并通过分析数据包获得用户名和 密码。

第三阶段:VMware 的熟悉和使用

着重掌握 VMware 的网络设置方式,主要有 NAT 连接、桥接和 Host-Only 模式。 配置自己的木马分析环境。

第四阶段:灰鸽子木马的行为分析

熟悉灰鸽子木马的使用,利用灰鸽子木马控制虚拟机。

利用 Process Moniter 监控感染灰鸽子木马的被控端的文件行为和注册表行为。 利用 Wireshark 监控灰鸽子木马与控制端的网络通信。

提出灰鸽子木马的清除方案。

第五阶段:思考与实践

尝试对大白鲨木马或 PCShare 木马进行行为分析。

首先准备实验环境,一台 Win2003 作为木马受害机,一台 WinXP 作为黑客机。将两台 主机的网络适配器设置为桥接模式,则两者(还有真实机)之间可以互相 ping 通。

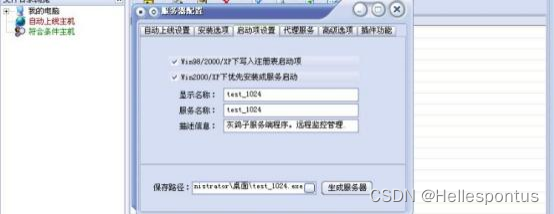

接下来打开灰鸽子程序,点击配置服务程序,可以人为地选择生成的漏洞发 送给目标主机。配置的第一步是将黑客机的 ip 地址作为目标机将要连接到的地 址。

可以在安装选项里进一步设置。一般来说,黑客会将启动项设置中的显示名 称和服务名称尽可能设置得像 Windows 中真实的服务,这里为了实验方便取名为 test_1024 并将生成程序保存到桌面。

接下来通过共享文件夹的方式将该木马发送到目标机,在目标机中双击运行。

在黑客机中就可以看到目标机 SHIMISI 上线,并且可以读取该主机中所有文 件。

此外,我们还可以在黑客机中对目标机进行屏幕截获,甚至还可以点击左上 角从而对鼠标和键盘进行操作。

在这一部分中我们将利用 Process Monitor 和 Wireshark 监控感染灰鸽子木马的被控端 的文件行为和注册表行为。

首先在 Process Monitor 中过滤包含“灰鸽子 ”的进程,发现有大量对注册表的操作。

右键选择 Jump to 可以使用注册表编辑器查看程序对哪些注册表进行了修改。 在其中可以找到与灰鸽子有关的注册表文件 GrayPigeon_Hacker.com.cn,它会 为灰鸽子程序的启动运行进行一些基础的配置。

接着打开 Wireshark 分析灰鸽子的网络流量。因为灰鸽子下,黑客机和受控 机之间的通信方式是 TCP,所以将 TCP 作为条件进行过滤。可以得到许多黑客机 (ip:10.201.97.73)和受控机(ip:10.201.97.58)之间的通信,尤其是在捕 获屏幕的时候。

接下来尝试清除灰鸽子木马。由于灰鸽子默认使用的是 EXPLORER.EXE 作为 自 己 的 隐藏进程 ,打开 Process Monitor 进行检测 ,可 以看到运行着大量的

EXPLORER.EXE 进程。

在任务管理器中结束进程。

进入系统 C 盘目录,搜索服务端程序,并删除该服务端程序。

木马配置方式与灰鸽子类似。

配置完成后在受控机中安装,打开黑客机机客户端,发现受控机上线成功。

使用 Process Monitor 监控木马进程,可以看到大白鲨同样也是系统盘复制了客户端程序。

使用 Wireshark 对大白鲨木马进行抓包,同样发现其采用的也是 TCP 协议。

清除大白鲨木马的方法与清除灰鸽子类似,由于已知大白鲨的注入程序是 USERINIT.EXE。打开进程管理器,找到一个名叫 user in it 的进程,将其结束即 可。

回到黑客机服务端发现已经找不到受控机了。

这里值得说的一点就是大白鲨默认使用的是 8090 端口,而之前我已经用 8090 端口配置过其他任务。这里记录解除端口的可行办法。

1、查看端口号的占用情况命令:netstat -n 或 netstat -ano;

2、如果想要查找特定的端口,可以输入并回车执行 netstat -aon |findstr “8090 ”,即为查找端口号为 80 的信息。

3、查看 pid 所对应的服务:tasklist|findstr 3304;

![]()

4、关闭该服务,解除端口占用:

本文详细描述了一次实验,通过ProcessMonitor和Wireshark分析灰鸽子木马的行为,包括文件操作、注册表修改和网络通信,同时介绍了清除方法。实验涉及技术包括监控工具、VMware配置和木马分析实践。

本文详细描述了一次实验,通过ProcessMonitor和Wireshark分析灰鸽子木马的行为,包括文件操作、注册表修改和网络通信,同时介绍了清除方法。实验涉及技术包括监控工具、VMware配置和木马分析实践。

100

100

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?