https://blog.csdn.net/fly_hps/article/details/85134168

url重定向绕过方式

俗话说的好,上有政策,下有对策,url重定向的绕过姿势也越来越多样化。普通url重定向方法测试不成功,换个姿势,说不定可以再次绕过。

这里总结下成功的绕过方式。

(1) 使用#或者@或者?或者\来绕过

这个是比较常见的绕过方式,利用程序或者浏览器对这些特殊符号的解析,可以让url重定向到我们指定的地址。不过,大部分的开发已经注意到了这点,已经做了防御。

(2) 使用#@一起来绕过

单独使用一个特殊符号绕不过的话,可以尝试使用多个特殊符号,例如:username@evil.com#@url。浏览器会认为#号前面的是host,从而跳转到该host,但程序解析的时候,会认为host是最后一个@符号后面的,从而绕过了host的验证,触发漏洞。

(3) 使用\.来绕过

使用\.尝试绕过。例如:evil.com\.url。\会让浏览器截断链接,.的意思是表示是该域名的子域名,从而绕过服务器的检查,重定向到我们想要去的evil.com。

(4) 使用白名单缺陷来绕过

有时,开发使用白名单验证url跳转,可是往往会限制不到位。比如网站限制test.com可以跳转,但是改成eviltest.com,白名单检查到包含test.com这个域名就通过了,这里忽略了检查完整域名。

url重定向绕过实例

实例一:

某网站的登录接口,修改state的url参数值。刚开始尝试用各种绕过都没有成功,后来想加一个#@会怎么样呢?将后面要跳转的state参数改为:

https%3A%2F%2F@www.baidu.com%23@www.test.com%2F

输入用户名和密码,成功跳转到百度首页。

实例二:

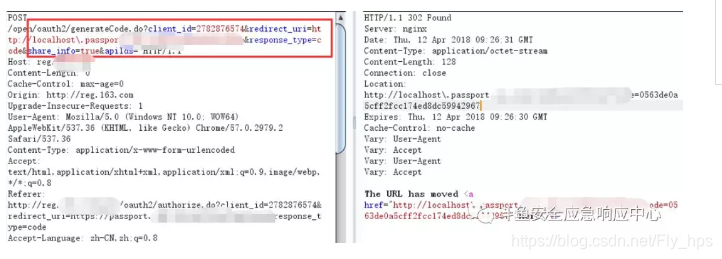

目前很多第三方登录采用oauth的方式来联合登录,oauth本身是没啥问题,但开发者未按照开发文档标准开发,导致被绕过。所以如果redirect_url没有做好严格限制,极有可能可能会被绕过。

以下为某平台的授权登录页面:

点击授权访问,将redirect_url改成攻击者的服务器,使用\.来绕过服务器对url的检查。这里使用第3种方法来尝试绕过。

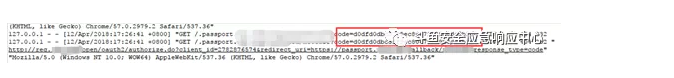

可以看到成功访问了攻击者的服务器,在服务器日志中获取到了用户的登录code。

我们就可以利用这个code劫持用户帐号,登录第三方网站。

这里关键是获取code,除了用上面的方法绕过url检测外,还可以使用:\@来尝试绕过。当然你也可以利用oauth的其它漏洞来获取code。

总结

url重定向漏洞大多数情况下都是开发限制不严造成的,让恶意用户有了可乘之机。所以开发在开发的过程中,要严格对用户的输入进行判断过滤,如果可以的话,可以在后台生成,限制用户输入,否则就会造成用户劫持、XSS、钓鱼等其它严重后果。当然还有很多意想不到的漏洞姿势,等待我们去探索。

往往是这些出其不意的漏洞,推进着安全技术不断发展变更,也让你们变得越来越强大。

欢迎大家留言其他绕过方式,共同成长进步,遇到更好的自己~

1132

1132

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?