信息收集,在网络安全中又称Information Gather。

从网络安全上看是指的针对目标获取包括但不限于目标资产、目标系统配置、目标网络结构、目标脆弱面的活动。当我们在渗透测试中获得目标信息越多,那我们可以渗透的切入点就越多,对目标的渗透成功率就越高。所以有师傅说过:渗透测试的本质就是信息收集。

在渗透测试中以行动方式去区分的话,信息收集主要分为两种:一种是被动收集,即通过搜集目标在网络上已公开的信息;另一种是主动收集,通过与目标网站进行交互获取到的信息,但是这种方式会在目标网络日志中产生大量的交互痕迹。这两种方式并没有说哪个好哪个不好,我们应将其看成互补的,哪怕是主动收集我们也可以通过一些特殊的方式去将被暴露的可能性降到最低。

先说被动收集。

通常在拿到目标域名之后,可以先查找目标的子域名,确定目标有哪些网址可以渗透,因为很多时候目标主域名的防御等级是最高的,谁也不想主域名就直接被爆掉(P.S.小网站不一定,经费不够)。这里推荐使用Google hacking语句。

site:xxx.com|目标公司名 与目标网址或目标公司名关联的网址

inurl:xxx URL中包含某段字符

intitle:xxx 标题中包含某段字符

intext:xxx 内容中包含某段字符

这4个语句可以组合出很多意想不到的效果,当然Google语句还有很多不同的查询方式,可以通过在网上搜索找到更多的功能。如果没办法上Google的话,也可以使用Bing hacking或者Baidu hacking语句,只是这两个相对来说没那么全面。

除了Google hacking语句还可以使用网络空间测绘搜索引擎收集目标资产,如Fofa、Zoomeye、Shodan等网络空间搜索引擎,每个搜索引擎里都有对应的语法,这里就不赘述了。通过这类搜索引擎我们也可以采集到关于目标服务器的信息、如配置、开放端口、指纹等信息。

另一种信息收集的方式就是主动收集了

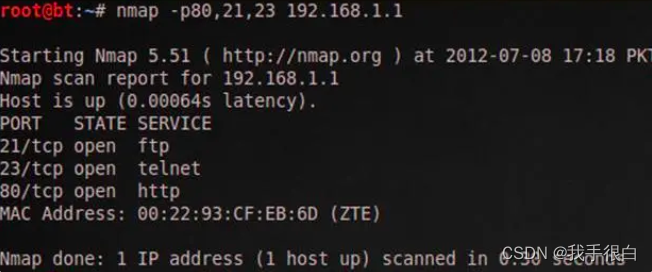

在主动收集的过程中,我们通常会采用工具进行收集。比如Nmap、Masscan、Zenmap、Dirsearch等工具。这些工具通常会与目标发生信息交互,留下大量的痕迹,所以使用这些工具之前,最好是通过代理去进行探测。

在使用这些工具的时候,要明白我们的目的是为了采集一些可能在被动收集过程无法采集到的信息,比如确定目标系统配置、服务器开放了什么端口、可能配置了什么服务、目标服务器的路径以及数据库中间件等信息。

通过采集到的这些信息确定目标所暴露出来的脆弱面,有针对性地制定计划进行渗透。比如我们在了解到目标配置的中间件版本,就可以通过了解对应版本所存在的漏洞进行渗透;又或者通过企查查、天眼查采集目标公司的信息,可以进行社工攻击;再或者根据枚举目标服务器开放的端口,根据端口情况进行渗透。只有当我们了解目标的暴露面、知晓对方的服务器情况,才能更清晰、更有效地完成渗透测试。

5900

5900

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?