目录

资产保护

资产的类型

物理资源

:

物理资源是具有物理形态的资产

。

包括工作站、服务器、终端、网络设备、外围设备等凡是具有物理形态的计算资源都是物理资源。

知识资源

:只以电子的形式存在。知识资源可以是任何信息的形式,并在组织

的事务处理中起一定的作用

。它包括软件、财务信息、数据 库记录以及计划图表等。

时间资源:时间也是一个重要的资源,甚至是一个组织最有价值的资源。

信誉资源

资产损失类型

即时的损失、长期的恢复所需花费

资产保护考虑因素

用户的方便程度、管理的复杂性、对现有系统的影响、对不同平台的支持

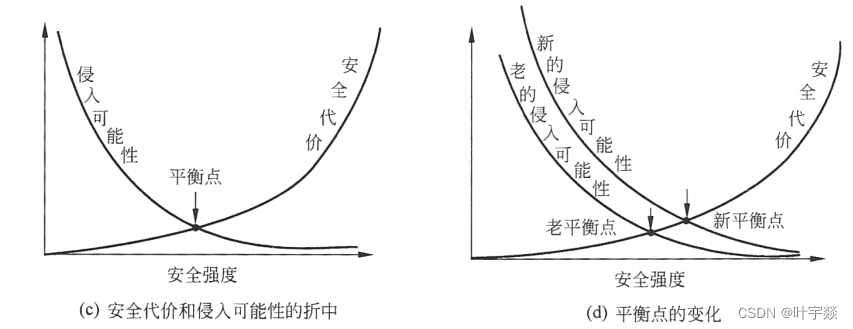

安全强度、安全代价和侵入可能性的关系

注:图片来源网络,侵权则删

信息安全技术发展

单机系统的信息保密阶段-》网络信息安全阶段 -》信息保障阶段

单机系统的信息保密阶段

DES(数据加密标准)

、

RSA(公开密钥体制

)、

ECC(椭圆曲线离散对数密码体制)等

访问监视器模型、多级安全模型等;

TCSEC(可信计算机系统评价准则

)、

ITSEC(信息技术安全评价准则)

等

信息保障阶段

概念:通过确保信息和信息系统的可用性、完整性、可 控性、保密性和不可否认性来保护信息系统的信息作战行动,包括综合利用保护、探测和反应能力以恢复系统 的功能。

信息保障技术框架IATF

PDRR模型

内涵:保护(Protection)、 检测(Detection)、响应(Reaction)和恢复(Restore)的有机结合。

保护:采用一切手段(主要指静态防护手段)保护信息系统的五大特性。

检测:检测本地网络的安全漏洞和存在的非法信息流,从而有效阻止网络攻击

恢复:及时恢复系统,使其尽快正常对外提供服 务,是降低网络攻击造成损失的有效途径

响应:对危及网络安全的事件和行为做出反应,阻止对信息系统的进一步破坏并使损失降到最低

信息保障阶段不仅包含安全防护的概念,更重要的是增加了主动和积极的防御观念。

网络攻击类型

阻断攻击、截取攻击、篡改攻击、伪造攻击

从安全属性来看,攻击类型可分为4类: 阻断攻击、截取攻击、篡改攻击、伪造攻击。

阻断攻击

使系统的资产被破坏,无法提供用户使用,这是一种针对

可用性

的攻击。

截取攻击

可使非授权者得到资产的访问,这是一种针对

机密性

的攻击。

篡改攻击

是非授权者不仅访问资产,而且能修改信息,这是一种针对

完整性

的攻击。

伪造攻击

是非授权者在系统中插入伪造的信息,这是一种针对

真实性

的攻击。

被动攻击和主动攻击

从攻击方式来看,攻击类型可分为被动攻击和主动攻击。

被动攻击

目的是获取正在传输的信息。

被动攻击包括传输报文内容的泄露

和通信流量分析

。

对被动攻击强调的是阻止而不是检测

。

主动攻击

:包含对数据流的某些修改,或者生成一个假的数据流。包扩伪装、回答、修改报文、拒绝服务。

伪装

是一个实体假装成另一个实体。伪装攻击往往连同另

-

类主动攻击一起进行。

回答攻击

包含数据单元的被动捕获,随之再重传这些数据,从而产生一个非授权的 效果。

修改报文攻击

意味着合法报文的某些部分已被修改,或者报文的延迟和重新排序,从 而产生非授权的效果。

拒绝服务攻击

是阻止或禁止通信设施的正常使用和管理。这种攻击可能针对专门的 目标(

如安全审计服务

)

,抑制所有报文直接送到目的站

;

也可能破坏整个网络,使网络不可用或网络超负荷,从而降低网络性能。

对主动攻击采取检测的方法,并从破坏中恢复。

访问攻击、篡改攻击、拒绝服务攻击、否认攻击

访问攻击

攻击者企图获得非授权信息,这种攻击可能发生在信息驻留在计算 机系统中或在网络上传输的情况下。是针对信息机密性、可审性的攻击。

常见的访问攻击有

3

种

:

(1)

窥探

(snooping)

:是查信息文件,发现某些攻击者感兴趣的信息。攻击者试图打开计算机系统的文件,直到找到所需信息;

(2)

窃听

(eavesdropping)

:是偷听他人的对话,为了得到非授权的信息访问,攻击者必须将自己放在一个信息通过的地方,一般采用电子的窃听方式;

(3)

截获

(interception)

:一种主动攻击方式。攻击者截获信息是通过将自己插入信息通过的通路,且在信息到达目的地前能事先捕获这些信息。

篡改攻击

篡改攻击是攻击者企图修改信息,而他们本来是无权修改的。这种攻击可能发生在信息驻留在计算机系统中或在网络上传输的情况下,是针对信息

完整性、可审性

的攻击。

常见的篡改攻击有

3

种

:

(1)

改变

:改变已有的信息。这种改变攻击的目标通常是敏感信息或公共信息。

(2)

插入

:插入信息可以改变历史的信息。

(3)

删除

:删除攻击是将已有的信息去除,可能是将历史记录的信息删除。

拒绝服务攻击

拒绝服务攻击

(Denial-of-Service

,

DoS

)

是拒绝合法用户使用系统、信息、能力等各种资源。针对

可用性

。

可分成以下4

种

:

(1)

拒绝访问信息

:使信息不可用,信息被破坏或者将信息改变成不可使用状态,也可能信息仍存在,但已经被移到不可访问的位置。

(2)

拒绝访问应用

:目标是操纵或显示信息的应用。通常对正在运行应用程序的计算机系统进行攻击,使应用程序不可用而不能完成任务。

(3)

拒绝访问系统

:通常是使系统宕机,使运行在该计算机系统上的所有应用无法运行,使存储在该计算机系统上的所有信息不可用。

(4)

拒绝访问通信

:是针对通信的一种攻击,已有很多年历史。这类攻击可能用切断通信电缆、干扰无线电通信以及用过量的通信负载来淹没网络。

否认攻击

否认攻击是针对信息的

可审性、完整性

进行的。否认攻击企图给出假的信息或者否认已经发生的现实事件或事务处理。

否认攻击包括两类

:

(1)

假冒

:假冒是攻击者企图装扮或假冒别人和别的系统。这种攻击可能发生在个人通信、事务处理或系统对系统的通信中。

(2)

否认

:否认一个事件是简单地抵赖曾经登录和处理的事件。

网络攻击分类原则

可接受性、确定性(也称无二义性)、完备性(也称无遗漏性)、互斥性、可重现性、可用性、适应性、原子性

其他分类标准

按照经验术语分类

基于单一属性的分类方法

基于多属性的分类方法

基于应用的分类方法

5243

5243

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?