发展历程

入侵检测最早的概念起源于1980 年 由James P.Anderson提出的《计算机安全威胁监控与监视》。

入侵检测模型的【原理】是监视网络当中的数据集, 按照特定的规则或策略对数据进行分析判定, 以此捡测出带有攻击性的行为或者数据,从而达到保证网络资源安全的目的。

与防火墙的区别与联系?

【区别】防火墙 → 被动网络安全技术。

入侵监测系统 → 主动的网络安全技术。通过对网络传输进行即时监视,当发现网络异常时 发出警报或采取主动反应措施。

【联系】入侵监测系统被视为是防护墙的合理补充。防火墙限制网络之间的访问和防止入侵, 但不关注网络内部的入侵和攻击。入侵监测系统部署在内网的各个系统、设备中, 作为第二道闸门对进入内网的流量进行监听和分析。

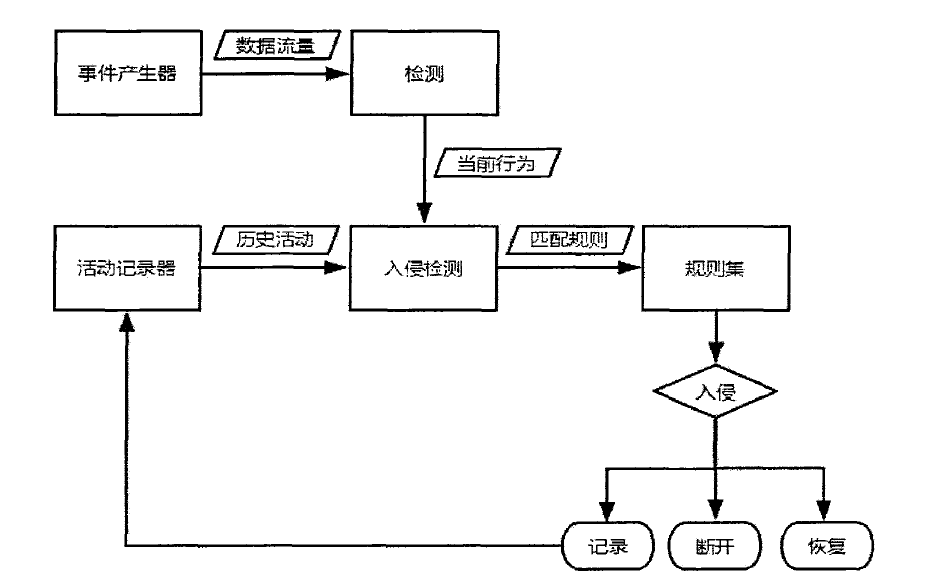

入侵检测原理

入侵检测的主要组成有事件产生器、活动记录器以及规则集,

其中事件产生器是主要是为系统提供检测的数据集, 规则集提供异常攻击匹配的一些特征模板,活动记录器是负责保存当系统中有数据集通过时的即时状态。入侵检测行为再根据用户的历史活动和当前的一些行为, 与规则集中的规则进行匹配,发现攻击事件并记录到数据库中。

入侵检测框架图

入侵检测系统分类

按功能分类

扫描器

网络入侵检测系统

系统入侵检测系统

按组成结构分类

分层式

集中式

分布式

按技术基础分类

基于标签的入侵检测系统 signature-based

基于异常的入侵检测系统 anomaly-based

按数据源分类

基于主机的IDS【HIDS】Host-based Intrusion Detection Systems

基于主机的入侵检测 是入侵检测的最初期形式,这种入侵检测系统通常 运行在被检测的主机或者服务器上,实时检测系统的运行,通常 从主机的审计记录和日志文件中获得所需的主要数据源,并辅之以主机上的其他信息,在此基础上完成检测攻击行为的任务。特别的,从主机入侵检测技术中还可以单独分离出基于应用的入侵检测模型,这是特别针对于某个特定任务的应用程序而设计的入侵检测技术,采用的输入数据源是应用程序的日志信息。

基于网络的IDS【NIDS】Network-Based Intrusion Detection System

原理:通过监听网络中的数据包即抓包技术 来获取必要的数据来源,并通过协议分析、特征匹配、统计分析等手段当前发生的攻击行为。

优点:一个安装在网络合适位置NIDS系统可以监视一个 很大范围的网络,他的运行丝毫不影响主机或者服务器的运行效率,因为基于网络的入侵检测系统通常采取 独立主机和被动监听的工作模式,他对网络的性能影响也很小。NIDS能够实时监控网络中的数据流量,并发现潜在的攻击行为和作为迅速的响应,而使攻击者难以发现自己已被监视,另外,他的 分析对象是网络协议,一般没有移植性的问题。

不足:基于网络的入侵检测系统的主要问题是监视数据 量过于庞大并且他不结合操作系统特征来对网络行为进行准确的判断,在网络通讯的 高峰时刻,难以检查所有数据包;如果网络 数据被加密,NIDS就不能扫描协议或内容NIDS不能判断一个攻击是否已经成功,对于渐进式、合作式的攻击难以防范。

下面针对攻击目标,展开说说[2]。

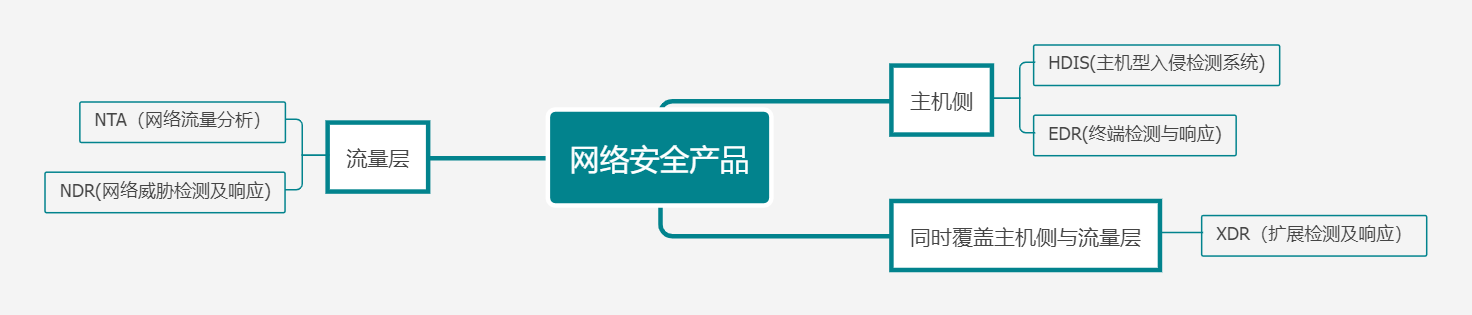

流量层和主机侧 是网络攻击的核心场景和目标。

流量层:网络交互产生的流量与数据 主机侧:硬件、服务器、系统、中间件等

常见的网络安全产品:

主机侧 | HIDS |

|

|

EDR |

|

| |

流量层 | NTA |

|

|

NDR |

|

| |

同时覆盖 | XDR |

|

|

流量异常

分类

网络流量异常是指对网络正常使用造成不良影响的网络 流量模式。 根据所观察的网络流行为,使用相似的统计特征将网络流量异常分为4组 ,每组异常都展示区别于其它组异常的共性特征[1]。

异常类型 | 引发异常原因 | 网络行为特征(现象) |

异常网络操作 |

| 瞬时位速率的急剧改 变,之后一定时间间隔内位速率稳定在一定的水平。 |

闪存拥挤 | 由软件发布或受公众关注的某公开网站 所引起 。 | 某特定类型(如 FTP 流或到一已知目的地地址的流)的流量快速增长且随时间逐 渐减小 。 【补充:文件传输协议(File Transfer Protocol,FTP),在应用层】 |

网络滥用 | DoS/DDoS攻击和端口查看 。 | 不同于 网络操作异常和闪存拥挤异常,这类异常通过位流量、字节流 量和包流量的测量数据往往不能有效地检测。 但是能够通过 网络流数据中按流计数的异常特征进行检测。例如 ,某一源/ 目的地址对的连接数超阈值往往指示端口查看异常 。 |

蠕虫传播 | 此类网络异常往往伴随着流量的蠕虫病毒在网络间复制 和传播。 | 这类异常通过局部链路上的流量测量数据很难检 测 。往往需要采集全网的流量测量数据,通过对全网的流特 征进行分析或采用全网的流量统计分析方法检测或确定蠕虫 传播异常 。 |

检测范围

按数据源范围划分:

(1)链路异常检测

基于某一网络链路上 采集的流量数据进行的。大多数异常检测的研究是链路异常 检测。

可以使用 不同的检测技术 :以在线或离线方式检测不同类型的网络异 常 。

(2)全网异常检测

全网异常检测通常基于全网范围的流量数据 (从多个路 由器节点或网络链路上采集的流量数据 )对网络异 常进行分 析和研究 。例如,使用子空间统计分 析方法 基于不同的流量类型检测 及分类全网范围的异常。

分析深度

异常检测 |

|

异常确定 |

|

异常诊断 |

|

检测方式

在线检测 |

|

离线检测 |

|

Snort

基本概念

基于规则的语言来描述通信将协议、特征和异常行为的检测相结合, 即通过将数据包与Snort规则特征库进行模式匹配来检测异常行为, 成为了防御技术的标准。

Snort 是另一个开源入侵检测系统。它允许您使用一组可自定义的业务规则来监控网络流量、识别入侵和限制流量准入。这种针对 IP 网络的入侵检测和预防解决方案在流量分析和数据包记录方面表现出色。它可以检测各种攻击,包括但不限于隐形端口扫描、SMB 探测、缓冲区溢出、CGI 攻击、NetBIOS 搜索、NMAP 和其他端口扫描程序以及 DDoS 客户端等,并通知用户。为了检测弱点,它创建了一个新的签名。从IP 地址,它以人类可读的形式收集数据包。

平台: Unix、Linux、Windows

IDS 类型:NIDS

相关工具安装教程

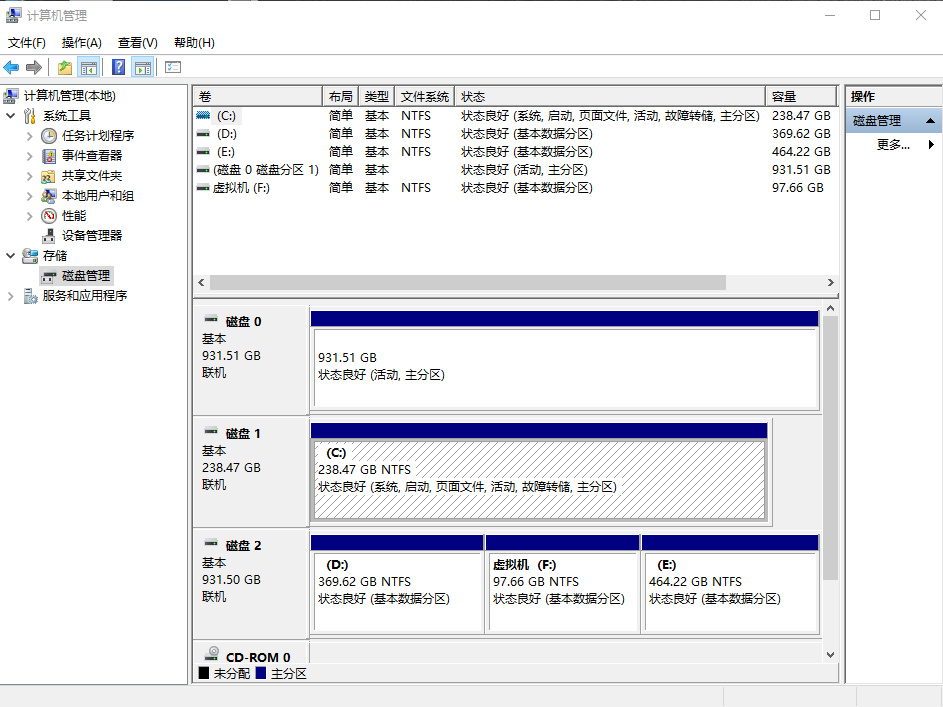

分区

【初衷】:为了方便管理,我开辟了一个新的磁盘分区专门来放虚拟机和安装在虚拟机上的系统。比如我电脑中VMware的安装位置就是F:\VMware\ 。注:虚拟机最好安装在固态硬盘上。

因此可能涉及到分区,【步骤】:

打开“此电脑”-->“管理”-->“存储”-->“磁盘管理”

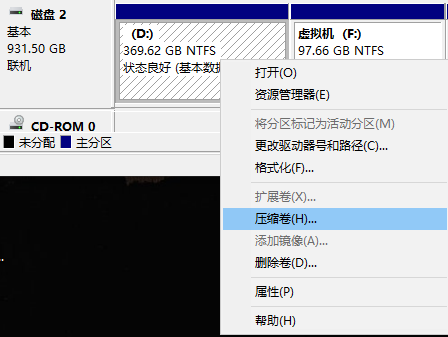

选中要被分的分区-->右键-->点击“压缩卷”

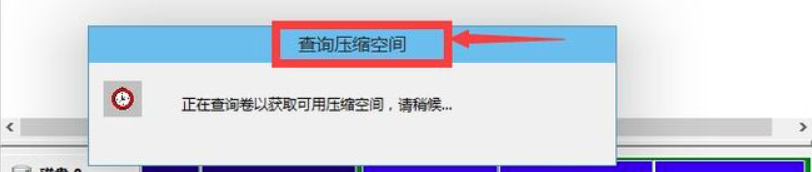

系统会自动查询压缩空间,这个时间要看电脑的配置。

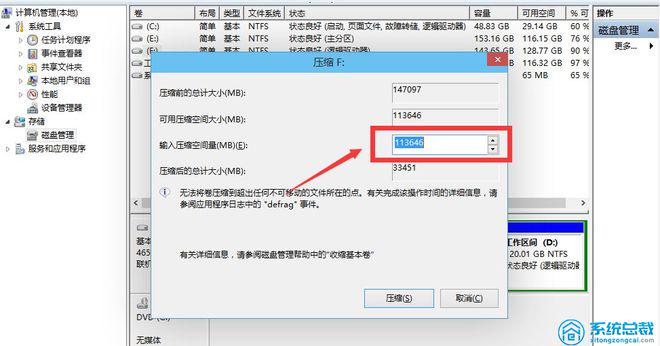

选择要压缩的空间大小,然后单击压缩。

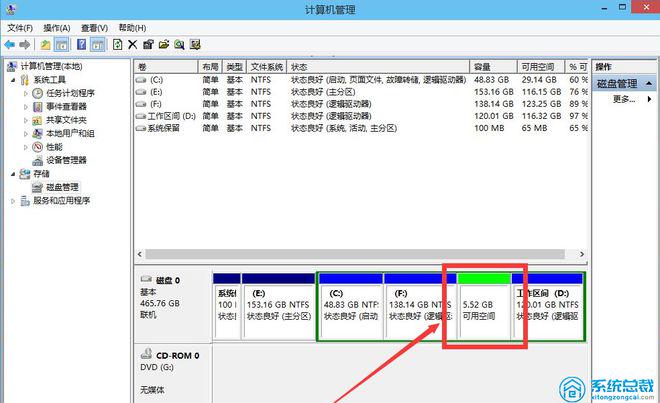

等一下,空间就压缩了。将出现如图所示的可用空间。这是我们刚刚压缩的空间。

选择空白分区,右键单击并选择新建简单卷。

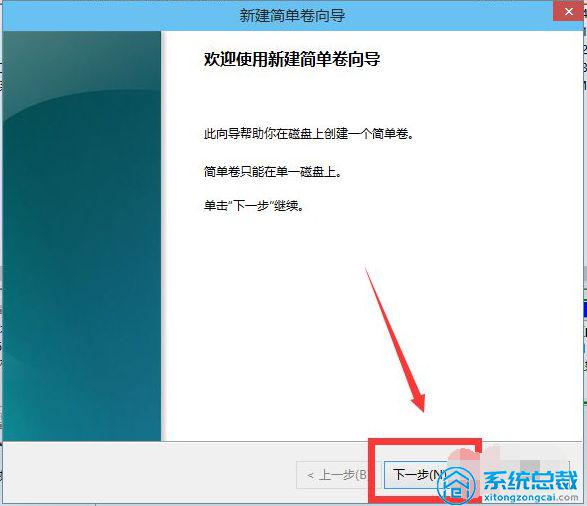

进入新建简单卷向导,直接点击这里的“下一步”,如图。

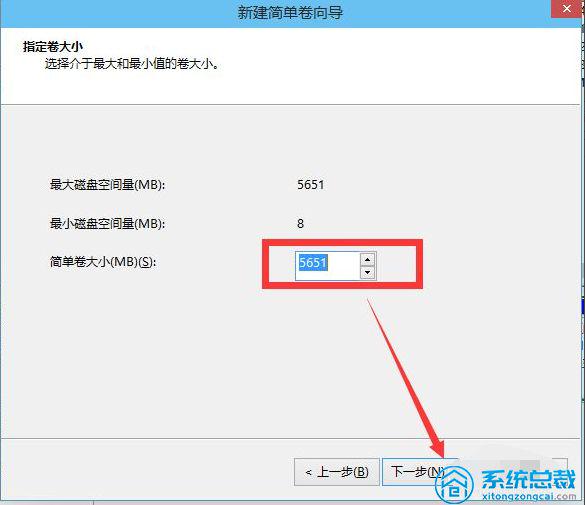

指定卷的大小,您可以输入想要的大小。然后点击“下一步”。

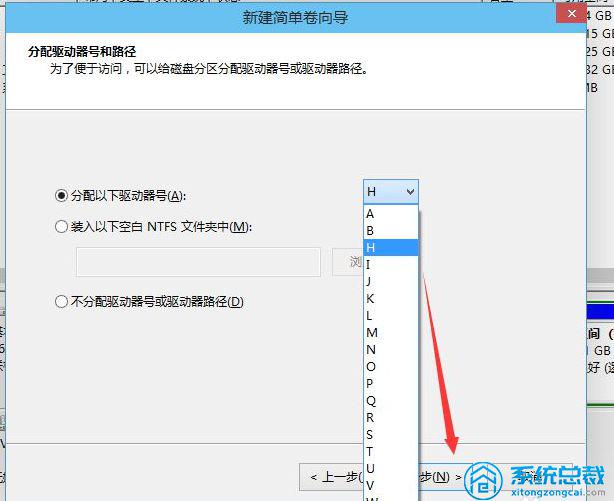

9.对于新创建的简单卷,请选择驱动器号。

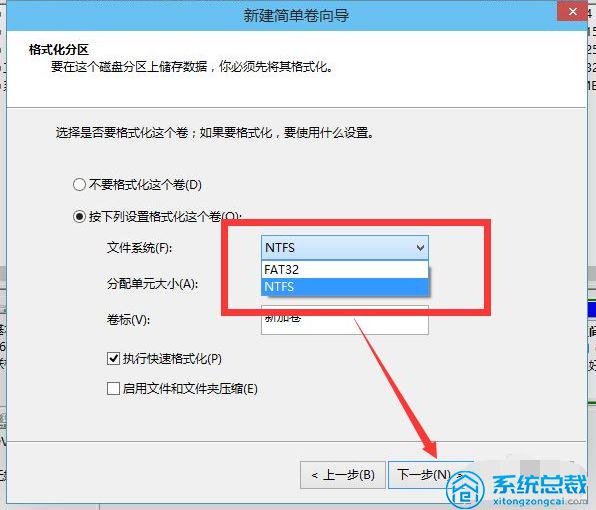

10.然后为新创建的简单卷选择磁盘格式,这里一般选择“NTFS”。

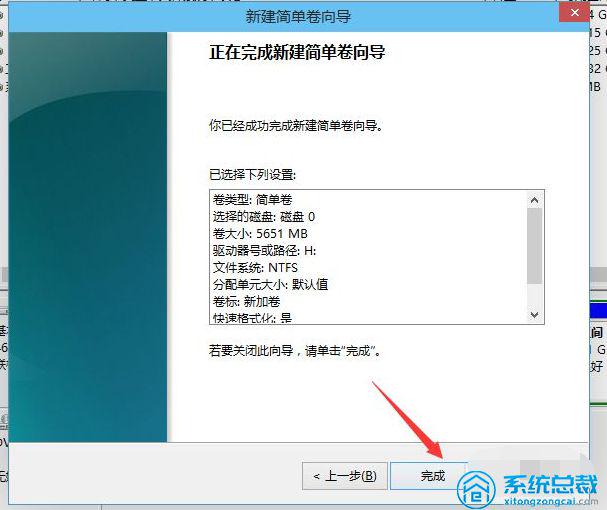

11.最后,单击完成。稍等一会儿。

安装 虚拟机VMware

下载过程

选择“产品”—>点击“查看所有产品”

搜索“Workstation”—>选择“Workstation Pro”

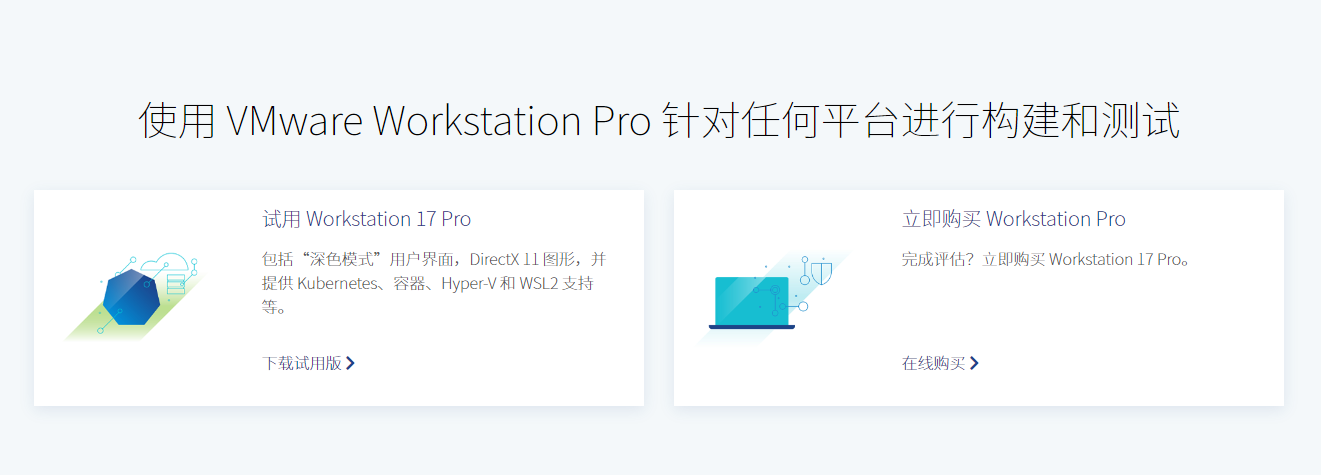

点击“下载适用版”

选择“现在下载”

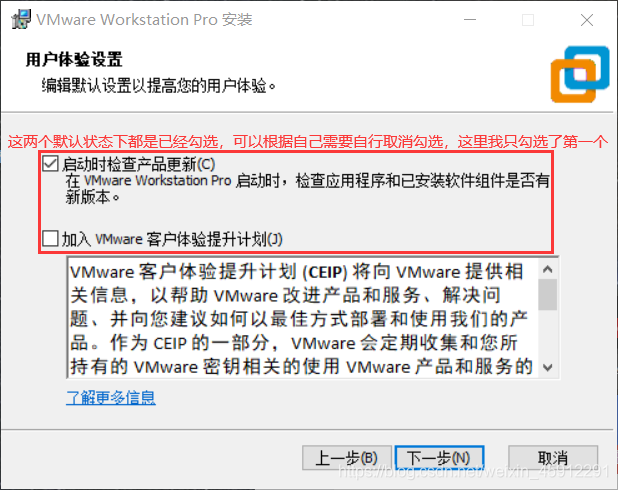

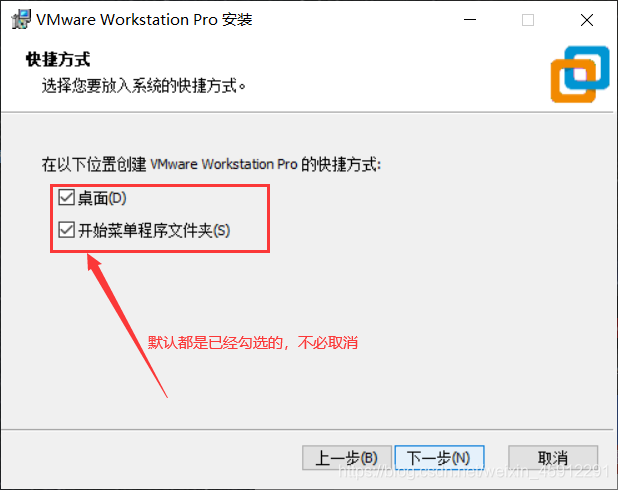

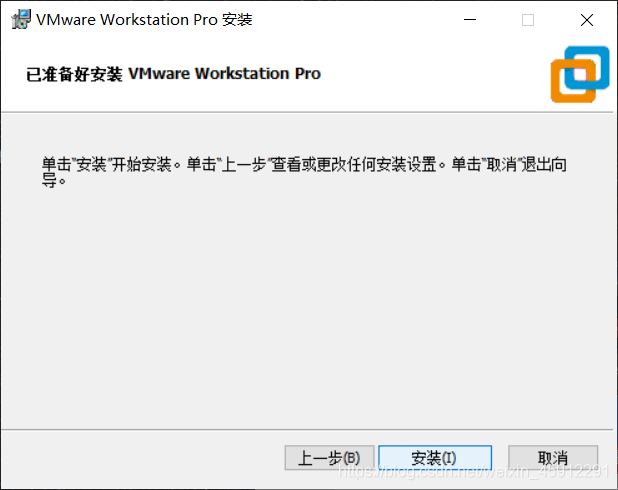

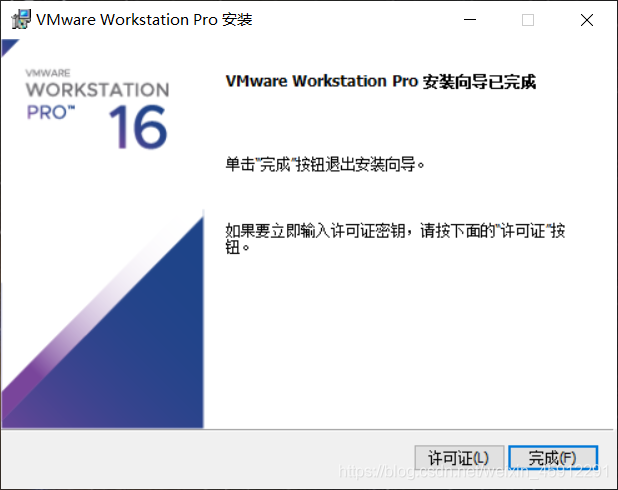

安装过程

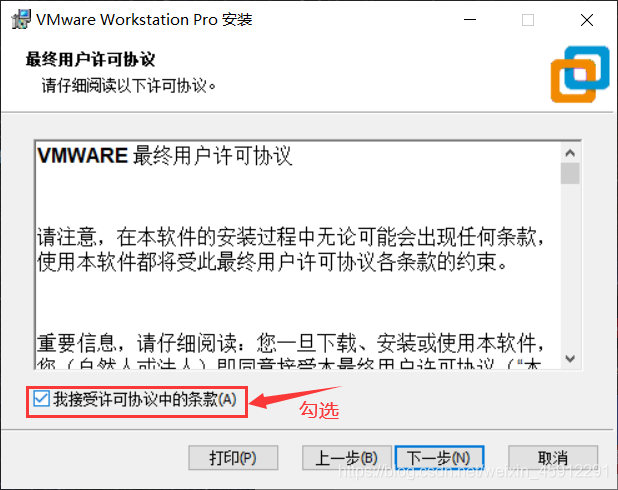

点击下载好的.exe文件,开始安装。[3]

为方便管理,可以开辟一个新的磁盘分区专门来放虚拟机和安装在虚拟机上的系统。比如我电脑中VMware的安装位置就是F:\VMware\ 。注:虚拟机最好安装在固态硬盘上。)

安装完成后的第一次启动会需要许可证密钥。(百度-公众号-密钥)

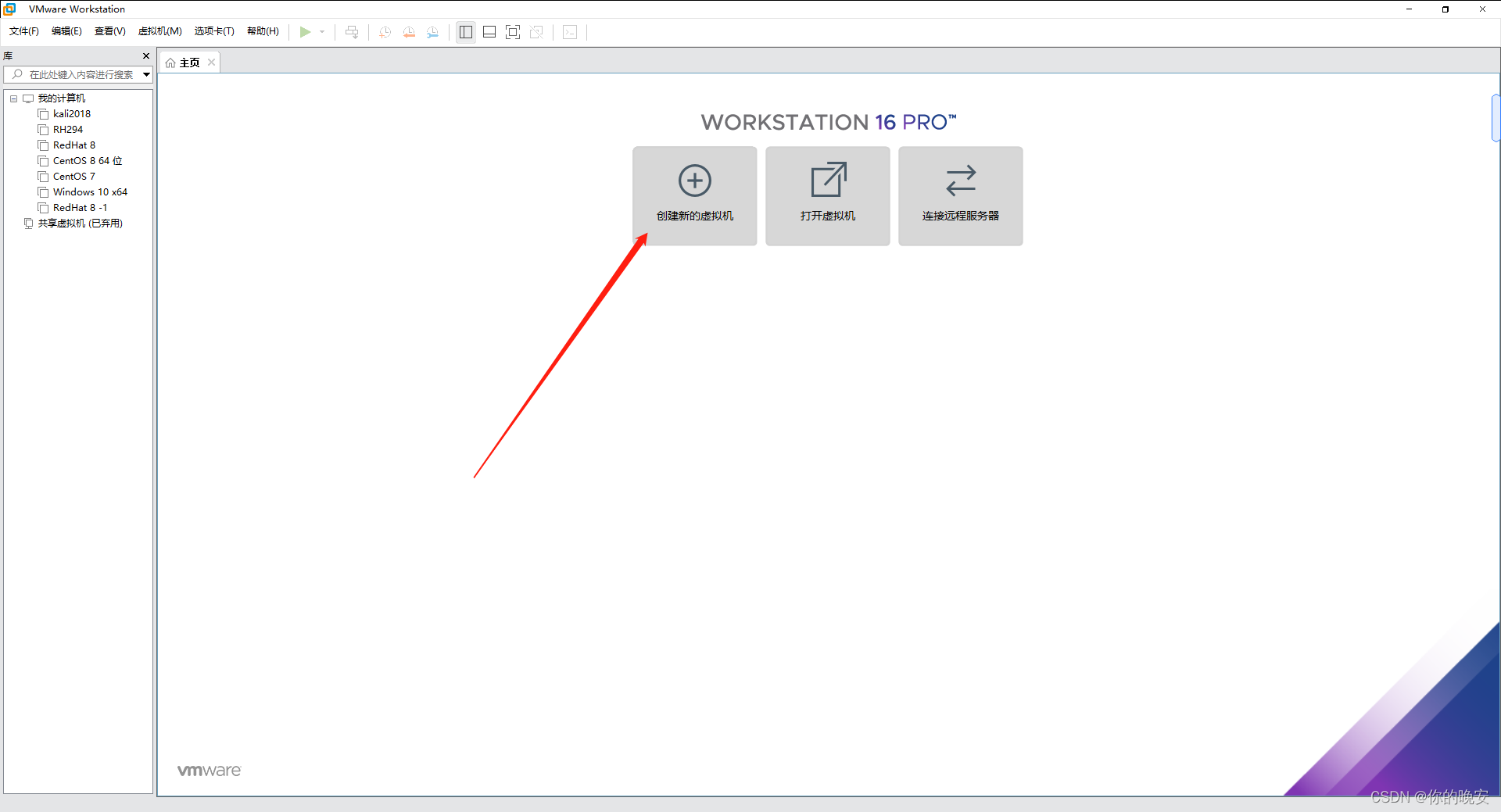

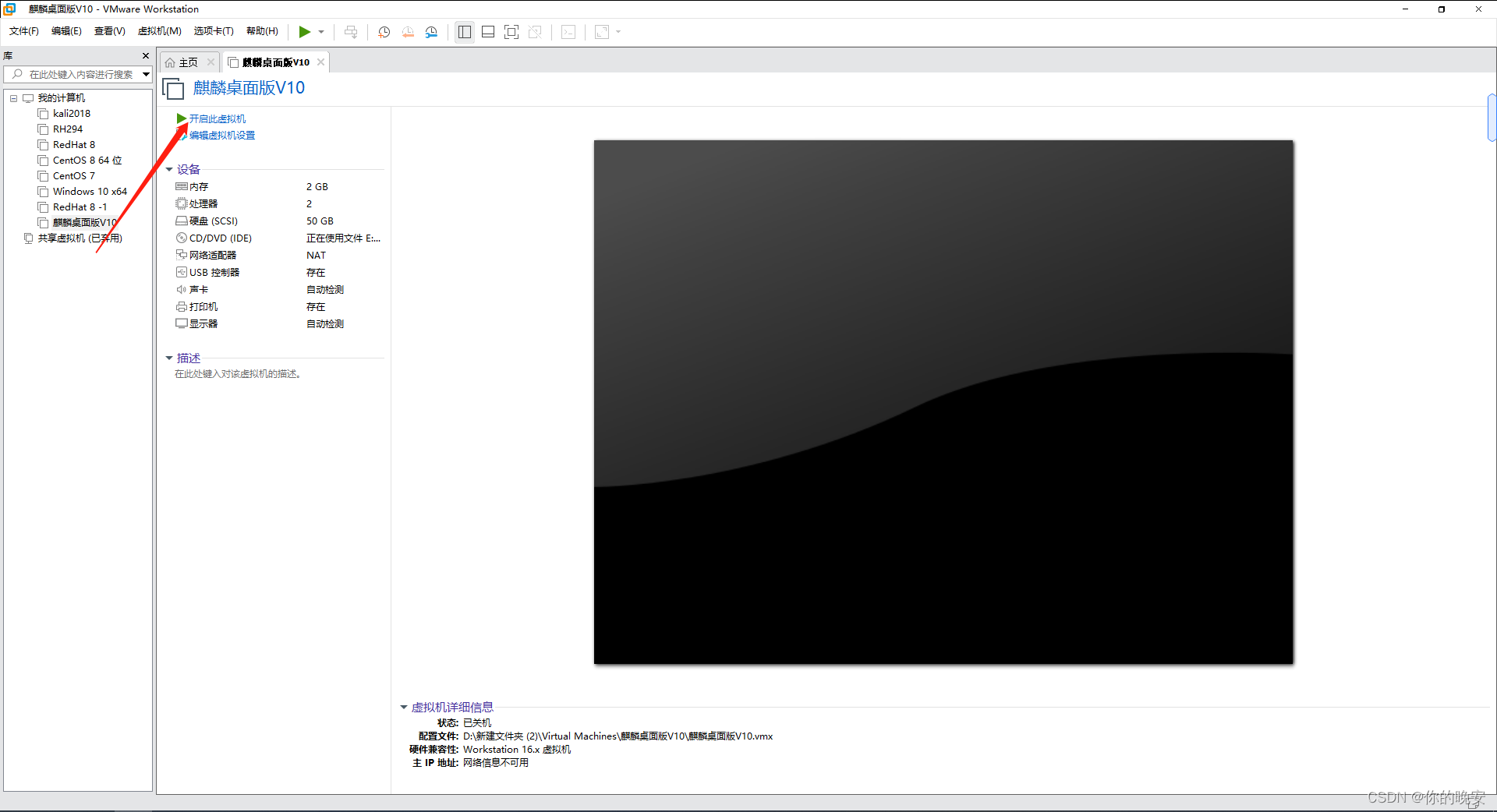

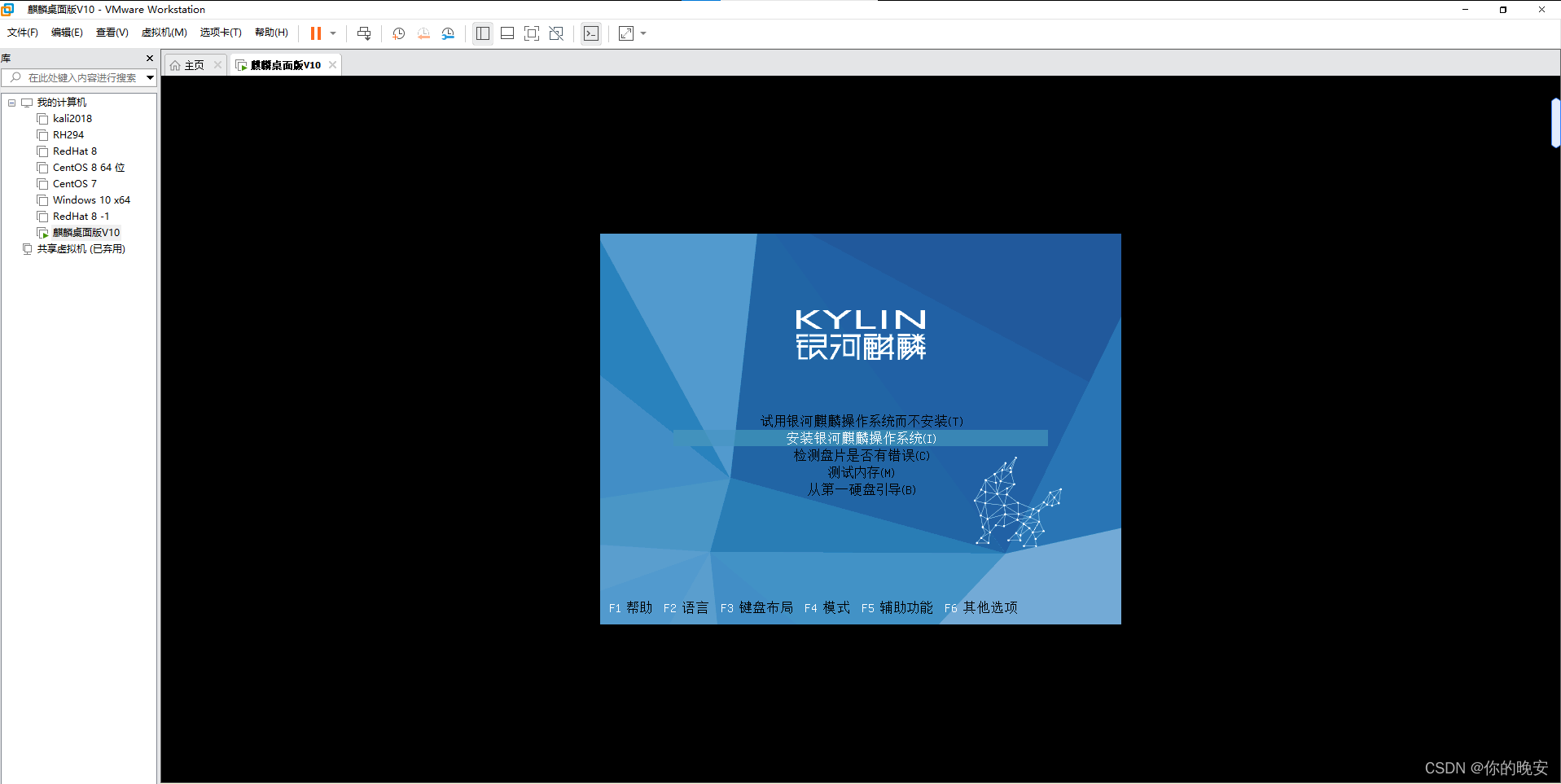

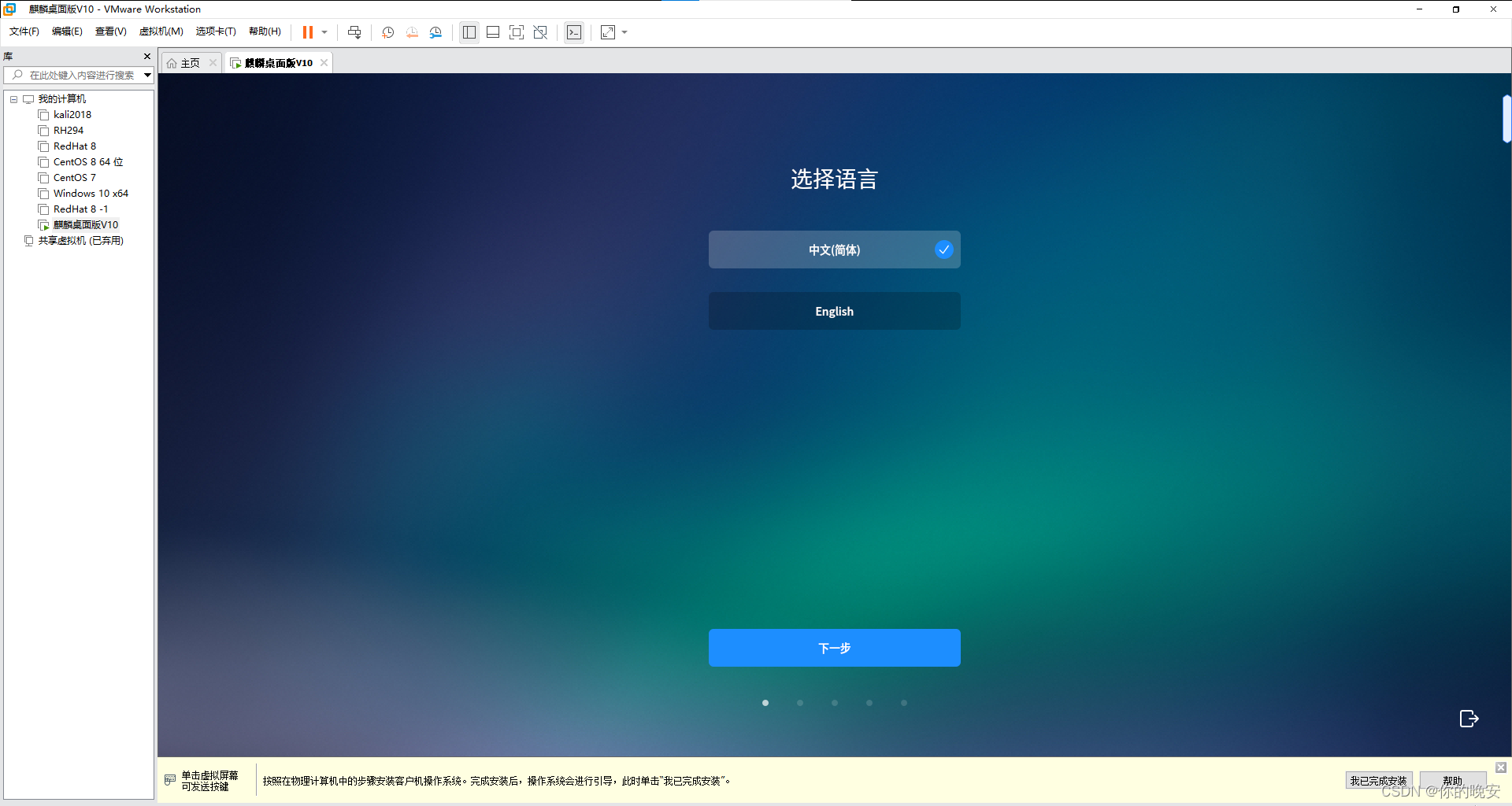

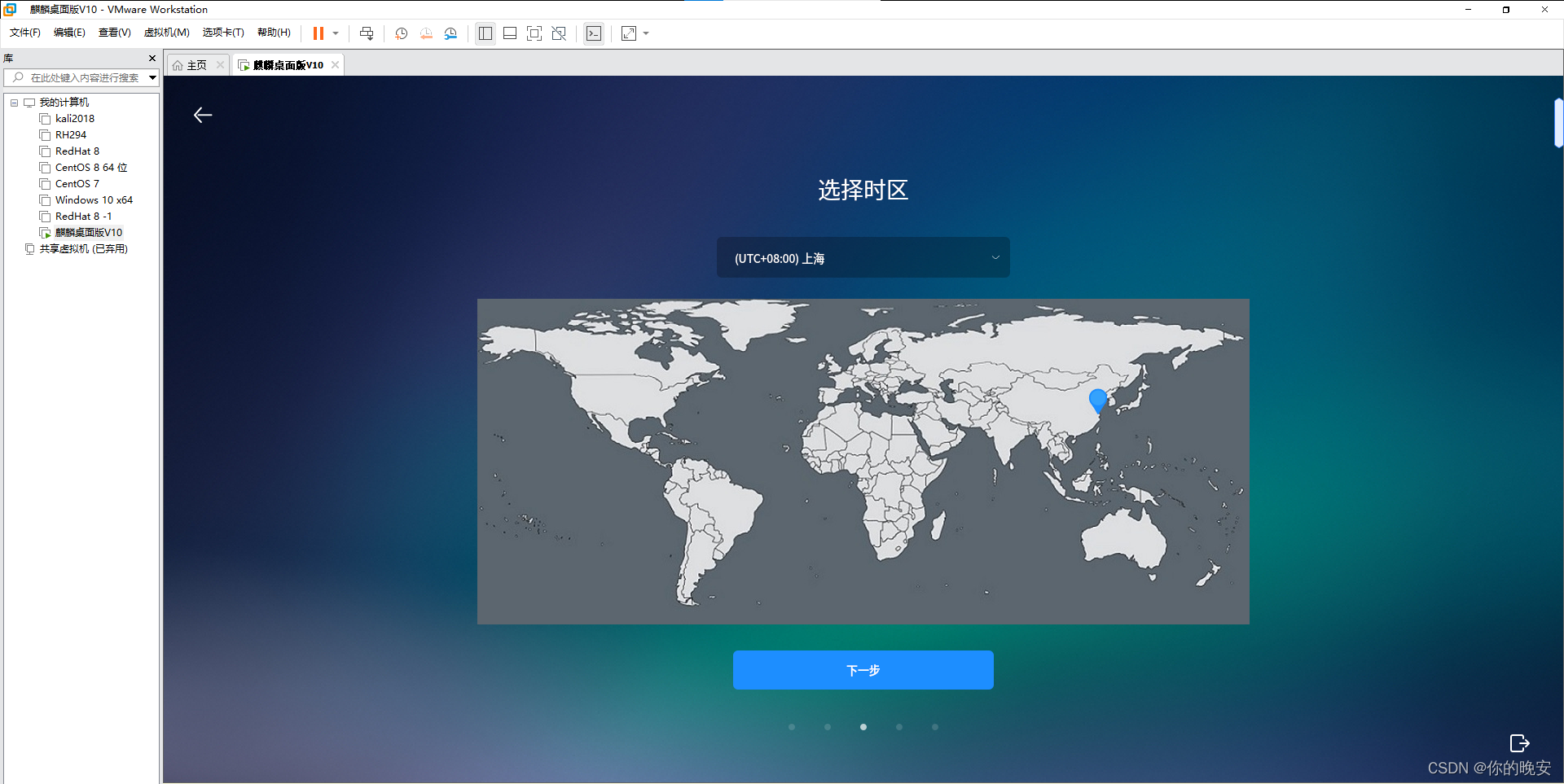

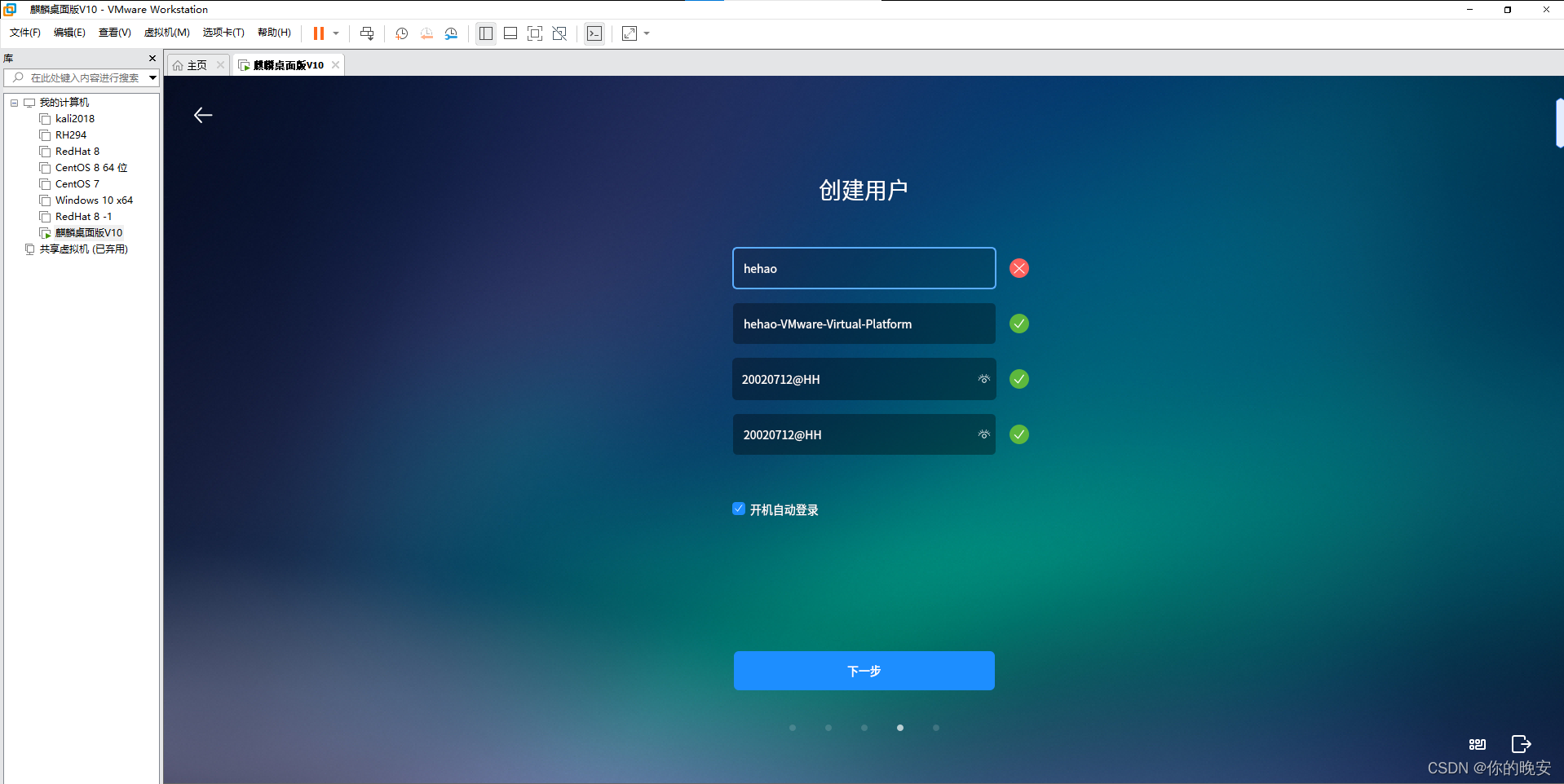

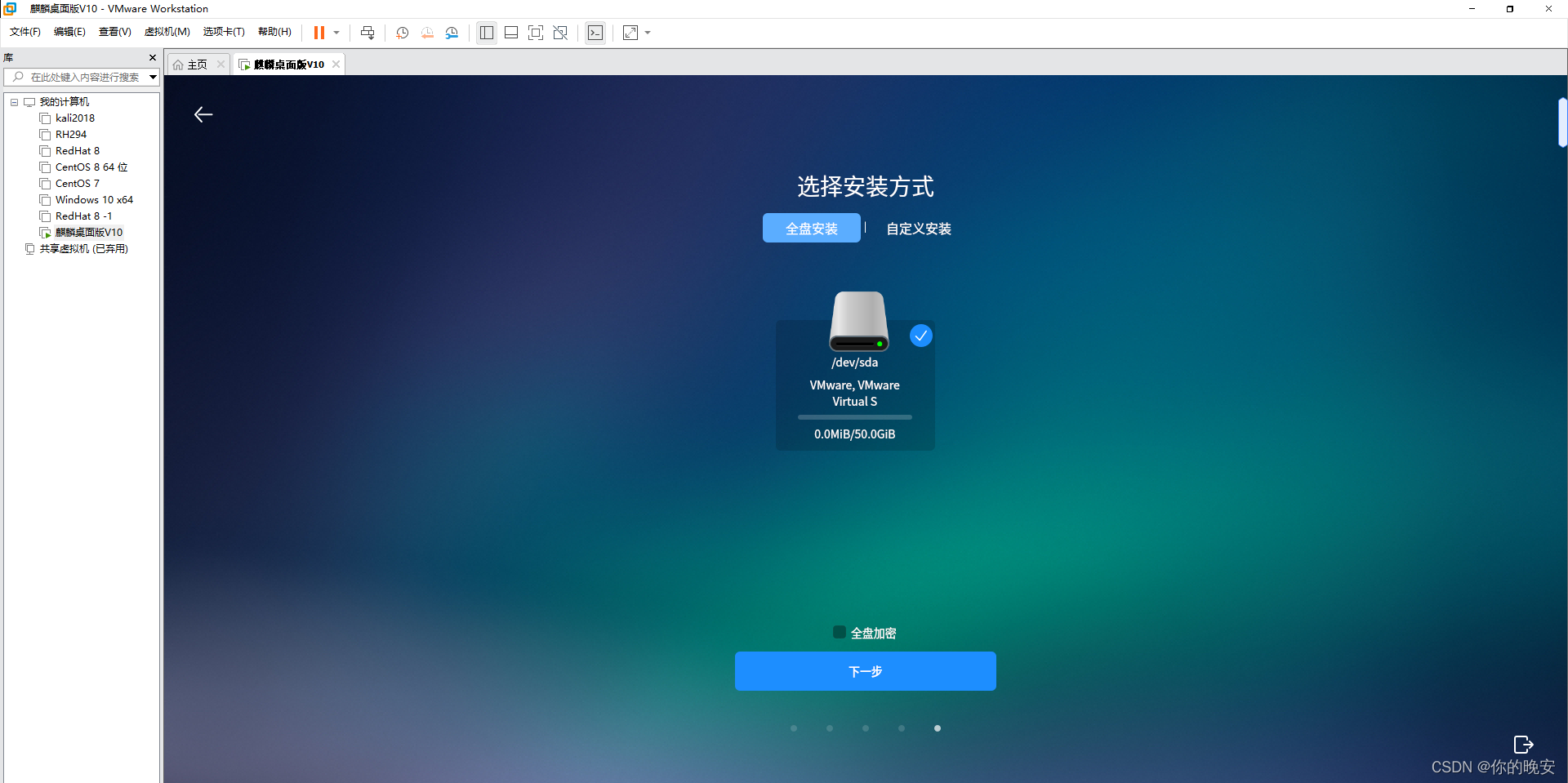

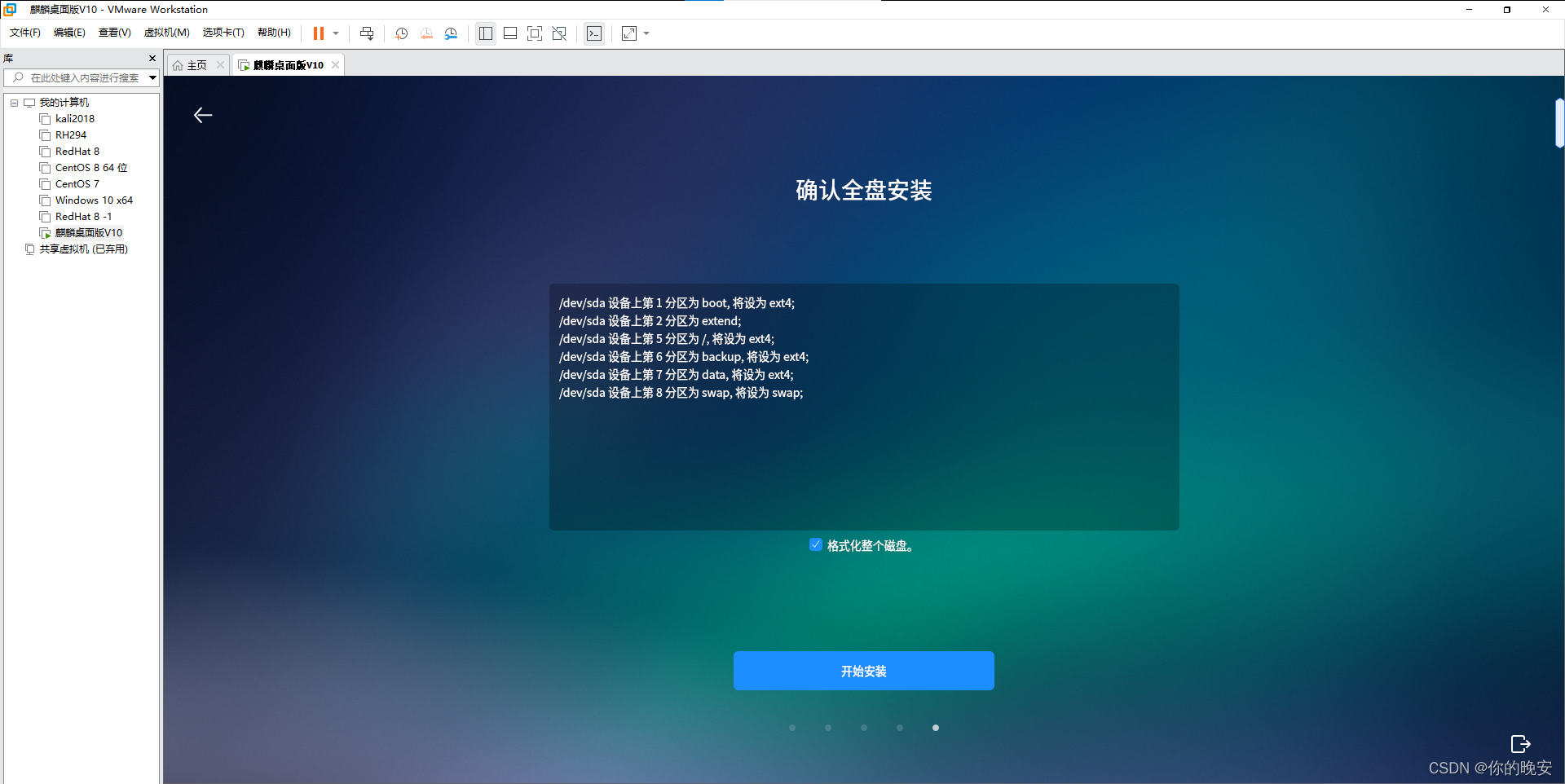

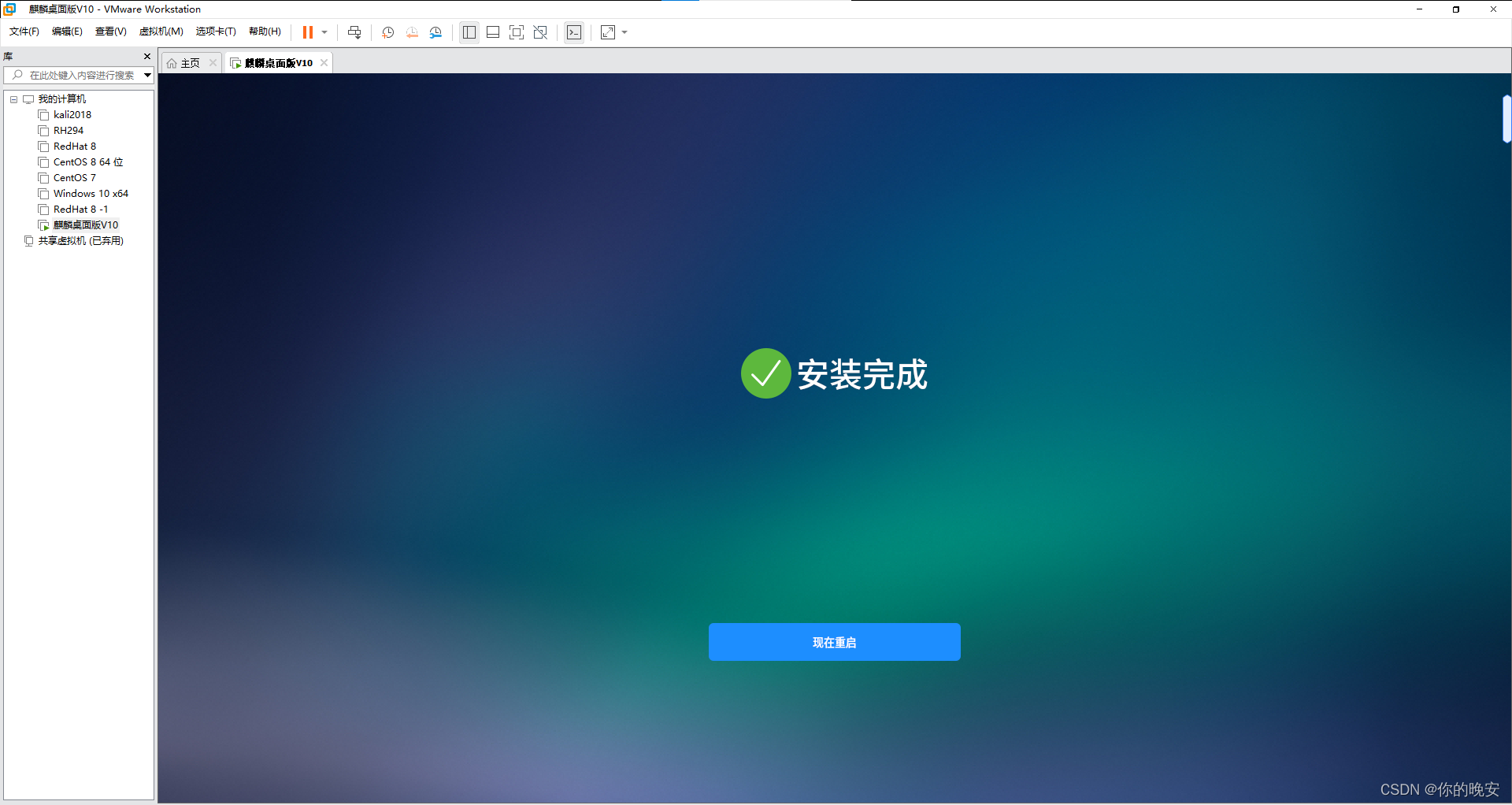

安装麒麟V10系统(在虚拟机里)

准备麒麟V10镜像

方法一(个人推荐方法二喔)

访问麒麟官网 https://www.kylinos.cn/scheme/desktop/2.html

方法二(感谢CSDN的博主 你的晚安 的阿里云资源)[4]

资源下载地址: https://www.aliyundrive.com/s/kGDEEYX9dXy

下载了之后把文件后缀改为iso

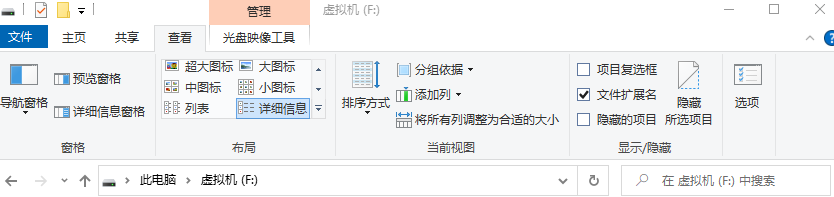

补充:下载后,它是一个文件扩展名为txt的文本文件,如果通过改文件名,试图添加后缀,例如改为“Kylin-Desktop.iso”,可能看到该文件依然是文本文件,这是因为你只是改了文件名,并没有改属性,解决方式:打开“查看”-->勾选上“文件扩展名”-->看到“Kylin-Desktop.iso.txt”,这时改文件名里的后缀才有效。

安装系统

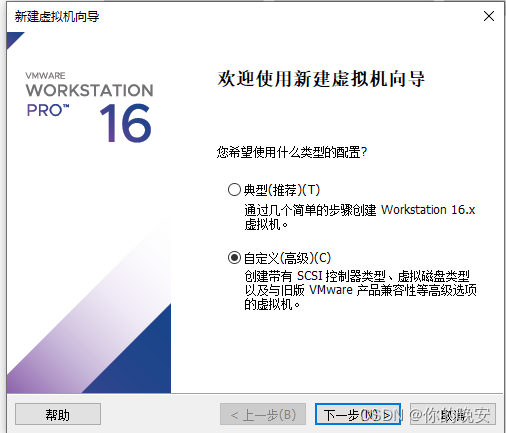

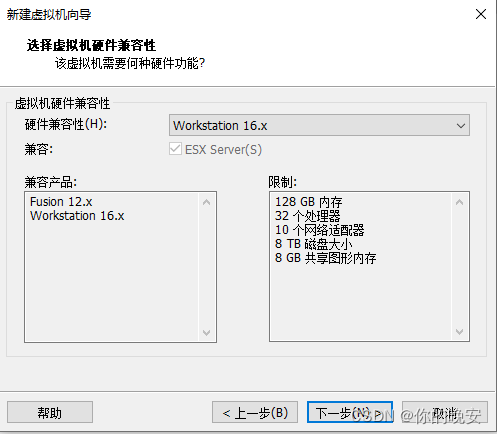

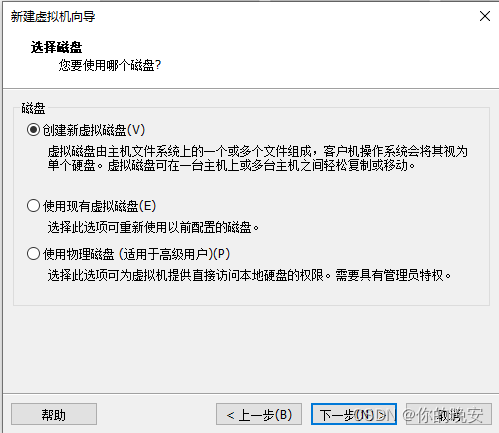

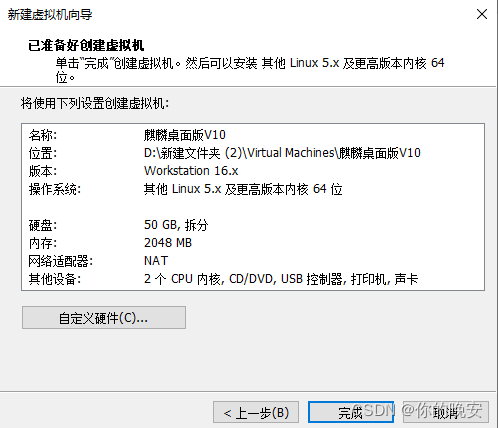

创建虚拟机

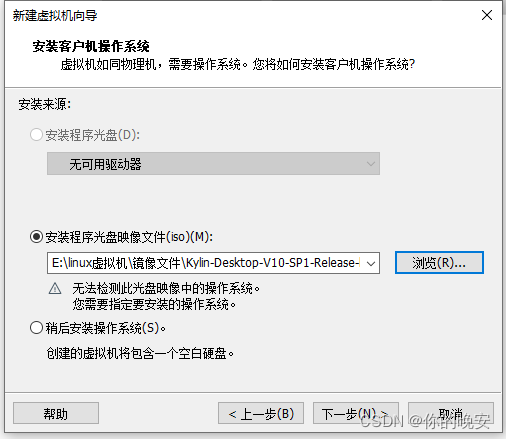

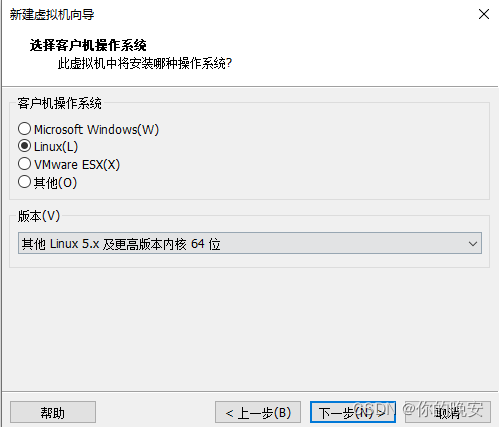

这里若选“安装程序光盘映像文件(iso)”,就用刚刚下好&改过后缀名的镜像文件

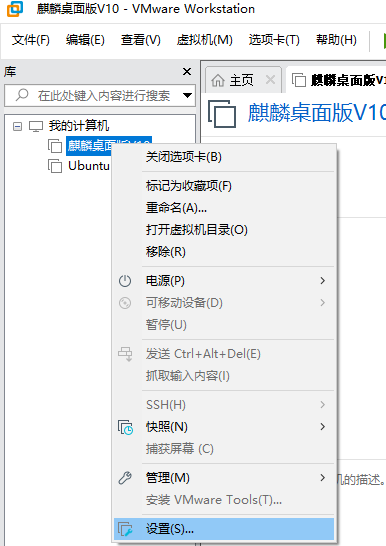

若选“稍后安装操作系统”,也ok,之后就在“设置”-->“硬件”-->“CD/DVD”-->“使用ISO映像文件”里加载系统的映像文件

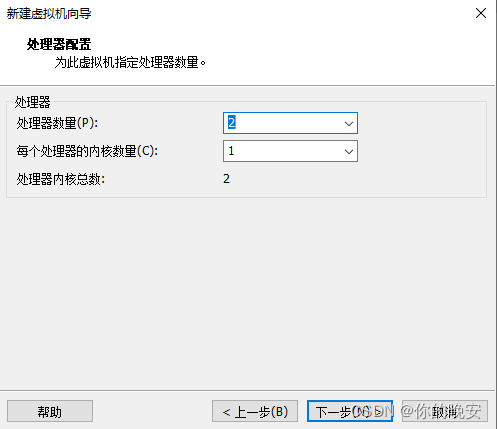

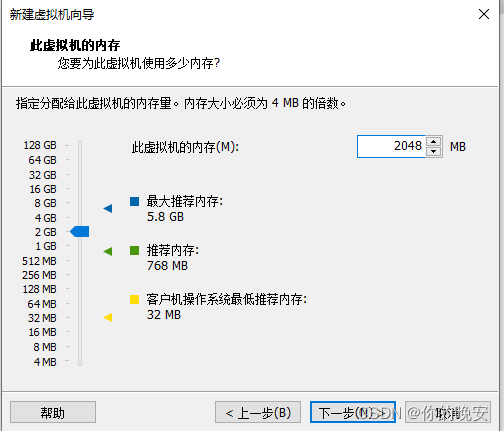

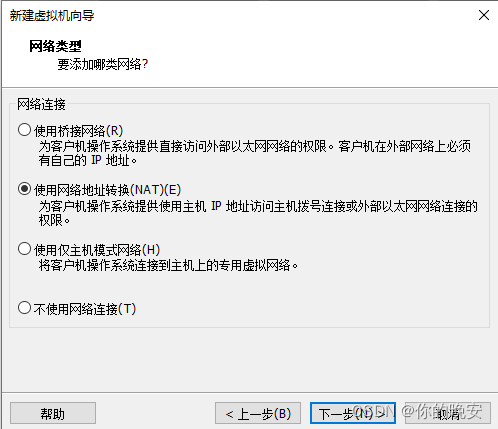

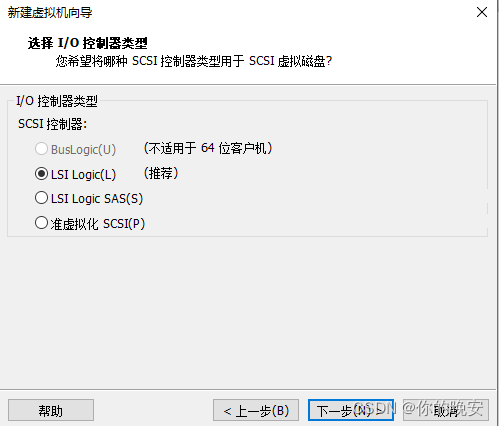

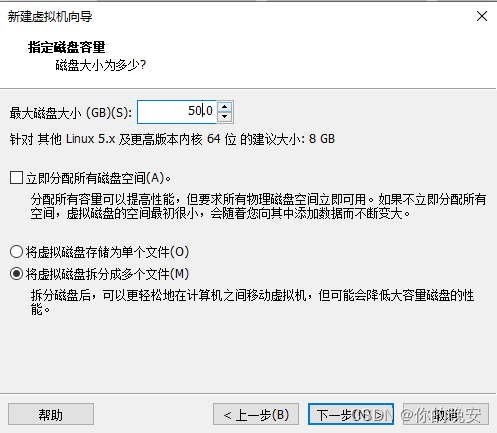

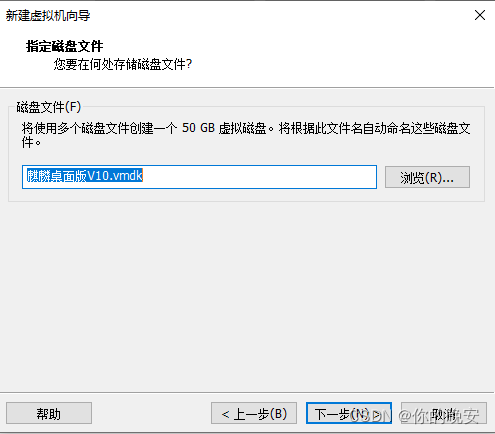

接上上上

图

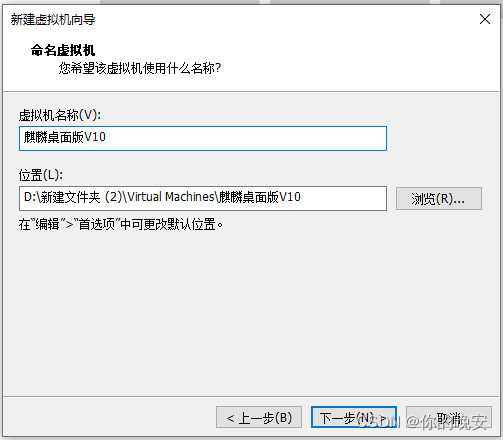

这个虚拟机的系统我安在F盘下

我选了80GB

安装桌面版

迁移 虚拟机VMware

今天在单位的电脑上安装了Windows 8.1,好吧,当然不是主用电脑,而是VMware虚拟机。安装的目的主要是用来学习和测试,想想自己笔记本电脑上也应该安装一个,难道晚上拷个Win 8.1的ISO镜像回去重新再安装一遍?没有必要,VMware虚拟机系统文件是可以转移复制的,把.vmx文件和所有的.vmdk文件全部拷贝到U盘里带回家。我特意看了一下,我的是6.25个G。

这里简单解释下这个文件,vmx是虚拟系统配置文件,而vmdk则是虚拟磁盘文件,它们都是VMware所支持的文件格式。

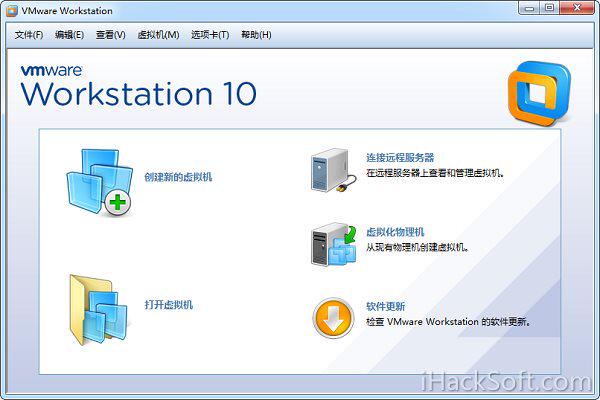

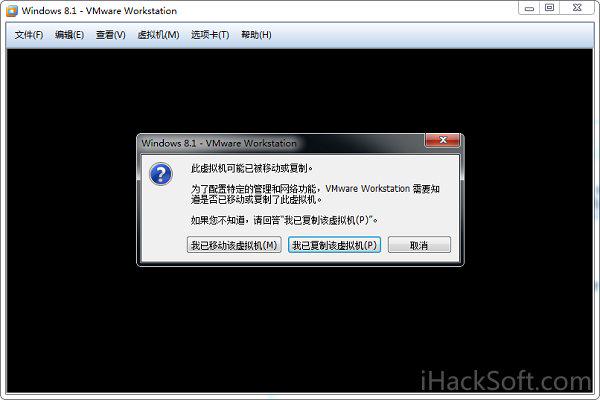

回到家后在自己笔记本上打开同版本的VMware Workstation 10,如下图:

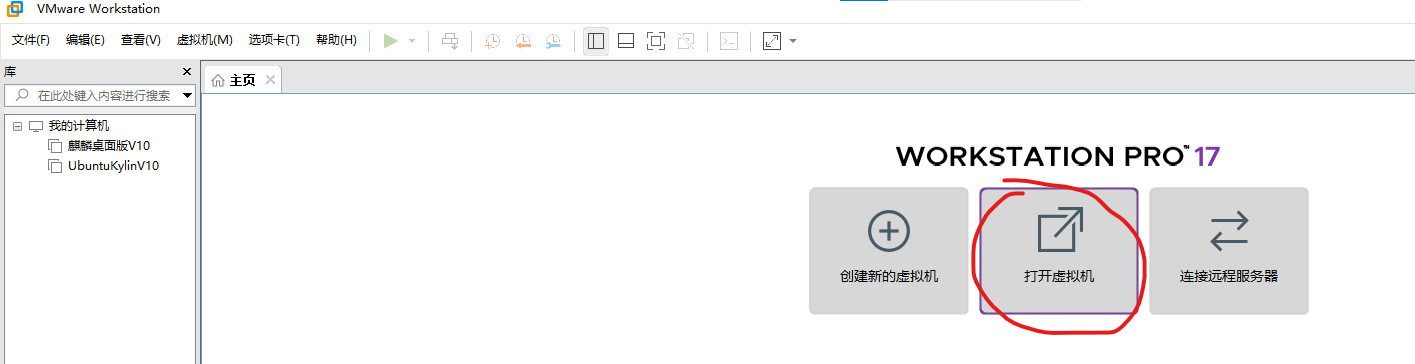

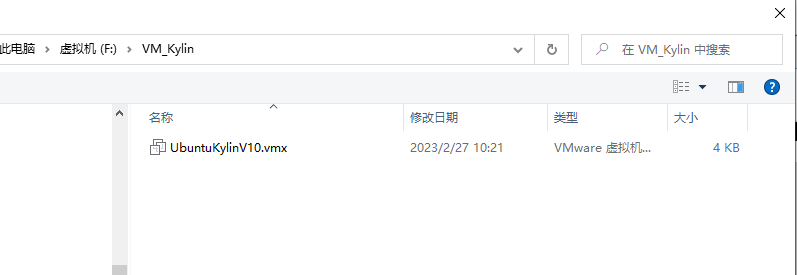

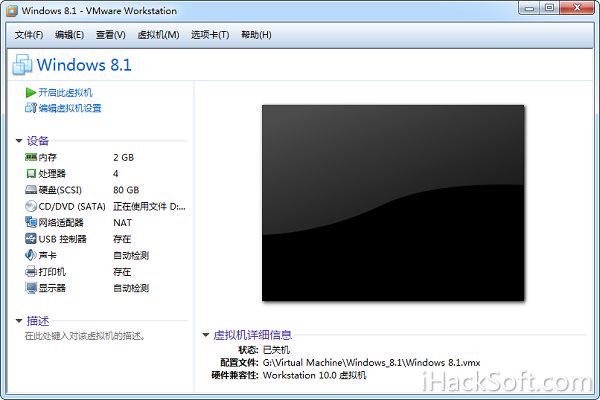

选择“打开虚拟机”,此时会提示选择.vmx文件,找到我们复制回来的Windows 8.1.vmx,打开即可,之后还会提示你选择.vmdk文件,照做就是。搞定之后我们点击“开启虚拟机”:

之后会弹出提示说:此虚拟机可能已被移动或复制。为了配置特定的管理和网络功能。VMware Workstation需要知道是否已移动或复制了此虚拟机。如果您不知道,请回答“我已经复制该虚拟机”。很明显我们是复制了,所以,选择“我已复制该虚拟机”就OK了。

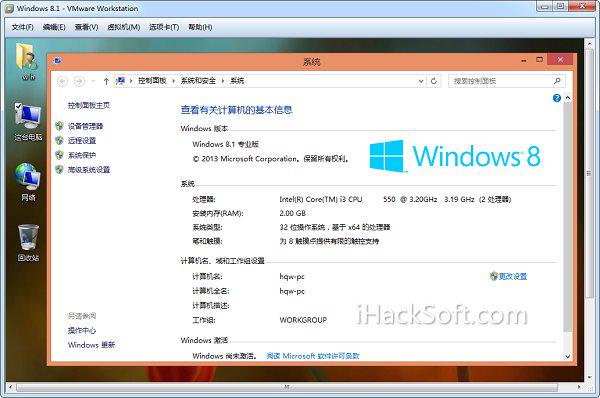

接下来VMware会自动处理,速度相当快。之后我就开启了和单位里一模一样Windows 8.1。没错,就这么简单。

Snort安装

参考文献

[1] 杨雅辉.网络流量异常检测及分析的研究[J].计算机科学,2008(05):108-112.

[2] 墨痕诉清风的漫画安全HIDS、EDR、NDR、XDR

[3] -借我杀死庸碌的情怀-的虚拟机VMware下载与安装教程(详细)

[4] 你的晚安的麒麟V10系统安装教程

9786

9786

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?