漏洞环境

安鸾渗透实战平台

一台Linux虚拟机、一台windows x32虚拟机、解压软件

题目:

解法:

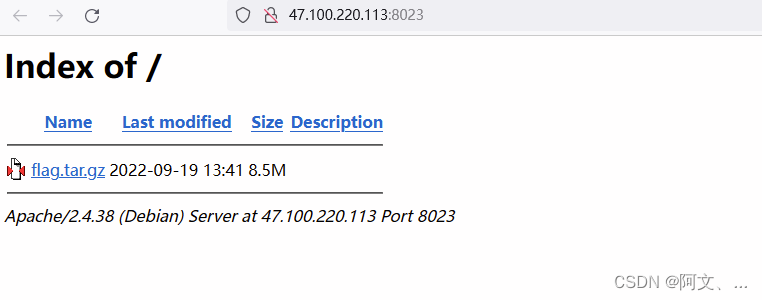

## 1、访问对应的页面

利用鼠标右键提取文件的下载链接地址

http://47.100.220.113:8023/flag.tar.gz

2、使用linux虚拟机上的wget下载

3、读文件属性和解压

1、解压

tar -zxvf flag.tar.gz

2、查看文件属性告诉你是zip格式

file flag

3、改名并解压

[root@localhost ~]# mv flag flag.zip

[root@localhost ~]# unzip flag.zip

4、挨个查看

4.1 第一个告诉你是图片文件

[root@localhost ~]# file flag-1

flag-1: JPEG image data, JFIF standard 1.01, comment: "Generated by Snipaste"

4.2 第二个告诉你是windows的exe可执行文件(32和645都能运行)

[root@localhost ~]# file flag-2

flag-2: PE32+ executable (console) x86-64, for MS Windows

4.3 第三个告诉你是Linux可执行文件

[root@localhost ~]# file flag-3

flag-3: ELF 64-bit LSB executable, x86-64, version 1 (SYSV), statically linked, not stripped

4.4 第四个告诉你是windows平台上32位置的可执行exe文件

[root@localhost ~]# file flag-4

flag-4: PE32 executable (console) Intel 80386, for MS Windows

4.5 就一个zip的压缩包

[root@localhost ~]# file flag-5

flag-5: Zip archive data, at least v2.0 to extract

4、查看flag

5个包有4个可以在windows上运行,于是找一台windows的虚拟机

1、先解压

2、改名,再解压(相当于重复上面Linux的mv动作)

3、获取flag

-

把第一个改成jpg后缀,获得第一段flag

-

第二个改名称后双击没反应,用cmd成功获取

-

第三个使用Linux执行

[root@localhost ~]# chmod +x flag-3

[root@localhost ~]# ./flag-3

flag-3:9109213

- 第四个可以看出是个python打包成的exe程序,但是需要X32的系统,我装了一个再执行的,但是也出不来,于是怀疑这个东西问题。尝试把这个python的程序解包

需要使用对应的解包工具:https://sourceforge.net/projects/pyinstallerextractor/

使用方法

python pyinstxtractor.py flag-4.exe

- 第五个是一个压缩包格式,用解压软件可以看到一个文件夹和一个小文本,用记事本打开就能看到flag

提交flag

585

585

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?