JWT 简称 JSON Web Token,通过JSON形式作为Web应用中的令牌,用于各方之间安全地将信息作为JSON对象传输,在数据传输的过程中还可以完成数据加密、签名等相关处

优势所在

在JavaWeb阶段,经常使用session来存储,以方便用来判断用户是否操作等等。但这又恰巧暴露了一个问题,用session存储是需要占用服务器内存的。当用户只有一两个的时候没什么问题,但是当用户成千上万的话,服务器就很难招架得住了。并且session是基于cookie来实现的,因此数据很容易被截获,遭遇CSRF跨域伪造攻击,因此不太安全。这时JWT的优势就突显出来的:

简洁(Compact): 可以通过URL,POST参数或者在HTTP header发送,因为数据量小,传输速度也很快

自包含(Self-contained):负载中包含了所有用户所需要的信息,避免了多次查询数据库

因为Token是以JSON加密的形式保存在客户端的,所以JWT是跨语言的,原则上任何web形式都支持。

不需要在服务端保存会话信息,特别适用于分布式微服务。

使用

首先在maven中导入

<!-- JWT -->

<dependency>

<groupId>com.auth0</groupId>

<artifactId>java-jwt</artifactId>

<version>3.10.3</version>

</dependency>然后在utils包中创建TokenUtils

package com.example.utils;

import cn.hutool.core.date.DateUtil;

import cn.hutool.core.util.StrUtil;

import com.auth0.jwt.JWT;

import com.auth0.jwt.algorithms.Algorithm;

import com.example.entity.User;

import com.example.service.UserService;

import lombok.extern.slf4j.Slf4j;

import org.springframework.stereotype.Component;

import org.springframework.web.context.request.RequestContextHolder;

import org.springframework.web.context.request.ServletRequestAttributes;

import javax.annotation.PostConstruct;

import javax.annotation.Resource;

import javax.servlet.http.HttpServletRequest;

import java.util.Date;

@Component

@Slf4j

public class TokenUtils {

private static UserService staticUserService;

@Resource

private UserService userService;

@PostConstruct

public void setUserService() {

staticUserService = userService;

}

/**

* 生成token

*

* @return

*/

public static String genToken(String userId, String sign) {

return JWT.create().withAudience(userId) // 将 user id 保存到 token 里面,作为载荷

.withExpiresAt(DateUtil.offsetHour(new Date(), 2)) // 2小时后token过期

.sign(Algorithm.HMAC256(sign)); // 以 password 作为 token 的密钥

}

/**

* 获取当前登录的用户信息

*

* @return user对象

*/

public static User getCurrentUser() {

try {

HttpServletRequest request = ((ServletRequestAttributes) RequestContextHolder.getRequestAttributes()).getRequest();

String token = request.getHeader("token");

if (StrUtil.isNotBlank(token)) {

String userId = JWT.decode(token).getAudience().get(0);

return staticUserService.getById(Integer.valueOf(userId));

}

} catch (Exception e) {

return null;

}

return null;

}

}

然后在Crontroller或者ServiceImpl中的返回结果中加上Token

/**

* 用户登录

*

* @param userDto

* @return

*/

@PostMapping("/login")

public Result login(@RequestBody UserDto userDto) {

User dbUser = userService.checkLoginUserbyUsernameAndPassword(userDto); //返回的是根据userDto的用户名和密码查询数据库中的用户

if (dbUser==null){

return Result.error(Constants.CODE_400,"用户名或密码错误");

}

if (!dbUser.isStatus()){

return Result.error(Constants.CODE_401,"账号状态异常,请联系管理员");

}

UserDto tokenUser=new UserDto();

BeanUtils.copyProperties(dbUser,tokenUser);

String token = TokenUtils.genToken(dbUser.getId().toString(), dbUser.getPassword());

tokenUser.setToken(token);

return Result.success(tokenUser);

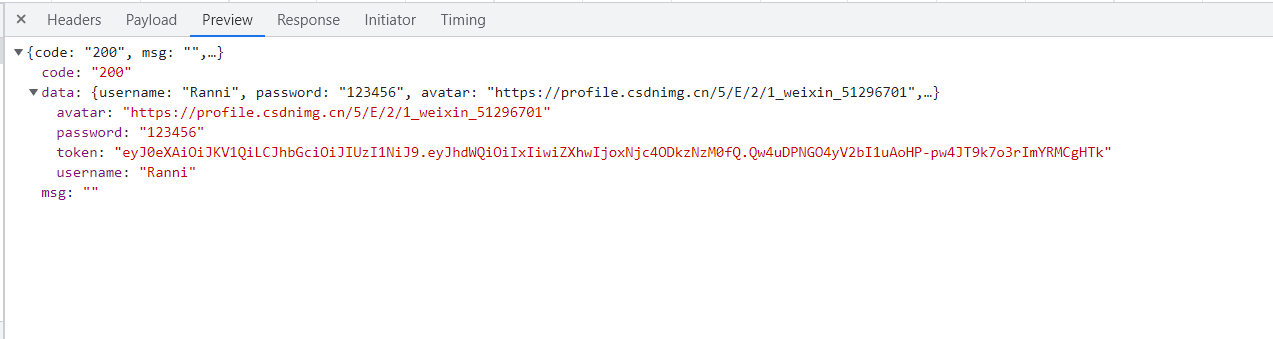

}此时返回给前端的结果中就有了一串Token

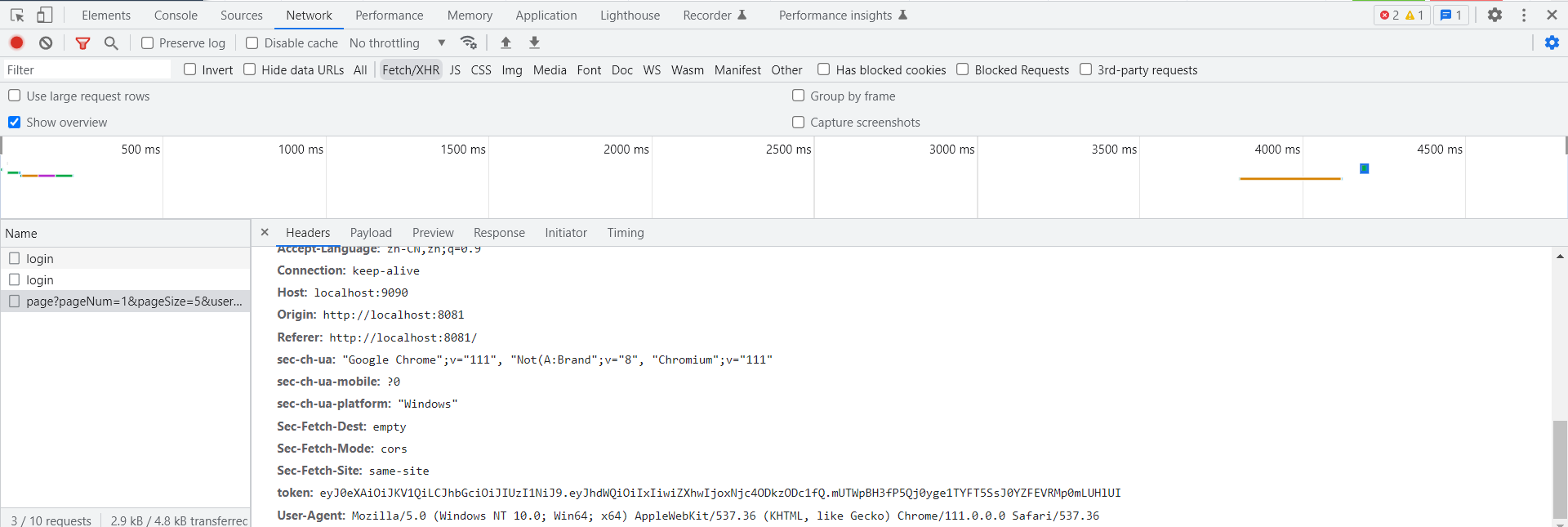

然后在前端封装的request.js中添加条件 ,每次请求都需携带Token

import router from '@/router';

import axios from 'axios'

import ElementUI from 'element-ui';

const request = axios.create({

baseURL: 'http://localhost:9090',

timeout: 5000

})

// request 拦截器

// 可以自请求发送前对请求做一些处理

// &&比如统一加token,对请求参数统一加密

request.interceptors.request.use(config => {

config.headers['Content-Type'] = 'application/json;charset=utf-8';

let user = localStorage.getItem("user") ? JSON.parse(localStorage.getItem("user")) : null

if (user) {

config.headers['token'] = user.token; // 设置请求头

}

return config

}, error => {

return Promise.reject(error)

});

// response 拦截器

// 可以在接口响应后统一处理结果

request.interceptors.response.use(

response => {

let res = response.data;

// 如果是返回的文件

if (response.config.responseType === 'blob') {

return res

}

// 兼容服务端返回的字符串数据

if (typeof res === 'string') {

res = res ? JSON.parse(res) : res

}

// **当权限验证不通过的时候给出提示

if (res.code === '401') {

ElementUI.Message({

message: res.msg,

type: 'error',

});

//2s后跳转到登录页面

setTimeout(() => {

ElementUI.Message({

message: '正在为您跳转至登录页面 ! ',

type: 'success',

});

}, 1000);

//2s后跳转到登录页面

setTimeout(() => {

location.href = 'http://localhost:8081/login';

}, 2500);

}

return res;

},

error => {

console.log('err' + error) // for debug

return Promise.reject(error)

}

)

export default request

设置拦截器拦截前端传来的所有请求

package com.example.config;

import com.example.config.interceptor.JwtInterceptor;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;

@Configuration

public class InterceptorConfig implements WebMvcConfigurer {

@Override

public void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(jwtInterceptor())

.addPathPatterns("/**") // 拦截所有请求,通过判断token是否合法来决定是否需要登录

.excludePathPatterns("/user/login", "/user/register", "/**/export", "/**/import"); //过滤的请求

}

@Bean

public JwtInterceptor jwtInterceptor() {

return new JwtInterceptor();

}

}对拦截到的请求进行处理 校验token

package com.example.config.interceptor;

import cn.hutool.core.util.StrUtil;

import com.auth0.jwt.JWT;

import com.auth0.jwt.JWTVerifier;

import com.auth0.jwt.algorithms.Algorithm;

import com.auth0.jwt.exceptions.JWTDecodeException;

import com.auth0.jwt.exceptions.JWTVerificationException;

import com.example.common.Constants;

import com.example.entity.User;

import com.example.exception.CustomException;

import com.example.service.UserService;

import org.springframework.web.method.HandlerMethod;

import org.springframework.web.servlet.HandlerInterceptor;

import javax.annotation.Resource;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

public class JwtInterceptor implements HandlerInterceptor {

@Resource

private UserService userService;

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

String token = request.getHeader("token");

// 如果不是映射到方法直接通过

if(!(handler instanceof HandlerMethod)){

return true;

}

// 执行认证

if (StrUtil.isBlank(token)) {

throw new CustomException(Constants.CODE_401, "无token,请重新登录");

}

// 获取 token 中的 user id

String userId;

try {

userId = JWT.decode(token).getAudience().get(0);

} catch (JWTDecodeException j) {

throw new CustomException(Constants.CODE_401, "token验证失败,请重新登录");

}

// 根据token中的userid查询数据库

User user = userService.getById(userId);

if (user == null) {

throw new CustomException(Constants.CODE_401, "用户不存在,请重新登录");

}

// 用户密码加签验证 token

JWTVerifier jwtVerifier = JWT.require(Algorithm.HMAC256(user.getPassword())).build();

try {

jwtVerifier.verify(token); // 验证token

} catch (JWTVerificationException e) {

throw new CustomException(Constants.CODE_401, "token验证失败,请重新登录");

}

return true;

}

}

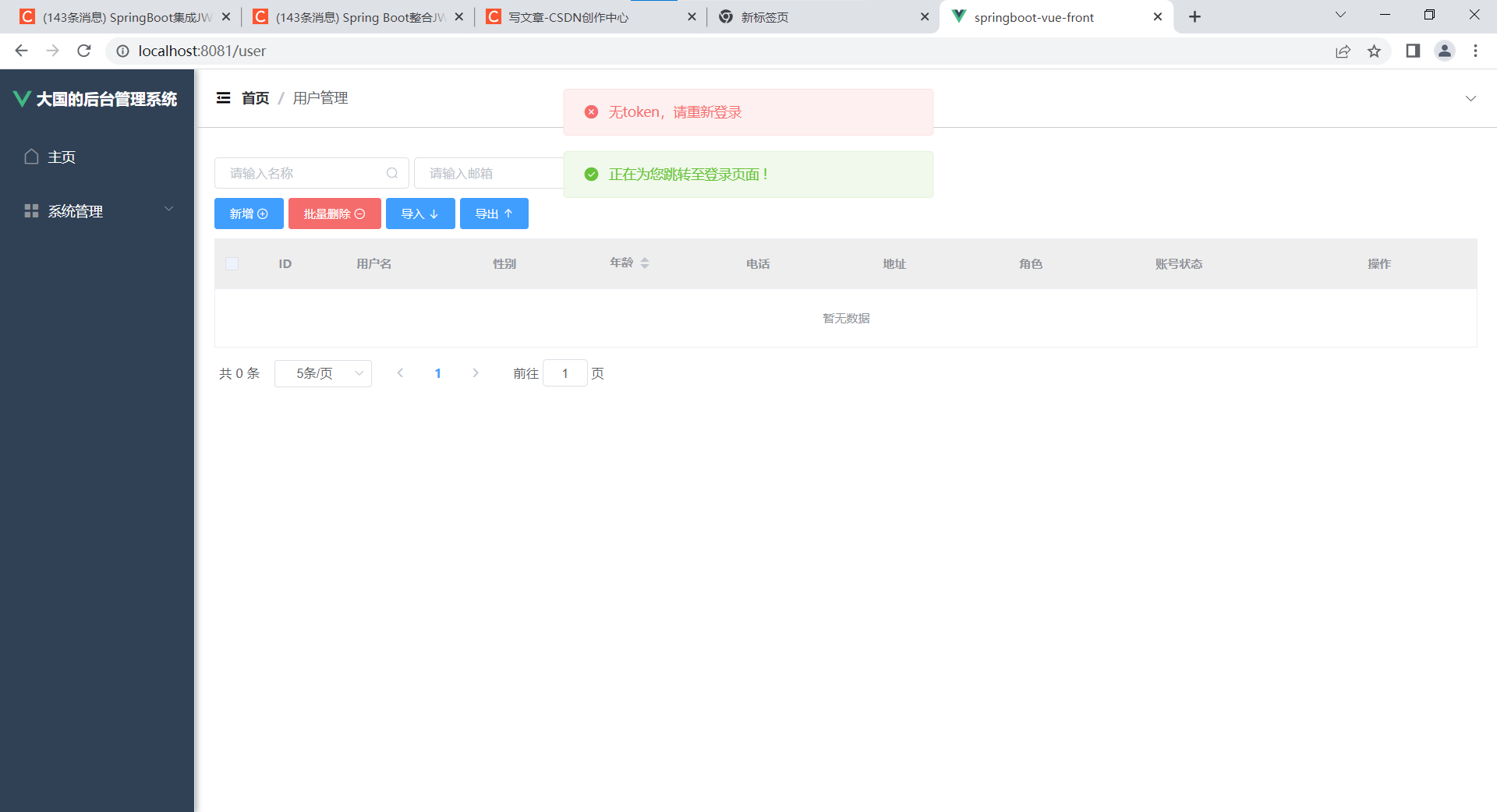

如果登录状态下 密码被篡改 那么token也会改变 退回到登录页面

效果:

1486

1486

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?