概念:盲注是一种特殊的注入技术,它发生在SQL查询的结果不会直接显示在网页上,攻击者无法直接看到查询的输出。

即无论我们在页面无论输入sql语句如何,页面都不会进行报错显示。只正确值的页面和错误值的页面,比如“用户存在”、“用户不存在”两种

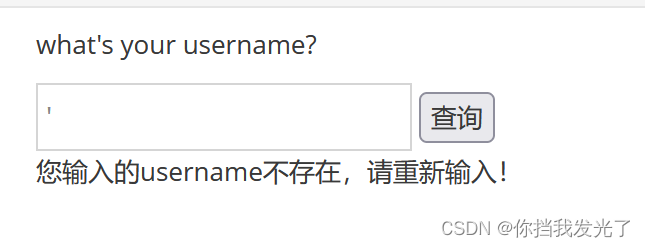

例如:输入测试语句,显示用户不存在。所以页面就是0和1两种可能性,0代表查询失败(用户不存在),1代表查询成功(用户存在)

1、测试分析

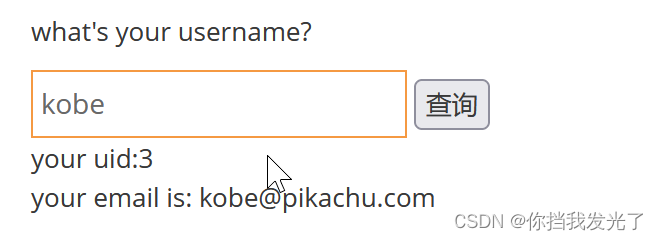

①传入正确用户kobe,显示成功

②当传入正确值+为true的测试语句:kobe' and 1=1 #

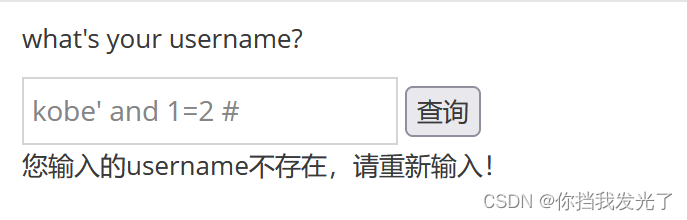

③当传入正确值+为false测试语句:kobe' and 1=2 #

由此可判断,其实我们的sql注入语句其实在后端有进行处理,只是返回的语法报错页面被屏蔽,我们是看不见的,但因为and的存在,我们可以看到整个语句的返回结果为真或假。

因为kobe为真是一定的,当整个语句为真时,则后面的注入payload为真

当整个语句为假时,则后面的注入payload为假

2、构建payload

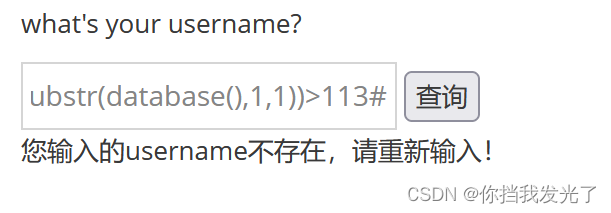

ascii(substr(database(),1,1))>113

substr(database(),1,1): 这个函数取database()返回的名称的第一个字符。例如,如果database()返回mydatabase,那么substr(database(),1,1)将返回m。ascii(...): 这个函数返回给定字符的ASCII值。继续上面的例子,ascii('m')会返回109,因为m的ASCII值是109。ascii(substr(database(),1,1))>113: 最后,这个表达式检查上述ASCII值是否大于113。所以,整个表达式的意思是:检查当前数据库名称的第一个字符的ASCII值是否大于113。

payload:kobe' and ascii(substr(database(),1,1))>113#

页面返回用户不存在,说明后面ascii(substr(database(),1,1))>113为假,即当前数据库名称的第一个字符的ASCII值小于113,以此类推求得ascii值为112,查阅ASCII十进制表,求得当前数据库名称的第一个字符为p,然后按照这种方式可求得整个数据库名称

3、求表名

①(select table_name from information_schema.tables where table_schema=database() limit 0,1)

LIMIT子句可以接受两个参数:第一个参数是起始位置(基于0的索引),第二个参数是要返回的记录数。所以,LIMIT 0,1的意思是从第二行开始(因为索引是从0开始的,所以0表示第二行),返回1行记录。综合上述,这个查询的意思是:从

information_schema.tables中选择当前连接的数据库中的第一个表名。同时database也可以换成要查询的数据库名。②(select table_name from information_schema.tables where table_schema=database() limit 1,1)

当前连接的数据库中的第二个表名(LIMI子句也可以换成LIMIT 1 OFFSET 1)

payload:kobe' and ascii(substr((select table_name from information_schema.tables where table_schema=database() limit 0,1),1,1))>113#

按照这样就可以查到用户名、密码

4、总结

1、注意在页面不报错的情况下,如何获取bool返回值,多学习其他的获取语法

313

313

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?