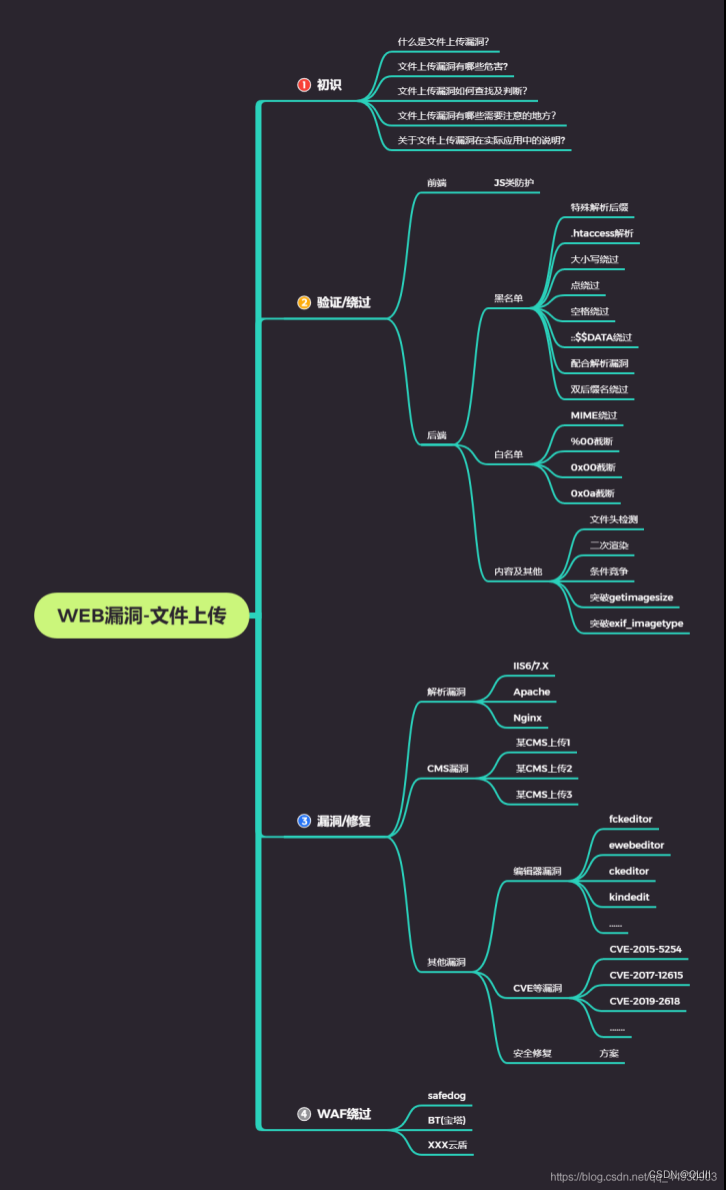

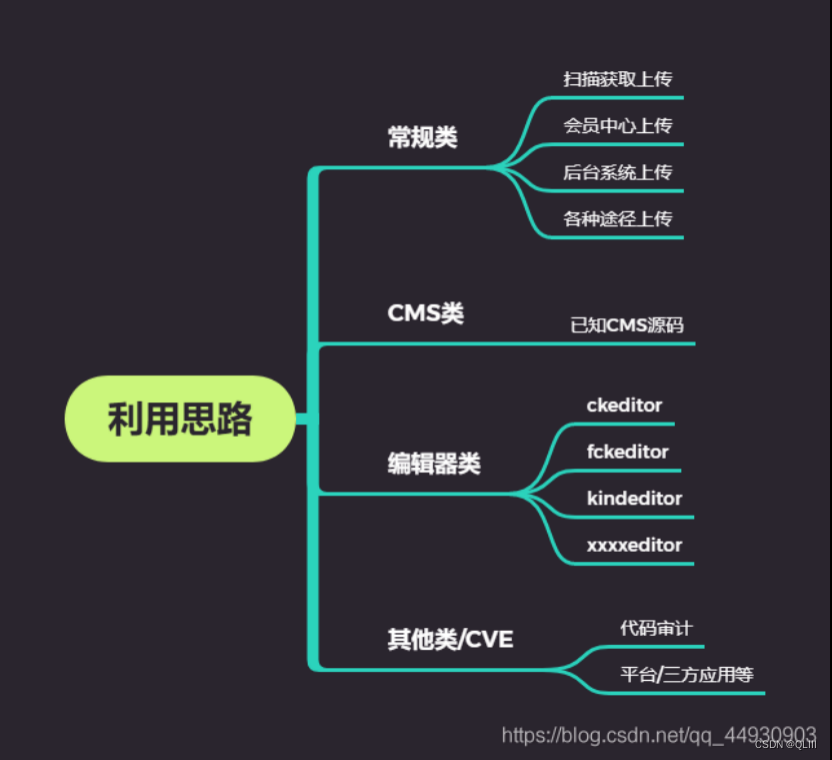

利用思路:首先进行信息收集、再用常规类的验证和绕过,再继续往下直至根据平台漏洞。

利用思路:首先进行信息收集、再用常规类的验证和绕过,再继续往下直至根据平台漏洞。

1、文件上传漏洞如何查找及判断

一般思路:通过扫描器扫描网址,得到更多网页文件,然后在这些网页里寻找可以进行文件上传的页面,然后寻找文件上传点

注意:之后进行确定文件上传是什么类型,然后进行特定的操作

举例:比如vip账号的url(例:https://www.easyicon.net/vip/),再用铸剑或者御剑扫描,可以得出漏洞的url(用铸剑可以扫出https://www.easyicon.net/vip/kindeditor,此url可能有漏洞)

2、不同格式下的文件类型后门测试

后门如果网站用的是PHP写的,那么上传的后门文件也应该是PHP;

注释:因为只有相应的文件类型才能执行,比如上传jpg图片(只是修改了PHP的后缀名),而网站执行的是PHP文件,这种情况下后门文件是执行不了的。

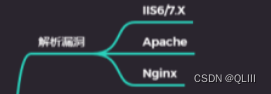

3、配合解析漏洞下的文件类型后门测试

解释:

(1)Apache解析漏洞主要是因为Apache默认一个文件可以有多个用.分割得后缀,当最右边的后缀无法识别(mime.types文件中的为合法后缀)则继续向左看,直到碰到合法后缀才进行解析(以最后一个合法后缀为准)

(2)Apache文件解析漏洞与用户的配置有密切关系。严格来说,属于用户配置问题,其实apache本身根本不存在所谓 的解析漏洞

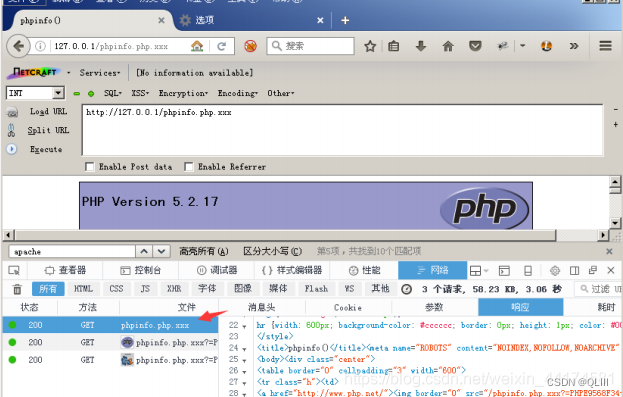

举例:

如图,最后一个后缀名为.xxx,不合法,所以向左看,.php为合法后缀,所以以.php格式解析,可用来绕过黑名单过滤

4、本地文件上传漏洞靶场环境搭建测试

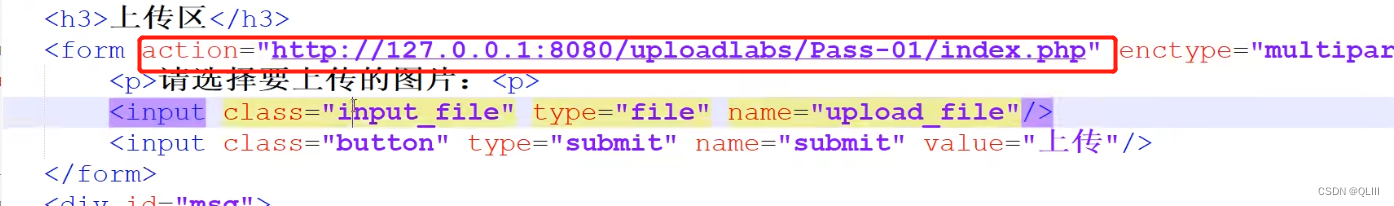

当上传文件的检查函数时在前端时,我们可以通过右键获取源代码,然后复制到本地,在form表单里添加上指向的url地址即可

703

703

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?