信息收集

又称网络踩点(footprinting),攻击者通过各种途径对要攻击的目标进行有计划和有步骤的信息收集,从而了解目标网络环境和信息安全状况的过程。

收集的信息主要包括DNS、服务器、路由关系、whois(通过此命令,可以获取到域名的注册商、注册人、注册信息、过期日期以及域名服务器等相关信息)数据库、电子邮件地址、电话、个人信息以及用户账户。

专门练习的网站:testfire.net

信息收集分类:

- 被动信息收集:利用第三方的服务对目标进行性访问了解(公开的信息)

- 主动信息收集:直接访问、扫描网站

利用搜索引擎搜集信息

google hacking

google机器人,爬行全世界所有网站的内容。

- 搜素网站目录结构

"parent directory" site:域名

- 搜索容易存在sql注入的页面

site:域名 inurl:login

- 搜索指定的文件类型

filetype pdf

- 搜索phpinfo()

intext:"PHP Version " ext:php intext:"disabled" intext:"Build Date" intext:"System" intext:"allow_url_fopen"

收集域名信息

域名系统DNS(Domain Name System):域名系统是因特网的主要服务,作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便的访问互联网。DNS使用TCP和UDP端口53.

域名记录类型:

-

A记录:正向解析,主机记录,最广泛的DNS记录;域名—>IP

-

NS(name sever)记录:也称为域名服务器记录,用于说明这个区域那些DNS服务器承担解析的任务。

-

cname记录:别名记录;允许将多个名字映射到同一台计算机

-

PTR记录:反向地址解析记录,作用是把IP地址解析为域名 ip—>域名

-

MX记录:指定负责处理电子邮件的邮件服务器。在域名系统中,MX记录告诉发送邮件的服务器将邮件发送到那个邮件服务器

-

whois 查询工具 whois domian 例如:whois testfire.net

也可以通过站长之家进行whois查询(http://whois.chinaz.com)可以whois反查

- dig命令:是常用的域名查询工具,可从DNS域名服务器查询主机地址信息,获取到详细的域名信息。

- dig www.baidu.com A //查询A记录 dig www.baidu.com MX //查询MX记录

- dig www.baidu.com CNAME //查询CNAME记录

- dig www.baidu.com NS //查询NS记录 dig www.baidu.com ANY //查询上述所有记录

- dig www.baidu.com A + short //查询A记录并显示简要的返回结果

- dig @8.8.8.8 www.baidu.com //从指定的DNS服务器(8.8.8.8)进行查询

- dig -x 8.8.8.8 +short //反向查询(查询IP的DNS)

- dig +trace baidu.com //跟踪整个查询过程

- host命令:常用的分析域名查询工具,可测试域名系统工作是否正常;

功能:名字–>IP地址,IP–>名字

- 查询域名对应的IP地址 host www.baidu.com

- 显示域名查询的详细信息 host -v www.baidu.com

- 查询域名的MX信息 host -t mx www.baidu.com

- 显示详细的DNS信息 host -a www.baidu.com

- 用其它DNS查询百度主机 host www.baidu.com 8.8.8.8

- 通过主域名得到所有子域名信息,再通过子域名查询其对应的主机IP

dnsenum

- 功能:获取各种DNS资源记录,根据字典暴力枚举子域名、主机名、C段网络扫描和反向网络查找

- 用法:dnsenum [-r] [-f /usr/share/dnsenum/dnx.txt] 域名

- cd /usr/share/dnsenum

- dnsenum -f dns.txt --dnsserver 8.8.8.8 cisco.com -O cisco.txt

- -f dns.txt 指定暴力破解文件

- –dnsserver 指定dns服务器

- cisco.com 为目标域

- -O cisco.txt 输出到文件cisco.txt

fierce

- 功能:综合使用多种技术扫描IP地址和主机名的枚举工具,包括反向查找某个IP地址段中的域名。

- 用法:fierce --domain 目标域名

收集子域名

- 可以查询子域名的网站

https://searchdns.netcraft.com/

-

浏览器访问域名 查看证书–>细节 也可以查询子域名

-

拓展:域传送漏洞

DNS区域传送指的是一台备用服务器使用来自主服务器的数据刷新自己的域数据库。这为运行中的DNS服务提供了一定的亢余度,其目的是为了防止主的域名服务器因意外故障变得不可用时影响到在整个域名的解析。一般来说,DNS区域传送操作只在网络里真的有备用域名DNS服务器才有必要用到,但许多DNS服务器却被错误地配置城只要有client发出请求,就会向对方提供一个zone数据库的详细信息,所以说允许不受信任的因特网用户执行DNS区域传送操作时后果最为严重的错误配置之一。

可以使用dig 工具来检测域传送漏洞

dig axfr @本机ip 域名通过域名传送漏洞可以得到子域名信息和子域名对应的IP地址

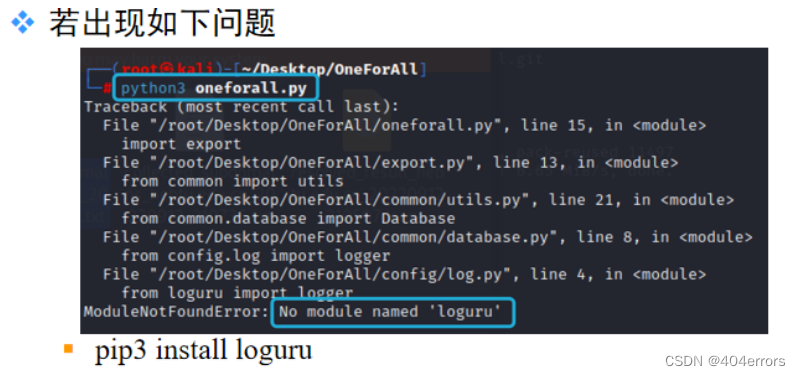

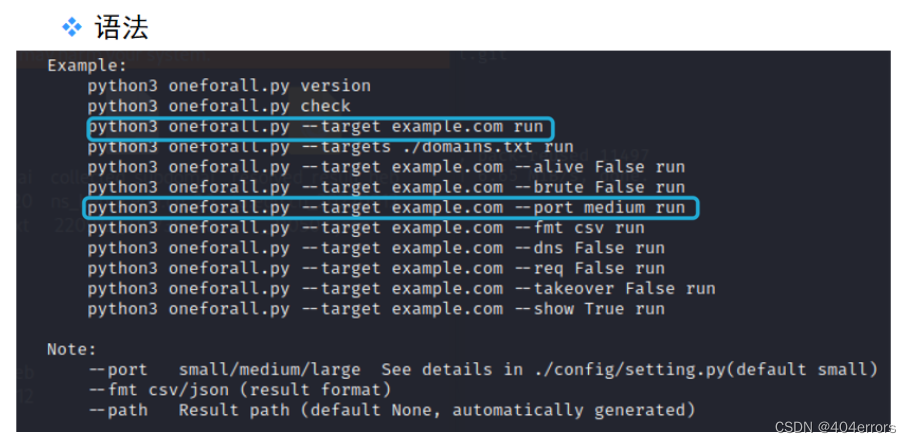

oneforall – 功能强大的子域收集工具

- 下载:

git clone https://gitee.com/shmilylty/OneForAll.git

- 用法:

dnsrecon(子域名爆破)

- 功能:强大的域名信息收集和枚举工具,支持所有域名枚举和域名资源记录查询

- 用法:dnsrecon-d 目标域名 -D 字典文件 -t{std|brt|axfr}

- -t brt使用内建字典枚举域名和IP地址;-t std默认的标准查询;-t axfr对所有的NS服务器进行域传送测试。

收集IP地址

通常与DNS信息收集相结合(通过DNS解析找到IP地址),首先找到重要主机名列表,然后根据主机A记录对应的IP地址,对IP地址所在网段(通常C类)执行反向域名查询

DNS信息收集工具dnsenum、fierce和dnsrecon都支持IP地址收集

通过域名对IP地址的查询

- ping

ping baidu.com

- nslookup

nslookup baidu.com

- dnsenum (在解析域名的同时会自动检测域传送漏洞)

dnsenum baidu.com

- 站长工具

内网IP搜索

ARP搜索(构造ARP请求报文,并将请求包以广播的形式向局域网内广播)

- netdiscover(一款支持主动/被动的ARP侦查工具,有线和无线网络均可)

– netdiscover [-p] -r 地址范围

-

nmap

– nmap -n -sn -v 地址范围

TCP/UDP查询

- 向目标发送带有SYN标记的TCP报文

- 向目标发送带有ACK标记的TCP报文

- 向目标发送空的UDP报文

nmap [-PA[端口]] [-PS[端口]] [-PU [端口]] -sn -n地址范围

- -sn:ping扫描- 禁止端口扫描

- -PS [portlist]:TCP SYN扫描

- -PA [portlist]:TCP ACK扫描

- -PU [portlist]:UDP扫描

同IP网站查询

利用站长工具

同一个IP上的网站 A B(旁站)假设ip为1.1.1.1

如果这两个网站黑不进去 可以去找同网段的C 1.1.1.*

利用SMB协议收集信息

-

SMB(Server Message Block,服务器消息快),又称网络文件共享系统,应用层网络传输协议,主要功能是使网络上的机器能共享计算机文件、打印机、串行端口和通讯等资源

-

端口:445 和 139

-

SMB的工作原理

- 首先客户端发送一个SMB negport 请求数据报,并列出它所支持的所有SMB的协议版本。服务器收到请求消息后响应请求,并列出希望使用的SMB协议版本。如果没有可以使用的协议版本则返回0xFFFFH,结束通信。

- 协议确定后,客户端进程向服务器发起一个用户或共享的认证,这个过程是通过发送SessetupX请求数据包实现的。客户端发送一对用户名和密码或一个简答密码到服务器,然后通过服务器发送一个SessetupX应答数据包来允许或拒绝本次连接。

- 当客户端和服务器完成磋商和认证之后,它会发送一个Tcon或TconX SMB数据报并列出它向访问的网络资源的名称,之后会发送一个TconX应答数据报以表示此次连接是否接受或拒绝

- 连接到相关资源后,SMB客户端就能通过opne SMB打开一个文件,通过read SMB读取文件,通过write SMB写入文件,通过close SMB关闭文件

- smb_version模块//查看目标主机名、工作组、操作系统等

- smb_enumshares//需要知道username,password,才更准确

- smb_lookupsid//扫描系统用户信息(SID枚举)

SID:安全标识符(Security Identifiers),是标识用户、组和计算机账户的唯一的号码。

局域网嗅探

Metasploit中的psnuffle模块

功能:

截获同一局域网内用户登录某应用(FTP, HTTP, TELNET等)的明文账号若想重新嗅探,

需要杀掉之前进程

jobs //查看进程号

kill id

web挖掘分析

通过搜索引擎从web站点中寻找和搜索攻击目标的相关信息

目录结构分析

-

HTML、ASP/PHP/JSP/ASPX等源代码及注释语句

-

按照内容或功能分理出一些子目录

-

许多网站的后台管理目录名字很常见

-

特殊后缀文件

-

暴力搜索

Kali Linux自带信息收集工具。可收集枚举Windows和Samba主机的数据(445端口),如用户名列表、主机列表、共享列表、密码策略信息、工作组和成员信息、主机信息、打印机信息等等

- Samba是在Linux实现SMB协议的免费软件

- SMB:为局域网内的不同计算机提供文件及打印机等共享服务。

-U 获取用户列表 -M 获取机器列表 -S 获取共享列表 -P 获取密码策略信息

-G 获取组和成员列表 -d 详述适用于-U和-s -a 默认,简单枚举

钟馗之眼

http://www.zoomeye.org/

支持公网设备指纹检索和Web指纹检索。网站指纹包括应用名、版本、前端架构、后端架构、服务端语言、服务器操作系统、网站容器、内容管理系统和数据等。

关于钟馗之眼的使用帮助手册:

https:///www.zoomeye.org/help

- 搜索iis6.0组件

app:"Microsoft IIS httpd" ver:"6.0"

- 搜索开启3389端口的windows主机

port:3389 OS:windows

shodan

http://www.shodan.io/

例子:JAWS/1.1

- 空口令登入

使用口令[admin/空],可进入后台,查看摄像头。

- 登录绕过

在控制台输入以下JS代码,然后直接访问[/view2.html],即可绕过登录验证进入控制台

docuument.cookie="dvr_camcnt=4";

docuument.cookie="dvr_user=admin";

docuument.cookie="dvr_pwd=123";

2059

2059

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?