🔍 思路步骤详解

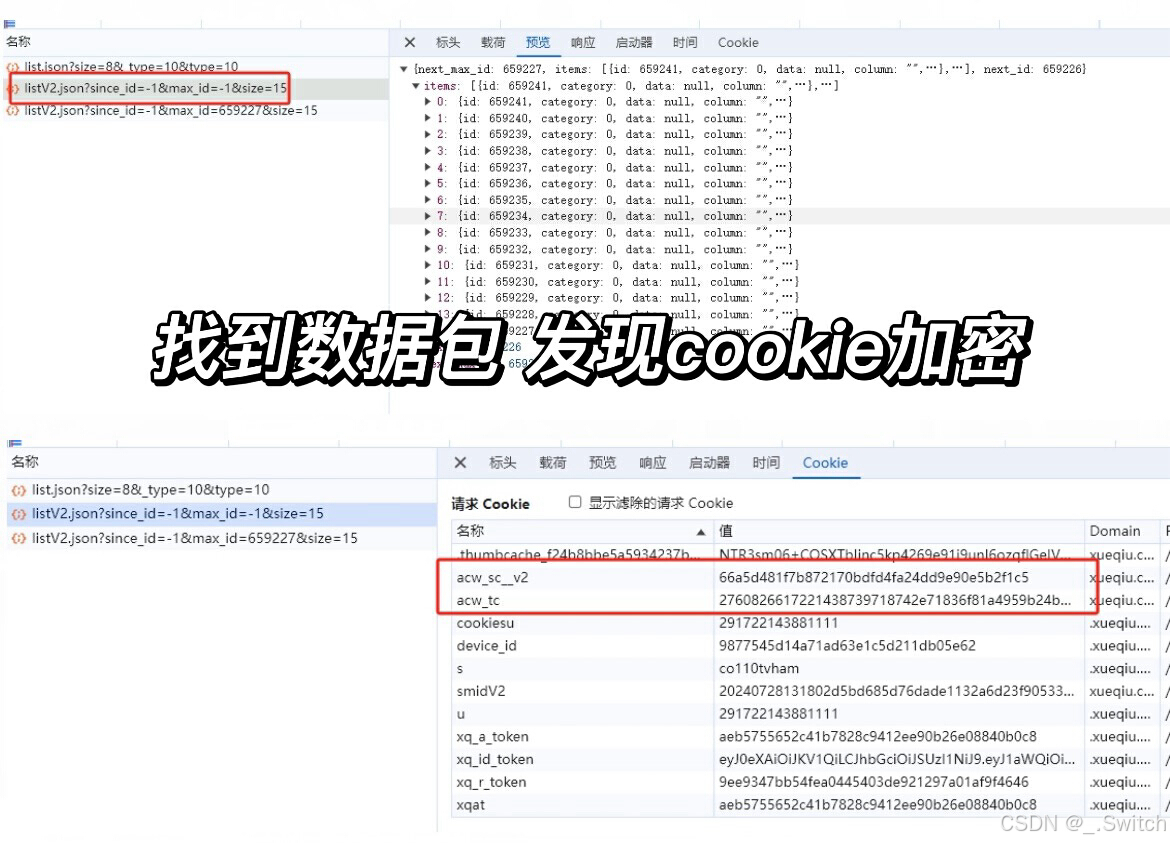

🕵️ 首先抓包 找到数据包listV2

使用抓包工具捕获雪球网站的数据包,发现关键数据包listV2,其Cookie中包含阿里系加密参数acw_sc__v2。

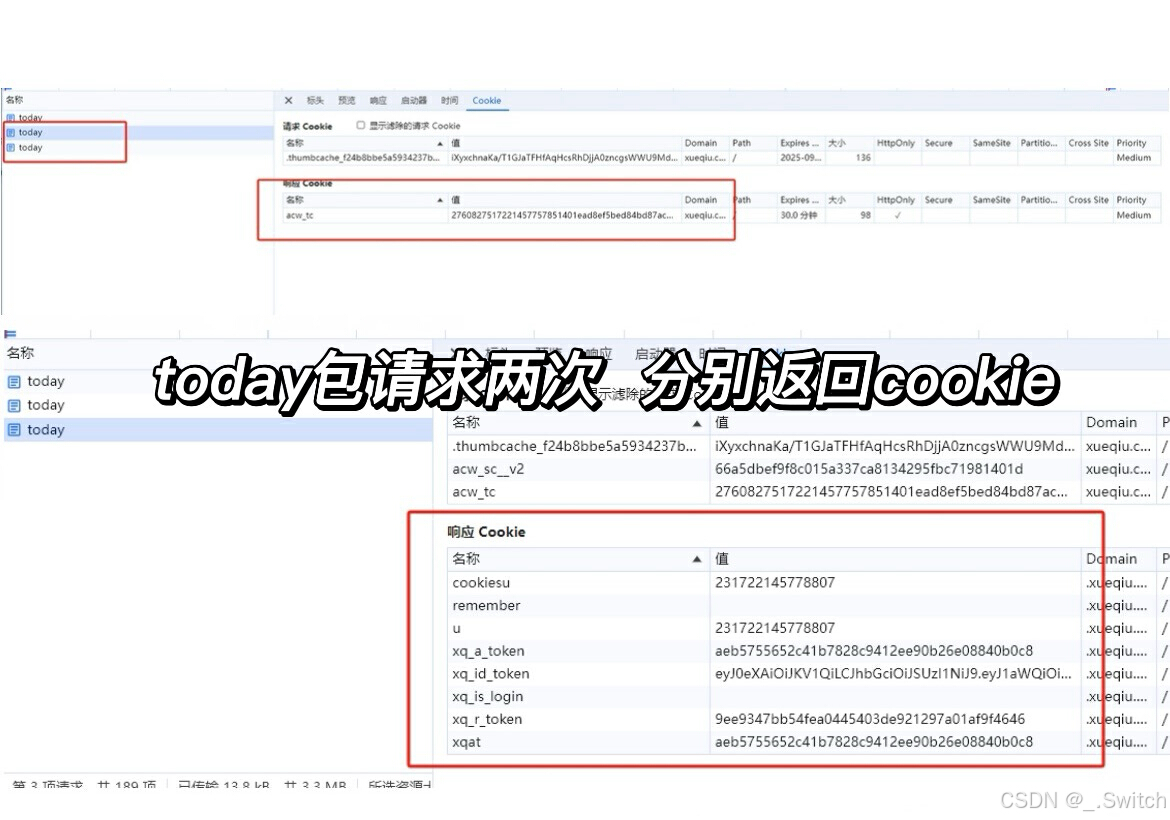

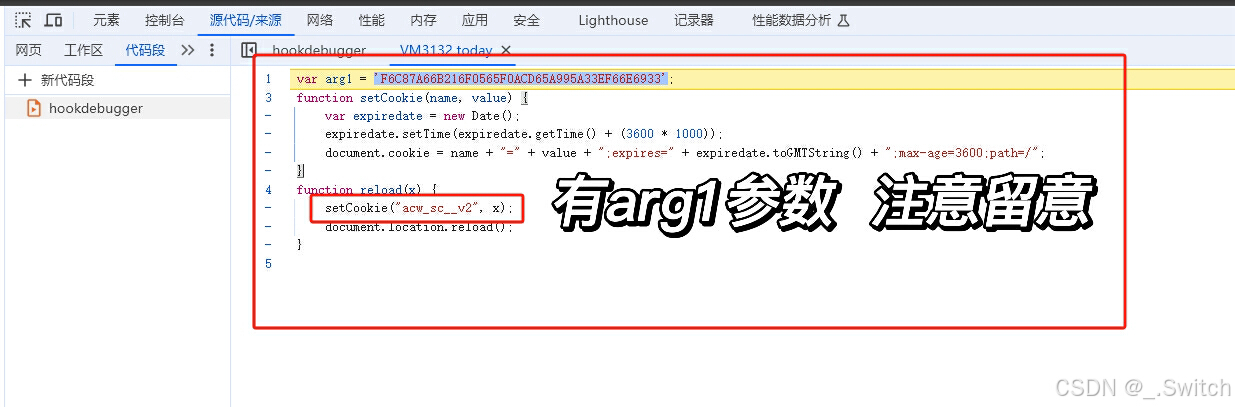

🗂️ 在today包里面找到setCookie

分析请求和响应数据,注意到today包中有两次请求,返回不同的Cookie值,需要进一步跟踪acw_sc__v2的生成位置。

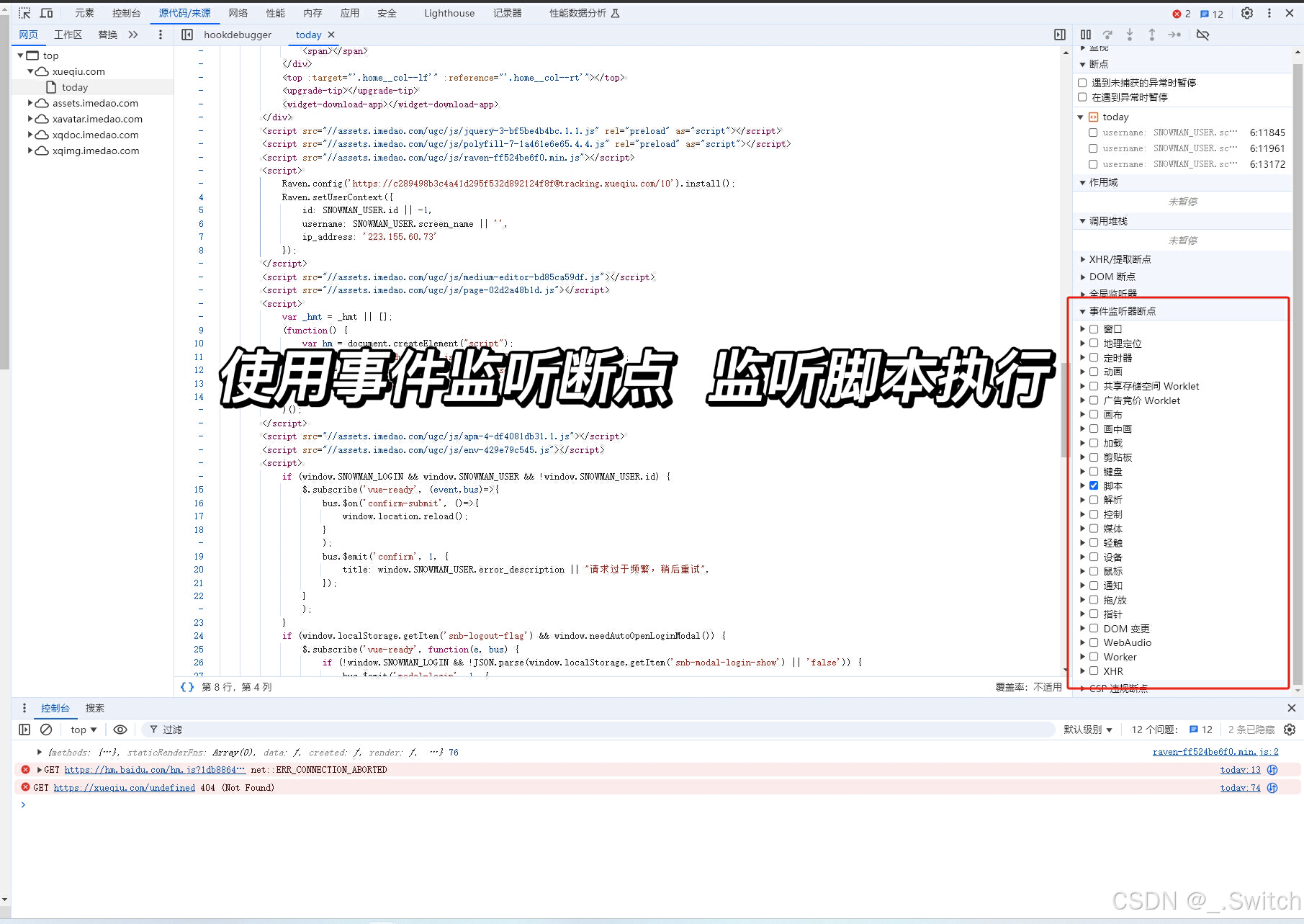

🎧 使用事件监听断点 监听脚本执行

在浏览器开发者工具中设置事件监听断点,以捕捉并调试相关脚本的执行过程。

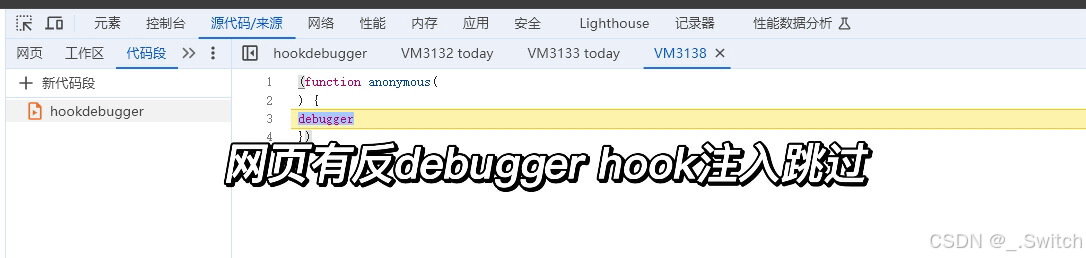

🔐 页面有反debugger 使用hook注入跳过

针对页面的反调试机制,使用hook注入方法绕过debugger断点,确保代码能够顺利执行。

🔍 进入第一个VM文件

进入第一个VM文件,发现reload函数内有acw_sc__v2的Cookie设置,特别注意其中的arg1参数。

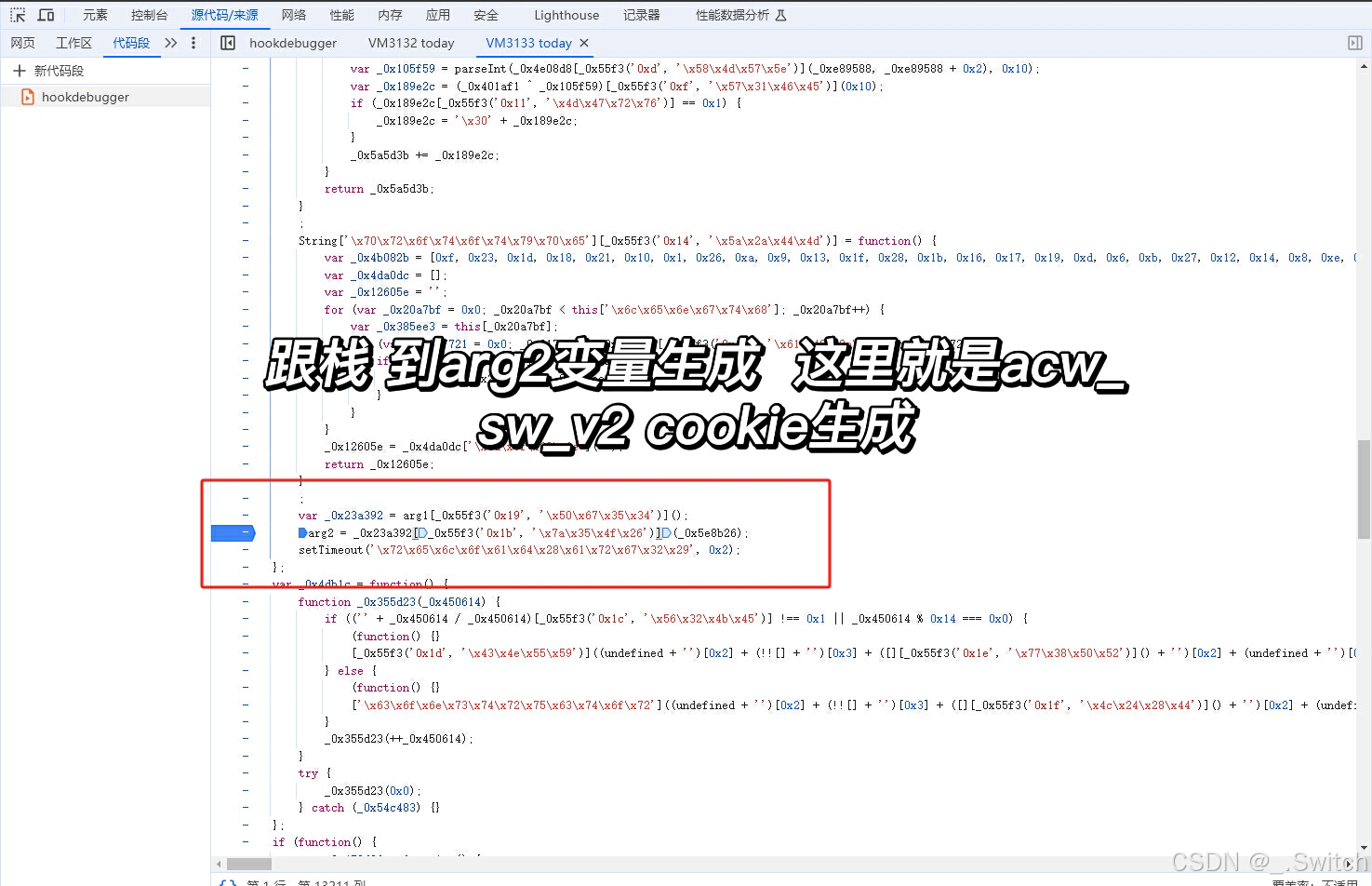

🔄 继续往下走 发现函数调用reload(arg2)

继续跟踪函数调用链,发现reload(arg2)函数的调用,进一步分析arg2变量的生成位置。

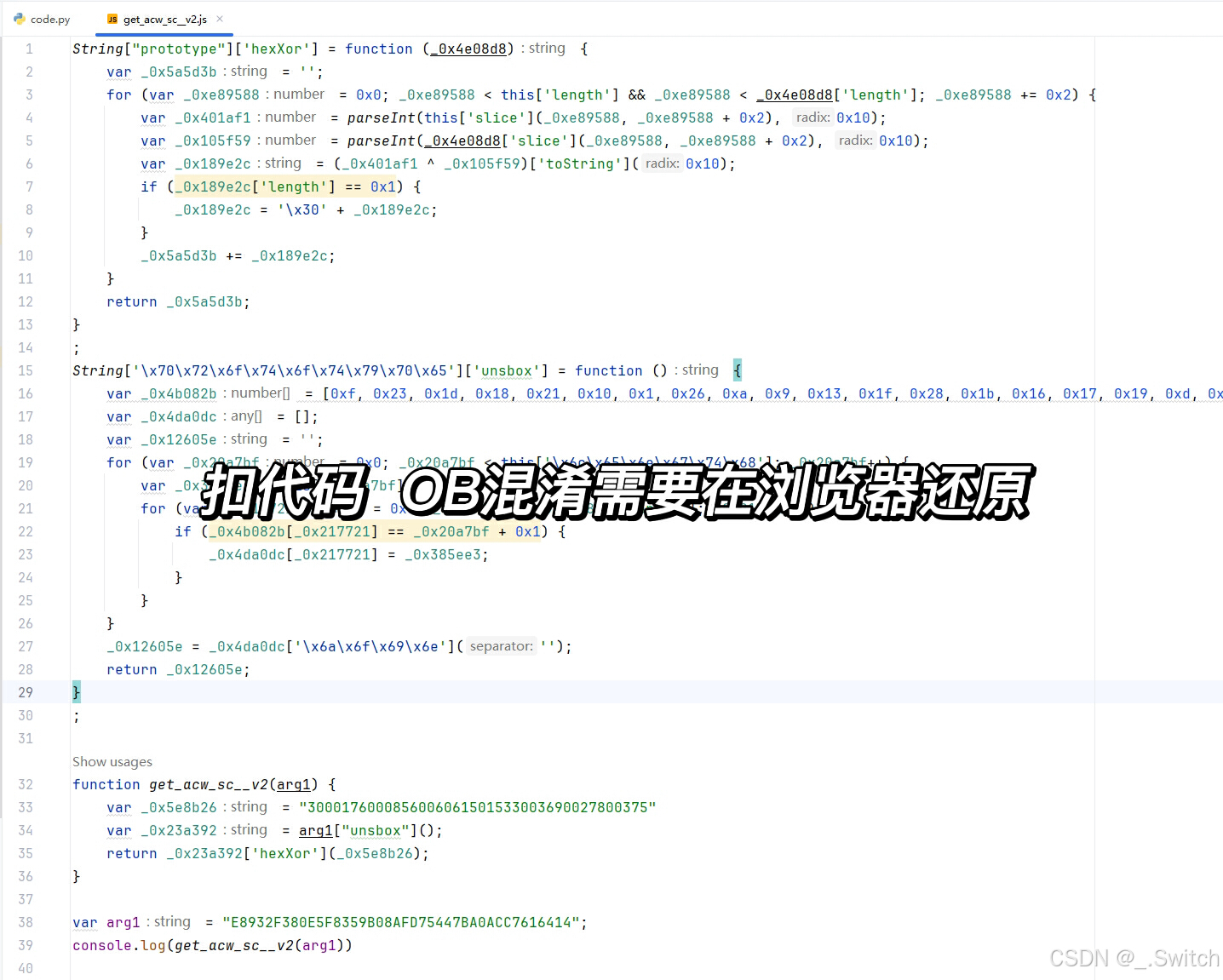

🛠️ 扣代码 混淆代码还原

扣取并还原混淆的JavaScript代码,注意处理变量名、属性名、方法名的混淆,以及OB混淆(如_0xd79219)。

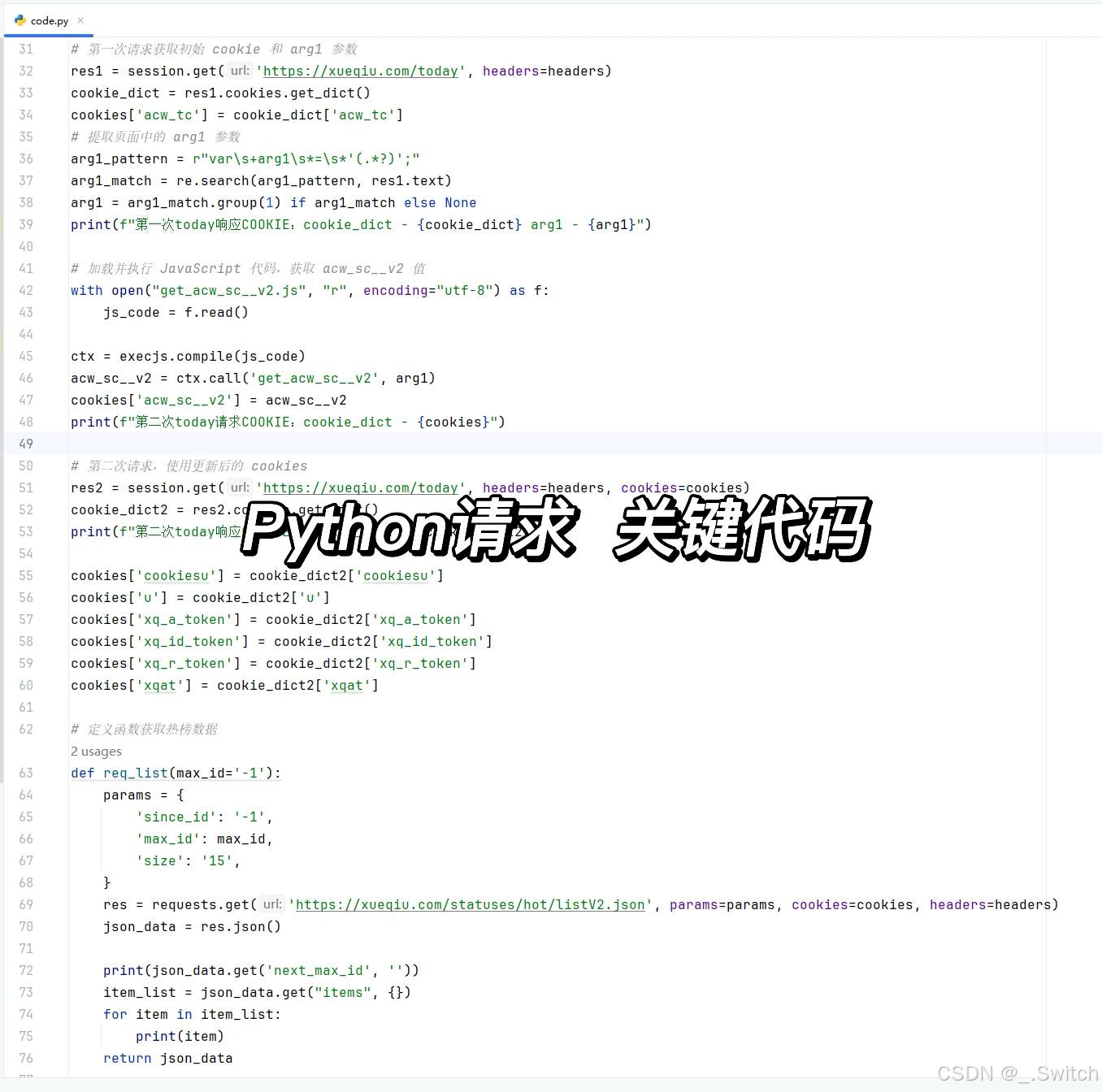

🐍 Python调用

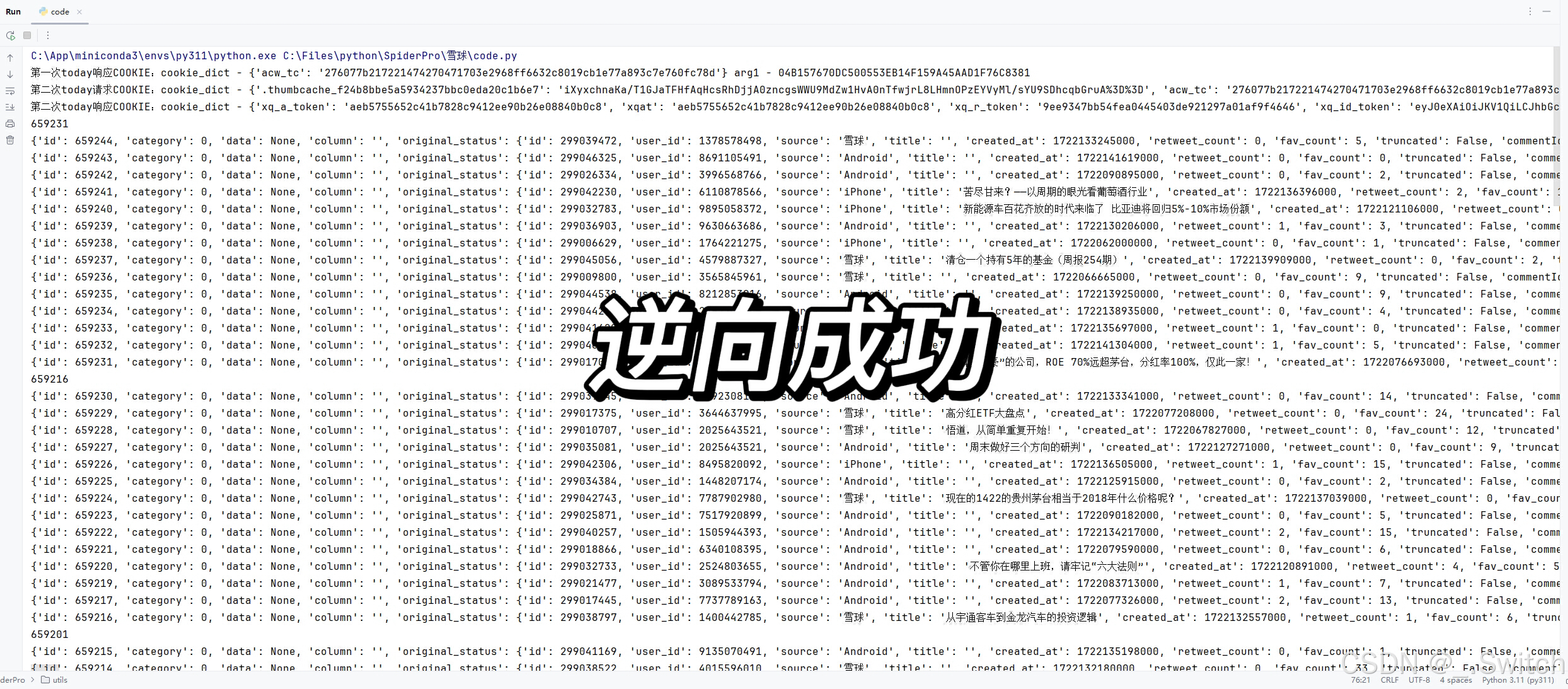

使用Python脚本调用还原后的JavaScript代码,模拟请求并成功获取雪球网站的数据。

🐍结果

数据获取成功。

4818

4818

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?