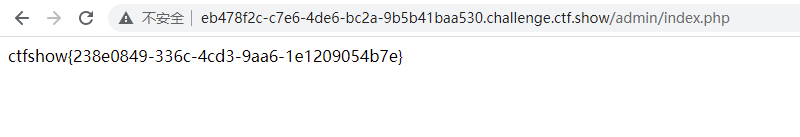

web1

打开题目之后只有一段文字

按照正常的流程是先审查元素/检查

在源代码处发现了flag

或者查看源代码 ctrl+u 或者在地址栏上加 view-source:url

web2

打开题目后显示无法查看源代码,发现右键被禁了

google浏览器可以通过,设置-更多工具-开发者工具打开审查元素

web3

打开之后,查看源代码发现没有其他东西

根据题目给出的hint,需要抓包

这里使用bp的Repeater功能

在响应报文中有flag

web4

根据题目描述,访问url/robots.txt

可以看到有个禁止被抓取到的目录/flagishere.txt

访问即可拿到flag

web5

题目中说到“phps源码泄露有时候能帮上忙” 应该是涉及到源码泄露的知识了,参考web源码泄露

访问/index.phps,可以得到一个文件

打开后里面有flag

web6

根据题目中说道,直接将源码解压后就没有后续了,应该是没有把压缩包删掉

访问/www.zip

index.php的提示写flag在fl00g.txt里面

但是压缩包中fl00g.txt里面的flag提交并不成功

应该是去访问url/fl00g.txt

拿到flag

web7

“版本控制很重要,但不要部署到生产环境更重要。”

根据题目提示,可能是git泄露

访问url/.git

web8

提示跟上一题一样

所以这个可能是svn泄露

类似上一题,访问url/.svn

web9

“发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

”

猜测可能是vim临时文件

程序员使用vim编辑器编写一个`index.php`文件时,会有一个`.index.php.swp`文件,如果文件正常退出,则该文件被删除,如果异常退出,该文件则会保存下来,该文件可以用来恢复异常退出的index.php,同时多次意外退出并不会覆盖旧的`.swp`文件,而是会生成一个新的,例如`.swo`文件。

访问url/index.php.swp,下载文件 (不是/.index.php.swp)

得到flag

web10

“cookie 只是一块饼干,不能存放任何隐私数据”

应该是cookie里面有点东西

这里使用开发者工具的网络功能

%7B是{url编码后的形式,%7D是}url编码后的形式

所以flag=ctfshow{44500659-9d5f-4313-b94e-8e97932226b3}

web11

“域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息”

题就这么一句话,应该是这个域名的信息,猜想是解析记录

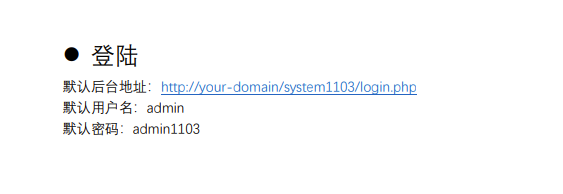

web12

“有时候网站上的公开信息,就是管理员常用密码

”

扫描后发现有个后台

用户名admin

密码应该在网站首页上

猜测是这个电话

成功登录

web13

打开题目网站后,直接拿去扫描了,啥也没扫到……

然后找遍了这个网页,只有document这里有个跳转

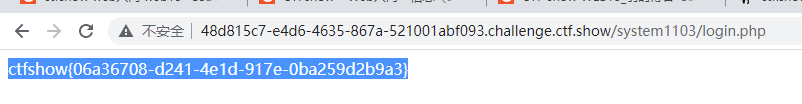

里面写有后台地址,账号密码

进去之后就看到flag了

web14

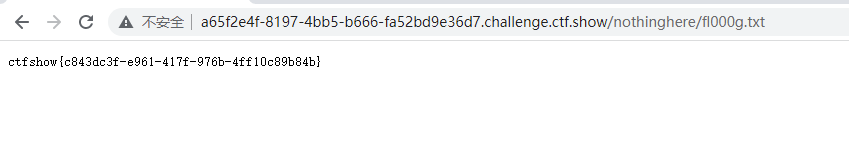

根据题目描述,访问/editor路径

添加附件,上传文件/www/html/ nothinghere/fl00g.txt

说实话,确实是找了好久才找到这个路径的……

然后去访问/nothinghere/fl000g.txt

得到flag

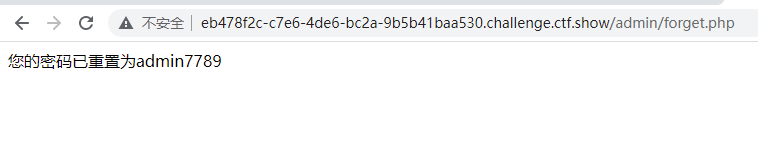

web15

题目说邮箱泄露,直接拉到最下面确实是看到邮箱了

好像并没有其他可以的页面了,就拿去扫了下,发现有后台

拿qq号试了下,不是密码,以为要爆破,但是手里没字典,再看看别的

看到有个密码找回,只用输入密保就可以

所在地,这时候想到了刚刚的邮箱,去看了下qq

果然是这个

直接admin admin7789 登录成功,出现flag

web16

考察PHP探针php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。 url后缀名添加/tz.php 版本是雅黑PHP探针,然后查看phpinfo搜索flag

这里可以跳转到phpinfo

搜索flag查找到flag

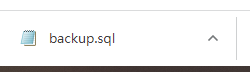

web17

提示:

备份的sql文件会泄露敏感信息

访问/backup.sql备份文件

flag就在里面了

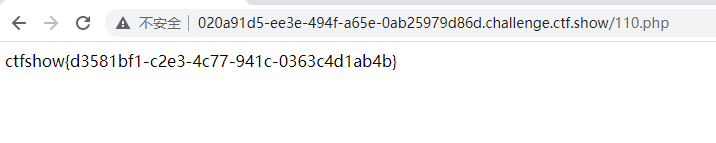

web18

看提示是个游戏题,需要玩到101分

玩了一会儿,是真难……

还是想办法解题吧

这种游戏,一般是去找js

有两种游戏的结果,大于100的那一串应该就是是编码后的flag了

哦,还不是flag,提示说去110.php看看

拿到flag

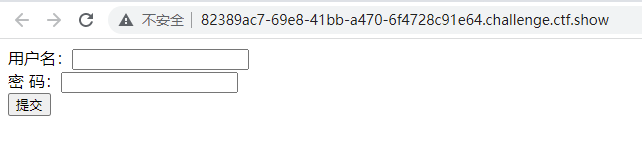

web19

密钥什么的,就不要放在前端了

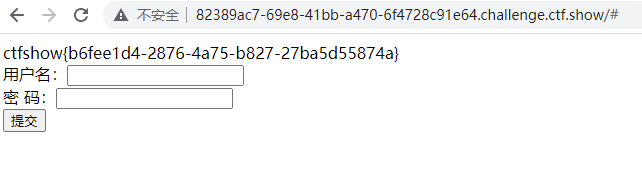

打开之后是一个登录框

去看下源代码

直接登录,发现错误。密码应该是加密之后的

加密原理在代码里也有写

去解密网站,填好数据

得到字符串,密码应该是这个了

登录得到flag

web20

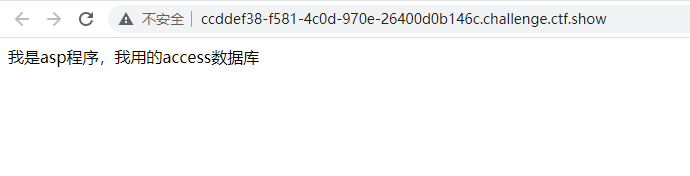

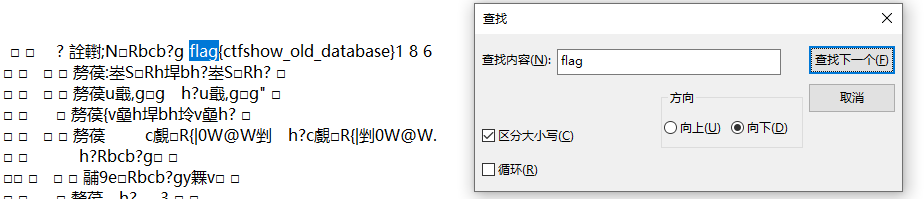

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

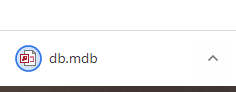

早期的asp+access,导致的数据库文件泄露,直接访问db/db.mdb就能下载到数据库文件

搜索flag即可找到flag

813

813

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?